Microsoft Defender ポータルでは、すべての資産からインシデントに関連するアラート、資産、調査、証拠が表示され、攻撃の幅全体を包括的に確認できます。

インシデント内では、アラートを分析し、その意味を理解し、証拠を照合して、効果的な修復計画を立てることができるようにします。

初期調査

詳細を確認する前に、プロパティとインシデントの攻撃ストーリー全体を見てみましょう。

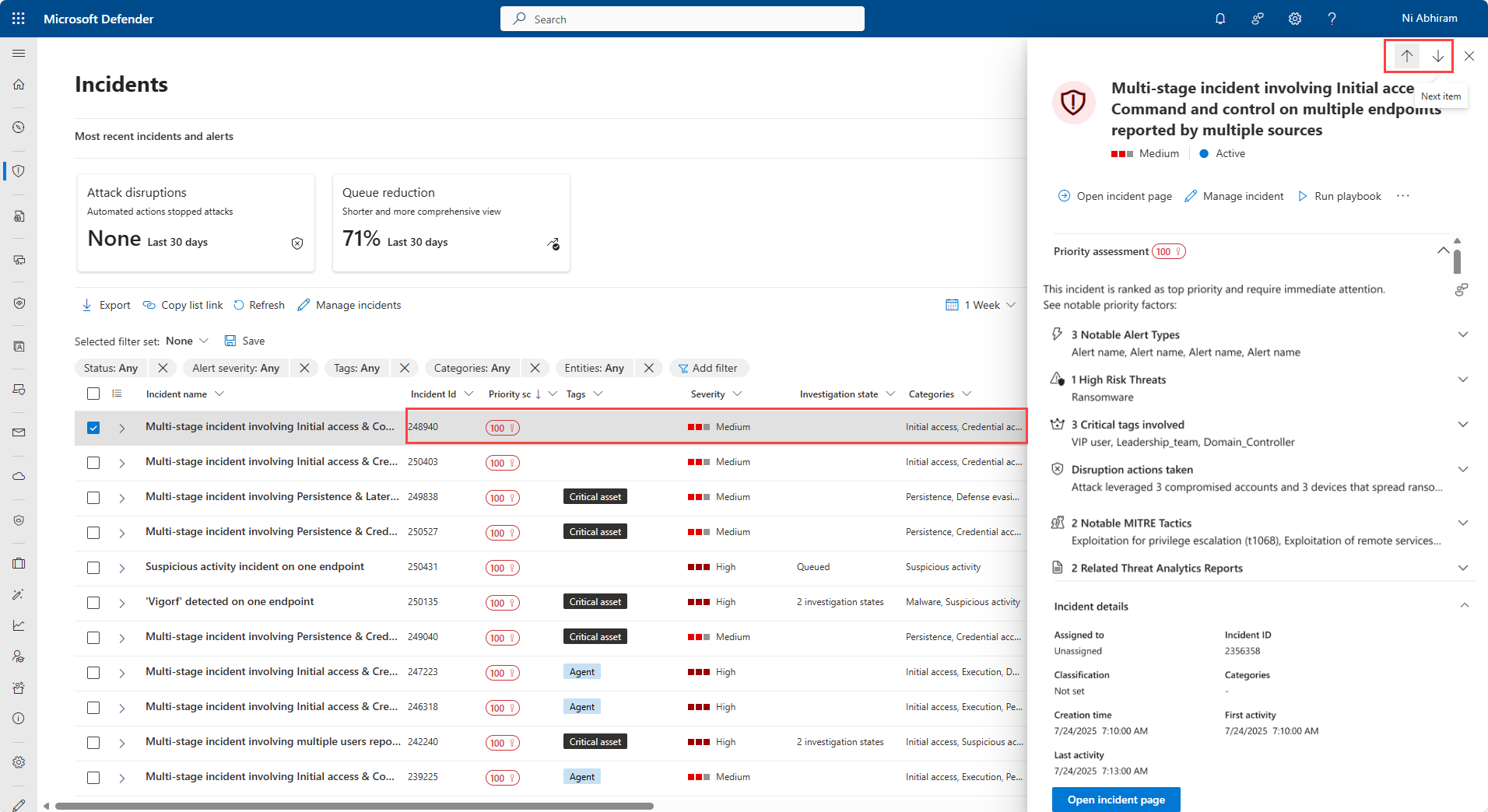

まず、インシデント行を選択しますが、インシデント名は選択しません。 優先度評価、優先度スコアに影響する要因、インシデントの詳細、推奨されるアクション、関連する脅威など、インシデントに関する重要な情報が表示された概要ウィンドウが開きます。 ペインの上部にある上矢印と下矢印を使用して、インシデント キュー内の前または次のインシデントに移動します。

ここから、[ インシデント ページを開く] を選択できます。 これにより、アラート、デバイス、ユーザー、調査、証拠の完全な攻撃ストーリー情報とタブが表示されるインシデントのメイン ページが開きます。 インシデント キューからインシデント名を選択して、インシデントのメイン ページを開くこともできます。

注:

プロビジョニングされたアクセス権を持つユーザー Microsoft Security Copilotインシデントを開くと、画面の右側に [Copilot] ウィンドウが表示されます。 Copilot は、インシデントの調査と対応に役立つリアルタイムの分析情報と推奨事項を提供します。 詳細については、「Microsoft DefenderのMicrosoft Copilot」を参照してください。

攻撃ストーリー

攻撃ストーリーは、同じタブで攻撃の完全なストーリーを表示しながら、攻撃をすばやく確認、調査、修復するのに役立ちます。また、エンティティの詳細を確認し、ファイルの削除やコンテキストを失わずにデバイスを分離するなどの修復アクションを実行することもできます。

攻撃のストーリーについては、次のビデオで簡単に説明します。

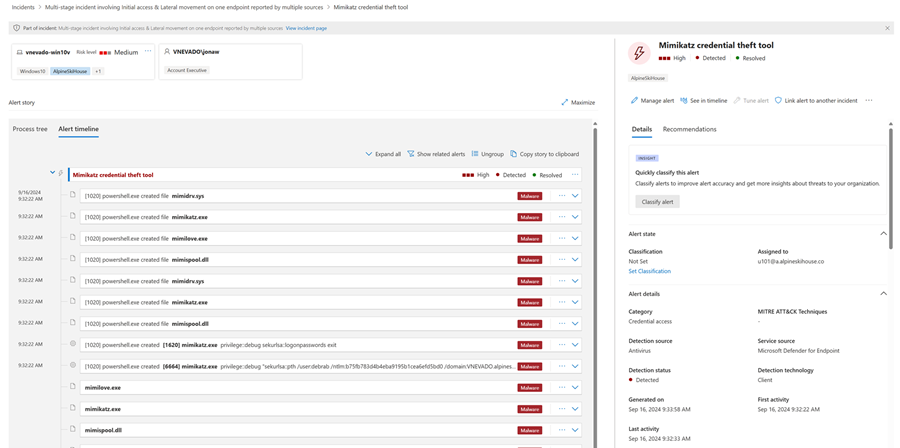

攻撃ストーリー内で、アラート ページとインシデント グラフを見つけることができます。

インシデント アラート ページには、次のセクションがあります。

アラート ストーリー。次のものが含まれます。

- どうされました

- 実行された処理

- 関連イベント

右側のウィンドウのアラート プロパティ (状態、詳細、説明など)

すべてのアラートに、[ アラート ストーリー ] セクションに一覧表示されているすべてのサブセクションがあるわけではありません。

このグラフは、攻撃の完全な範囲、攻撃が時間の経過と同時にネットワークを通じてどのように広がっているか、攻撃が開始された場所、攻撃者がどれだけ遠くまで行ったかを示しています。 攻撃の一部であるさまざまな疑わしいエンティティを、ユーザー、デバイス、メールボックスなどの関連資産に接続します。

グラフから、次のことができます。

アラートとノードを時間の経過と同時にグラフ上で再生し、攻撃の年表を理解します。

エンティティ ウィンドウを開き、エンティティの詳細を確認し、ファイルの削除やデバイスの分離などの修復アクションに対処できます。

関連するエンティティに基づいてアラートを強調表示します。

デバイス、ファイル、IP アドレス、URL、ユーザー、電子メール、メールボックス、またはクラウド リソースのエンティティ情報を検索します。

検出する

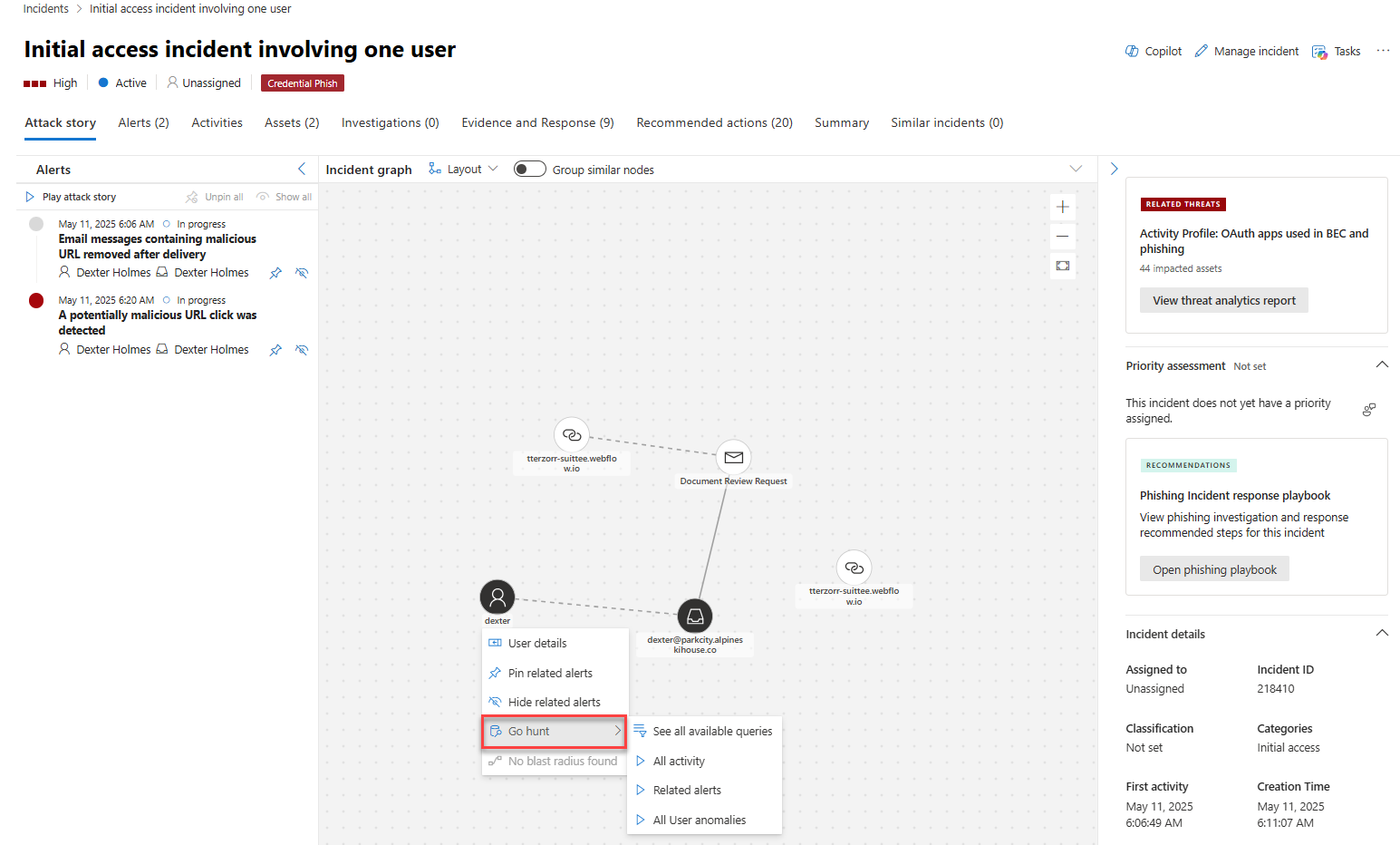

go hunt アクションでは、高度なハンティング機能を利用して、エンティティに関する関連情報を検索します。 Go ハント クエリでは、調査中の特定のエンティティに関連するすべてのイベントまたはアラートについて、関連するスキーマ テーブルがチェックされます。 任意のオプションを選択して、エンティティに関する関連情報を見つけることができます。

- 使用可能なすべてのクエリを表示する - このオプションは、調査中のエンティティの種類に対して使用可能なすべてのクエリを返します。

- すべてのアクティビティ – クエリはエンティティに関連付けられているすべてのアクティビティを返し、インシデントのコンテキストの包括的なビューを提供します。

- 関連アラート – クエリは、特定のエンティティに関連するすべてのセキュリティ アラートを検索して返し、情報を見逃さないようにします。

- すべてのユーザーの異常 (プレビュー) – クエリは、過去 30 日間のユーザーに関連付けられているすべての異常を返し、インシデントに関連する可能性がある異常な動作を特定するのに役立ちます。 ユーザーとエンティティの動作分析 (UEBA) Microsoft Sentinel有効にしている場合にのみ、ユーザー エンティティで使用できます。

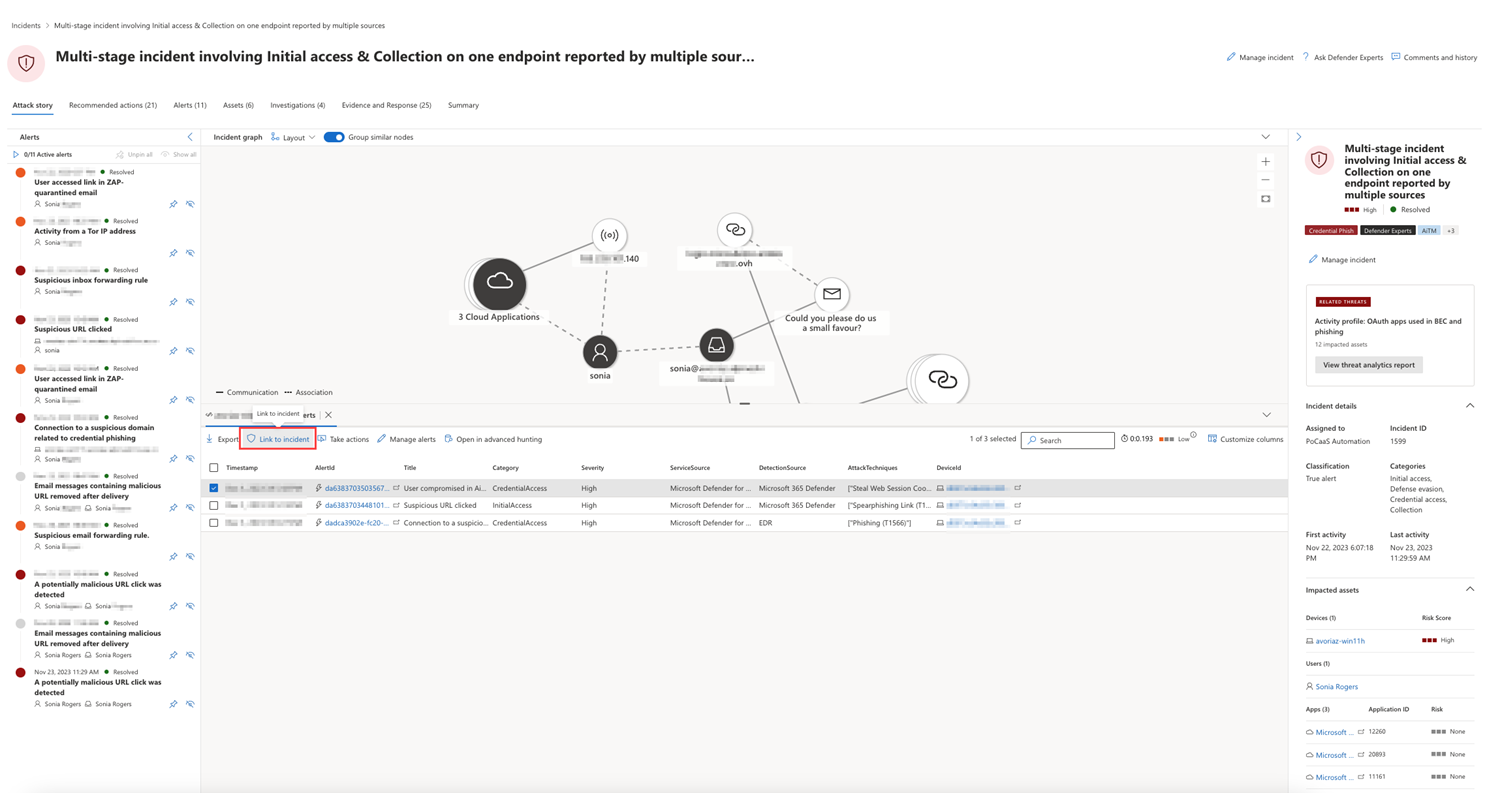

結果のログまたはアラートは、結果を選択し、[インシデントにリンク] を選択することで 、インシデントにリンクできます。

インシデントまたは関連するアラートが設定した分析ルールの結果である場合は、[ クエリの実行 ] を選択して、他の関連する結果を表示することもできます。

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

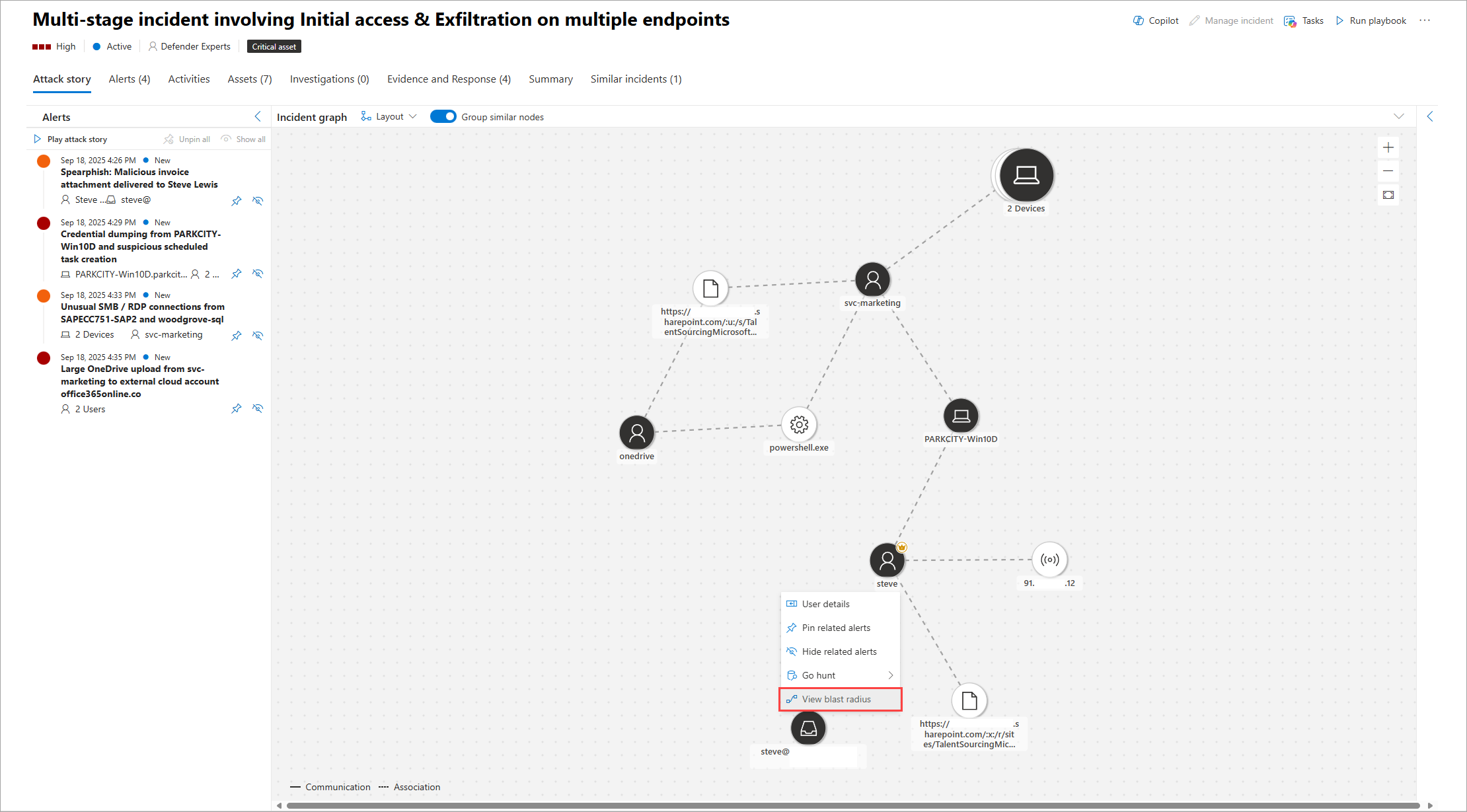

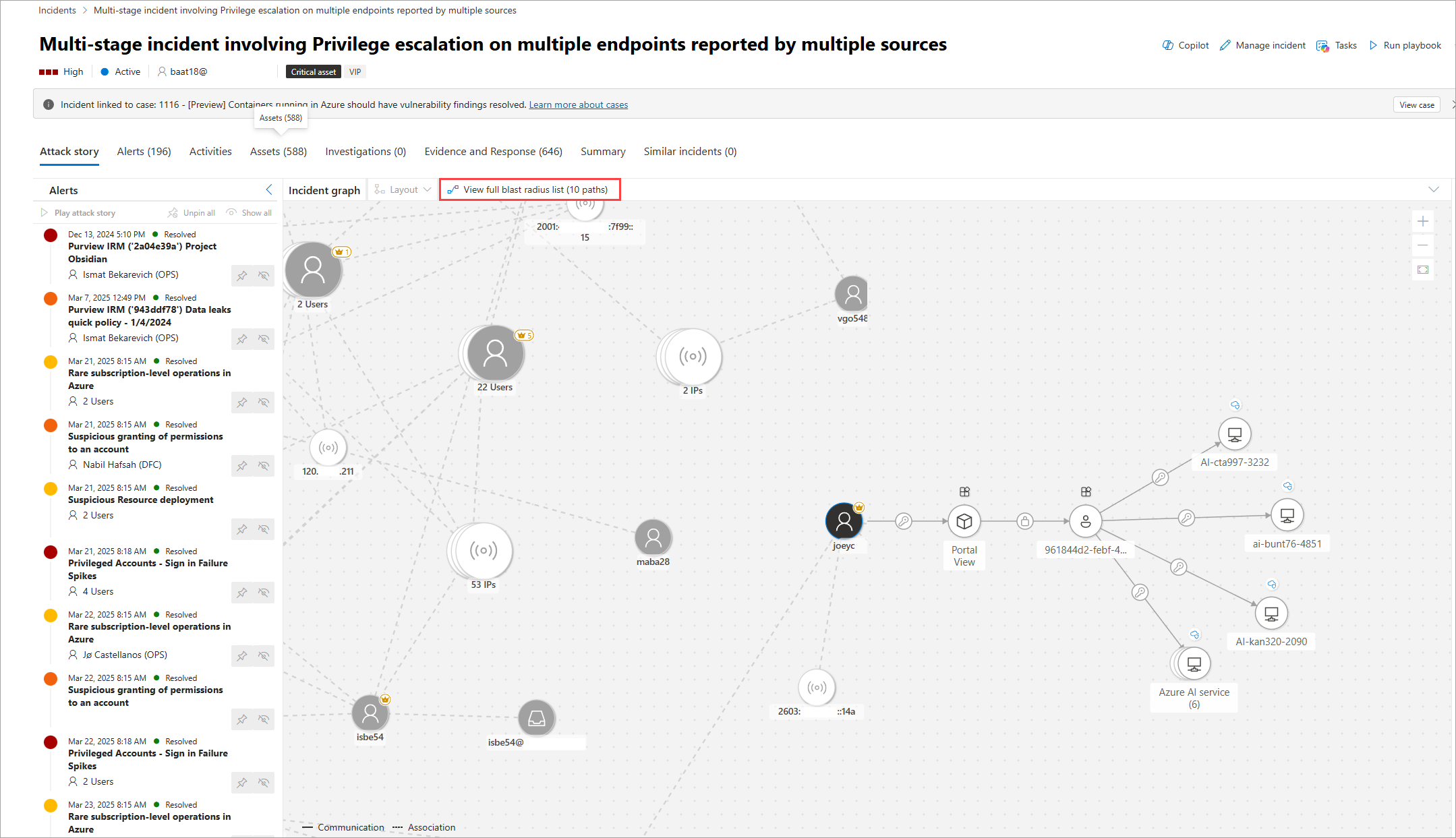

ブラスト半径解析

ブラスト半径分析は、インシデント調査エクスペリエンスに統合された高度なグラフ視覚化です。 Microsoft Sentinel データ レイクとグラフ インフラストラクチャに基づいて構築され、選択したノードから、ユーザーのアクセス許可をスコープとする定義済みの重要なターゲットへの伝達パスを示す対話型グラフが生成されます。

注:

爆発半径解析は、攻撃パス分析を拡張し、置き換えます。

ブラスト半径グラフは、インシデント ページのプリブリーチ情報と侵害後情報の両方の一意の統合ビューを提供します。 インシデント調査中に、アナリストは侵害の現在の影響と、1 つの統合グラフで将来の影響を確認できます。 インシデント グラフに統合されているため、ブラスト半径グラフを使用すると、セキュリティ チームはセキュリティ インシデントの範囲をより迅速に理解し、防御対策を強化して広範な被害の可能性を減らすことができます。 ブラスト半径分析は、アナリストが高く評価されたターゲットに対するリスクをより適切に評価し、ビジネスへの影響を理解するのに役立ちます。

ブラスト半径グラフを使用するには、次の前提条件が必要です。

- Microsoft Sentinel Data Lake にオンボードする必要があります。 詳細については、「Microsoft Sentinel データ レイクとグラフへのオンボード」を参照してください。

- 露出管理 (読み取り) 権限以上。 詳細については、「Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) を使用してアクセス許可を管理する」を参照してください。

重要

攻撃パスと爆発半径の特徴は、organizationの利用可能な環境データに基づいて計算されます。 グラフの値は、計算に使用できるデータが増えるにつれて増加します。 それ以上ワークロードが有効になっていない場合、または重要な資産が完全に定義されていない場合、ブラスト半径グラフは環境リスクを完全に表すわけではありません。 重要な資産の定義の詳細については、「重要な資産の 確認と分類」を参照してください。

次の表は、さまざまなユーザー ロールのブラスト半径分析のユース ケースをまとめたものです。

| ユーザー ロール | ユース ケース |

|---|---|

| セキュリティ アナリスト | 爆発半径分析を使用してインシデントを調査します。 侵害されたコンポーネントがグラフの中央に表示され、侵害された可能性のあるターゲットへのパスがすぐに表示されます。 このグラフは、インシデントの視覚的な直感的な理解を提供し、侵害の潜在的な範囲をすばやく学習するのに役立ちます。 ターゲットとパスに基づいて、エスカレーションし、ターゲットへのパスに沿ってノード上のインシデントを中断、分離、および含めるアクションをトリガーできます。 |

| IT 管理者と SOC エンジニア | 爆発半径分析を使用して、ビジネスへの影響と潜在的な損傷推定に基づいてリソースを動員します。 エンジニアは、直ちに注意を払う必要がある最も重大な脆弱性に優先順位を付けることができます。 エンジニアは、マップ上の脆弱性でマークされた複数のノードを調べることで、ブラスト半径の到達に基づいて必要なリソースをorganizationの重要なターゲットに事前に割り当てることができます。 エンジニアは、保護された内容と影響を明確に伝え、将来の潜在的な攻撃の影響をさらに軽減するために必要な追加の防御とネットワークセグメント化を計画し、優先順位を付けることができます。 |

| インシデント対応チーム | 動的なビジュアル インシデント マップを使用して、インシデントの範囲をすばやく特定し、グラフに示されているシステムに対してターゲットアクションを実行できるようにします。 |

| CISO またはセキュリティ リーダー | ブラスト半径機能を使用して、現在の状態を示し、目標とメトリック インジケーターを設定し、これを使用してコンプライアンス上の理由からレポートと監査を行います。 この機能を使用して、防御アクションと保護対策の投資の進行状況を追跡できます。 |

ブラスト半径グラフを表示する

[インシデント] ページの一覧からインシデントを選択すると、 インシデント に関連するエンティティと資産を示すグラフ ビューが表示されます。

ノードを選択してコンテキスト メニューを開き、[ ブラスト半径の表示] を選択します。 グループ内の 1 つのノードのブラスト半径を表示するには、グリッドの上にある [グループ解除 ] トグルを使用して、すべてのノードを表示します。

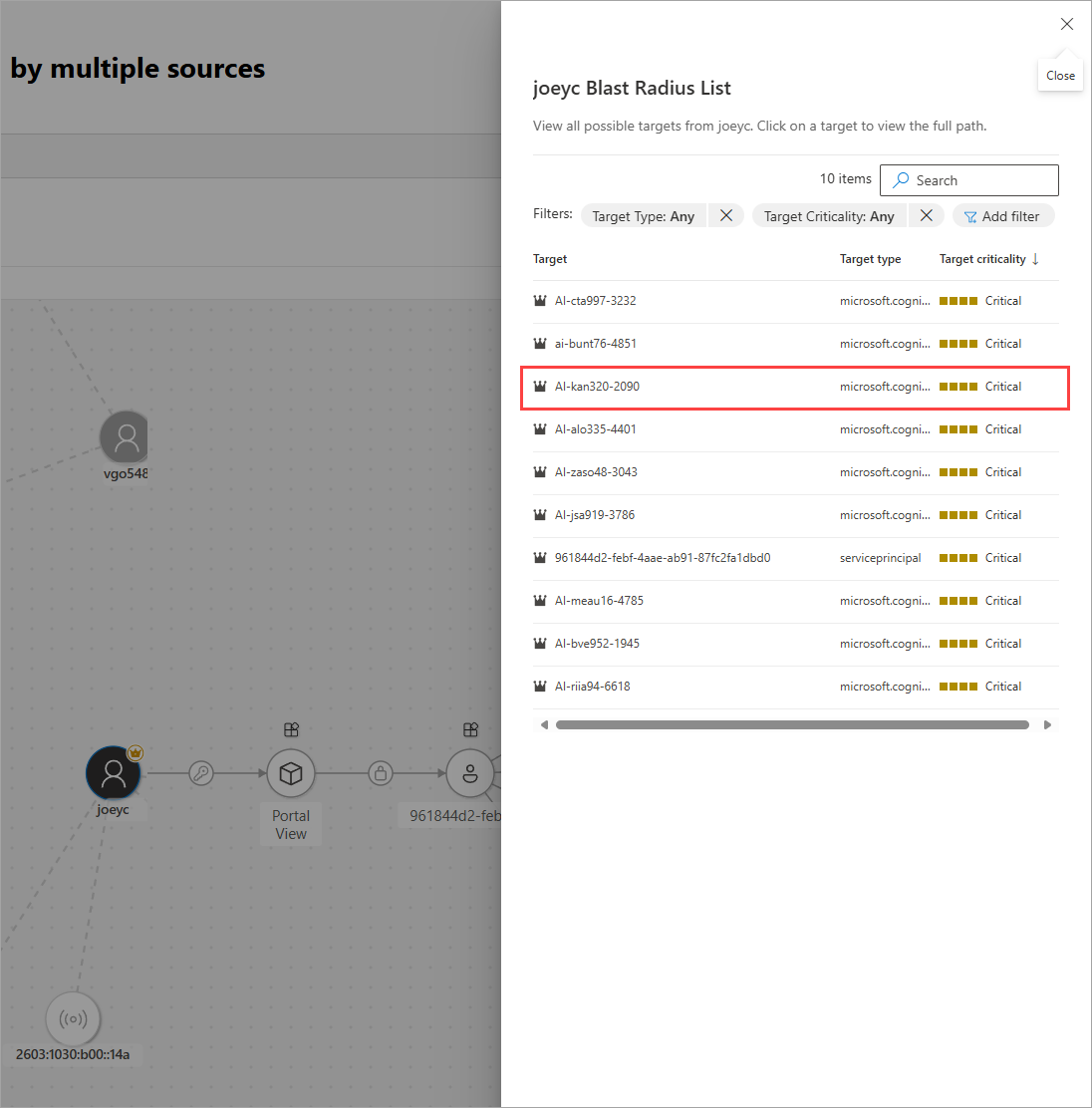

8 つの最上位の攻撃パスを示す新しいグラフ ビューが読み込まれます。 グラフの上にある [完全なブラスト半径リストを表示] を選択すると、右側のパネルにパス の完全な一覧 が表示されます。 到達可能なターゲットの一覧から、一覧表示されているターゲットのいずれかを選択して、パスをさらに探索できます。 右側のパネルには、エントリ ポイントからこのターゲットへの潜在的なパスが表示されます。 一部のノードには、パスが関連付けられていない場合があります。

ブラスト半径グラフのノードとエッジに使用されるアイコンの説明については、「Microsoft Defenderのグラフと視覚化について」を参照してください。

[ ブラスト半径の一覧を表示 ] を選択すると、ターゲット アセットの一覧が表示されます。 一覧からターゲット 資産を選択して、その詳細と潜在的な攻撃パスを表示します。 接続でバッジを選択すると、接続の詳細が表示されます。

パスが同じ種類のグループ化されたターゲットにつながる場合は、ターゲットへの個別のパスを表示するには、グループ化されたアイコンを選択します。 右側のパネルが開き、グループ内のすべてのターゲットが表示されます。 左側の [チェック] ボックスを選択し、上部の [展開] ボタンを選択すると、各ターゲットとそのパスが個別に表示されます。

ブラスト半径グラフを非表示にし、ノードを選択し、[ ブラスト半径を非表示] を選択して元のインシデント グラフに戻ります。

制限事項

ブラスト半径グラフには、次の制限事項が適用されます。

パスの長さの制限事項 (分析の範囲): ブラスト半径グラフの長さの計算は、ソース ノードから最大 7 ホップまでバインドされます。 爆発半径は、完全な攻撃範囲の近似値です。 ホップの最大数は、環境によって異なります。

- クラウドの 5 ホップ

- オンプレミスの 5 ホップ

- ハイブリッドの場合は 3 ホップ

データの鮮度:待機時間は、organizationの環境の変化と、その変化がブラスト半径グラフに反映される間に存在する可能性があります。 この間、モデルが不完全である可能性があります。

使用可能なパス: ブラスト半径グラフには、可能なパスが表示されます。 攻撃者が表示されるすべてのパスを取得することは保証されません。

既知の攻撃ベクトル: グラフは既知の攻撃ベクトルに依存しています。 攻撃者がまだモデル化されていない新しい横移動や新しい手法を見つけた場合、ブラスト半径グラフには表示されません。

ユーザー スコープ: 表示されるグラフは、表示ユーザーに許可されているスコープに基づいています。 定義された RBAC とスコープ設定に基づいてユーザーのスコープが設定されているノードとエッジのみがグラフに表示されます。 スコープ外のノードまたはエッジを含むパスは表示されません。

アイランド ノード: データが収集されてからブラスト半径の計算までの間に発生する可能性がある変更により、接続されていないノードがグラフに表示される場合があります。

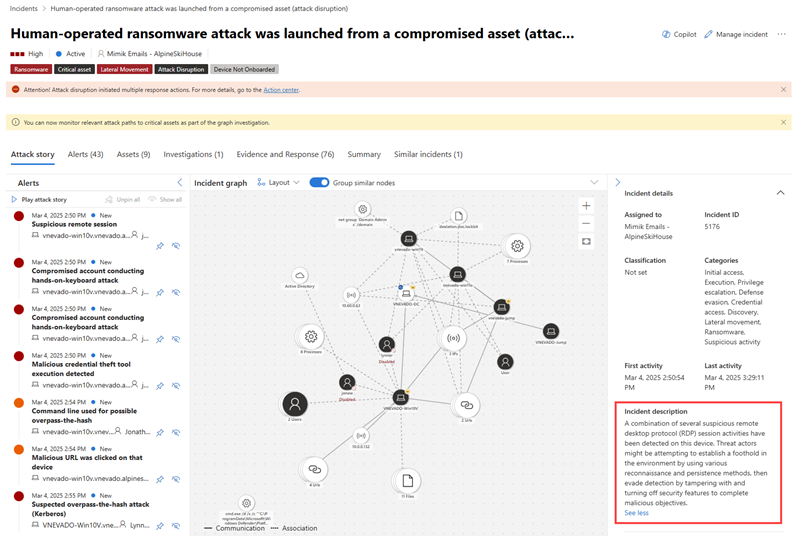

インシデントの詳細

インシデントの詳細は、インシデント ページの右側のウィンドウで表示できます。 インシデントの詳細には、インシデントの割り当て、ID、分類、カテゴリ、および最初と最後のアクティビティの日時が含まれます。 また、インシデント、影響を受けた資産、アクティブなアラート、該当する場合は関連する脅威、推奨事項、中断の概要と影響の説明も含まれます。 インシデントの説明が強調表示されているインシデントの詳細の例を次に示します。

インシデントの概要については、インシデントの説明を参照してください。 場合によっては、インシデントの最初のアラートがインシデントの説明として使用されます。 この場合、説明はポータルにのみ表示され、アクティビティ ログ、高度なハンティング テーブル、またはAzure portalのMicrosoft Sentinelには格納されません。

ヒント

Microsoft Sentinel顧客は、API または自動化を使用してインシデントの説明を設定することで、Azure portalで同じインシデントの説明を表示および上書きすることもできます。

アラート

[ アラート ] タブでは、インシデントに関連するアラートとその他の情報 (次のようなアラート) のアラート キューを表示できます。

- アラートの重大度。

- アラートに関与したエンティティ。

- アラートのソース (Microsoft Defender for Identity、Microsoft Defender for Endpoint、Office 365のMicrosoft Defender、Defender for Cloud Apps、アプリ ガバナンス アドオン)。

- 彼らが一緒にリンクされた理由。

次に例を示します。

既定では、アラートは時系列に並べ替えられます。これにより、時間の経過に伴う攻撃の再生方法を確認できます。 インシデント内でアラートを選択すると、Microsoft Defender XDRはインシデント全体のコンテキストに固有のアラート情報を表示します。

アラートのイベントを確認できます。その他のトリガーされたアラートが現在のアラートの原因となったもの、影響を受けるすべてのエンティティとアクティビティ (デバイス、ファイル、ユーザー、クラウド アプリ、メールボックスなど)。

次に例を示します。

アラートの調査でアラート キューとアラート ページを使用 する方法について説明します。

注:

Microsoft Purview インサイダー リスク管理へのアクセスをプロビジョニングしている場合は、Microsoft Defender ポータルでインサイダー リスク管理アラートを表示および管理し、インサイダー リスク管理イベントを探すことができます。 詳細については、「Microsoft Defender ポータルでインサイダー リスクの脅威を調査する」を参照してください。

資産

新しい [アセット] タブを使用して、すべての資産を 1 か所で簡単に表示 および 管理できます。この統合ビューには、デバイス、ユーザー、メールボックス、アプリが含まれます。

[資産] タブには、その名前の横に資産の合計数が表示されます。 [資産] タブを選択すると、そのカテゴリ内の資産の数を含むさまざまなカテゴリの一覧が表示されます。

デバイス

[ デバイス] ビューには、インシデントに関連するすべてのデバイスが一覧表示されます。 次に例を示します。

一覧からデバイスを選択すると、選択したデバイスを管理できるバーが開きます。 すばやくエクスポートしたり、タグを管理したり、自動調査を開始したりできます。

デバイスのチェックマークを選択すると、デバイス、ディレクトリ データ、アクティブなアラート、ログオンしているユーザーの詳細を表示できます。 デバイスの名前を選択して、Defender for Endpoint デバイス インベントリにデバイスの詳細を表示します。 次に例を示します。

デバイス ページから、すべてのアラート、タイムライン、セキュリティに関する推奨事項など、デバイスに関する追加情報を収集できます。 たとえば、[タイムライン] タブから、デバイスタイムラインをスクロールし、発生したアラートに散在する、コンピューターで観察されたすべてのイベントと動作を時系列で表示できます。

ユーザー

[ ユーザー ] ビューには、インシデントの一部またはインシデントに関連していると特定されたすべてのユーザーが一覧表示されます。 次に例を示します。

ユーザーのチェックマークを選択すると、ユーザー アカウントの脅威、公開、連絡先情報の詳細を表示できます。 ユーザー名を選択すると、追加のユーザー アカウントの詳細が表示されます。

ユーザーを調査する際に、追加のユーザー情報を表示し、インシデントのユーザーを管理する方法について説明 します。

メールボックス

[メールボックス] ビューには、インシデントの一部またはインシデントに関連していると特定されたすべてのメールボックスが一覧表示されます。 次に例を示します。

メールボックスのチェック マークを選択すると、アクティブなアラートの一覧を表示できます。 メールボックス名を選択すると、Defender for Office 365の [エクスプローラー] ページに追加のメールボックスの詳細が表示されます。

アプリ

[アプリ] ビューには、インシデントの一部またはインシデントに関連すると特定されたすべてのアプリが一覧表示されます。 次に例を示します。

アプリのチェックマークを選択して、アクティブなアラートの一覧を表示できます。 アプリ名を選択すると、Defender for Cloud Appsの [エクスプローラー] ページに追加の詳細が表示されます。

クラウド リソース

[ クラウド リソース ] ビューには、インシデントの一部またはインシデントに関連すると特定されたすべてのクラウド リソースが一覧表示されます。 次に例を示します。

クラウド リソースのチェックマークを選択すると、リソースの詳細とアクティブなアラートの一覧を表示できます。 [クラウド リソース ページを開く] を選択すると、追加の詳細が表示され、その詳細が Microsoft Defender for Cloud に表示されます。

調査

[ 調査 ] タブには、このインシデントのアラートによってトリガーされたすべての 自動調査 が一覧表示されます。 自動調査では、Defender for Endpoint と Defender for Office 365で実行するように自動調査を構成した方法に応じて、修復アクションが実行されるか、アナリストによるアクションの承認が待機されます。

調査と修復の状態に関する詳細については、調査を選択してその詳細ページに移動します。 調査の一環として承認待ちのアクションがある場合は、[ 保留中のアクション ] タブに表示されます。インシデント修復の一環としてアクションを実行します。

次を示す [調査グラフ ] タブもあります。

- organizationの影響を受ける資産へのアラートの接続。

- どのエンティティがどのアラートに関連し、それらが攻撃のストーリーの一部であるかを示します。

- インシデントのアラート。

調査グラフは、攻撃の一部であるさまざまな疑わしいエンティティを、ユーザー、デバイス、メールボックスなどの関連資産と接続することで、攻撃の完全な範囲をすばやく理解するのに役立ちます。

詳細については、「Microsoft Defender XDRでの自動調査と対応」を参照してください。

証拠と対応

[ 証拠と応答 ] タブには、インシデント内のアラートでサポートされているすべてのイベントと疑わしいエンティティが表示されます。 次に例を示します。

Microsoft Defender XDRは、アラート内のすべてのインシデントでサポートされているイベントと疑わしいエンティティを自動的に調査し、重要なメール、ファイル、プロセス、サービス、IP アドレスなどに関する情報を提供します。 これにより、インシデント内の潜在的な脅威をすばやく検出してブロックできます。

分析された各エンティティは、判定 (悪意のある、疑わしい、クリーン) と修復状態でマークされます。 これは、インシデント全体の修復状態と、次に実行できる手順を理解するのに役立ちます。

修復アクションの承認または拒否

修復状態が [承認待ち] のインシデントの場合は、修復アクションを承認または拒否したり、エクスプローラーで開いたり、[証拠と応答] タブからハントを実行したりできます。例を次に示します。

まとめ

[ 概要 ] ページを使用してインシデントの相対的な重要性を評価し、関連するアラートと影響を受けるエンティティにすばやくアクセスします。 [概要] ページでは、インシデントに関して注目すべき上位の点をスナップショット一目で確認できます。

情報は、これらのセクションで整理されています。

| Section | 説明 |

|---|---|

| アラートとカテゴリ | キル チェーンに対して攻撃がどのように進行したかを視覚的および数値的に表示します。 他の Microsoft セキュリティ製品と同様に、Microsoft Defender XDRは MITRE ATT&CK™ フレームワークに合わせて調整されます。 アラートタイムラインには、アラートが発生した時系列の順序と、それぞれの状態と名前が表示されます。 |

| 範囲 | 影響を受けたデバイス、ユーザー、メールボックスの数を表示し、リスク レベルと調査の優先順位の順にエンティティを一覧表示します。 |

| アラート | インシデントに関連するアラートを表示します。 |

| 証拠 | インシデントの影響を受けるエンティティの数を表示します。 |

| インシデント情報 | タグ、状態、重大度など、インシデントのプロパティを表示します。 |

類似のインシデント

インシデントによっては、[類似インシデント] ページに類似した インシデントが 表示される場合があります。 このセクションでは、同様のアラート、エンティティ、およびその他のプロパティを持つインシデントを示します。 これは、攻撃の範囲を理解し、関連する可能性がある他のインシデントを特定するのに役立ちます。 次に例を示します。

ヒント

Defender Boxed は、過去 6 か月間のorganizationのセキュリティの成功、改善、対応アクションを示す一連のカードで、毎年 1 月と 7 月の期間限定で表示されます。 Defender Boxed のハイライトを共有する方法について説明します。

次の手順

必要に応じて:

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![Microsoft Defender ポータルのインシデントの [アラート] ウィンドウ](media/investigate-incidents/incident-page-alerts-small.png)

![Microsoft Defender ポータルのインシデントの [資産] ページ](media/investigate-incidents/incident-assetstab-small.png)

![Microsoft Defender ポータルのインシデントの [デバイス] ページ](media/investigate-incidents/incident-devices2.png)

![Microsoft Defender ポータルの [資産] ページの [デバイス] オプション。](media/investigate-incidents/incident-devicebar.png)

![Microsoft Defender ポータルの [ユーザー] ページ。](media/investigate-incidents/incident-users2.png)

![Microsoft Defender ポータルのインシデントの [メールボックス] ページ。](media/investigate-incidents/incident-mailboxes2.png)

![Microsoft Defender ポータルのインシデントの [アプリ] ページ。](media/investigate-incidents/incident-apps.png)

![Microsoft Defender ポータルのインシデントの [クラウド リソース] ページ。](media/investigate-incidents/incident-assets-cloudresource-small.png)

![Microsoft Defender ポータルのインシデントの [調査] ページ](media/investigate-incidents/incident-investigationspage-small.png)

![Microsoft Defender ポータルのインシデントの [証拠と応答] ページ](media/investigate-incidents/incidents-evidenceresponse-small.png)

![Microsoft Defender ポータルのインシデントの [証拠と応答] 管理ウィンドウの [承認]\[拒否] オプション。](media/investigate-incidents/evidence-approve-small.png)

![Microsoft Defender ポータルのインシデントの [類似インシデント] タブを示すスクリーンショット。](media/investigate-incidents/incident-similartab-small.png)