適用対象:  ワークフォース テナント (詳細)

ワークフォース テナント (詳細)

外部 B2B ゲスト ユーザーと共同作業する場合は、多要素認証ポリシーを使用してアプリを保護します。 外部ユーザーは、リソースにアクセスするためにユーザー名とパスワード以上のものが必要です。 Microsoft Entra ID では、アクセスで MFA を要求する条件付きアクセス ポリシーを使ってこの目標を達成できます。 自分の組織のメンバーと同様に、テナント、アプリ、または個々のゲスト ユーザー レベルで MFA ポリシーを適用できます。 リソース テナントは、ゲスト ユーザーの組織に多要素認証機能がある場合でも、ユーザーに対する Microsoft Entra 多要素認証を担当します。

例:

- 会社 A の管理者または従業員は、アクセスで MFA を要求するように構成されたクラウドまたはオンプレミスのアプリケーションを使用するようにゲスト ユーザーを招待します。

- ゲスト ユーザーは、自分の職場、学校、またはソーシャルの ID を使用してサインインします。

- ユーザーは、MFA チャレンジを完了するように求められます。

- ユーザーは、会社 A で MFA を設定し、自分の MFA オプションを選択します。 ユーザーは、アプリケーションへのアクセスを許可されます。

注

予測可能性を確保するため、Microsoft Entra 多要素認証はリソース テナントで実行されます。 ゲスト ユーザーがサインインすると、リソース テナントのサインイン ページがバックグラウンドで表示され、独自のホーム テナント サインイン ページと会社のロゴがフォアグラウンドに表示されます。

このチュートリアルでは、次のことについて説明します。

- MFA を設定する前に、サインイン エクスペリエンスをテストします。

- 環境内のクラウド アプリへのアクセスで MFA を要求する条件付きアクセス ポリシーを作成します。 このチュートリアルでは、Azure Resource Manager アプリを使用してプロセスを説明します。

- What If ツールを使用して MFA サインインをシミュレートします。

- 条件付きアクセス ポリシーをテストします。

- テスト ユーザーとポリシーをクリーンアップします。

Azure サブスクリプションをお持ちでない場合は、 無料アカウント を作成して開始してください。

前提条件

このチュートリアルのシナリオを完了するための要件を次に示します。

- Microsoft Entra ID P1 または P2 エディションへのアクセス。これには条件付きアクセス ポリシー機能が含まれます。 MFA を適用するには、Microsoft Entra 条件付きアクセス ポリシーを作成します。 パートナーに MFA 機能がない場合でも、MFA ポリシーは常に組織に適用されます。

- 有効な外部電子メール アカウント。ゲスト ユーザーとしてテナント ディレクトリに追加し、サインインするために使用できます。 ゲスト アカウントを作成する方法がわからない場合は、「 Microsoft Entra 管理センターで B2B ゲスト ユーザーを追加する」の手順に従います。

Microsoft Entra ID でテスト ゲスト ユーザーを作成する

Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

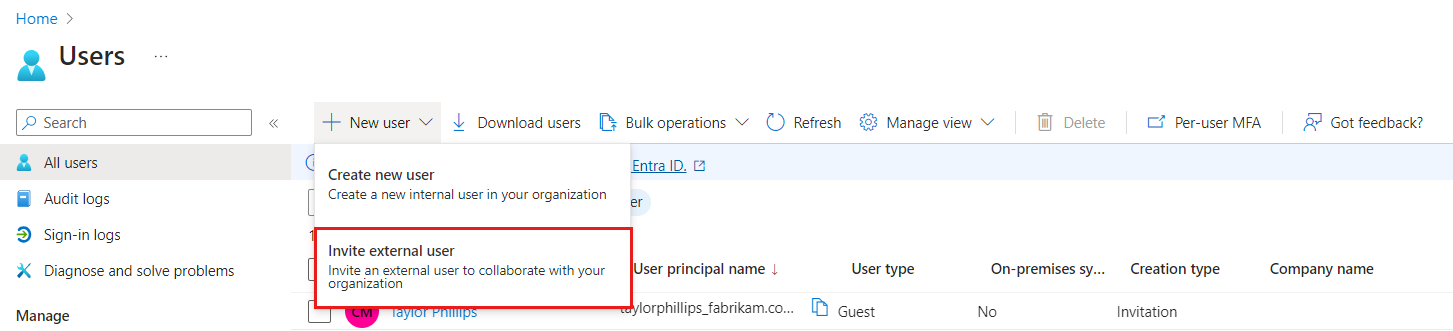

Entra ID>Users に移動します。

[ 新しいユーザー ] を選択し、[ 外部ユーザーの招待] を選択します。

[Basic] タブの [ID] に、外部ユーザーのメール アドレスを入力します。 必要に応じて、表示名とウェルカム メッセージを含めることができます。

必要に応じて、[ プロパティ ] タブと [ 割り当て] タブでユーザーにさらに詳細を追加できます。

[レビュー + 招待] を選択して、招待をゲスト ユーザーに自動的に送信します。 ユーザーが正常に招待されたことを示すメッセージが表示されます。

招待を送信すると、ユーザー アカウントがゲストとしてディレクトリに追加されます。

MFA を設定する前にサインイン エクスペリエンスをテストする

- テスト ユーザー名とパスワードを使用して 、Microsoft Entra 管理センター にサインインします。

- サインイン資格情報のみを使用して Microsoft Entra 管理センターにアクセスします。 他の認証は必要ありません。

- Microsoft Entra 管理センターからサインアウトします。

MFA を要求する条件付きアクセス ポリシーを作成する

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Conditional Access>Policies に移動します。

[新しいポリシー] を選択します。

B2B ポータルアクセスに MFA を要求するなどのポリシーに名前を付けます。 名前付けポリシーのわかりやすい標準を作成します。

[割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

- [含める] で、[ユーザーとグループを選択] をオンにし、[ゲストまたは外部ユーザー] をオンにします。 ポリシーは、さまざまな外部ユーザーの種類、組み込みのディレクトリ ロール、またはユーザーとグループに割り当てることができます。

[ターゲット リソース>リソース (旧称クラウド アプリ)>を含める>リソースの選択で、Azure Resource Managerを選択し、リソースを選択します。]

[アクセス制御]>[許可] で、[アクセス権の付与]、[多要素認証を要求する] の順に選択し、[選択する] を選択します。

[ポリシーの有効化] で、 [オン] を選択します。

[作成] を選択します。

What If オプションを使用してサインインをシミュレートする

条件付きアクセス What If ポリシー ツールは、環境内の条件付きアクセス ポリシーの効果を理解するのに役立ちます。 複数のサインインを使用してポリシーを手動でテストする代わりに、このツールを使用してユーザーのサインインをシミュレートできます。 シミュレーションでは、このサインインがポリシーに与える影響を予測し、レポートを生成します。 詳細については、「 What If ツールを使用して条件付きアクセス ポリシーを理解する」を参照してください。

条件付きアクセス ポリシーをテストする

テスト ユーザー名とパスワードを使用して、Microsoft Entra管理センター にサインインします。

他の認証方法を要求するメッセージが表示されます。 ポリシーが有効になるまで少々時間がかかる場合があります。

![[詳細情報が必要です] メッセージのスクリーンショット。](media/tutorial-mfa/mfa-required.png)

注

Microsoft Entra ホーム テナントから MFA を信頼するように テナント間アクセス設定 を構成することもできます。 これにより、外部の Microsoft Entra ユーザーは、リソース テナントに登録するのではなく、自分のテナントに登録した MFA を使用できるようになります。

サインアウトします。

リソースをクリーンアップする

不要になったら、テスト ユーザーとテスト用の条件付きアクセス ポリシーを削除します。

Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

Entra ID>Users に移動します。

テスト ユーザーを選択し、 [ユーザーの削除] を選択します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Conditional Access>Policies に移動します。

ポリシー名の一覧で、テスト ポリシーのコンテキスト メニュー (...) を選択し、[削除] を選択し、[はい] を選択して確認します。

次のステップ

このチュートリアルでは、ゲスト ユーザーがいずれかのクラウド アプリにサインインする際に多要素認証 (MFA) を必須とする条件付きアクセス ポリシーを作成しました。 コラボレーション用のゲスト ユーザーの追加の詳細については、 Microsoft Entra 管理センターで Microsoft Entra B2B コラボレーション ユーザーを追加する方法に関するページを参照してください。

![[クラウド アプリ] ページと [選択] オプションを示すスクリーンショット。](media/tutorial-mfa/tutorial-mfa-app-access.png)