適用対象:  外部テナント (詳細)

外部テナント (詳細)

多要素認証 (MFA) では、ユーザーがサインアップまたはサインイン中に ID を検証するための 2 つ目の方法を提供するように要求することで、アプリケーションにセキュリティのレイヤーが追加されます。 外部テナントでは、2 つ目の要素として認証のための 2 つの方法がサポートされています。

- ワンタイム パスコードをメールで送信する: ユーザーが自分のメールとパスワードでサインインすると、電子メールに送信されるパスコードの入力を求められます。 MFA の電子メール ワンタイム パスコードの使用を許可するには、ローカル アカウントの認証方法を [Email with password]\(パスワード付き電子メール\) に設定します。 ワンタイム パスコードを含む電子メールを選択した場合、プライマリ サインインにこの方法を使用しているお客様は、MFA のセカンダリ検証に使用できません。

- SMS ベースの認証: SMS は第 1 要素認証のオプションではありませんが、MFA の 2 番目の要素として使用できます。 メールとパスワード、電子メールとワンタイム パスコード、または Google、Facebook、Apple などのソーシャル ID を使用してサインインするユーザーは、SMS を使用して 2 回目の検証を求められます。 SMS による MFA には、自動詐欺行為チェックが含まれています。 詐欺の疑いがある場合は、確認のために SMS コードを送信する前に、CAPTCHA を完了して相手がロボットではないことを確認するようにユーザーに依頼します。 また、 テレフォニー詐欺に対するセーフガードも提供します。 SMS はアドオン機能です。 テナントは、アクティブで有効なサブスクリプションに リンク されている必要があります。 詳細情報

この記事では、Microsoft Entra 条件付きアクセス ポリシーを作成し、サインアップとサインインのユーザー フローに MFA を追加することで、顧客に MFA を適用する方法について説明します。

前提条件

- Microsoft Entra 外部テナント。

- サインアップとサインインのユーザー フロー。

- 外部テナントに登録され、サインアップおよびサインイン ユーザー フローに追加されたアプリ。

- 条件付きアクセス ポリシーと MFA を構成するための、少なくともセキュリティ管理者のロールを持つアカウント。

- SMS はアドオン機能であり、 リンクされたサブスクリプションが必要です。 サブスクリプションの有効期限が切れた場合、またはサブスクリプションが取り消された場合、エンド ユーザーは SMS を使用して認証できなくなります。そのため、MFA ポリシーに応じてユーザーのサインインがブロックされる可能性があります。

条件付きアクセス ポリシーを作成する

ユーザーがアプリにサインアップまたはサインインするときに、ユーザーに MFA を求めるダイアログを表示する条件付きアクセス ポリシーを外部テナントに作成します。 (詳細については、「 一般的な条件付きアクセス ポリシー: すべてのユーザーに MFA を要求する」を参照してください)。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

複数のテナントにアクセスできる場合は、上部メニューの [設定] アイコン

を使用して、[ ディレクトリ + サブスクリプション ] メニューから外部テナントに切り替えます。

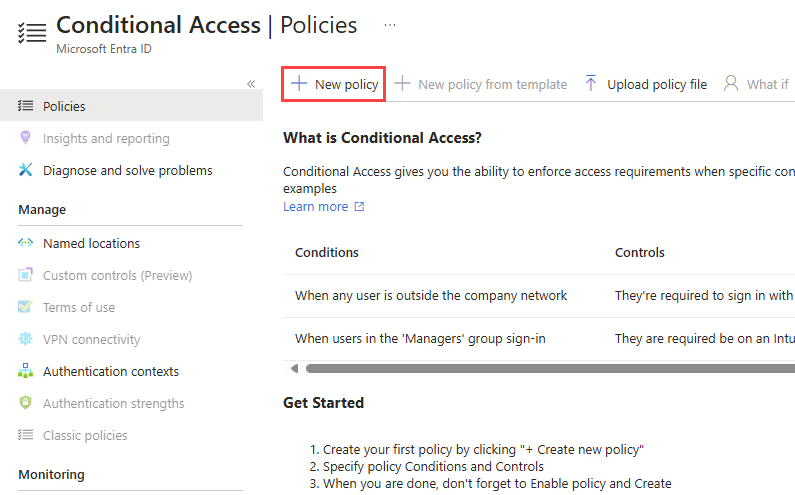

を使用して、[ ディレクトリ + サブスクリプション ] メニューから外部テナントに切り替えます。Entra ID>Conditional Access>Policies に移動し、[新しいポリシー] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[ 割り当て] で、[ ユーザー] の下にあるリンクを選択します。

a. [ 含める ] タブで、[ すべてのユーザー] を選択します。

b。 [ 除外 ] タブで、[ ユーザーとグループ ] を選択し、組織の緊急アクセスまたはブレークグラス アカウントを選びます。 次に、[選択] を 選択します。

[ ターゲット リソース] の下にあるリンクを選択します。

a. [ 含める ] タブで、次のいずれかのオプションを選択します。

すべてのリソース (以前の "すべてのクラウド アプリ") を選択します。

[ リソースの選択 ] を選択し、[選択] の下にあるリンクを 選択します。 アプリを見つけて選択し、[選択] を選択します。

b。 [ 除外 ] タブで、多要素認証を必要としないアプリケーションを選択します。

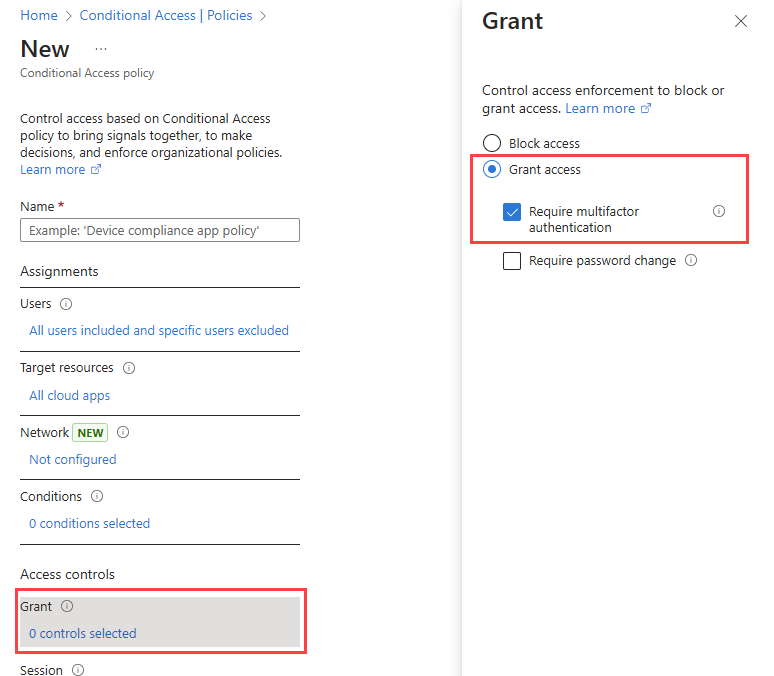

アクセス制御で、許可の下にあるリンクを選択します。 [ アクセス権の付与] を選択し、[ 多要素認証を要求する] を選択し、[選択] を 選択します。

設定を確認し、[ ポリシーを有効にする] を [オン] に設定します。

[ 作成] を選択して作成し、ポリシーを有効にします。

MFA メソッドとしてメールのワンタイム パスコードを有効にする

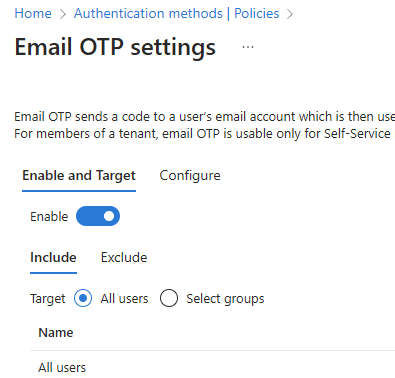

すべてのユーザーに対して、外部テナントでのメールのワンタイム パスコード認証方法を有効にします。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

[Entra ID]>[Authentication メソッド] に移動します。

[方法] ボックスの一覧で [電子メール OTP] を選択します。

[有効化とターゲット] で、[有効] トグルをオンにします。

[ 含める] の [ ターゲット] の横 にある [すべてのユーザー] を選択します。

[保存] を選択します。

MFA メソッドとして SMS を有効にする

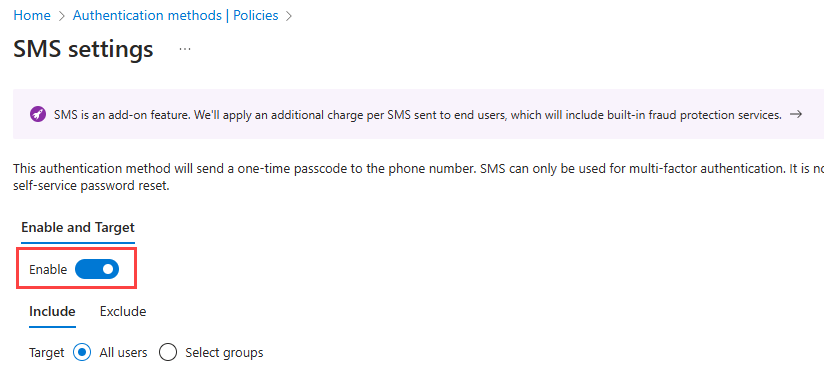

すべてのユーザーに対して、外部テナントでの SMS 認証方法を有効にします。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

[Entra ID]>[Authentication メソッド] に移動します。

[ 方法 ] ボックスの一覧で [ SMS] を選択します。

[有効化とターゲット] で、[有効] トグルをオンにします。

[ 含める] の [ ターゲット] の横 にある [すべてのユーザー] を選択します。

[保存] を選択します。

オプトイン リージョンの通信をアクティブにする

2025 年 1 月以降、一部の国番号は、SMS による認証は既定で非アクティブ化されます。 非アクティブ化されたリージョンからのトラフィックを許可する場合は、Microsoft Graph onPhoneMethodLoadStartevent ポリシーを使用して、それらをアプリケーションに対してアクティブ化する必要があります。

SMS 検証のオプトインが必要なリージョンを参照してください。

サインオンをテストする

プライベート ブラウザーでアプリケーションを開き、[ サインイン] を選択します。 別の認証方法を求めるメッセージが表示されます。