適用対象:  従業員テナント

従業員テナント  外部テナント (詳細)

外部テナント (詳細)

Microsoft Entra テナントは、SAML または WS-Fed ID プロバイダー (IdP) を使用する外部組織と直接フェデレーションできます。 外部組織のユーザーは、独自の IdP マネージド アカウントを使用して、招待の利用中またはセルフサービス サインアップ時に、新しい Microsoft Entra 資格情報を作成しなくても、アプリまたはリソースにサインインできます。 ユーザーは、アプリにサインアップまたはサインインするときに IdP にリダイレクトされ、正常にサインインすると Microsoft Entra に戻ります。

[前提条件]

- SAML/WS-Fed ID プロバイダーの構成に関する考慮事項を確認します。

- 従業員テナントまたは 外部テナント。

SAML/WS-Fed IdP フェデレーションを構成する方法

手順 1: パートナーが DNS テキスト レコードを更新する必要があるかどうかを判断する

パートナーが DNS レコードを更新してフェデレーションを有効にする必要があるかどうかを判断するには、次の手順に従います。

パートナーの IdP パッシブ認証 URL を調べて、ドメインがターゲット ドメインまたはターゲット ドメイン内のホストと一致するかどうかを確認します。 すなわち、

fabrikam.comのフェデレーションを設定する場合は次のようになります。- パッシブ認証エンドポイントが

https://fabrikam.comまたはhttps://sts.fabrikam.com/adfs(同じドメイン内のホスト) の場合、DNS の変更は必要ありません。 - パッシブ認証エンドポイントが

https://fabrikamconglomerate.com/adfsまたはhttps://fabrikam.co.uk/adfsの場合、ドメインは fabrikam.com ドメインと一致していないため、パートナーは DNS 構成に認証 URL のテキスト レコードを追加する必要があります。

- パッシブ認証エンドポイントが

前の手順に基づいて DNS の変更が必要な場合は、次の例のように、ドメインの DNS レコードに TXT レコードを追加するようにパートナーに依頼します。

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

手順 2: パートナー組織の IdP を構成する

次に、パートナー組織において、必須の要求と証明書利用者の信頼を指定して IdP を構成する必要があります。 フェデレーションを適切に機能させるためには、Microsoft Entra External ID が、外部 IdP において構成される特定の属性とクレームを送信するように外部 IdP に求めます。

注

フェデレーション用に SAML/WS-Fed IdP を構成する方法を示すために、例として Active Directory フェデレーション サービス (AD FS) を使用します。 AD FSとSAML/WS-Fed IdPのフェデレーション構成に関する記事を参照してください。この中には、AD FSをSAML 2.0またはWS-Fed IdPとしてフェデレーションの準備を整えるための設定例が示されています。

SAML 2.0 ID プロバイダーを構成するには

Microsoft Entra External ID では、外部 IdP からの SAML 2.0 応答に特定の属性と要求が含まれている必要があります。 必要な属性と要求は、次のいずれかの方法で外部 IdP で構成できます。

- オンライン セキュリティ トークン サービス XML ファイルへのリンク、または

- 値を手動で入力する

必要な値については、次の表を参照してください。

注

値が、外部フェデレーションを設定しているクラウドと一致することを確認してください。

表 1. IdP からの SAML 2.0 応答に必要な属性。

| 属性 | 人材を重視する価値 | 外部テナント向けの価値 |

|---|---|---|

| アサーチョンコンシューマサービス | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf

https://<tenantID>.ciamlogin.com/login.srf、そのプロバイダーで必要な場合は、外部 IdP のコールバック/ACS URL として追加します。 |

| 対象者 |

https://login.microsoftonline.com/<tenant ID>/ (推奨) <tenant ID> を、フェデレーションを設定する Microsoft Entra テナントのテナント ID に置き換えます。外部フェデレーションに対して Microsoft Entra ID によって送信された SAML 要求の場合、発行者 URL はテナント エンドポイントです (たとえば https://login.microsoftonline.com/<tenant ID>/)。 新しいフェデレーションでは、すべてのパートナーは、SAML または WS-Fed ベースの IdP の対象ユーザーをテナントのエンドポイントに設定することをお勧めします。 グローバル エンドポイント (urn:federation:MicrosoftOnlineなど) で構成されている既存のフェデレーションは引き続き機能しますが、外部 IdP が Microsoft Entra ID によって送信された SAML 要求のグローバル発行者 URL を想定している場合、新しいフェデレーションは機能しなくなります。 |

https://login.microsoftonline.com/<tenant ID>/<tenant ID>を、フェデレーションを設定する Microsoft Entra テナントのテナント ID に置き換えます。 |

| 発行者 | パートナーの IdP の発行者 URI (たとえば http://www.example.com/exk10l6w90DHM0yi...) |

パートナーの IdP の発行者 URI (たとえば http://www.example.com/exk10l6w90DHM0yi...) |

表 2. IdP によって発行された SAML 2.0 トークンに必要な要求。

| 属性名 | 値 |

|---|---|

| NameID の形式 | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

ユーザーの電子メール アドレス |

WS-Fed ID プロバイダーを構成するには

Microsoft Entra 外部 ID には、外部 IdP からの WS-Fed メッセージに特定の属性と要求が含まれている必要があります。 必要な属性と要求は、次のいずれかの方法で外部 IdP で構成できます。

- オンライン セキュリティ トークン サービス XML ファイルへのリンク、または

- 値を手動で入力する

注

現在、Microsoft Entra ID との互換性がテストされている 2 つの WS-Fed プロバイダーは、AD FS と Shibboleth です。

必須の WS-Fed 属性および要求

サード パーティの WS-Fed IdP に構成する必要がある特定の属性と要求の要件を次の各表に示します。 フェデレーションを設定するには、IdP からの WS-Fed メッセージにおいて以下の属性が受け取られる必要があります。 これらの属性は、オンライン セキュリティ トークン サービスの XML ファイルにリンクするか手動で入力することによって、構成できます。

必要な値については、次の表を参照してください。

注

値が、外部フェデレーションを設定しているクラウドと一致することを確認してください。

表 3. IdP からの WS-Fed メッセージに必要な属性。

| 属性 | 人材を重視する価値 | 外部テナント向けの価値 |

|---|---|---|

| パッシブリクエスターエンドポイント | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf |

| 対象者 |

https://login.microsoftonline.com/<tenant ID>/ (推奨) <tenant ID> を、フェデレーションを設定する Microsoft Entra テナントのテナント ID に置き換えます。外部フェデレーションに対して Microsoft Entra ID によって送信された SAML 要求の場合、発行者 URL はテナント エンドポイントです (たとえば https://login.microsoftonline.com/<tenant ID>/)。 新しいフェデレーションでは、すべてのパートナーは、SAML または WS-Fed ベースの IdP の対象ユーザーをテナントのエンドポイントに設定することをお勧めします。 グローバル エンドポイント (urn:federation:MicrosoftOnlineなど) で構成されている既存のフェデレーションは引き続き機能しますが、外部 IdP が Microsoft Entra ID によって送信された SAML 要求のグローバル発行者 URL を想定している場合、新しいフェデレーションは機能しなくなります。 |

https://login.microsoftonline.com/<tenant ID>/ <tenant ID>を、フェデレーションを設定する Microsoft Entra テナントのテナント ID に置き換えます。 |

| 発行者 | パートナーの IdP の発行者 URI (たとえば http://www.example.com/exk10l6w90DHM0yi...) |

パートナーの IdP の発行者 URI (たとえば http://www.example.com/exk10l6w90DHM0yi...) |

表 4. IdP によって発行された WS-Fed トークンに必要な要求。

| 属性 | 値 |

|---|---|

| イミュータブルID (不変ID) | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| メールアドレス | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

手順 3: Microsoft Entra External ID で SAML/WS-Fed IdP フェデレーションを構成する

次に、Microsoft Entra External ID で手順 1 で構成した IdP とのフェデレーションを構成します。 Microsoft Entra 管理センターまたは Microsoft Graph API を使用できます。 フェデレーション ポリシーが有効になるまで 5 分から 10 分かかる場合があります。 この間、セルフサービス サインアップを完了したり、フェデレーション ドメインの招待を利用したりしないでください。 次の属性は必須です。

- パートナーの IdP の発行者 URI

- パートナー IdP のパッシブ認証エンドポイント (サポートされているのは https のみ)

- 証明書

Microsoft Entra 管理センターでテナントに IdP を追加するには

Microsoft Entra 管理センターに、少なくとも外部 ID プロバイダー管理者としてサインインします。

複数のテナントにアクセスできる場合は、上部メニューの [設定] アイコン

を使用し、[ ディレクトリ ] メニューからテナントに切り替えます。

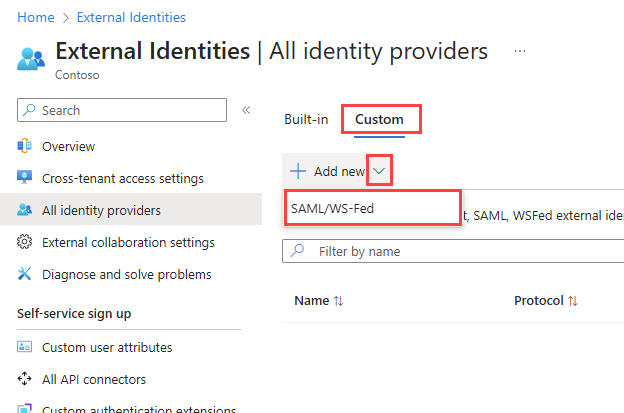

を使用し、[ ディレクトリ ] メニューからテナントに切り替えます。Entra ID>エクスターナルアイデンティティ>すべてのIDプロバイダーを閲覧します。

[ カスタム ] タブを選択し、[ Add new>SAML/WS-Fed] を選択します。

[ 新しい SAML/WS-Fed IdP ] ページで、次のように入力します。

- 表示名 - パートナーの IdP を識別するのに役立つ名前を入力します。

- ID プロバイダー プロトコル - SAML または WS-Fed を選択します。

- フェデレーション IdP のドメイン名 - フェデレーション のパートナーの IdP ターゲット ドメイン名を入力します。 この初期構成時に、ドメイン名を 1 つだけ入力します。 ドメインは後からさらに追加できます。

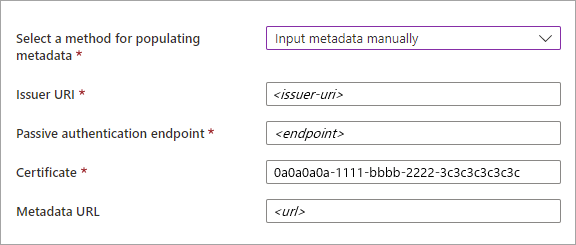

メタデータを設定する方法を選択します。 メタデータを含むファイルがある場合は、[メタデータ ファイルの解析] を選択して ファイル を参照することで、フィールドを自動的に設定できます。 または、[ 入力メタデータ] を手動で 選択し、次の情報を入力できます。

- パートナーの SAML IdP の 発行者 URI 、またはパートナーの WS-Fed IdP の エンティティ ID 。

- パートナーの SAML IdP の パッシブ認証エンドポイント 、またはパートナーの WS-Fed IdP の パッシブ リクエスタ エンドポイント 。

- 証明書 - 署名証明書 ID。

- メタデータ URL - 署名証明書の自動更新のための IdP のメタデータの場所。

注

メタデータ URL は省略可能です。 ただし、強くお勧めします。 メタデータ URL を指定すると、署名証明書が有効期限切れになったときに、Microsoft Entra ID によって自動的に更新することができます。 有効期限が切れる前に何らかの理由で証明書がローテーションされた場合、またはメタデータ URL を指定しない場合、Microsoft Entra ID はそれを更新できません。 この場合、署名証明書を手動で更新する必要があります。

[保存] を選択します。 ID プロバイダーが SAML/WS-Fed ID プロバイダーの 一覧に追加されます。

(省略可能) このフェデレーション ID プロバイダーにドメイン名を追加するには、次の手順を行います。

Microsoft Graph API を使用してフェデレーションを構成する方法

Microsoft Graph API samlOrWsFedExternalDomainFederation リソースの種類を使用して、SAML または WS-Fed プロトコルをサポートする ID プロバイダーとのフェデレーションを設定できます。

手順 4: 引き換え順序を構成する (従業員テナントでの B2B コラボレーション)

確認済みドメインとの B2B コラボレーションのためにワークフォース テナントでフェデレーションを構成する場合は、招待の利用時にフェデレーション IdP が最初に使用されていることを確認します。 インバウンド B2B コラボレーションのテナント間アクセス設定で引き換え順序の設定を構成します。 SAML/WS-Fed ID プロバイダーをプライマリ ID プロバイダーの一覧の一番上に移動して、フェデレーション IdP で引き換えの優先順位を付けます。

新しい B2B ゲスト ユーザーを招待することで、フェデレーションのセットアップをテストできます。 詳細については、 Microsoft Entra 管理センターでの Microsoft Entra B2B コラボレーション ユーザーの追加に関するページを参照してください。

注

招待の引き換え順序は、Microsoft Graph REST API (ベータ 版) を使用して構成できます。 例 2: Microsoft Graph リファレンス ドキュメントの 既定の招待引き換え構成を更新 するを参照してください。

証明書または構成の詳細を更新する方法

[すべての ID プロバイダー ] ページで、構成されている SAML/WS-Fed ID プロバイダーとその証明書の有効期限の一覧を表示できます。 この一覧から、証明書を更新したり、その他の構成の詳細を変更したりできます。

Microsoft Entra 管理センターに、少なくとも外部 ID プロバイダー管理者としてサインインします。

Entra ID>エクスターナルアイデンティティ>すべてのIDプロバイダーを閲覧します。

[カスタム] タブ を 選択します。

一覧内の ID プロバイダーまでスクロールするか、検索ボックスを使用します。

証明書を更新するか、構成の詳細を変更するには、次の手順を実行します。

- ID プロバイダーの [構成] 列で、[ 編集] リンクを選択します。

- 構成ページで、次の詳細から任意のものを変更します。

- 表示名 - パートナーの組織の表示名。

- ID プロバイダー プロトコル - SAML または WS-Fed を選択します。

- パッシブ認証エンドポイント - パートナー IdP のパッシブ リクエスタ エンドポイント。

- 証明書 - 署名証明書の ID。 更新するには、新しい証明書 ID を入力します。

- メタデータ URL - 署名証明書の自動更新に使用されるパートナーのメタデータを含む URL。

- [保存] を選択します。

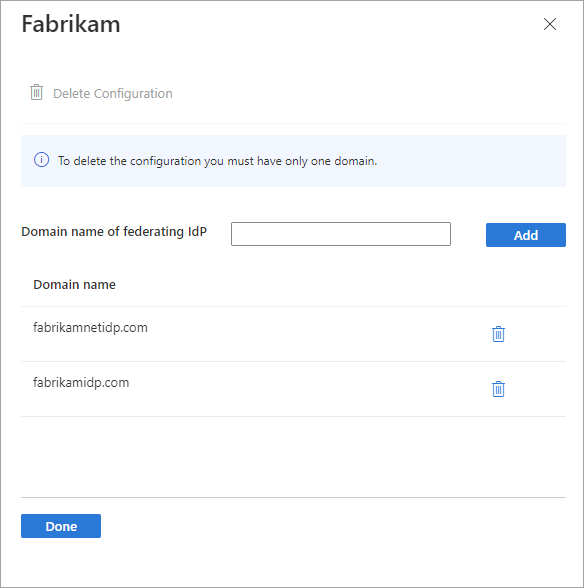

パートナーに関連付けられているドメインを編集するには、[ ドメイン ] 列のリンクを選択します。 ドメインの詳細ウィンドウで、次の操作を行います。

- ドメインを追加するには、[ フェデレーション IdP のドメイン名] の横にドメイン名を入力し、[ 追加] を選択します。 追加するドメインごとに繰り返します。

- ドメインを削除するには、ドメインの横にある削除アイコンを選択します。

- 完了したら、[ 完了] を選択します。

フェデレーションを削除する方法

フェデレーション構成は削除できます。 その場合、既に招待を利用したフェデレーション ゲスト ユーザーはサインインできなくなります。 ただし、譲渡状況をリセットすることで、リソースへのアクセス権をもう一度付与することができます。 Microsoft Entra管理センターで IdP の構成を削除するには:

Microsoft Entra 管理センターに、少なくとも外部 ID プロバイダー管理者としてサインインします。

Entra ID>エクスターナルアイデンティティ>すべてのIDプロバイダーを閲覧します。

[ カスタム ] タブを選択し、一覧から ID プロバイダーまでスクロールするか、検索ボックスを使用します。

[ ドメイン ] 列のリンクを選択して、IdP のドメインの詳細を表示します。

[ ドメイン名 ] 一覧の 1 つ以外のドメインをすべて削除します。

[ 構成の削除] を選択し、[ 完了] を選択します。

[ OK] を 選択して削除を確定します。

Microsoft Graph API samlOrWsFedExternalDomainFederation リソースの種類を使用してフェデレーションを削除することもできます。

次のステップ

- 外部テナント:SAML/WS-Fed ID プロバイダーをユーザー フローに追加します。

- ワークフォース テナント: 外部ユーザーがさまざまな ID プロバイダーでサインインするときの 招待の引き換えエクスペリエンス の詳細について説明します。

![ドメインの詳細ウィンドウの [追加] ボタンを示すスクリーンショット。](media/direct-federation/add-___domain.png)