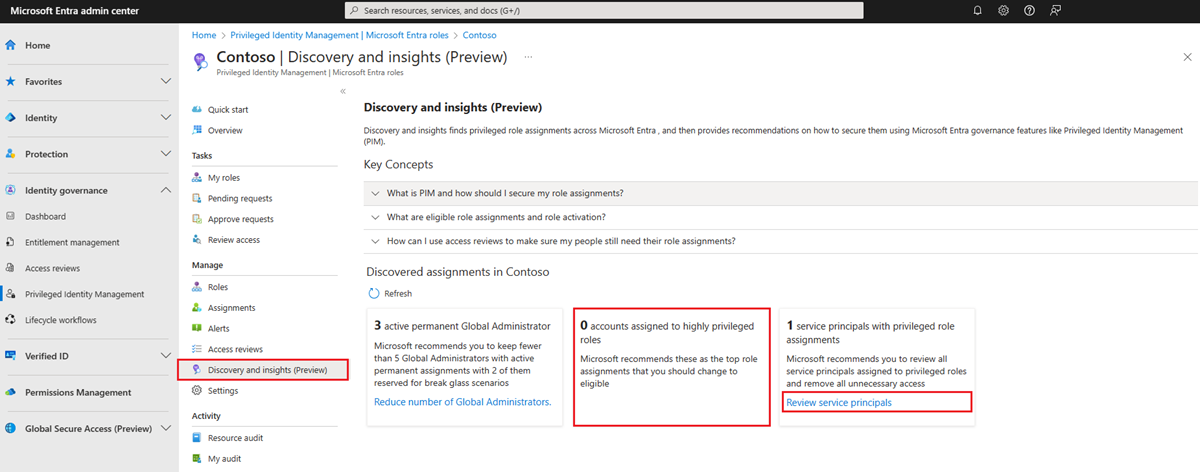

Microsoft Entra ID で Privileged Identity Management (PIM) を使用して組織内のロールの割り当てを管理する場合は、[ 検出と分析情報 (プレビュー)] ページを使用して作業を開始できます。 この機能によって、組織内の特権ロールに割り当てられているユーザーと、PIM を使用して永続的なロールの割り当てを Just-In-Time 割り当てにすばやく変更する方法が示されます。 Discovery and Insights (プレビュー) では、永続的な特権ロールの割り当てを表示または変更できます。 これは分析ツールであり、アクション ツールです。

検出と分析情報 (プレビュー)

組織で Privileged Identity Management の使用を開始する前に、すべてのロールの割り当てが永続になります。 ユーザーは特権を必要としない場合でも、常に割り当てられたロールに含まれます。 以前のセキュリティウィザードに代わる [Discovery and insights (preview)](検出と分析情報 (プレビュー)) には、特権ロールの一覧と、それらのロールに現在存在しているユーザーの数が表示されます。 1 人または複数のロール割り当て済みユーザーが不明な場合に、その詳細を確認するには、ロールの割り当ての一覧を表示できます。

✔️ Microsoft では、グローバル 管理者 ロールが永続的に割り当てられている 2 つのクラウド専用緊急アクセス アカウントを組織に付与することをお勧めします。 このようなアカウントは高い特権を持っており、特定のユーザーには割り当てられません。 アカウントは、通常のアカウントを使用できない緊急時、または他のすべての管理者が誤ってロックアウトされてしまう"ブレークグラス"シナリオに限定されます。これらのアカウントは、緊急アクセスアカウントの推奨事項に従って作成する必要があります。

また、ユーザーに Microsoft アカウント (つまり、Skype、Outlook.com などの Microsoft サービスへのサインインに使用するアカウント) がある場合は、ロールの割り当ても永続的に維持してください。 ロールの割り当てをアクティブ化するために Microsoft アカウントを持つユーザーに多要素認証が必要な場合、ユーザーはロックアウトされます。

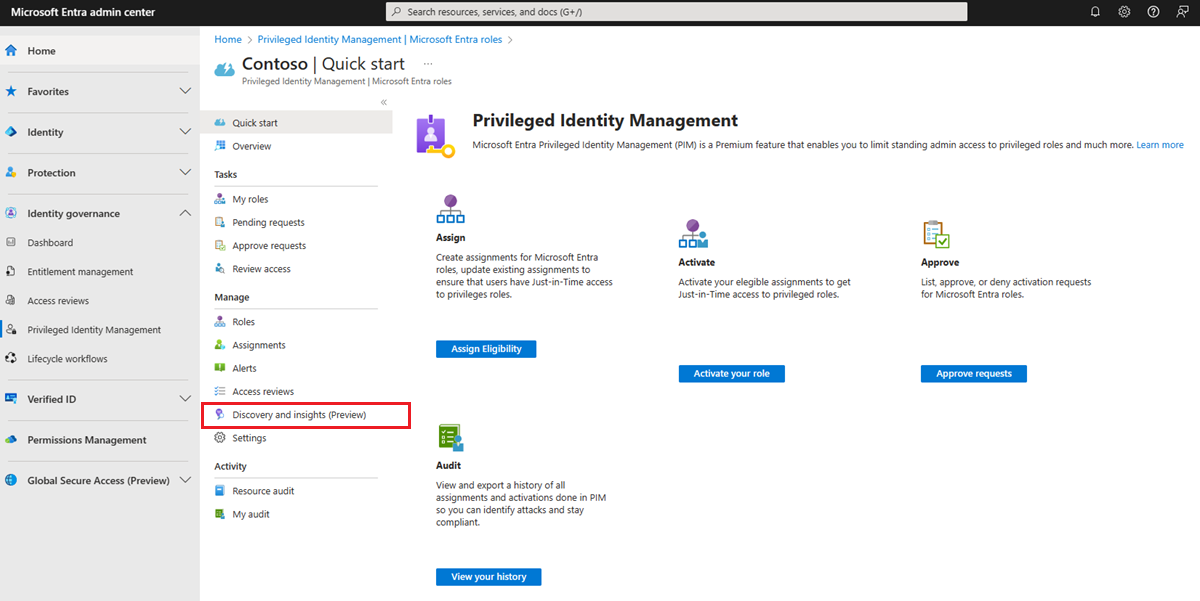

[Discovery and insights (preview)](検出と分析情報 (プレビュー)) を開く

Microsoft Entra 管理センターに、少なくとも特権ロール管理者としてサインインします。

ID ガバナンス>特権 ID 管理>Microsoft Entra ロール>ディスカバリーおよびインサイト (プレビュー) を参照します。

ページを開くと、検出プロセスが開始され、関連するロールの割り当てが検索されます。

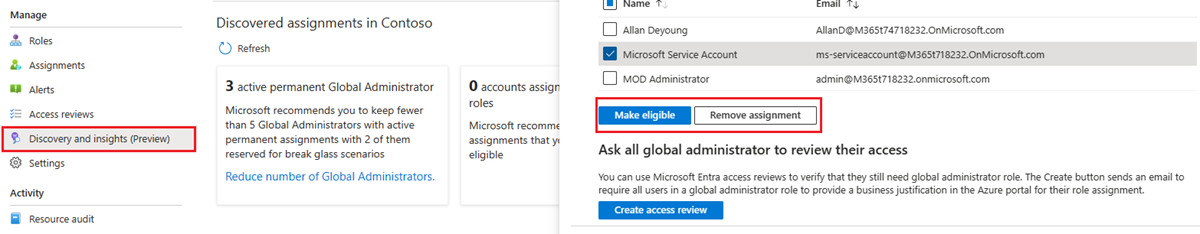

[ グローバル管理者の削減] を選択します。

![[全体管理者の削減] アクションが選択された [検出と分析情報 (プレビュー)] を示すスクリーンショット。](media/pim-security-wizard/new-preview-page.png)

グローバル管理者ロールの割り当ての一覧を確認します。

![すべてのグローバル管理者を示す [ロール] ウィンドウを示すスクリーンショット。](media/pim-security-wizard/new-global-administrator-list.png)

[ 次へ ] を選択して、対象にするユーザーまたはグループ を選択し 、[対象にする] または [割り当ての削除] を選択します。

すべてのグローバル管理者に対して、自身のアクセス権をレビューするように要求することもできます。

![[アクセス レビュー] セクションを示す [全体管理者] ページを示すスクリーンショット。](media/pim-security-wizard/new-global-administrator-access-review.png)

これらの変更のいずれかを選択すると、Azure の通知が表示されます。

その後、[ 永続的なアクセスの排除 ] または [ サービス プリンシパルの確認 ] を選択して、他の特権ロールとサービス プリンシパル ロールの割り当てに対して上記の手順を繰り返すことができます。 サービス プリンシパルのロールの割り当てでは、ロールの割り当てのみを削除できます。