Microsoft Entra ID Protection は、ID ベースのリスクを自動的に検出して対応することで、組織を保護するのに役立ちます。 自動修復は多くの脅威を処理しますが、状況によっては手動による調査とアクションが必要な場合があります。 ID Protection リスク レポートには、ユーザー、サインイン、ワークロード ID に影響を与える潜在的なセキュリティ上の脅威を特定、調査、対応するために必要な分析情報が表示されます。

リスク レポートにアクセスする

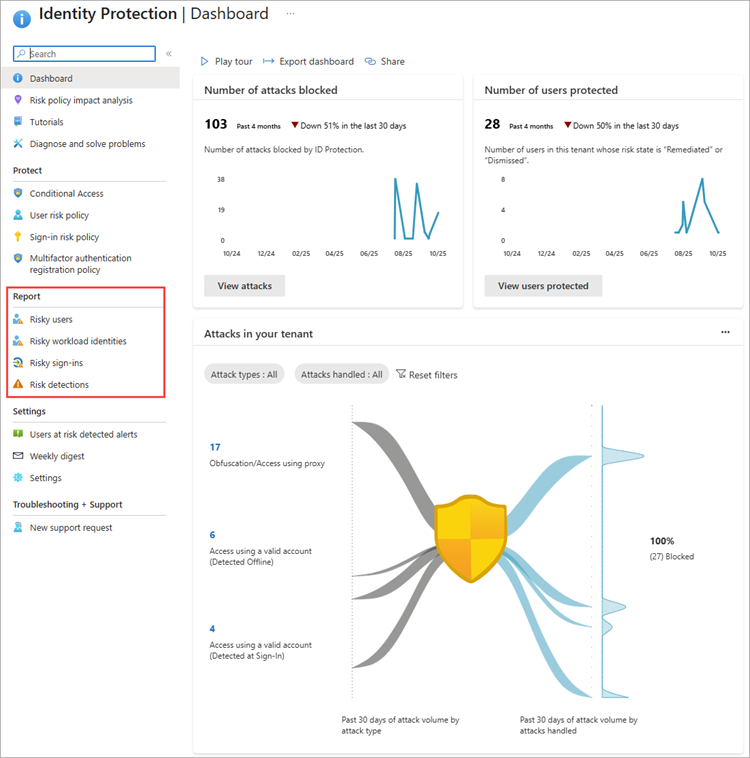

ID 保護ダッシュボードには、潜在的なリスクを特定するためにいつでも使用できる重要な分析情報の概要が表示されます。

- Microsoft Entra 管理センターに、少なくともセキュリティ閲覧者としてサインインします。

- ID Protection>Dashboard に移動します。

- [ID 保護] ナビゲーション メニューからレポートを選択します。

各レポートは、レポートの上部に表示されている期間のすべての検出の一覧と共に起動します。 ユーザー設定に基づいて列をフィルター処理したり、列を追加または削除したりできます。 データを.CSVまたは.JSON形式でダウンロードして、さらに処理します。 詳細な分析のためにレポートをセキュリティ情報およびイベント管理 (SIEM) ツールと統合するには、「 診断設定の構成」を参照してください。

詳細を表示してアクションを実行する

レポート内のエントリを選択すると、表示しているレポートによって異なる詳細が表示されます。 詳細ウィンドウから、選択したユーザーまたはサインインに対してアクションを実行することもできます。 1 つまたは複数のエントリを選択し、リスクを確認するか、無視することができます。 ユーザーからパスワード リセット フローを開始することもできます。 これらの機能には異なるロール要件があるため、オプションがグレー表示されている場合は、より高い特権ロールが必要です。 詳細については、「 ID 保護に必要なロール」を参照してください。

危険なユーザー

選択した危険なユーザーの詳細は、修復された、無視された、または現在危険にさらされ、調査が必要なリスクに関する情報を提供します。 また、関連するリスク検出に関する詳細も提供されます。

次の場合、ユーザーは危険なユーザーになります。

- 1 つ以上の危険なサインインがある場合。

- 漏洩した資格情報など、ユーザーのアカウントで検出されたリスクが 1 つ以上ある場合。

ヒント

Security Copilot を使用している場合は、ユーザー リスク レベルが上昇した理由、軽減と対応方法に関するガイダンス、その他の役に立つ項目やドキュメントへのリンクなど、 自然言語の概要 にアクセスできます。

危険なユーザー レポートから、ユーザーを選択してリスク イベントの詳細を表示し、そのユーザーに対してアクションを実行することもできます。

リスクの高いユーザーの詳細 は次のとおりです。

- ユーザーID

- 最近の危険なサインイン

- サインインに結びつけられていない検出情報

- リスクの履歴

[ リスク履歴] タブ には、過去 90 日間のユーザー リスクの変更につながったイベントが表示されます。 この一覧には、ユーザーのリスクを増加させたリスク検出が含まれます。 また、ユーザーのリスクを低下させたユーザーまたは管理者の修復アクションを含めることもできます。たとえば、ユーザーが自分のパスワードをリセットしたり、管理者がリスクを無視したりします。

ユーザー レベルでアクションを実行すると、そのユーザーに現在関連付けられているすべての検出に適用されます。 アクション ボタンが淡色表示されている場合は、より高い特権ロールが必要です。 管理者はユーザーに対してアクションを実行し、次の操作を選ぶことができます。

- パスワードのリセット - このアクションにより、ユーザーの現在のセッションが取り消されます。

- ユーザーが侵害されたことを確認する - このアクションは真陽性に対して実行されます。 ID Protection は、ユーザー リスクを高く設定し、新しい検出を追加します。管理者がユーザーの侵害を確認しました。 修復手順が取られるまで、サインインは危険とみなされます。

- ユーザーの安全を確認する - このアクションは誤検知に対して実行されます。 その結果、このユーザーのリスクと検出が削除され、使用プロパティを再学習するための学習モードに配置されます。 このオプションを使用して、誤検知をマークすることができます。

- ユーザー リスクを無視する - このアクションは、無害な陽性のユーザー リスクに対して実行されます。 検出されたこのユーザー リスクは実際のものですが、既知の侵入テストによるリスクのような悪意のあるものではありません。 同様のユーザーについては、今後もリスクを評価する必要があります。

- ユーザーのブロック - このアクションは、攻撃者がパスワードへのアクセス権や MFA の実行能力を持っている場合に、ユーザーがサインインするのをブロックします。

- Microsoft 365 Defender で調査する - このアクションを実行すると、管理者は Microsoft Defender ポータルに移動して、さらに調査できるようになります。

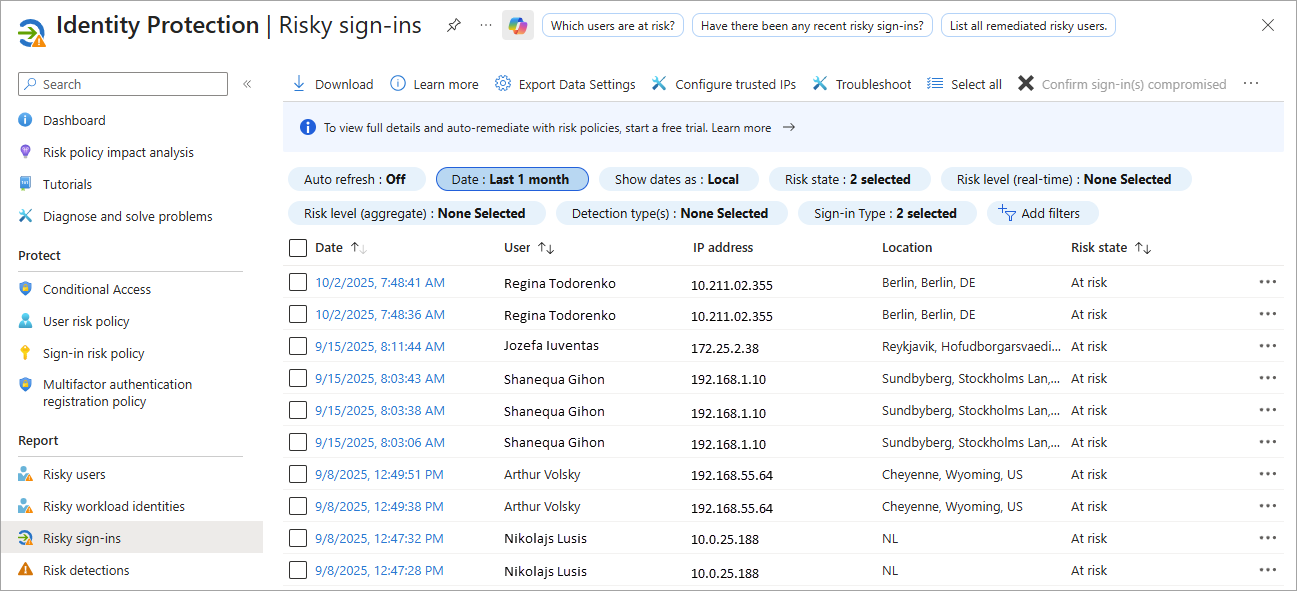

危険なサインイン

危険なサインイン レポートには、危険にさらされている、侵害が確認された、安全な確認済み、無視された、または修復されたサインインが一覧表示されます。 詳細ウィンドウには、調査中に役立つ可能性のあるサインイン試行に関する詳細情報が表示されます。たとえば、サインイン試行に関連するリアルタイムおよび集計のリスク レベルや、トリガーされる検出の種類などです。

危険なサインインの詳細は 次のとおりです。

- ユーザーがアクセスしようとしたアプリケーション

- 適用された条件付きアクセス ポリシー

- MFA の詳細

- デバイス、アプリケーション、および場所の情報

- リスクの状態、リスク レベル、およびリスク検出のソース (ID 保護または Microsoft Defender for Endpoint)

危険なサインイン レポートには、過去 30 日間 (1 か月間) のフィルター可能なデータが含まれています。 ID 保護では、対話型か非対話型かにかかわらず、すべての認証フローについてリスクを評価します。 危険なサインイン レポートには、対話型サインインと非対話型サインインの両方が表示されます。このビューを変更するには、"サインインの種類" フィルターを使用します。

アクション ボタンが淡色表示されている場合は、より高い特権ロールが必要です。 管理者は危険なサインイン イベントに対してアクションを実行し、次の操作を選ぶことができます。

- サインインを侵害ありと確認 - このアクションでは、サインインが真陽性であることを確認します。 修復手順が取られるまで、サインインは危険とみなされます。

- サインインを安全と確認 - このアクションでは、サインインが擬陽性であることを確認します。 同じようなサインインは、将来的に危険とみなされるべきではありません。

- サインイン リスクを無視する - このアクションは無害な真陽性に使用されます。 検出されたこのサインイン リスクは実際のものですが、既知の侵入テストや承認済みアプリケーションで生成された既知のアクティビティによるリスクと同様に、悪意のあるものではありません。 同様のサインインについては、今後もリスクを評価する必要があります。

これらの各アクションを実行するタイミングの詳細については、「Microsoft でのリスクに関するフィードバックの使用方法」をご覧ください。

危険なワークロード ID

ワークロード ID は、アプリケーションがリソースにアクセスできるようにする ID であり、ユーザーのコンテキストでアクセスできる場合があります。 リスクの高いワークロード ID の詳細ページから、サービス プリンシパルのサインインと監査ログにアクセスして詳細な分析を行うことができます。

Important

ワークロード ID Premium のお客様は、完全なリスクの詳細とリスクベースのアクセス制御を利用できます。ただし、 ワークロード ID Premium ライセンスを持たないお客様は、レポートの詳細が制限された検出をすべて受け取ります。

危険なワークロード ID の詳細は次 のとおりです。

- サービス主体 ID

- リスクの状態とリスク レベル

- リスクの履歴

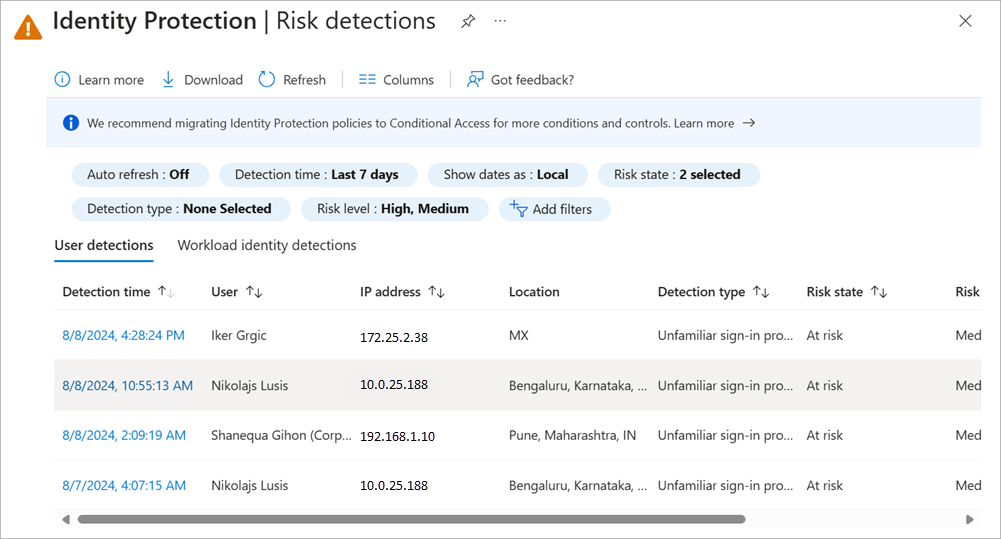

リスクの検出

リスク検出レポートは、ユーザーとサインインに関連付けられているさまざまなリスク検出に関する分析情報を提供します。詳細には、検出されたリスクの種類、それに関連するユーザー、またはサインイン、およびリスクの現在の状態に関する情報が含まれます。 詳細ウィンドウから、関連するユーザー リスク レポート、ユーザーのサインイン、リスク検出にアクセスすることもできます。

リスク検出の詳細 は次のとおりです。

- 検出の種類

- リスクの状態、リスク レベル、およびリスクの詳細

- 攻撃の種類

- リスク検出のソース (ID 保護または Microsoft Defender for Endpoint)

リスク検出レポートには、最長で過去 90 日間 (3 か月) のフィルター可能なデータが含まれています。

リスク検出レポートで提供される情報を使用して、管理者は以下を確認できます。

- 各リスク検出に関する情報

- MITRE ATT&CK フレームワークに基づく、攻撃の種類

- 同時にトリガーされたその他のリスク

- サインインが試行された場所

- Microsoft Defender for Cloud Apps から得られた情報をさらに詳しく確認するためのリンク

管理者は、ユーザーのリスク レポートまたはサインイン レポートに戻り、収集された情報に基づいてアクションを実行できます。

注

システムによって次のことが検出される場合があります。

- ユーザーリスクスコアに寄与したリスクイベントは偽陽性でした。又は

- ユーザー リスクは、MFA プロンプトの完了やパスワードの安全な変更など、ポリシーの適用によって修復されました。

そのため、システムは「AI がサインインの安全性を確認した」ことでリスク状態とリスクの詳細を解消し、ユーザーのリスクに影響を与えなくなります。