Microsoft では、アクティビティを 1 つのルート認証イベントに関連付けるために、すべてのアクセス トークンに特定の識別子を埋め込んでいます。 これらのリンク可能な識別子は、脅威ハンターやセキュリティ アナリストが ID ベースの攻撃の調査と軽減を行うのをサポートするために、顧客向けのログに表示されます。 これらの識別子を使用することで、セキュリティの専門家は、セッションとトークン全体の悪意のあるアクティビティをより効果的にトレース、分析、および対応できるため、環境の透明性とセキュリティの両方が強化されます。

リンク可能な識別子の種類

高度な ID 調査と脅威ハンティングのシナリオをサポートするために使用されるリンク可能な識別子には、セッション ID ベースの識別子と一意のトークン識別子の 2 種類があります。

セッション ID ベースの識別子

セッション ID (SID ベースの識別子) に基づく識別子を使用すると、 アクセス トークン (AT)、 更新トークン (RT)、1 つのルート認証イベントから発行されたセッション Cookie など、すべての認証成果物の関連付けが可能になります。 この識別子は、セッション全体のアクティビティを追跡する場合に特に便利です。

SID ベースの一般的な調査シナリオは次のとおりです。

- サービス間でアクティビティを関連付ける: Microsoft Entra サインイン ログのセッション ID から開始します。 Exchange Online 監査ログや Microsoft Graph アクティビティ ログなどのワークロード ログと結合します。 その後、同じセッション ID を共有するアクセス トークンによって実行されるすべてのアクションを識別できます。

- ユーザーまたはデバイスでフィルター処理する: UserId または DeviceId を使用して結果を絞り込むか、特定のセッション期間内に発行されたトークンをフィルター処理します。

- セッションの列挙: 特定のユーザー (UserId) またはデバイス (DeviceId) に対してアクティブなセッションの数を決定します。

- 認証成果物間のリンク: SID 要求は対話型認証中に生成され、プライマリ更新トークン (PRT)、更新トークン、またはセッション Cookie に含まれます。 これらのソースから発行されたすべてのアクセス トークンは同じ SID を継承し、認証成果物間で一貫したリンケージを有効にします。

一意のトークン識別子

一意トークン識別子 (UTI) は、すべての Microsoft Entra アクセス トークン (AT ) または ID トークンに埋め込まれたグローバル一意識別子 (GUID) です。 各トークンまたは要求を一意に識別し、きめ細かい追跡可能性を提供します。

一般的な UTI ベースの調査シナリオは、 トークン レベルのアクティビティ トレースです。 Microsoft Entra サインイン ログの UTI から始めて、Exchange Online 監査ログや Microsoft Graph アクティビティ ログなどのワークロード ログと関連付けて、特定のアクセス トークンによって実行されたすべてのアクションを追跡します。

UTI は、すべてのアクセス トークンとセッションに対して一意であるため、調査中に疑わしいトークンや侵害されたトークンを特定するのに最適です。

リンク可能な識別子の要求

次の表では、Entra トークン内のすべてのリンク可能な識別子の要求について説明します。

| 要求 | 形式 | 説明 |

|---|---|---|

| oid | 文字列、GUID | 要求元の不変識別子。これは、ユーザーやサービス プリンシパルの検証済み ID です。 この ID によって、複数のアプリケーションで要求元が一意に識別されます。 |

| tid | 文字列、GUID | ユーザーがサインインしているテナントを表します。 |

| sid | 文字列、GUID | セッション全体の一意の識別子を表し、ユーザーが対話型認証を行うときに生成されます。 この ID は、1 つのルート認証から発行されたすべての認証成果物をリンクするのに役立ちます。 |

| deviceid | 文字列、GUID | ユーザーがアプリケーションを操作しているデバイスの一意の識別子を表します。 |

| uti | 糸 | トークン識別子クレームを表します。この ID は、大文字と小文字が区別される、トークンごとの一意の識別子です。 |

| イアット | int、Unix タイムスタンプ | このトークンの認証がいつ行われたのかを指定します。 |

リンク可能な識別子のログ可用性

現在、リンク可能な識別子は次のログ ソースに記録されています。

- Microsoft Entra サインイン ログ

- Microsoft Exchange Online 監査ログ

- Microsoft Graph アクティビティ ログ

- Microsoft SharePoint Online 監査ログ

- Microsoft Teamsの監査ログ

これらのログを使用すると、セキュリティ アナリストは、サービス間で認証イベントとトークンの使用状況を関連付け、ID 関連の脅威に対する包括的な調査をサポートできます。

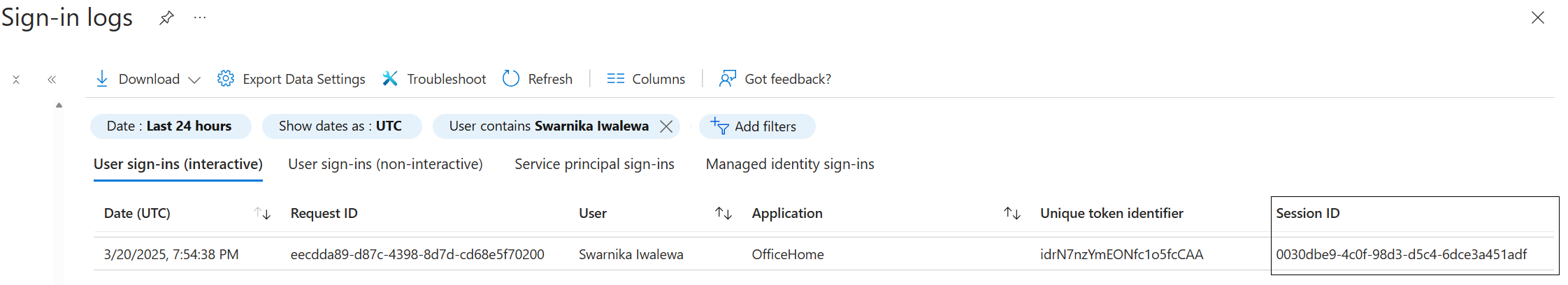

Microsoft Entra サインイン ログのリンク可能な識別子

すべてのサインイン ログ エントリにはリンク可能な識別子要求が含まれます。この表は、リンク可能な識別子要求と Entra サインイン ログ属性の間のマッピングを示しています。

| 要求 | Entra サインインログの属性名 |

|---|---|

| oid | ユーザーID |

| tid | リソース テナント ID |

| sid | セッション ID |

| deviceid | デバイス識別子 |

| uti | 一意のトークン識別子 |

| イアット | 日付 |

Microsoft Entra 管理センターからサインイン ログを表示するには:

- Microsoft Entra 管理センターに、少なくともレポート閲覧者としてサインインします。

- Microsoft Entra ID>監視と健全性>サインイン ログを参照します。

- 特定のログ エントリを確認するには、時間または特定のユーザーによってフィルター処理します。

- サインイン ログ エントリをクリックします。

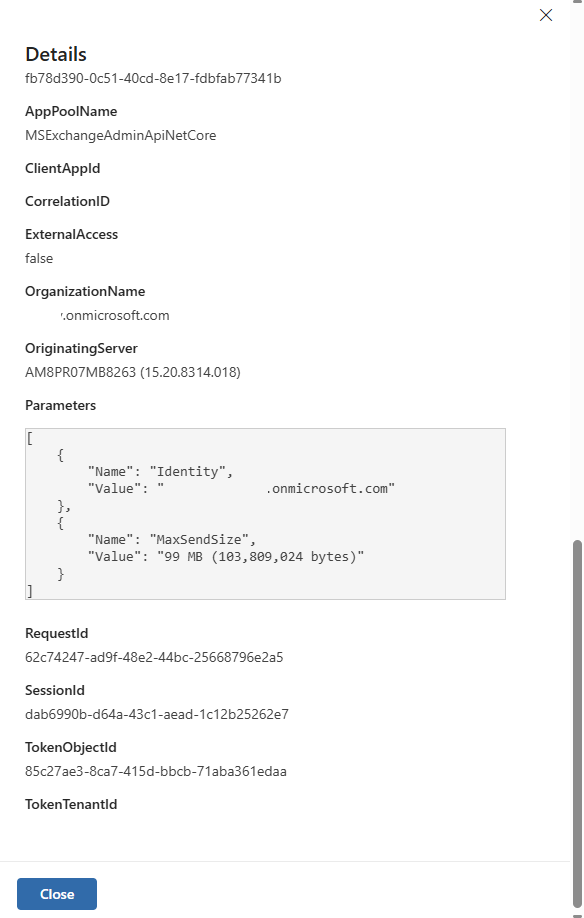

- 基本情報には 、ユーザー ID、リソース テナント ID、セッション ID、一意のトークン識別子、および日付が表示されます。 デバイス には、登録済みデバイスとドメイン参加済みデバイスのデバイス ID が表示されます。

Microsoft Entra サインイン ログのユーザー ID 属性から開始し、ワークロード監査ログを手動で検索して、特定のアクセス トークンを使用してすべてのアクティビティを追跡する必要があります。 同様に、セッション ID 属性を使用してワークロード監査ログを手動で検索し、すべてのアクティビティを追跡できます。

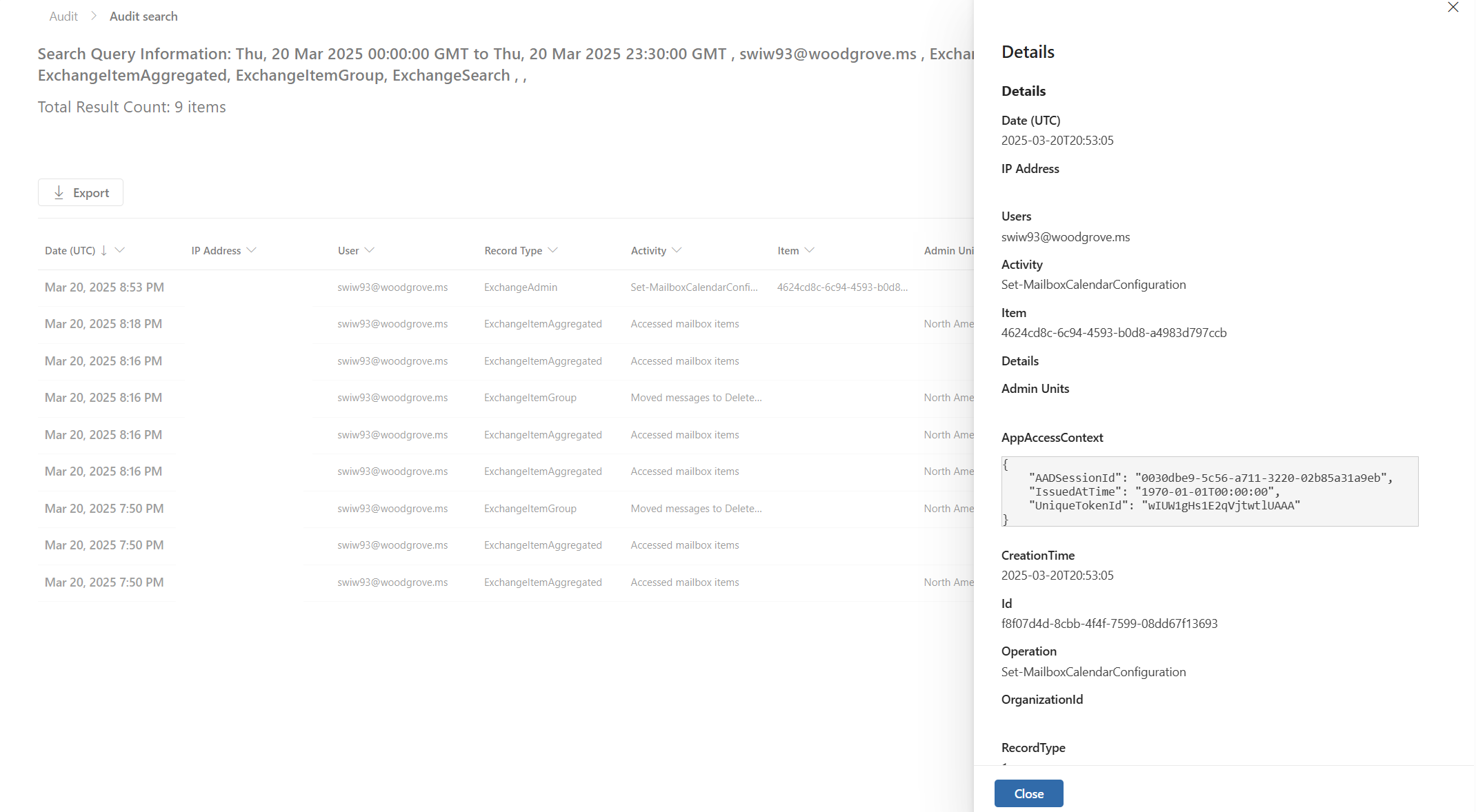

Microsoft Exchange Online ログのリンク可能な識別子

Exchange Online 監査ログは、重要なユーザー アクティビティを可視化し、詳細な監査イベントをキャプチャすることで詳細な調査をサポートします。 これらのログには、Microsoft Entra トークンから引き継がれたリンク可能な識別子が含まれており、認証成果物とワークロード間の相関関係が有効になります。

サポートされている調査シナリオ

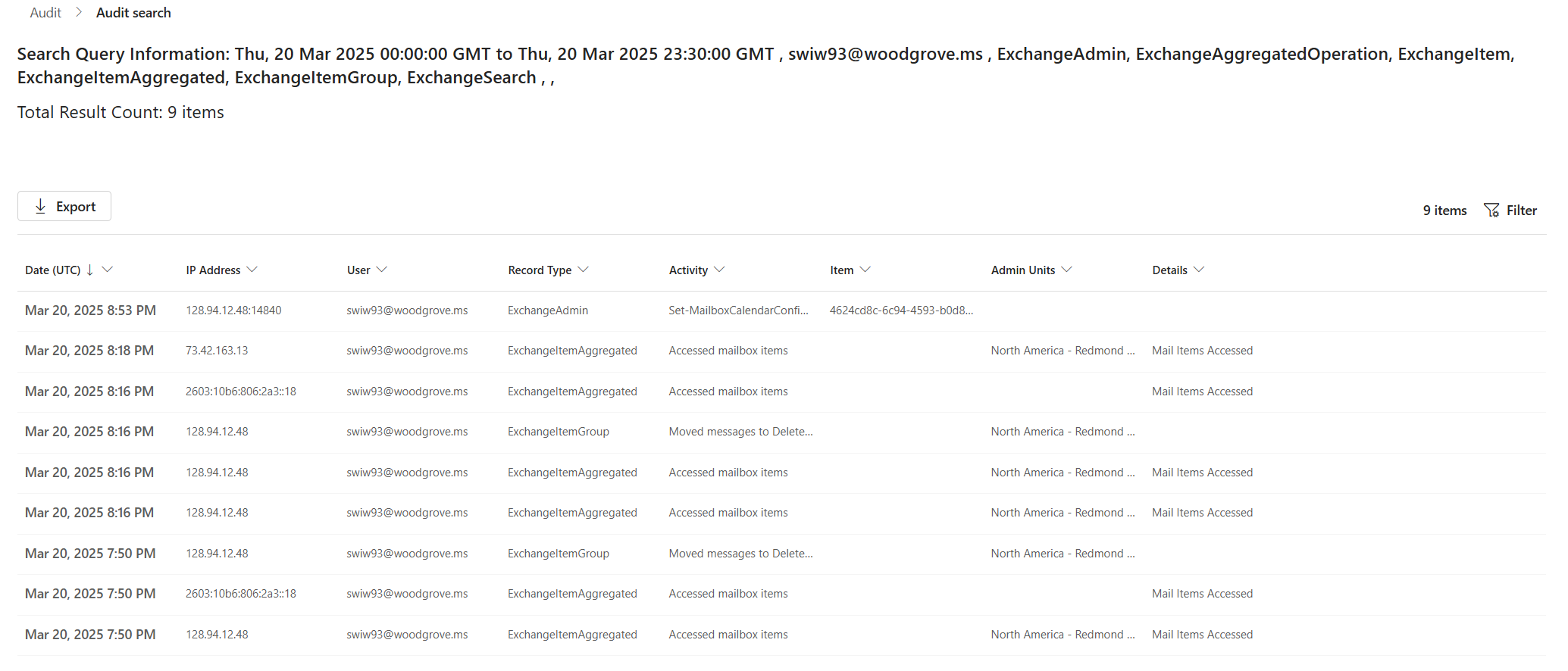

メールボックスの更新、アイテムの移動、削除などのシナリオでは、次のことができます。

- セッション ID (SID) や一意トークン識別子 (UTI) など、Microsoft Entra サインイン ログからのリンク可能な識別子から始めます。

- これらの識別子を使用して、Microsoft Purview Audit (Standard) または Audit (Premium) のログを検索します。

- 特定のセッション中または特定のトークンによってメールボックス アイテムに対して実行されたすべてのユーザー アクションを追跡します。

このアプローチにより、セキュリティ アナリストはサービス全体のアクティビティを追跡し、誤用や侵害の可能性を特定できます。

Exchange Online 監査ログの検索に関する詳細なガイダンスについては、「 監査ログの検索」を参照してください。

次の表は、リンク可能な識別子要求と Exchange Online 監査ログ属性の間のマッピングを示しています。

| 要求 | Exchange Online 監査ログの属性名 |

|---|---|

| oid | TokenObjectId |

| tid | TokenTenantId |

| sid | アプリ アクセス コンテキスト オブジェクト内の SessionID/AADSessionId |

| deviceid | DeviceId (登録済み/ドメイン参加済みデバイスでのみ使用可能) |

| uti | アプリ アクセス コンテキスト オブジェクト内の UniqueTokenId |

| イアット | アプリ アクセス コンテキスト オブジェクト内の IssuedAtTime |

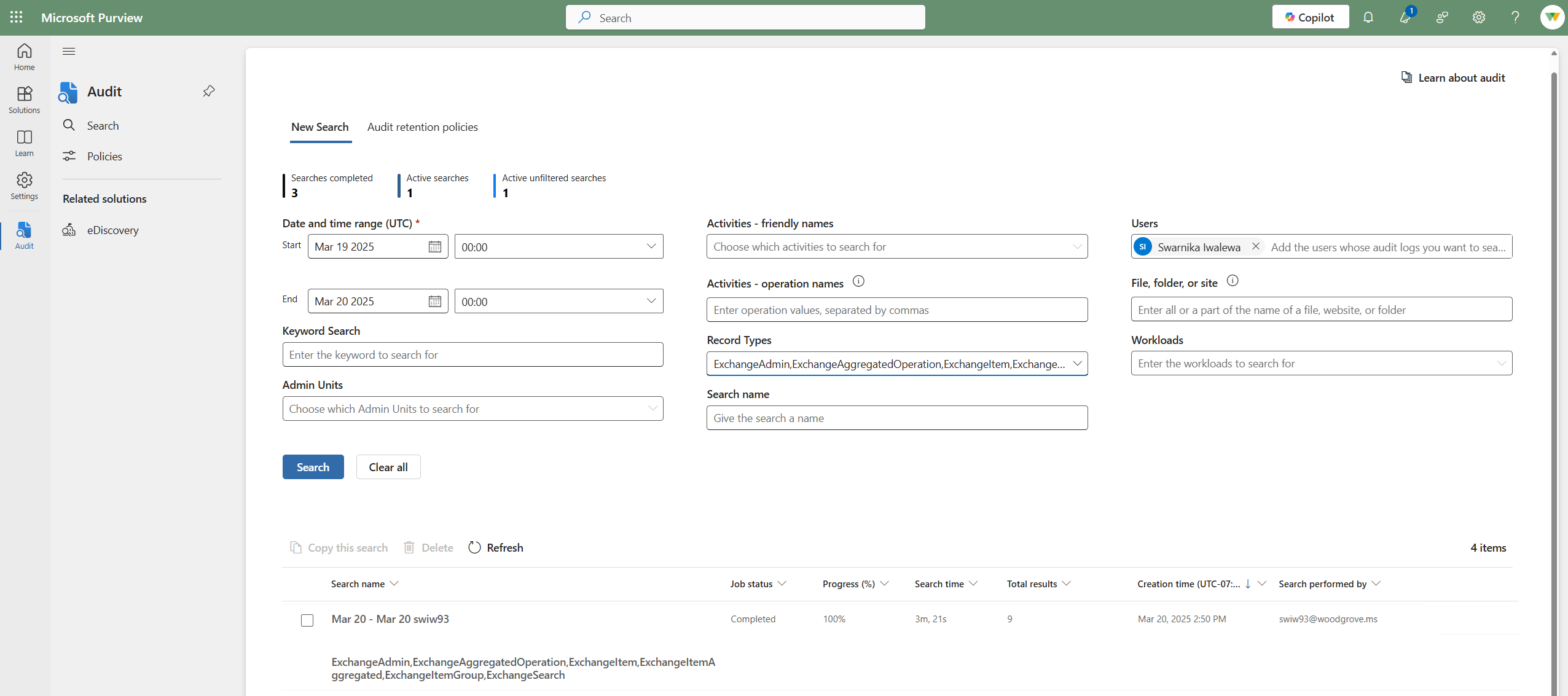

Microsoft Purview ポータルを使用して Exchange Online ログを表示する

[Microsoft Purview ポータル] に移動します。

Exchange から始まる特定の期間とレコードの種類のログを検索します。

特定のユーザーをフィルター処理したり、Microsoft Entra サインイン ログから UTI 値をフィルター処理したりできます。

SessionIdを使用して、セッション内のすべてのアクティビティ ログをフィルター処理できます。結果には、リンク可能なすべての識別子が表示されます。

監査ログをエクスポートし、Exchange Online のすべてのアクティビティの特定の

SessionIdまたはUniqueTokenIdを調査します。

PowerShell コマンドレットを使用して Exchange Online ログを表示する

PowerShell を管理者として実行します。

ExchangeOnlineManagement モジュールがインストールされていない場合は、次を実行します。

Install-Module -Name ExchangeOnlineManagementExchange Online に接続する:

Connect-ExchangeOnline -UserPrincipalName <user@4jkvzv.onmicrosoft.com>いくつかのメールボックス コマンドを実行します。

Set-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 97MBSet-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 98MBSet-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 99MB統合監査ログを検索します。

Search-UnifiedAuditLog -StartDate 01/06/2025 -EndDate 01/08/2025 -RecordType ExchangeItem, ExchangeAdmin, ExchangeAggregatedOperation, ExchangeItemAggregated, ExchangeItemGroup, ExchangeSearch結果には、リンク可能なすべての識別子が含まれます。

注

リンク可能な識別子は、一部の集計ログ エントリまたはバックグラウンド プロセスから生成されたログの Exchange Online 監査ログでは使用できません。

詳しくは、「Exchange Online PowerShell」を参照してください。

Microsoft Graph アクティビティ ログのリンク可能な識別子

Microsoft Graph アクティビティ ログは、テナントに対して Microsoft Graph サービスによって受信および処理されたすべての HTTP 要求の監査証跡を提供します。 これらのログは Log Analytics ワークスペースに格納され、高度な分析と調査が可能になります。

Log Analytics ワークスペースに送信されるように Microsoft Graph アクティビティ ログを構成する場合は、 Kusto クエリ言語を使用してクエリを実行できます。 これにより、Microsoft 365 サービス全体のユーザーとアプリケーションの動作に関する詳細な調査を実行できます。

リンク可能な識別子を使用した調査シナリオ

Microsoft Graph アクティビティに関連するシナリオでは、次のことができます。

- まず、SID や UTI などの Microsoft Entra サインイン ログのリンク可能な識別子から始めます。

- これらの識別子を使用して、Microsoft Graph アクティビティ ログ全体のユーザー アクションを関連付けてトレースします。

- 特定のトークンまたはセッションによってメールボックス アイテムまたはその他のリソースに対して実行されたすべての操作を追跡するには、「 Microsoft Graph アクティビティ ログ」を参照してください。

次の表は、リンク可能な識別子要求と Microsoft Graph アクティビティ ログ属性の間のマッピングを示しています。

| 要求 | Microsoft Graph アクティビティ ログの属性名 |

|---|---|

| oid | UserId |

| tid | テナント識別子 |

| sid | SessionId (セッションID) |

| deviceid | DeviceId (登録済みデバイスとドメイン参加済みデバイスでのみ使用可能) |

| uti | SignInActivityId |

| イアット | TokenIssuedAt |

KQL を使用してサインイン ログと Microsoft Graph アクティビティ ログを結合する

高度な調査シナリオでは、Kusto クエリ言語 (KQL) を使用して Microsoft Entra サインイン ログと Microsoft Graph アクティビティ ログに参加させることができます。

リンク可能な識別子によるフィルター処理

- uti でフィルター処理: uti 属性を使用して、特定のアクセス トークンに関連付けられているすべてのアクティビティを分析します。 これは、サービス間で 1 つのトークンの動作をトレースする場合に便利です。

- sid でフィルター処理 (セッション ID): sid クレームを使用して、ルート対話型認証から発生したリフレッシュトークンにより発行されたアクセス トークンが実行するすべてのアクティビティを分析します。 これにより、セッションのライフサイクル全体をトレースできます。

- 追加のフィルター処理: UserId、DeviceId、時間ベースのフィルターなどの属性を使用してクエリをさらに絞り込んで、調査の範囲を絞り込むことができます。

これらの機能により、セキュリティ アナリストは認証イベントをワークロード アクティビティと関連付け、ID 関連の脅威に対する可視性と対応が向上します。

MicrosoftGraphActivityLogs

| where TimeGenerated > ago(4d) and UserId == '4624cd8c-6c94-4593-b0d8-a4983d797ccb'

| join kind=leftouter (union

SigninLogs,

AADNonInteractiveUserSignInLogs,

AADServicePrincipalSignInLogs,

AADManagedIdentitySignInLogs,

ADFSSignInLogs

| where TimeGenerated > ago(4d))

on $left.SignInActivityId == $right.UniqueTokenIdentifier

Log Analytics ワークスペースのクエリの詳細については、「Log Analytics を使用して Microsoft Entra アクティビティ ログを分析する」を参照してください。

シナリオ例: Microsoft 365 Services Exchange Online と MSGraph 全体のユーザー アクティビティのトレース

この例では、リンク可能な識別子と監査ログを使用して、Microsoft 365 サービス全体のユーザーのアクションをトレースする方法を示します。

シナリオの概要

ユーザーは、次の一連のアクションを実行します。

Office.com にサインインします。ユーザーは対話型認証を開始し、ルート トークンを生成します。 このトークンには、後続のトークンに伝達されるセッション ID (SID) や一意トークン識別子 (UTI) などのリンク可能な識別子が含まれます。

Microsoft Graph にアクセスします。ユーザーは Microsoft Graph API と対話して、組織データを取得または変更します。 各要求は、関連付けられた SID と UTI を使用して Microsoft Graph アクティビティ ログに記録され、元のサインイン イベントとの相関関係が有効になります。

Exchange Online (Outlook) を使用します。ユーザーは Exchange Online 経由で Outlook を開き、メールの読み取り、移動、削除などのメールボックス操作を実行します。 これらのアクションは、Exchange Online 監査ログにキャプチャされます。これには、同じリンク可能な識別子も含まれます。

SID を使用すると、アナリストは、同じセッションから発生したサービス全体のすべてのアクティビティを追跡できます。 または、UTI を使用して、特定のアクセス トークンに関連付けられているアクションを特定することもできます。

サインイン ログで対話型ログイン ログ行を見つけて、

SessionIdをキャプチャします。

SessionIdでフィルターを追加します。 対話型サインインまたは非対話型サインインのSessionIdを取得できます。対話型サインイン:

非対話型サインイン:

この特定のセッション内でユーザーが行った Microsoft Graph ワークロードのすべてのアクティビティを取得するには、Microsoft Entra 管理センターの Log Analytics に移動し、クエリを実行して Microsoft Entra サインイン ログと Microsoft Graph アクティビティ ログに参加させます。 次のクエリは、

UserIdとSessionIdによってフィルター処理されます。

特定の要求によるアクセスの詳細については、

SignInActivityId(uti 要求) 属性でさらにフィルター処理を行うことができます。Exchange Online アクティビティを取得するには、Microsoft Purview ポータルを開き、ユーザーまたはレコードの種類で検索します。

データをエクスポートします。

ログ エントリには、リンク可能なすべての識別子があります。 各一意のアクティビティを

UniqueTokenIdして検索し、セッション内のすべてのアクティビティをAADSessionIdして検索できます。

Microsoft SharePoint Online 監査ログのリンク可能な識別子

Microsoft SharePoint Online 監査ログは、テナントの SharePoint Online サービスによって処理されたすべての要求の包括的な監査証跡を提供します。 これらのログは、ファイルやフォルダーの作成、更新、削除、リストの変更などの操作を含む、さまざまなユーザー アクティビティをキャプチャします。 SharePoint Online 監査ログの詳細な概要については、「 SharePoint Online 監査ログ」を参照してください。

リンク可能な識別子を使用した調査シナリオ

SharePoint Online アクティビティに関連するシナリオでは、次のことができます。

- まず、SID や UTI などの Microsoft Entra サインイン ログのリンク可能な識別子から始めます。

- これらの識別子を使用して、Microsoft Purview Audit (Standard) または Audit (Premium) のログを検索します。

- 特定のセッション中または特定のトークンによって SharePoint Online 内で実行されたすべてのユーザー アクションを追跡します。

このアプローチにより、セキュリティ アナリストは認証イベントを SharePoint アクティビティと関連付け、潜在的な脅威に対する効果的な調査と対応をサポートできます。

SharePoint Online 監査ログの検索に関するガイダンスについては、 監査ログの検索 |Microsoft Learn。

次の表は、リンク可能な識別子要求と Microsoft SharePoint Online 監査ログ属性の間のマッピングを示しています。

| 要求 | Microsoft SharePoint Online 監査ログ属性名 |

|---|---|

| oid | UserObjectId |

| tid | 組織ID |

| sid | アプリ アクセス コンテキスト オブジェクト内の AADSessionId |

| deviceid | DeviceId (登録済み/ドメイン参加済みデバイスでのみ使用可能) |

| uti | アプリ アクセス コンテキスト オブジェクト内の UniqueTokenId |

| イアット | アプリ アクセス コンテキスト オブジェクト内の IssuedAtTime |

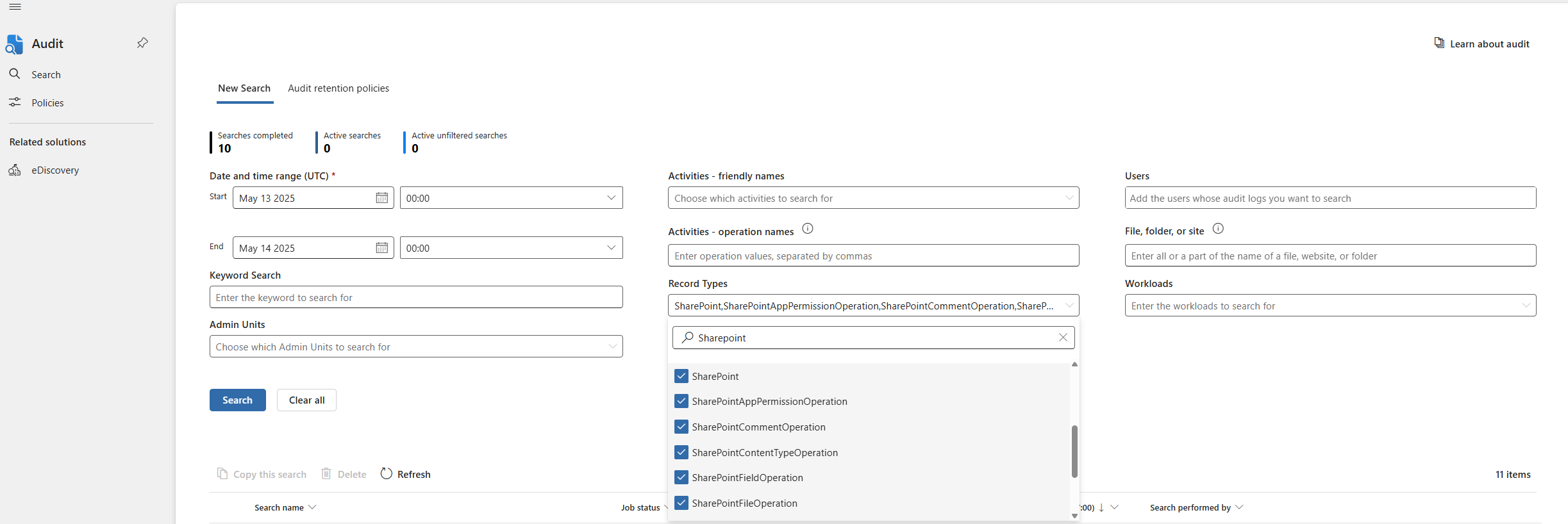

Microsoft Purview ポータルを使用して Microsoft SharePoint Online 監査ログを表示する

[Microsoft Purview ポータル] に移動します。

特定の期間とワークロードのログを Microsoft SharePoint Online として検索します。

レコードの種類でフィルター処理するには、SharePoint 以降のアイテムでサポートされているレコードの種類を見つけることができます。

特定のユーザーをフィルター処理したり、Microsoft Entra サインイン ログから UTI 値をフィルター処理したりできます。

AADSessionIdを使用して、セッション内のすべてのアクティビティ ログをフィルター処理できます。監査検索結果には、SharePoint Online アクティビティのすべてのログ行が表示されます。

各ログ項目には、リンク可能なすべての識別子が表示されます。

監査ログをエクスポートし、Microsoft SharePoint Online のすべてのアクティビティの特定の

AADSessionIdまたはUniqueTokenIdを調査します。

Microsoft Teams監査ログのリンク可能な識別子

Microsoft Teams の監査ログは、テナントの Teams サービスによって処理されたすべての要求の詳細な記録をキャプチャします。 監査対象のアクティビティには、チームの作成と削除、チャネルの追加と削除、チャネル設定の変更が含まれます。

監査対象の Teams アクティビティの完全な一覧については、 監査ログの Teams アクティビティを参照してください。 Teams 監査ログの詳細については、「 Teams 監査ログ」を参照してください。 Teams 監査ログを検索する方法の詳細については、「 監査ログの検索」を参照してください。

リンク可能な識別子を使用した調査シナリオ

Teams のアクティビティを調査するには:

- まず、SID や UTI などの Microsoft Entra サインイン ログのリンク可能な識別子から始めます。

- これらの識別子を使用して、Microsoft Purview Audit (Standard) または Audit (Premium) のログを検索します。

- チームやチャネルの操作など、Teams セッション間でユーザーアクションを追跡します。

次の表は、リンク可能な識別子要求と Teams 監査ログ属性の間のマッピングを示しています。

| 要求 | Teams 監査ログ属性名 |

|---|---|

| oid | ユーザーキー |

| tid | 組織ID |

| sid | アプリ アクセス コンテキスト オブジェクト内の AADSessionId |

| deviceid | DeviceId (登録済み/ドメイン参加済みデバイスでのみ使用可能) |

| uti | アプリ アクセス コンテキスト オブジェクト内の UniqueTokenId |

| イアット | アプリ アクセス コンテキスト オブジェクト内の IssuedAtTime |

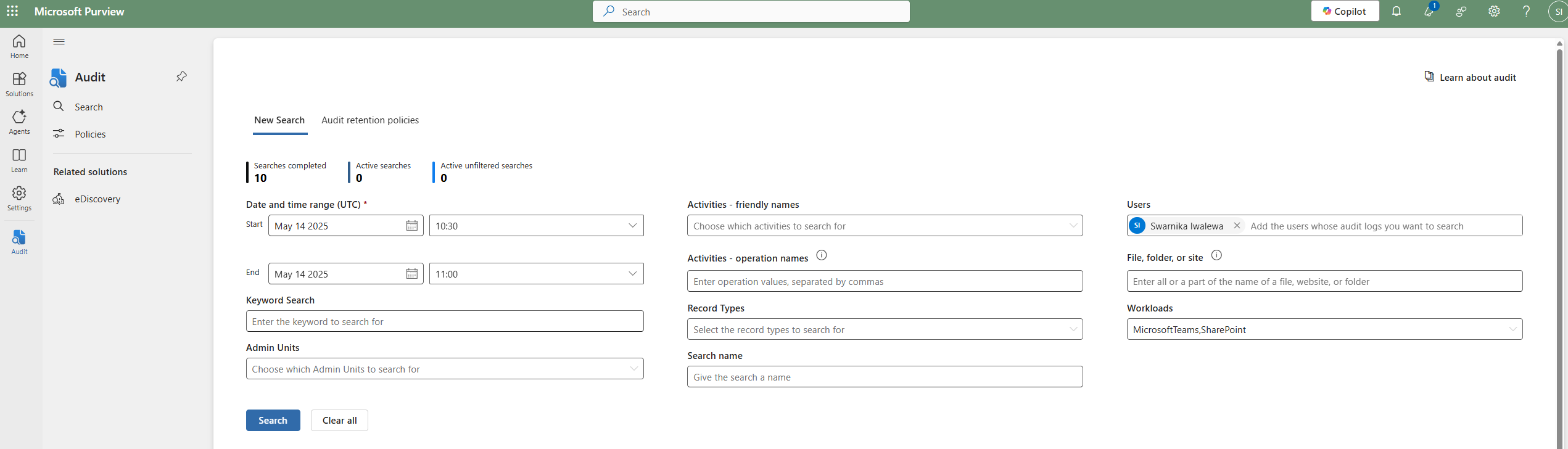

Microsoft Teamsと SharePoint Online 全体でのトークンの誤用の調査

フィッシングなどのアクセス トークンが侵害され、その後悪意のあるアクターによって使用されるセキュリティ インシデントが発生した場合、テナント管理者は、脅威を封じ込め、その影響を調査するために直ちに対処する必要があります。

すべてのアクティブなユーザー セッションとトークンを取り消した後、管理者はフォレンジック調査を開始して、承認されていないアクティビティの範囲を特定できます。 具体的には、影響を受ける期間中に攻撃者がMicrosoft Teamsおよび SharePoint Online 全体で実行したアクションを特定することが必要になる場合があります。

管理者は、Microsoft Entra サインイン ログのセッション ID (SID) や一意トークン識別子 (UTI) などのリンク可能な識別子を使用して、Microsoft Purview Audit (Standard) ログと Audit (Premium) ログ全体のアクティビティを関連付け、トレースできます。 これにより、次の情報を可視化できます。

チームやチャネルの作成、削除、構成の変更など、チーム関連のアクション。 ファイル アクセス、作成、変更、削除などの SharePoint Online 操作。

Microsoft Entra サインイン ログから始めて、トークンがフィッシングされた時間とユーザー objectId をフィルター処理して、このアクセス トークンのセッション ID を見つけます。

Teams と SharePoint Online の監査ログでフィルターとして使用する、SID や UTI などの Microsoft Entra サインイン ログからのリンク可能な識別子を決定します。

Purview ポータルで、Teams や SharePoint Online などのワークロードと特定のユーザーについて、特定の期間のログを検索します。

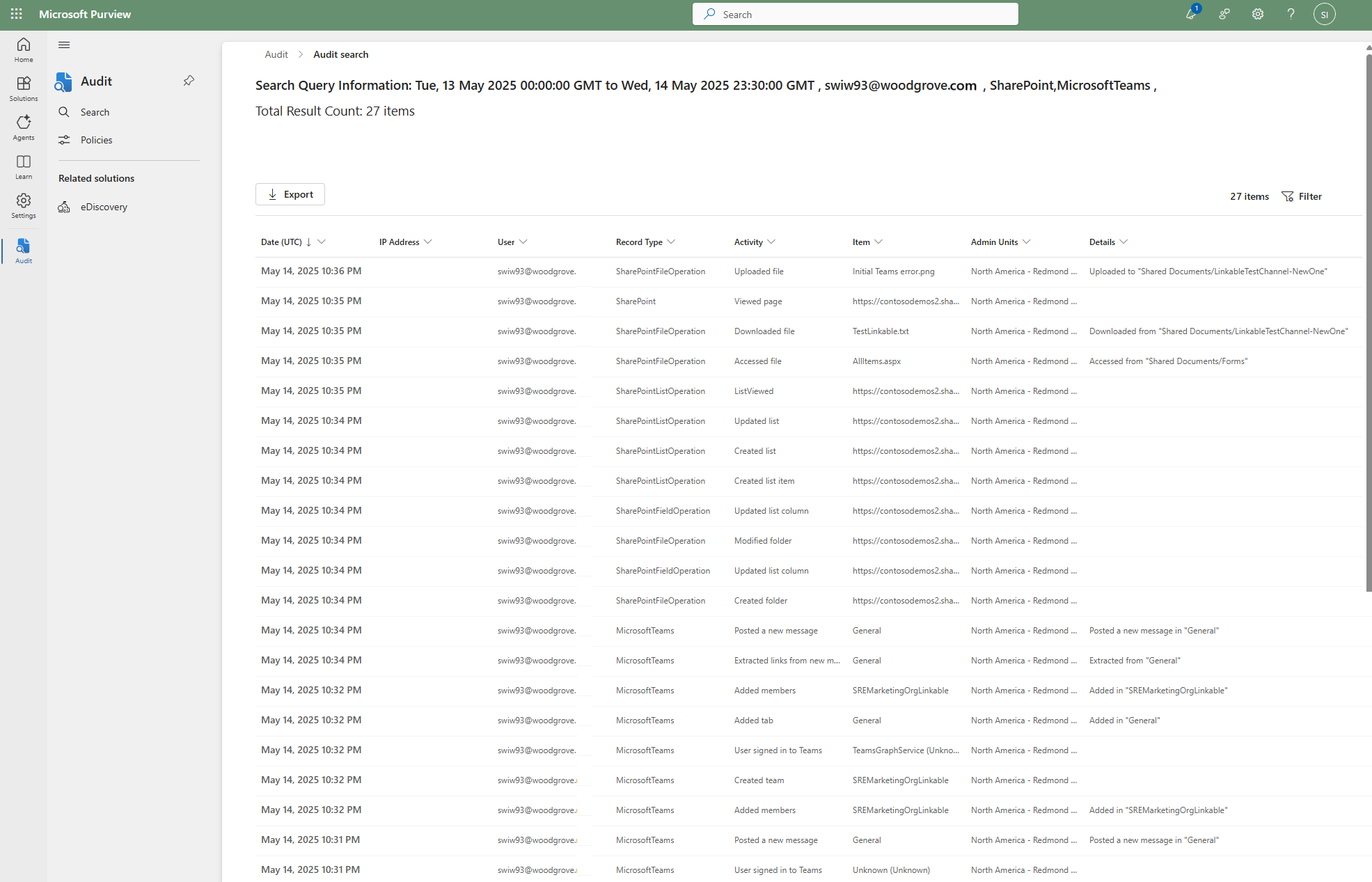

この検索では、その期間内のすべての監査ログ エントリが返され、ユーザーとワークロードによって Teams および SharePoint Online としてフィルター処理されます。

管理者は、ユーザーがチームにログインしたすべての監査ログ 証跡を確認し、不適切なアクターが特定のユーザーを Teams チャネルに追加したり、フィッシング メッセージを投稿したり、SharePoint からファイルを削除したり、ファイルを追加するなど、いくつかのアクティビティを行ったことを確認できます。

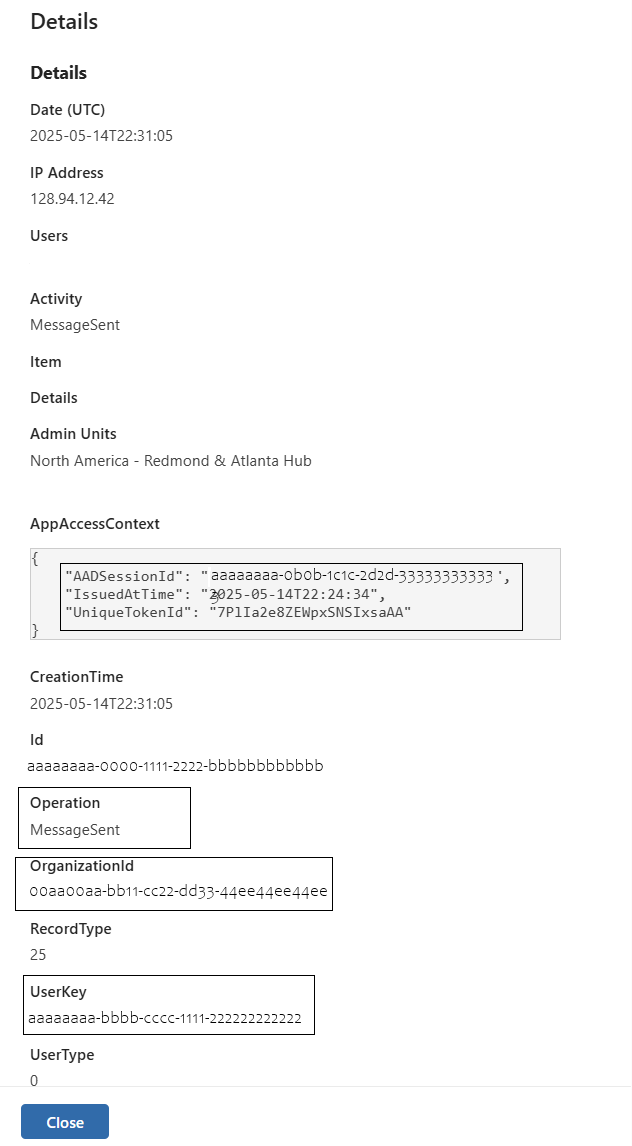

各ログ項目を開き、リンク可能な識別子に関する詳細情報を取得できます。 ユーザーがメッセージを投稿する例を次に示します。

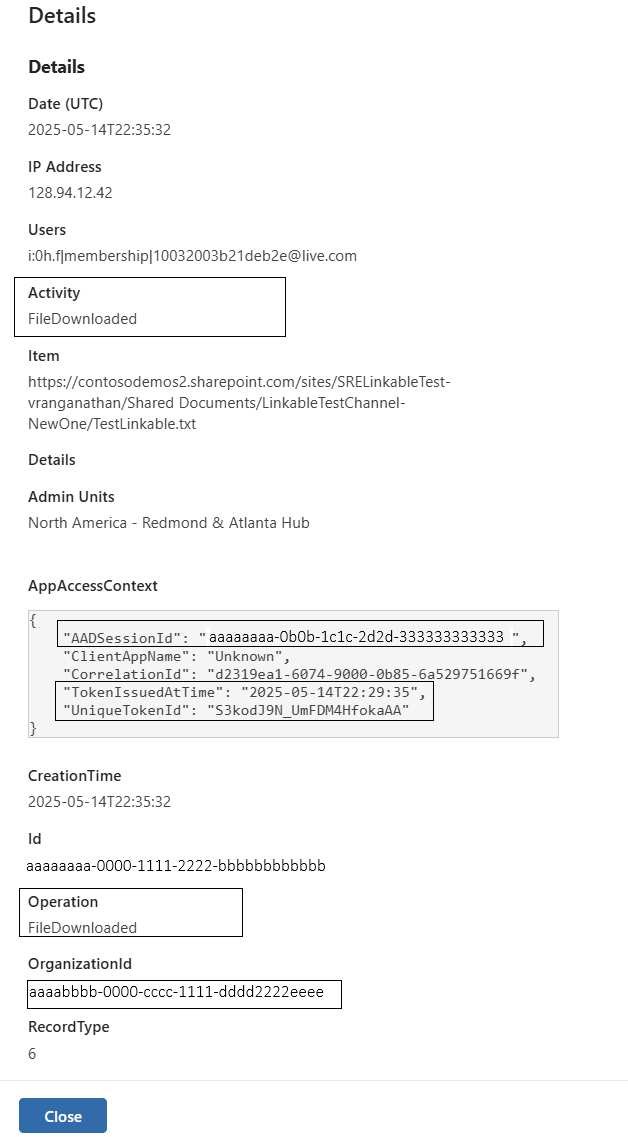

ユーザーが SharePoint Online からファイルをダウンロードする例を次に示します。

監査ログをエクスポートし、特定のアクティビティを対象に、特定の

SessionIdまたはUniqueTokenIdを調査します。 次の図は、攻撃者によって実行されたすべてのさまざまな操作を示しています。

リンク可能な識別子を使用してログ ファイルを分析することで、テナント管理者とセキュリティの専門家は、セッションとトークン全体の悪意のあるアクティビティを効果的に追跡、分析、および対応できます。

関連コンテンツ

Microsoft Entra サインイン ログ

Teams 監査ログ

SharePoint Online 監査ログ

Microsoft Graph アクティビティ ログ