ID プラットフォームの主な機能の 1 つは、ユーザーがデバイス、アプリケーション、またはサービスにサインインするときに資格情報を検証または 認証することです。 Microsoft Entra ID では、認証にはユーザー名とパスワードの検証以上のものが含まれます。 セキュリティを強化し、ヘルプ デスクの支援の必要性を減らすために、Microsoft Entra 認証には次のコンポーネントが含まれています。

- セルフサービス パスワード リセット (SSPR)

- 多要素認証 (MFA)

- パスワードの変更をオンプレミス環境に書き戻すハイブリッド統合

- オンプレミス環境にパスワード保護ポリシーを適用するためのハイブリッド統合

- パスワードレスの認証

これらの認証コンポーネントの詳細については、短いビデオをご覧ください。

ユーザー エクスペリエンスの向上

Microsoft Entra ID は、ユーザーの ID を保護し、サインイン エクスペリエンスを簡素化するのに役立ちます。 SSPR などの機能を使用すると、ユーザーは任意のデバイスから Web ブラウザーを使用してパスワードを更新または変更できます。 この機能は、ユーザーが自分のパスワードを忘れた場合やアカウントがロックされている場合に特に便利です。 ヘルプデスクまたは管理者がサポートを提供するのを待たずに、ユーザーは自分自身のブロックを解除して作業を続けることができます。

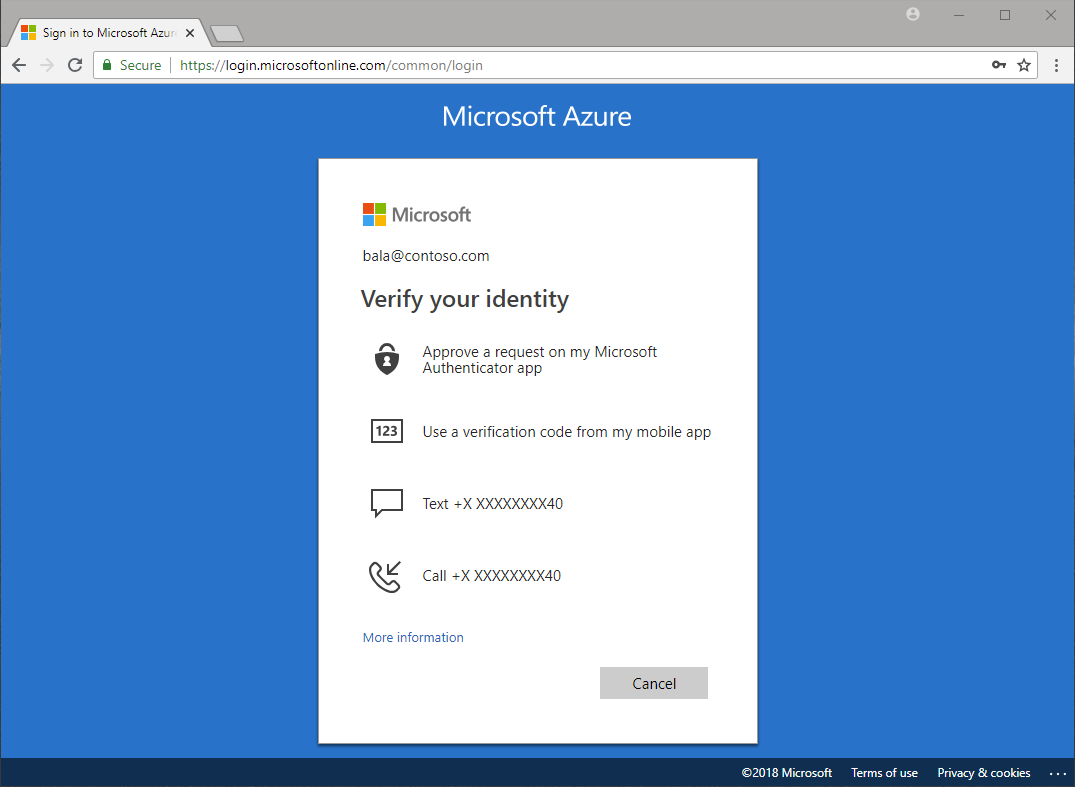

MFA を使用すると、ユーザーはサインイン時に追加の認証形式 (電話やモバイル アプリの通知など) を選択できます。 この機能により、ハードウェア トークンなど、単一の固定形式のセカンダリ認証の要件が軽減されます。 ユーザーが現在 1 つの形式の追加認証を持っていない場合は、別の方法を選択して作業を続けることができます。

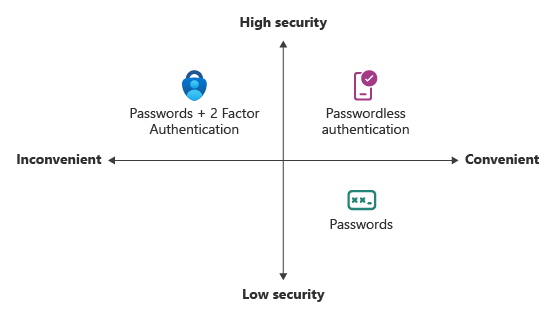

パスワードレス認証を使用すると、ユーザーがセキュリティで保護されたパスワードを作成して記憶する必要がなくなります。 Windows Hello for Business や FIDO2 セキュリティ キーなどの機能を使用すると、ユーザーはパスワードなしでデバイスまたはアプリケーションにサインインできます。 この機能により、複数の環境でパスワードを管理する複雑さが軽減されます。

セルフサービスパスワードリセット

SSPR を使用すると、管理者やヘルプ デスクの関与なしでパスワードを変更またはリセットできます。 ユーザーのアカウントがロックされているか、パスワードを忘れた場合は、プロンプトに従ってブロックを解除し、作業に戻ることができます。 この機能により、ユーザーが自分のデバイスまたはアプリケーションにサインインできない場合のヘルプ デスクの呼び出しと生産性の低下が軽減されます。

SSPR は、次のシナリオで動作します。

- パスワードの変更: ユーザーがパスワードを知っていても、新しいものに変更したい場合。

- パスワードのリセット: ユーザーがサインインできない場合 (パスワードを忘れた後など)、パスワードをリセットする必要がある場合。

- アカウントのロック解除: アカウントがロックされているためにユーザーがサインインできない場合に、ユーザーがアカウントのロックを解除する必要がある場合。

ユーザーが SSPR を使用してパスワードを更新またはリセットすると、そのパスワードをオンプレミスの Active Directory 環境に書き戻すこともできます。 パスワード ライトバックにより、ユーザーはオンプレミスのデバイスとアプリケーションで更新された資格情報をすぐに使用できるようになります。

多要素認証

多要素認証は、ユーザーがサインイン時に追加の形式の識別を求められるプロセスです。 たとえば、ユーザーは電話でコードを入力するか、指紋スキャンを実行するように求められます。

ユーザーの認証にパスワードのみを使用すると、攻撃のためにセキュリティで保護されていないベクターが残されます。 パスワードが脆弱であるか、他の場所に公開されている場合、実際にはユーザー名とパスワードを使用してサインインしているユーザーですか、それとも攻撃者ですか? 第 2 の形式の認証を要求すると、この追加要素を攻撃者が簡単に取得または複製できないため、セキュリティが向上します。

Microsoft Entra MFA は、次の 2 つ以上の認証方法を要求することで機能します。

- ユーザーが知っているもの (通常はパスワード)

- 信頼されたデバイスや、簡単に複製されないハードウェア キーなど、ユーザーが持っているもの

- ユーザーとは何か。つまり、指紋や顔スキャンなどの生体認証

ユーザーは、オンボード エクスペリエンスを簡素化するために、1 つの手順で SSPR と MFA の両方に自分自身を登録できます。 管理者は、使用するセカンダリ認証の形式を定義できます。 管理者は、ユーザーがセルフサービス パスワード リセットを実行するときに MFA を要求して、そのプロセスをさらにセキュリティで保護することもできます。

パスワード保護

既定では、Microsoft Entra ID は Password1 などの脆弱なパスワードをブロックします。 Microsoft Entra ID は、脆弱であることが知られている禁止パスワードの一覧を自動的に更新して適用します。 これらの脆弱なパスワードのいずれかにパスワードを設定しようとする Microsoft Entra ユーザーは、より安全なパスワードを選択するための通知を受け取ります。

セキュリティを強化するために、パスワード保護用のカスタム ポリシーを定義できます。 これらのポリシーでは、フィルターを使用して、 Contoso などの名前や ロンドンなどの場所を含むパスワードのバリエーションをブロックできます。

ハイブリッド セキュリティのために、Microsoft Entra パスワード保護をオンプレミスの Active Directory 環境と統合できます。 オンプレミス環境にインストールされているコンポーネントは、Microsoft Entra ID から禁止パスワードの一覧とパスワード保護用のカスタム ポリシーを受け取ります。 その後、ドメイン コントローラーはその情報を使用してパスワードの変更を処理します。 このハイブリッドアプローチにより、ユーザーが資格情報を変更する方法や場所に関係なく、強力なパスワードの使用を強制できます。

パスワードレスの認証

多くの環境の目標は、サインイン イベントの一部としてのパスワードの使用を削除することです。 Azure パスワード保護や Microsoft Entra MFA などの機能はセキュリティの向上に役立ちますが、ユーザー名とパスワードの組み合わせは、攻撃を受けたり攻撃されたりする可能性がある脆弱な認証形式のままです。

ユーザーがパスワードなしでサインインすると、次のような方法で資格情報が提供されます。

- Windows Hello for Business を使用した生体認証。

- FIDO2 セキュリティ キー。

攻撃者はこれらの認証方法を簡単に複製することはできません。

Microsoft Entra ID には、ユーザーのサインイン エクスペリエンスを簡素化し、攻撃のリスクを軽減するために、パスワードなしの方法を使用してネイティブに認証する方法が用意されています。

関連コンテンツ

- 開始するには、 Microsoft Entra SSPR のチュートリアル と Microsoft Entra MFA のチュートリアルを参照してください。

- SSPR の概念の詳細については、「 しくみ: Microsoft Entra のセルフサービス パスワード リセット」を参照してください。

- MFA の概念の詳細については、「 しくみ: Microsoft Entra 多要素認証」を参照してください。