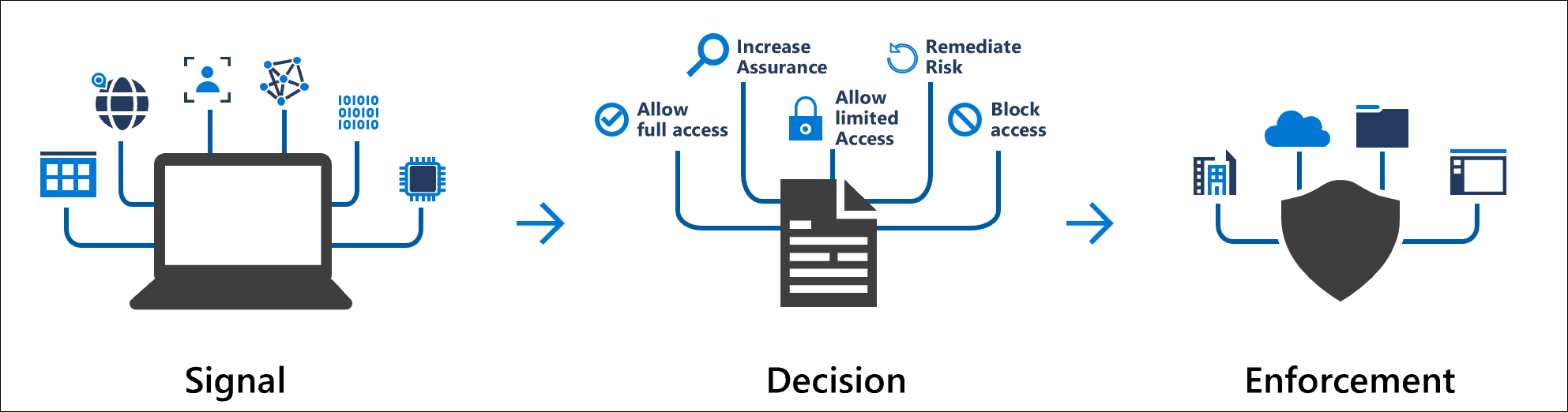

現在のセキュリティ境界は組織のネットワークの外にまで広がり、ユーザーとデバイスの ID が含まれるようになっています。 組織は、アクセス制御に関する決定を行う過程で、これらの ID ドリブン シグナルを使用できるようになっています。 Microsoft Entra 条件付きアクセスは、決定のためにシグナルをまとめ、組織のポリシーを適用します。 条件付きアクセスは、ポリシーの決定を実施する際に、さまざまなソースからのシグナルを考慮に入れた Microsoft の ゼロ トラスト ポリシー エンジン です。

最も単純な条件付きアクセス ポリシーは if-then ステートメントです。ユーザーがリソースにアクセスする場合は、アクションを完了する必要があります。 たとえば、ユーザーが Microsoft 365 などのアプリケーションまたはサービスにアクセスする場合、アクセスを取得するために多要素認証を実行する必要があります。

管理者は、次の 2 つの主な目標に直面しています。

- 場所や時間を問わず、ユーザーの生産性を向上させること

- 組織の資産を保護すること

条件付きアクセス ポリシーを使用して、組織のセキュリティを維持し、生産性を妨げないように、必要に応じて適切なアクセス制御を適用します。

重要

条件付きアクセス ポリシーは、第 1 段階認証が完了した後で適用されます。 条件付きアクセスは、サービス拒否 (DoS) 攻撃などのシナリオに対する組織の最前線の防御を意図したものではありませんが、これらのイベントからのシグナルを使用してアクセスを決定できます。

一般的なシグナル

条件付きアクセスでは、さまざまなソースからのシグナルを使用して、アクセスの決定を行います。

これらのシグナルの一部を次に示します。

-

ユーザー、グループ、またはエージェント

- ポリシーは、特定のユーザー、グループ、エージェント (プレビュー) を対象とすることができ、管理者はアクセスをきめ細かく制御できます。

- エージェント ID とエージェント ユーザーのサポートにより、ゼロ トラストの原則が AI ワークロードに拡張されます。

-

IP の場所の情報

- 組織は、ポリシーの決定を行うときに使用できる IP アドレス範囲を作成できます。

- 管理者は、トラフィックをブロックまたは許可する国/地域全体の IP 範囲を指定できます。

-

デバイス

- 条件付きアクセス ポリシーを適用するとき、特定のプラットフォームのデバイスまたは特定の状態であるとマークされたデバイスを使用しているユーザーを使用できます。

- デバイスのフィルターを使用して、特権アクセス ワークステーションなどの特定のデバイスを対象にポリシーを設定します。

-

アプリケーション

- ユーザーが特定のアプリケーションにアクセスしようとしたときに、さまざまな条件付きアクセス ポリシーをトリガーします。

- 従来のクラウド アプリ、オンプレミス アプリケーション、エージェント リソースにポリシーを適用します。

-

リアルタイムで計算されたリスク検出

- Microsoft Entra ID Protection からのシグナルを統合して、危険なユーザー、サインイン動作、エージェント アクティビティを特定して修復します。

-

Microsoft Defender for Cloud Apps

- ユーザー アプリケーションのアクセスとセッションをリアルタイムで監視および制御します。 この統合により、クラウド環境でのアクセスとアクティビティの可視性と制御が向上します。

一般的な決定

- アクセスのブロックは、最も制限の厳しい決定です。

- アクセス権を付与する

- 次のオプションの 1 つ以上を必要とする可能性がある、制限の緩い決定。

- 多要素認証を要求する

- 認証強度を要求する

- デバイスが準拠としてマークされることを要求する必要がある

- Microsoft Entra ハイブリッド参加済みデバイスが必要

- 承認されたクライアント アプリを要求する

- アプリ保護ポリシーを要求する

- パスワードの変更を要求する

- 利用規約が必須

一般的に適用されるポリシー

多くの組織には、 次のような条件付きアクセス ポリシーが役立つ一般的なアクセスの懸念があります。

- 管理者の役割を持つユーザーに多要素認証を要求する

- Azure 管理タスクに多要素認証を要求する

- レガシ認証プロトコルを使用しようとするユーザーのサインインをブロックする

- セキュリティ情報の登録に信頼できる場所を要求する

- 特定の場所からのアクセスをブロックまたは許可する

- リスクの高いサインイン動作をブロックする

- 特定のアプリケーションに対して、組織のマネージド デバイスを必要とする

管理者は、ポータルまたは Microsoft Graph API を使用して、ポリシーを最初から作成したり、テンプレート ポリシーから開始したりできます。

管理エクスペリエンス

少なくとも セキュリティ閲覧者 ロールを持つ管理者は、 Microsoft Entra 管理センター の [ Entra ID>Conditional Access] で条件付きアクセスを見つけることができます。

- [概要] ページには、ポリシーの状態、エージェント、ユーザー、デバイス、アプリケーションの概要と、一般的なアラートとセキュリティアラートが表示されます。

- [対象範囲] ページには、過去 7 日間の条件付きアクセス ポリシーカバレッジの有無に関するアプリケーションの概要が表示されます。

[ ポリシー ] ページでは、管理者はアクター、ターゲット リソース、条件、適用されたコントロール、状態、日付などの項目に基づいて条件付きアクセス ポリシーをフィルター処理できます。 このフィルター処理により、管理者は構成に基づいて特定のポリシーをすばやく見つけることができます。

条件付きアクセスの最適化エージェント

Microsoft Security Copilot の 条件付きアクセス最適化エージェント (プレビュー) では、ゼロ トラストの原則と Microsoft のベスト プラクティスに基づいて、新しいポリシーと既存のポリシーへの変更が提案されます。 1 回のクリックで提案を適用して、条件付きアクセス ポリシーを自動的に更新または作成します。 エージェントには、少なくとも Microsoft Entra ID P1 ライセンスと セキュリティ コンピューティング ユニット (SCU) が必要です。

ライセンス要件

この機能を使用するには、Microsoft Entra ID P1 ライセンスが必要です。 要件に適したライセンスを見つけるには、「 Microsoft Entra ID の一般公開機能を比較する」を参照してください。

Microsoft 365 Business Premium ライセンスをお持ちのお客様は、条件付きアクセス機能を使用することもできます。

条件付きアクセス ポリシーと対話するその他の製品と機能には、Microsoft Entra Workload ID、Microsoft Entra ID Protection、Microsoft Purview など、それらの製品と機能に対する適切なライセンスが必要です。

条件付きアクセスに必要なライセンスの有効期限が切れると、ポリシーは自動的に無効または削除されません。 この正常な状態により、お客様は、セキュリティ体制を急激に変更することなく、条件付きアクセス ポリシーから移行できます。 残りのポリシーは表示および削除できますが、更新することはできません。

セキュリティの既定値は 、ID 関連の攻撃から保護するのに役立ち、すべての顧客が利用できます。

ゼロ トラスト

この機能は、組織がゼロ トラスト アーキテクチャの 3 つの基本原則に ID を 合わせるのに役立ちます。

- 明示的に検証する

- 最小特権を使う

- 侵害を想定する

ゼロ トラストの詳細と、組織を基本原則に合わせるその他の方法については、 ゼロ トラスト ガイダンス センターを参照してください。

![[条件付きアクセスの概要] ページのスクリーンショット。](media/overview/conditional-access-overview.png)