この記事では、Microsoft Entra ID でのシングル サインオン (SSO) のデプロイを計画するために使用できる情報を提供します。 Microsoft Entra ID でお使いのアプリケーションを使用した SSO のデプロイを計画する場合は、次の質問について考える必要があります。

- アプリケーションを管理するには、どのような管理者ロールが必要ですか?

- Security Assertion Markup Language (SAML) アプリケーション証明書を更新する必要がありますか?

- SSO の実装に関連する変更を誰に通知する必要がありますか?

- アプリケーションの効果的な管理を確保するためにどのライセンスが必要ですか?

- 共有ユーザー アカウントとゲスト ユーザー アカウントは、アプリケーションへのアクセスに使用されますか?

- SSO デプロイのオプションを理解していますか?

管理役割

Microsoft Entra ID 内で必要なタスクを実行するために使用できるアクセス許可が最も少ないロールを常に使用します。 使用可能なさまざまなロールを確認し、アプリケーションの各ペルソナのニーズを解決するための適切なロールを選択します。 一部のロールは、デプロイの完了後に一時的に適用して削除する必要があります。

| ペルソナ | 役割 | Microsoft Entra ロール (必要な場合) |

|---|---|---|

| ヘルプ デスク管理者 | 階層 1 のサポートでは、サインイン ログを表示して問題を解決します。 | 無し |

| アイデンティティ管理者 | 問題に Microsoft Entra ID が関係する場合の構成とデバッグ | クラウド アプリケーション管理者 |

| アプリケーション管理者 | アプリケーションでのユーザー認証、アクセス許可を持つユーザーの設定 | 無し |

| インフラストラクチャ管理者 | 証明書のロールオーバー所有者 | クラウド アプリケーション管理者 |

| ビジネス所有者/利害関係者 | アプリケーションでのユーザー認証、アクセス許可を持つユーザーの設定 | 無し |

Microsoft Entra 管理ロールの詳細については、 Microsoft Entra の組み込みロールに関するページを参照してください。

証明 書

SAML アプリケーションでフェデレーションを有効にすると、Microsoft Entra ID によって、既定で 3 年間有効な証明書が作成されます。 必要に応じて、その証明書の有効期限をカスタマイズできます。 有効期限が切れる前に証明書を更新するプロセスがあることを確認します。

Microsoft Entra 管理センターでその証明書の期間を変更します。 有効期限を文書化し、証明書の更新を管理する方法を確認してください。 署名証明書のライフサイクルの管理に関連する適切なロールと電子メール配布リストを特定することが重要です。 次のロールが推奨されます。

- アプリケーションでユーザーのプロパティを更新する所有者

- アプリケーションのトラブルシューティングサポート担当者が待機中

- 証明書関連の変更通知の詳細に監視された電子メール配布リスト

Microsoft Entra ID とアプリケーションの間の証明書の変更を処理する方法のプロセスを設定します。 このプロセスを実施することで、証明書の期限切れまたは強制証明書のロールオーバーによる停止を防止または最小限に抑えることができます。 詳細については、「Microsoft Entra ID でフェデレーション シングル サインオンの証明書を管理する」を参照してください。

通信

通信は、新しいサービスの成功に不可欠です。 今後のエクスペリエンスの変更について、ユーザーに事前に通知します。 変更が行われるタイミングと、問題が発生した場合にサポートを受ける方法を伝えます。 ユーザーが SSO 対応アプリケーションにアクセスする方法のオプションを確認し、選択内容に合わせて通信を作成します。

コミュニケーション計画を実装します。 変更が来て、到着したら、今何をすべきかをユーザーに知らせる必要があることを確認します。 また、支援を求める方法に関する情報を必ず提供してください。

ライセンス

アプリケーションが次のライセンス要件の対象となっていることを確認します。

Microsoft Entra ID ライセンス - 事前に設定されたエンタープライズ アプリケーションの SSO は無料です。 ただし、ディレクトリ内のオブジェクトの数とデプロイする機能には、より多くのライセンスが必要な場合があります。 ライセンス要件の完全な一覧については、 Microsoft Entra の価格を参照してください。

アプリケーション ライセンス - ビジネス ニーズを満たすために、アプリケーションに適したライセンスが必要です。 アプリケーション所有者と連携して、アプリケーションに割り当てられたユーザーに、アプリケーション内での自分のロールに適したライセンスが設定されているかどうかを判断します。 Microsoft Entra ID がロールに基づいて自動プロビジョニングを管理する場合、Microsoft Entra ID で割り当てられたロールは、アプリケーション内で所有されているライセンスの数と一致する必要があります。 アプリケーションで所有されているライセンスの数が正しくないと、ユーザー アカウントのプロビジョニングまたは更新中にエラーが発生する可能性があります。

共有アカウント

サインインの観点からは、共有アカウントを持つアプリケーションは、個々のユーザーにパスワード SSO を使用するエンタープライズ アプリケーションと異なるわけではありません。 ただし、共有アカウントを使用するためのアプリケーションの計画と構成には、さらに多くの手順が必要です。

- ユーザーと協力して、次の情報を文書化します。

- アプリケーションを使用する組織内のユーザーのセット。

- ユーザーのセットに関連付けられているアプリケーション内の既存の資格情報のセット。

- ユーザー セットと資格情報の組み合わせごとに、要件に基づいてクラウドまたはオンプレミスにセキュリティ グループを作成します。

- 共有資格情報をリセットします。 Microsoft Entra ID にアプリケーションがデプロイされると、個々のユーザーには共有アカウントのパスワードが不要になります。 パスワードは Microsoft Entra ID で保存されるので、長く複雑なものに設定する必要があります。

- アプリケーションがサポートしている場合は、パスワードの自動ロールオーバーを構成します。 こうすることで、初期セットアップを行った管理者も共有アカウントのパスワードを知りません。

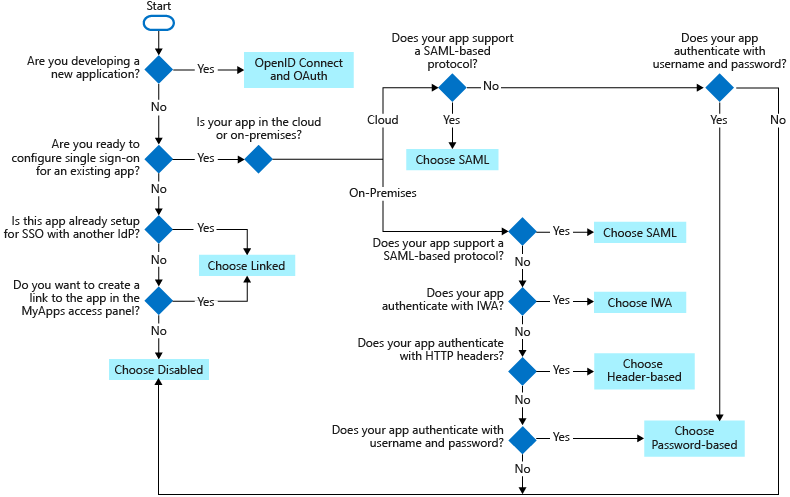

シングル サインオン オプション

SSO 用にアプリケーションを構成するには、いくつかの方法があります。 SSO 方法の選択は、アプリケーションが認証用に構成される方法によって異なります。

- クラウド アプリケーションでは、OpenID Connect、OAuth、SAML、パスワードベース、またはリンクを SSO に使用できます。 シングル サインオンを無効にすることもできます。

- オンプレミスアプリケーションでは、パスワードベース、統合 Windows 認証、ヘッダーベース、または SSO 用のリンクを使用できます。 オンプレミスの選択肢は、アプリケーションのアプリケーション プロキシが構成されている場合に機能します。

このフローチャートは、状況に最適な SSO 方法を決定するのに役立ちます。

次の SSO プロトコルを使用できます。

OpenID Connect と OAuth - 接続しているアプリケーションでサポートされている場合は、OpenID Connect と OAuth 2.0 を選択します。 詳細については、「Microsoft ID プラットフォームにおける OAuth 2.0 プロトコルと OpenID Connect プロトコル」を参照してください。 OpenID Connect SSO を実装する手順については、「 Microsoft Entra ID でアプリケーションの OIDC ベースのシングル サインオンを設定する」を参照してください。

SAML - OpenID Connect または OAuth を使用しない既存のアプリケーションでは、可能な限り SAML を選択します。 詳細については、「 シングル サインオン SAML プロトコル」を参照してください。

パスワードベースの - アプリケーションに HTML サインイン ページがある場合は、パスワードベースを選択します。 パスワードベースの SSO はパスワード保管とも呼ばれます。 パスワードベースの SSO を使用すると、ID フェデレーションをサポートしていない Web アプリケーションへのユーザー アクセスとパスワードを管理できます。 これは、複数のユーザーが 1 つのアカウント (組織のソーシャル メディア アプリ アカウントなど) を共有する必要がある場合にも便利です。

パスワードベースの SSO では、サインインにユーザー名フィールドとパスワード フィールド以上のものを必要とするアプリケーションに対して、複数のサインイン フィールドを必要とするアプリケーションがサポートされます。 ユーザーが自分の資格情報を入力したときにマイ アプリに表示されるユーザー名フィールドとパスワード フィールドのラベルをカスタマイズできます。 パスワードベースの SSO を実装する手順については、「 パスワードベースのシングル サインオン」を参照してください。

リンクされた - アプリケーションが別の ID プロバイダー サービスで SSO 用に構成されている場合は、リンクを選択します。 リンクされたオプションを使用すると、ユーザーが組織のエンド ユーザー ポータルでアプリケーションを選択したときにターゲットの場所を構成できます。 Active Directory フェデレーション サービス (ADFS) など、現在フェデレーションを使用しているカスタム Web アプリケーションへのリンクを追加できます。

また、ユーザーのアクセス パネルに表示する特定の Web ページや、認証を必要としないアプリへのリンクも追加できます。 リンクされたオプションでは、Microsoft Entra 資格情報を使用したサインオン機能は提供されません。 リンクされた SSO を実装する手順については、「 リンクされたシングル サインオン」を参照してください。

無効 - SSO 用にアプリケーションを構成する準備ができていない場合は、無効な SSO を選択します。

統合 Windows 認証 (IWA) - IWA を使用するアプリケーションまたはクレーム対応アプリケーションに対して IWA シングル サインオンを選択します。 詳細については、「 アプリケーション プロキシを使用してアプリケーションにシングル サインオンするための Kerberos の制約付き委任」を参照してください。

ヘッダーベースの - アプリケーションで認証にヘッダーを使用する場合は、ヘッダーベースのシングル サインオンを選択します。 詳細については、「 ヘッダーベースの SSO」を参照してください。