最新化の要件では、多くの組織が ID およびアクセス管理 (IAM) ソリューションをオンプレミスからクラウドに移行しています。 クラウド イニシアチブへの移行に向けて、Microsoft は、顧客のビジネス目標に合わせて 5 つの変革の状態をモデル化しました 。

オンプレミスのインフラストラクチャのサイズと複雑さを最小限に抑えるには、クラウド優先のアプローチを採用します。 クラウドでのプレゼンスが拡大すると、オンプレミスの Active Directory Domain Services (AD DS) のプレゼンスが縮小する可能性があります。 このプロセスは AD DS 最小化と呼ばれ、必要なオブジェクトのみがオンプレミス ドメインに残ります。

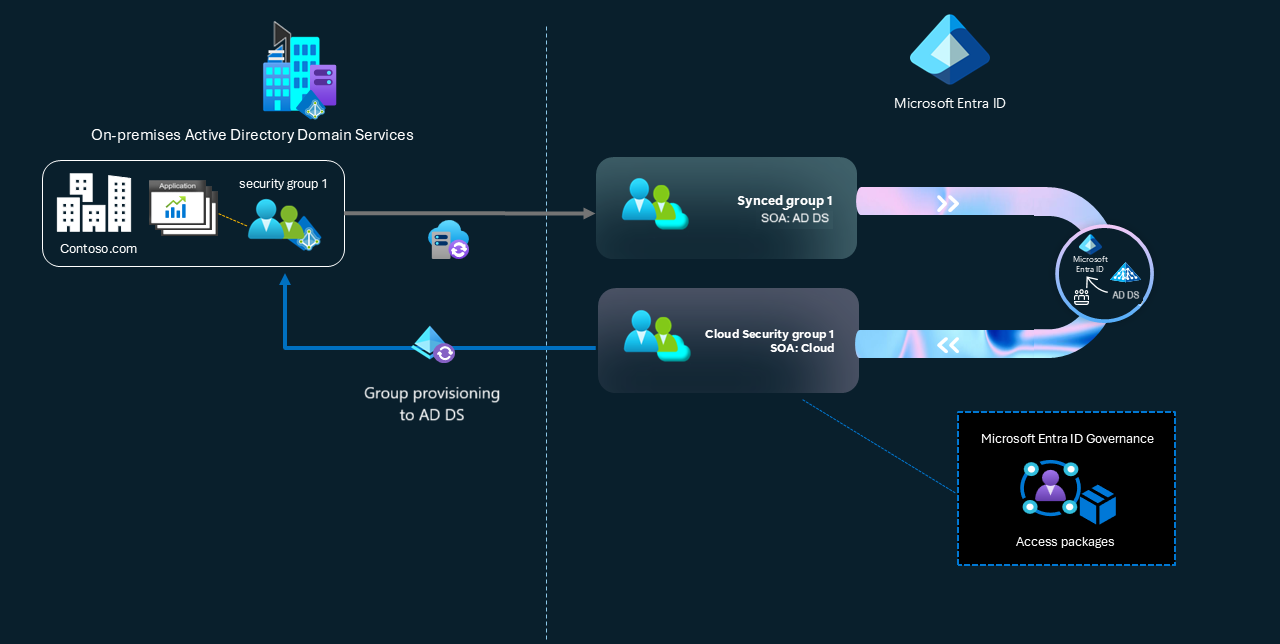

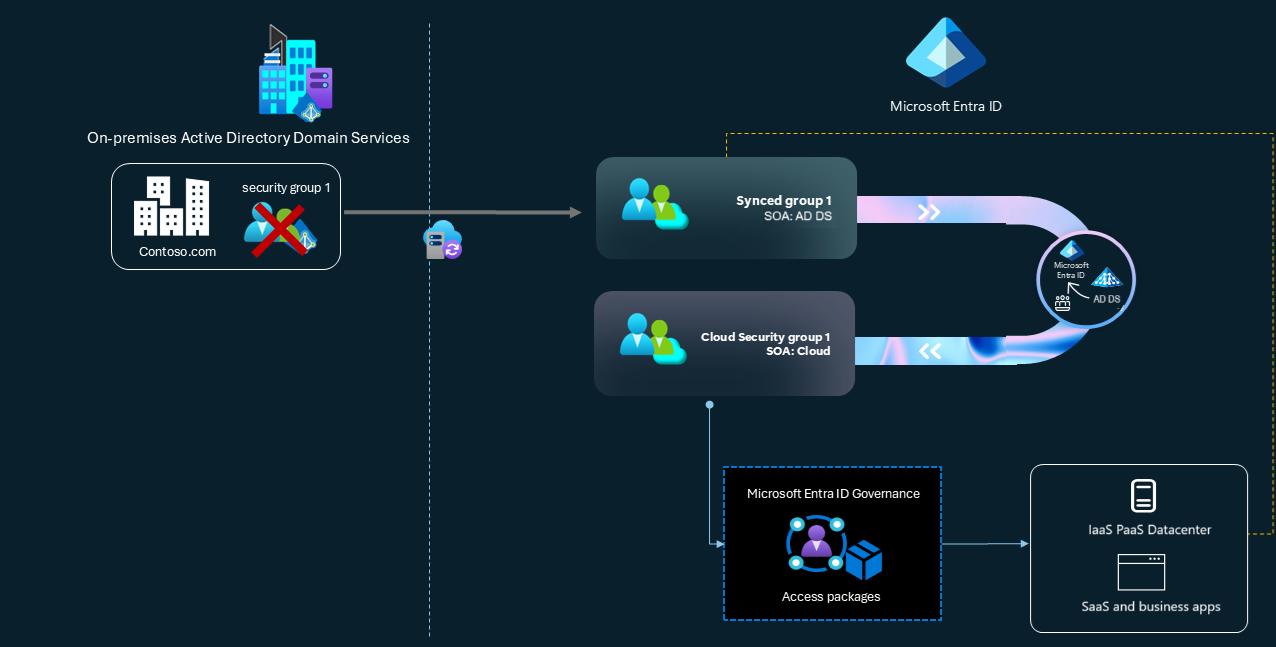

AD DS 最小化アプローチの 1 つは、グループの機関ソース (SOA) を Microsoft Entra ID に変換することです。 このアプローチを使用すると、クラウドでこれらのグループを直接管理できます。 オンプレミスで不要になった AD DS グループを削除できます。 グループをオンプレミスに保持する必要がある場合は、Microsoft Entra ID から AD DS へのセキュリティ グループ プロビジョニングを構成できます。 その後、Microsoft Entra ID でグループに変更を加え、それらの変更をオンプレミス グループに反映させることができます。

この記事では、グループ SOA を使用して、IT 管理者がグループ管理を AD DS からクラウドに移行する方法について説明します。 Microsoft Entra ID ガバナンスを使用してアクセス ガバナンスなどの高度なシナリオを有効にすることもできます。 IT アーキテクト向けのグループ SOA の使用に関するガイドについては、「 Cloud-First ID 管理: IT アーキテクト向けのガイダンス」を参照してください。

ビデオ: Microsoft Entra Group Source of Authority

SOA の概要と、それがクラウドへの移行にどのように役立つかについては、ビデオをご覧ください。

グループ SOA を変換して、AD DS グループのクラウドへの移行を効率化する

グループ SOA 機能を使用すると、組織はオンプレミスのアプリケーション アクセス ガバナンスをクラウドに移行できます。 この機能は、MICROSOFT Entra Connect Sync または Microsoft Entra Cloud Sync を使用して Microsoft Entra ID に同期する AD DS のグループの権限のソースを変換します。段階的な移行アプローチを使用すると、管理者はエンド ユーザーの中断を最小限に抑えながら、複雑な移行タスクを実行できます。

オブジェクト レベルの SOA を使用してディレクトリ全体を一度にクラウドに移動するのではなく、制御された方法で AD DS の依存関係を徐々に減らすことができます。 Microsoft Entra ID Governance を使用して、セキュリティ グループに関連付けられているクラウド アプリケーションとオンプレミス アプリケーションの両方のアクセス ガバナンスを管理できます。

AD DS から同期するグループにグループ SOA を適用すると、グループがクラウド オブジェクトに変換されます。 変換後は、クラウド内のクラウド グループ メンバーシップを直接編集、削除、および変更できます。 Microsoft Entra Connect Sync は変換を尊重し、AD DS からのオブジェクトの同期を停止します。 グループ SOA を使用すると、複数のグループを移行したり、特定のグループを選択したりできます。 SOA を変換した後は、クラウド グループで使用できるすべての操作を実行できます。 必要に応じて、これらの変更を元に戻すことができます。

グループ SOA のシナリオ

Microsoft Entra ID ガバナンスを使用してアクセスを管理する

シナリオ: ポートフォリオには、最新化できない、または AD DS に接続できないアプリケーションがあります。 これらのアプリケーションでは、Kerberos または LDAP を使用して、AD DS でメールが有効でないセキュリティ グループに対してクエリを実行し、アクセス許可を決定します。 目標は、Microsoft Entra ID と Microsoft Entra ID ガバナンスを使用して、これらのアプリケーションへのアクセスを規制することです。 この目標は、Microsoft Entra が管理するグループ メンバーシップ情報にアプリケーションからアクセスできるようにする必要があります。

解決: 目標は、次の 2 つの方法のいずれかで達成できます。

オンプレミス グループのコンサート グループ SOA。 グループを AD DS にプロビジョニングし直します。 このモデルでは、アプリを変更したり、新しいグループを作成したりする必要はありません。 詳細については、「 Microsoft Entra ID ガバナンスを使用したオンプレミスの Active Directory Domain Services ベースのアプリ (Kerberos) の管理」を参照してください。

AD DS でグループをレプリケートするには、新しいクラウド セキュリティ グループとして Microsoft Entra ID で最初から作成します。 それらをユニバーサル グループとして AD DS にプロビジョニングします。 このモデルでは、新しいグループ セキュリティ識別子を使用するようにアプリを変更できます。 "Account > Global > Domain Local" アクセス許可モデルを使用する場合は、新しくプロビジョニングされたグループを既存のグループの下に組み込みます。 詳細については、「 チュートリアル - Microsoft Entra Cloud Sync を使用して Active Directory Domain Services にグループをプロビジョニングする」を参照してください。

AD DS の最小化

シナリオ: アプリケーションの一部または全部を最新化し、アクセスに AD DS グループを使用する必要がなくなりました。 たとえば、これらのアプリケーションでは、AD FS などのフェデレーション システムの代わりに、セキュリティ アサーション マークアップ言語 (SAML) または Microsoft Entra ID からの OpenID Connect を使用するグループ要求が使用されるようになりました。 ただし、これらのアプリは引き続き既存の同期されたセキュリティ グループに依存してアクセスを管理します。 グループ SOA を使用すると、クラウドでセキュリティ グループ メンバーシップを編集可能にし、AD DS セキュリティ グループを完全に削除し、必要に応じて Microsoft Entra ID ガバナンス機能を使用してクラウド セキュリティ グループを管理できます。

解決: グループ SOA を使用して、クラウドマネージド グループを作成し、AD DS から削除できます。 クラウドで新しいグループを直接作成し続けることができます。 詳細については、「 クラウドでグループを管理するためのベスト プラクティス」を参照してください。

オンプレミスの Exchange の依存関係を削除する

シナリオ: すべてのユーザー Exchange メールボックスをクラウドに移行しました。 SAML や OpenID Connect などの最新の認証方法を使用するように、メール ルーティング機能に依存するアプリケーションを更新しました。 AD DS で配布リスト (DLL) と Mail-Enabled セキュリティ グループ (MESG) を管理する必要がなくなりました。 目標は、既存の DLs と MESG をクラウドに移行することです。 次に、これらのグループを Microsoft 365 グループに更新するか、Exchange Online で管理します。

解決: グループ SOA でこの目標を達成して、クラウドマネージド グループにし、AD DS から削除することができます。 これらのグループは、EXO または Exchange PowerShell モジュールを使用して直接編集できます。 これらのメール オブジェクトは、Microsoft Entra ID または MS Graph API を使用して直接管理することはできません。