概要

Exchange Serverがハイブリッド構成に展開されると、空き時間情報、メール ヒント、写真などの機能がExchange ServerとExchange Onlineの間で利用できるようになり、ユーザーにシームレスなエクスペリエンスが提供されます。 これらの機能は、 ハイブリッド構成ウィザード (HCW) を初めて実行するときに自動的に構成されます。

ハイブリッド機能の使用を有効にするために、Exchange Serverは、セキュリティで保護された通信のためにExchange Onlineと共有サービス プリンシパルを利用します。 HCW は、Exchange organizationから共有サービス プリンシパルに現在の認証証明書をアップロードして、このプロセスを容易にします。

Exchange Onlineブログ記事の Exchange Web サービスの廃止に関する記事で発表されているように、Exchange Web Services (EWS) は、2026 年 10 月のExchange Onlineで Microsoft 以外の (サード パーティ) アプリケーションとサービスに対して完全に非推奨に設定されています。 Exchange Onlineブログ記事のセキュリティ関連Updatesで、EWS の依存関係を独自の (ファースト パーティの) アプリとサービスから削除することも発表しました。この変更は 2026 年 10 月より前に予定されています。

ハイブリッド構成で使用されるExchange Serverは、Exchange Online (ファースト パーティ) の共有サービス プリンシパルを使用しているため、この変更の影響を受けます。 この変更に対応するために、Exchange Serverは、近い将来のハイブリッド シナリオで EWS API 呼び出しを REST ベースのGraph API呼び出しに置き換えます。 この設計変更には複数の手順が含まれます。最初の手順は、共有サービス プリンシパルではなく、Microsoft Entra IDで別のアプリケーションを使用することです。

このドキュメントでは、更新された設計の一環として、Exchange ハイブリッド構成のEntra IDで専用の Exchange アプリケーションを作成するために必要な手順について説明します。 Exchange Serverは、専用の Exchange アプリケーションが作成および構成された後も EWS を引き続き使用します。 EWS の代わりとして REST ベースのGraph APIへの切り替えは、近い将来に公開される予定の更新プログラムで行われます。

重要

既に専用の Exchange ハイブリッド アプリを構成しているか、以前にハイブリッド構成を使用していた場合は、 サービス プリンシパル Clean-Up モードでスクリプトを実行することを強くお勧めします。 このモードでは、ファースト パーティのサービス プリンシパルの keyCredentials にアップロードされ、クリーンアップされなかった証明書が削除されます。 アクションが必要かどうかわからない場合は、 サービス プリンシパル Clean-Up モード でスクリプトを実行して、残った証明書を削除するだけです。

この変更とその影響の詳細については、ハイブリッド展開のセキュリティの変更に関するExchange Serverブログ記事を読むことをお勧めします。詳細なコンテキストとガイダンスを提供します。

前提条件

専用の Exchange ハイブリッド アプリケーションを構成して使用する前に、まずハイブリッド構成ウィザードを使用して クラシック フル ハイブリッドまたは モダン フル ハイブリッドを設定する必要があります。

専用の Exchange ハイブリッド アプリケーション機能は、次のExchange Server ビルド以降でサポートされています。

| バージョン | ビルド番号 |

|---|---|

| SE RTM をExchange Serverする | 15.2.2562.17 |

| Exchange Server 2019 CU15 と 2025 年 4 月 HU | 15.2.1748.24 |

| Exchange Server 2019 CU14 と 2025 年 4 月 HU | 15.2.1544.25 |

| Exchange Server 2016 CU23 と April 2025 HU | 15.1.2507.55 |

ヒント

ハイブリッド構成ウィザード (HCW) の最新バージョンでは、専用の Exchange ハイブリッド アプリケーションの構成がサポートされ、スクリプトを使用する必要がなくなります。 ただし、HCW は機能を自動的に有効にしません。 構成後にアクティブ化するには、「 設定オーバーライドを使用して専用の Exchange ハイブリッド アプリケーション機能を有効にする方法 」セクションの手順に従います。

Microsoft は、Entra IDで専用の Exchange ハイブリッド アプリケーションを作成し、その機能を構成するためのスクリプトを提供します。 スクリプトを実行できるシナリオは 2 つあります。それぞれに独自の前提条件のセットがあります。 モードについては、このドキュメントの 「構成」 セクションを参照してください。

オールインワン構成モード:

このモードはシンプルにするために設計されており、ほとんどのお客様に適しています。 これにより、合理化されたセットアップ プロセスが可能になり、構成の容易さが優先される環境に最適です。

分割実行構成モード:

このモードは、より高度なシナリオを対象としています。 これは、Exchange サーバーがGraph APIまたはEntra ID エンドポイントへの送信接続がない場合、またはExchange Server管理者がEntra IDでアプリケーションを作成して構成するための十分なアクセス許可を持っていない場合に便利です。

Exchange Server以外の手順のいずれかを実行する場合は、コンピューターが Exchange organizationが存在する同じフォレストに参加していることを確認します。

接続

このスクリプトでは、Microsoft Graph APIを使用して、Microsoft Entra IDでアプリケーションを作成および管理します。

All-in-one Configuration Modeでスクリプトを実行する場合、スクリプトを実行するシステムは、指定されたエンドポイントへの送信接続を必要とします。

Split Execution Configuration Modeでは、Entra IDでアプリケーションを作成または管理するために使用されるシステムでは、これらのエンドポイントへの送信アクセスが必要です。

Globalなど、テナントが存在するエンドポイントを選択する必要があります。 詳細については、National Microsoft Entra ID エンドポイントと National Microsoft Graph Endpoints のドキュメントを参照してください。

Graph および Entra ID エンドポイントに接続するサーバーの機能を確認するには、Test-NetConnection PowerShell コマンドレットを使用します。 この例では、 Global エンドポイントを使用して、これらのエンドポイントへの接続を検証する方法を示します。

Test-NetConnection -ComputerName login.microsoftonline.com -Port 443

Test-NetConnection -ComputerName graph.microsoft.com -Port 443

アクセス許可

Microsoft Entra IDでアプリケーションを作成するために使用するアカウントは、次のアクセス許可を持っている必要があります。

| 最小特権アクセス許可 | より高い特権のアクセス許可 |

|---|---|

Application Administrator |

Global Administrator |

Entra IDのロールの詳細については、Microsoft Entra組み込みのロールに関するドキュメントを参照してください。

Auth Server オブジェクトを構成し、Exchange Serverの機能を有効にするために設定オーバーライドを作成するために使用するアカウントは、オンプレミスのorganization内で次のアクセス許可を持っている必要があります。

| 最小特権アクセス許可 | より高い特権のアクセス許可 |

|---|---|

View-Only Configuration

そしてOrganization Client Access

そしてOrganization Configuration |

Organization Management |

Exchange Serverのさまざまなロールの詳細については、組織の管理に関するドキュメントを参照してください。

認証サーバーを構成し、設定のオーバーライドを作成するには、メールボックスロールがインストールされているサーバーと 、この機能をサポートするビルドでスクリプトが実行されていることを確認します。

「サービス プリンシパル Clean-Up モード」セクションで詳しく説明されているように、共有サービス プリンシパルのkeyCredentialsをリセットするためにスクリプトを使用するには、スクリプトを実行しているアカウントに次のアクセス許可があることを確認します。

| 最小特権アクセス許可 | より高い特権のアクセス許可 |

|---|---|

N/A |

Global Administrator |

認証証明書

認証証明書は、さまざまなセキュリティと認証のシナリオをサポートする、Microsoft Exchange Serverの重要なコンポーネントです。 認証証明書の適切な管理は、Exchange Server操作のセキュリティと信頼性を維持するために不可欠です。

専用の Exchange ハイブリッド アプリケーションユース ケースでは、サーバー間 (S2S) 通信のための JSON Web トークン (JWT) アサーション ベースの認証が容易になります。 これにより、Exchange Serverは、パスワードまたは対話型ログインに依存するのではなく、署名された JWT を提示して認証できます。 信頼された機関によって発行および署名された JWT には、Exchange Serverの ID とアクセス許可を検証する要求が含まれており、リソースへのセキュリティで保護されたトークン ベースのアクセスが可能になります。

ヒント

MonitorExchangeAuthCertificate スクリプトを使用して、OAuth 証明書を検証できます。 OAuth 証明書を更新する必要がある場合は、「Exchange Server OAuth 証明書の管理」ドキュメントの手順に従います。

このドキュメントで説明されているシナリオによっては、認証証明書をエクスポートする必要があります。 証明書の秘密キーをエクスポートしないようにしてください。 証明書の公開キーをエクスポートするには、次の PowerShell スクリプトを使用します。

この例では、証明書が C:\AuthCertExportにエクスポートされます。 証明書を別の場所にエクスポートする場合は、 $exportFilePath 変数を目的のパスに変更します。 管理者特権の Exchange 管理シェル (EMS) からスクリプトを実行していることを確認します。

# Change the path if you want to export the certificates to a different ___location

$exportFilePath = "C:\AuthCertExport"

$authConfig = Get-AuthConfig

New-Item -Type Directory -Path C:\AuthCertExport -Force | Out-Null

if (-not([System.String]::IsNullOrEmpty($authConfig.CurrentCertificateThumbprint))) {

$thumbprint = $authConfig.CurrentCertificateThumbprint

Write-Host "[+] Auth Certificate thumbprint: $thumbprint"

try {

$currentAuthCertificate = Get-ChildItem -Path Cert:\LocalMachine\My\$thumbprint

Export-Certificate -Cert $currentAuthCertificate -FilePath "$exportFilePath\$thumbprint.cer" -Type CERT | Out-Null

Write-Host "[+] Certificate was successfully exported to: $exportFilePath"

} catch {

Write-Host "[+] We hit the following exception: $_" -ForegroundColor Red

}

}

if (-not([System.String]::IsNullOrEmpty($authConfig.NextCertificateThumbprint))) {

$thumbprint = $authConfig.NextCertificateThumbprint

Write-Host "[+] Next Auth Certificate thumbprint: $thumbprint"

try {

$currentAuthCertificate = Get-ChildItem -Path Cert:\LocalMachine\My\$thumbprint

Export-Certificate -Cert $currentAuthCertificate -FilePath "$exportFilePath\$thumbprint.cer" -Type CERT | Out-Null

Write-Host "[+] Certificate was successfully exported to: $exportFilePath"

} catch {

Write-Host "[+] We hit the following exception: $_" -ForegroundColor Red

}

}

スクリプトによって行われた変更

ConfigureExchangeHybridApplication.ps1 スクリプトは、選択したオプションに基づいてさまざまな操作を実行します。 これらの操作には、専用の Exchange ハイブリッド アプリケーション機能の構成と有効化、または既存のExchange Online サービス プリンシパルの削除または変更が含まれます。 このセクションでは、スクリプトによって実行される特定の操作について説明します。

CreateApplication

- Entra IDに名前を

ExchangeServerApp-{Guid of the organization}した新しいアプリケーションを作成する - スクリプトの実行に使用されたユーザーをアプリケーションの所有者として割り当てるEntra ID

- EWS API のアクセス許可を割り当てる (近い将来、Graph APIアクセス許可に置き換えられる予定)

- テナント全体の管理者の同意を付与する

- この変更は、スクリプトの実行時に確認する必要があります

- テナント全体の管理者の同意が付与されていない場合、スクリプトは設定オーバーライドを使用して機能を有効にしません

UpdateCertificate

- Entra IDのアプリケーションに現在の認証証明書をアップロードする

- 新しい次の認証証明書 (存在する場合) をアプリケーションにアップロードEntra ID

- 有効期限が切れたアプリケーションから証明書を削除する

ConfigureAuthServer

-

EvoSTSまたはEvoSTS - {Guid}認証サーバー オブジェクトを更新する- Entra IDでアプリケーションの

appIdにApplicationIdentifierを設定します -

DomainNameプロパティに SMTP リモート ルーティング ドメインを追加する

- Entra IDでアプリケーションの

ConfigureTargetSharingEpr

- Exchange ServerとExchange Onlineの間で構成されている有効な

OrganizationRelationshipを特定する - 自動検出を使用して

Exchange Web Services (EWS)エンドポイントに対してクエリを実行する -

TargetSharingEprを、自動検出によって返される EWS エンドポイントに設定します

EnableExchangeHybridApplicationOverride

- スクリプトがオールインワン構成モードで実行される場合

- Entra IDのアプリケーションに正しい API アクセス許可とテナント全体の管理者の同意が付与されているかどうかを検証する

- 次のパラメーター/値を使用して、オンプレミスで機能を有効にする新しい設定オーバーライドを作成します。

- 名前:

EnableExchangeHybrid3PAppFeature - コンポーネント:

Global - 節:

ExchangeOnpremAsThirdPartyAppId - パラメーター:

Enabled=true - 理由:

"Created by {Name of the Script} on {timestamp}"

- 名前:

DeleteApplication

- Entra IDで専用 Exchange アプリケーションを削除する

ResetFirstPartyServicePrincipalKeyCredentials

- 既存のすべての

keyCredentialsをOffice 365 Exchange Onlineファースト パーティ アプリケーション サービス プリンシパルから削除する -

CertificateInformationパラメーターを使用して拇印が指定された場合は、拇印と一致するすべての証明書 (既に期限切れになっている) のみを消去します

スクリプトを使用した構成

Microsoft は、専用の Exchange ハイブリッド アプリケーション機能を構成するための ConfigureExchangeHybridApplication.ps1 スクリプトを提供します。 このセクションでは、スクリプトでカバーされる最も一般的なシナリオについて説明します。 スクリプトとそのパラメーターの詳細なドキュメントについては、 ConfigureExchangeHybridApplication.ps1 スクリプトのドキュメントを参照してください。

オンプレミスのorganizationに複数のテナント (1:N) とのハイブリッド関係がある場合は、スクリプトを複数回実行する必要があります。 毎回、専用の Exchange ハイブリッド アプリケーション機能を構成するテナントのアカウントを使用します。 これにより、スクリプトによって、各テナントでアプリケーションが作成され、構成されます。

organizationのサイズによっては、専用の Exchange ハイブリッド アプリケーション構成が責任あるExchange Server プロセスによって認識されるまでに最大 60 分かかる場合があります。 この間、空き時間情報、メール ヒント、写真などの機能が一時的に使用できないことに気付く場合があります。

オールインワン構成モード

ほとんどのお客様にとって、この機能を構成するには、 All-in-one Configuration Mode を使用することをお勧めします。 このモードを使用するには、「 接続 」セクションで説明されているように、送信接続を使用してメールボックス サーバーでスクリプトを実行します。 サーバーは、専用の Exchange ハイブリッド アプリケーション機能をサポートするExchange Server ビルドを実行している必要があります。 さらに、必要な アクセス許可があることを確認します。

重要

オールインワン構成モードは、Windows Server Core と互換性がありません。 Windows Server Core を使用している場合は、「実行構成モードの分割」セクションの手順に従います。

.\ConfigureExchangeHybridApplication.ps1 -FullyConfigureExchangeHybridApplication

既定では、スクリプトは Microsoft 365 Worldwide クラウドに対して実行されます。 Microsoft 365 テナントが別のクラウドにある場合は、 AzureEnvironment パラメーターを使用します。 次の例では、アプリケーションが Microsoft 365 operated by 21Vianet クラウドに作成されます。

.\ConfigureExchangeHybridApplication.ps1 -FullyConfigureExchangeHybridApplication -AzureEnvironment "ChinaCloud"

分割実行構成モード

たとえば、メールボックス サーバーに Microsoft Graph への送信接続やEntra IDがない場合は、スクリプトを複数の手順で実行できます。 これらの手順の一部は、Exchange サーバーで実行する必要はありません。

まず、公開キーを使用して認証証明書 (および使用可能な場合は次の認証証明書) をエクスポートします。 [ 認証証明書 ] セクションで提供されているスクリプトを使用して、エクスポートを実行します。 証明書の秘密キーをエクスポートしないでください。

次に、「接続」セクションで説明されているように、エクスポートした証明書を送信接続を持つマシン に コピーします。 そのマシンでスクリプトを実行して、Entra IDでアプリケーションを作成します。 スクリプトには、新しく作成されたアプリケーションの Tenant ID と appId が表示されます。 後の手順で必要な場合は、両方の値を必ず書き留めておいてください。

.\ConfigureExchangeHybridApplication.ps1 -CreateApplication -UpdateCertificate -CertificateMethod "File" -CertificateInformation "C:\Certificates\CurrentAuthCertificate.cer"

前の手順で複数の認証証明書がエクスポートされた場合は、スクリプトを 2 回実行する必要があります。 2 回目の実行では、 CreateApplication ステップは必要ありません。

.\ConfigureExchangeHybridApplication.ps1 -UpdateCertificate -CertificateMethod "File" -CertificateInformation "C:\Certificates\NewNextAuthCertificate.cer"

この手順は、メールボックス サーバーで実行する必要があります。 このプロセスでは、認証サーバーが構成され、Exchange ServerとExchange Onlineの間の既存のorganization関係が更新され、専用の Exchange ハイブリッド アプリケーション機能が有効になります。 テナントの ID、Entra IDで新しく作成されたアプリケーションのappId、リモート ルーティング ドメインを指定する必要があります。

.\ConfigureExchangeHybridApplication.ps1 -ConfigureAuthServer -ConfigureTargetSharingEpr -EnableExchangeHybridApplicationOverride -CustomAppId "<appId>" -TenantId "<tenantId>" -RemoteRoutingDomain "<organization>.mail.onmicrosoft.com"

証明書モードの更新

このセクションの手順は、専用の Exchange ハイブリッド アプリケーション機能を初めて構成して有効にする場合は必要ありません。 認証証明書の有効期限が切れているか、または置き換えられた場合は、この手順を使用して証明書を更新できます。 認証証明書の管理の詳細については、OAuth 証明書のExchange Serverの管理に関するドキュメントを参照してください。

「 接続 」セクションで説明されているように、メールボックス サーバーに送信接続がある場合は、次のようにスクリプトを実行します。

.\ConfigureExchangeHybridApplication.ps1 -UpdateCertificate

メールボックス サーバーに Microsoft Graph とEntra IDへの送信接続がない場合は、「実行構成モードの分割」セクションの手順に従って、新しい認証証明書をエクスポートします。 「接続 」セクションの 説明に従って、送信接続 (Exchange サーバーである必要はありません) を持つコンピューターに証明書をコピーします。 次に、スクリプトを次のように実行します。

.\ConfigureExchangeHybridApplication.ps1 -UpdateCertificate -CertificateMethod "File" -CertificateInformation "C:\Certificates\NewAuthCertificate.cer"

アプリケーション モードの削除

この手順は、専用の Exchange ハイブリッド アプリケーション機能を構成して有効にする場合には必要ありません。 ただし、必要に応じて、次のコマンドを使用して、Entra IDで作成されたアプリケーションを削除できます。 このコマンドは、Exchange 以外のサーバーで実行できます。

ConfigureExchangeHybridApplication.ps1 スクリプトを使用してアプリケーションを削除しても、環境内の Exchange ハイブリッド アプリケーション構成は元に戻りません。 戻す必要がある場合は、このドキュメントの「 Exchange 専用ハイブリッド アプリケーションからロールバックする方法 」セクションの手順に従ってください。

Entra IDでアプリケーションを削除するには (Entra IDで変更をロールバックするか、新しいアプリケーションの作成のトラブルシューティングを行う場合にのみ、このアクションを実行します)、スクリプトを次のように実行します。

.\ConfigureExchangeHybridApplication.ps1 -DeleteApplication

サービス プリンシパル Clean-Up モード

以前の Exchange ハイブリッド設計の一環として、ハイブリッド構成ウィザード (HCW) は、Exchange organizationからファースト パーティのサービス プリンシパルに現在の認証証明書をアップロードしました。 この方法は推奨されなくなり、実行しないでください。 認証証明書は、専用の Exchange ハイブリッド アプリケーションにのみアップロードする必要があります。

専用の Exchange ハイブリッド アプリケーション機能を有効にし、すべての Exchange サーバーがこの機能をサポートする Exchange ビルドを実行していることを確認した後は、以前にファースト パーティのサービス プリンシパルにアップロードした証明書をクリーンすることを強くお勧めします。 このセクションで説明するコマンドは、送信インターネット接続を持つ任意のコンピューターで実行できます。

ファースト パーティのサービス プリンシパルの keyCredentials を削除しても、Exchange サーバーがまだ実行されている場合、 この機能セクションをサポートする Exchange ビルド に記載されているビルドより古いビルドでは、これらのサーバーのリッチ共存ハイブリッド機能が中断されます。

警告

専用の Exchange ハイブリッド アプリケーション機能を構成した後に HCW を実行し 、[Oauth]、[組織内コネクタ]、[組織の関係] の構成オプションを選択すると、認証証明書がファースト パーティのサービス プリンシパルに再びアップロードされます。 この場合は、ファースト パーティのサービス プリンシパルから認証証明書を消去する手順を繰り返すよう強くお勧めします。

ファースト パーティのサービス プリンシパルのすべての keyCredentials を消去するには、次のようにスクリプトを実行します。

.\ConfigureExchangeHybridApplication.ps1 -ResetFirstPartyServicePrincipalKeyCredentials

特定の証明書と期限切れになった証明書をすべて keyCredentialsから消去するには、次のようにスクリプトを実行し、削除する証明書の拇印を指定します。

.\ConfigureExchangeHybridApplication.ps1 -ResetFirstPartyServicePrincipalKeyCredentials -CertificateInformation "1234567890ABCDEF1234567890ABCDEF12345678"

OAuth 接続状態を検証する

Exchange ServerとExchange Onlineの間で OAuth 認証が正しく機能していることを確認するには、Test-OAuthConnectivity コマンドレットを使用します。

Test-OAuthConnectivity -Service EWS -TargetUri https://outlook.office365.com -Mailbox "<OnPremisesMailboxSmtpAddress>" | Format-List

ResultTypeがSuccessされ、[Detail] セクションに専用の Exchange ハイブリッド アプリケーションのappIdが含まれている場合は、OAuth トークンExchange Server正常に取得されたことを示します。 OAuth 要求は、Exchange Management Shell (EMS) セッションが実行されているサーバーによって開始されます。

-Mailbox パラメーターを使用して指定されたメールボックスが、専用 Exchange ハイブリッド アプリをサポートしていないが EMS ホスト サーバーがサポートする別のサーバーに存在する場合、ResultTypeは引き続きSuccess表示されます。 この動作は仕様です。

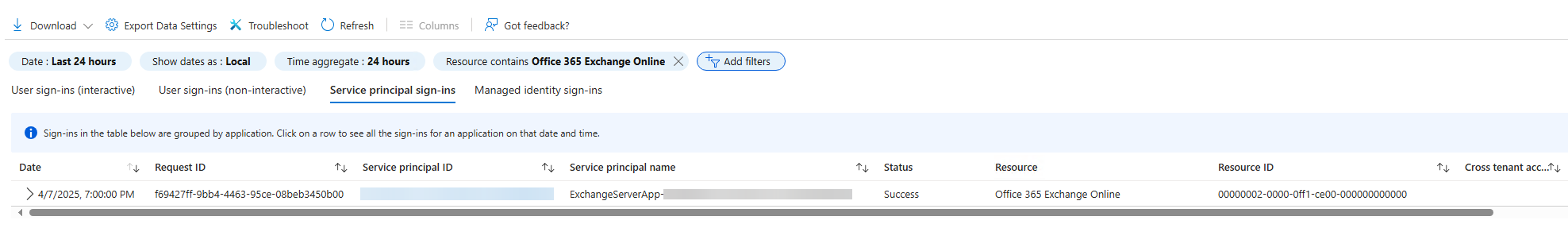

Entra IDでの Exchange ハイブリッド アプリケーションの使用状況の監査

専用の Exchange ハイブリッド アプリケーションを構成し、Exchange Serverで機能を有効にした後、Entra ID Sign-in logsを通じてその使用状況を監査できます。 次の手順を実行します。

Entra ID ポータルにログインします。

Entra ID ポータルに移動し、資格情報を使用してログインします。

アクセス Microsoft Entra ID:

ポータルで、

Microsoft Entra IDを選択または検索します。[サインイン ログ] に移動します。

ナビゲーション ウィンドウで、[

Monitoring] に移動し、[Sign-in logs] を選択します。サービス プリンシパルのサインインを表示する:

次に、[

Service principal sign-ins] を選択して詳細なログを表示します。

次の図は、サインイン要求の成功を示しています。

エントリをクリックすると、 Activity Details: Sign-ins ポップアップが開き、サインイン アクティビティの詳細が表示されます。

専用の Exchange ハイブリッド アプリケーション サービス プリンシパルへのアクセスを制限する

組織によっては、専用の Exchange ハイブリッド アプリケーション サービス プリンシパルへのアクセスを、Exchange Serverで使用されるパブリック IP 範囲のサブセットに制限したい場合があります。 これは、 ワークロード ID に条件付きアクセスを利用することで実現できます。 この機能は、条件付きアクセス ポリシーのサポートを、organizationが所有するサービス プリンシパルに拡張します。 サービス プリンシパルをスコープとする条件付きアクセス ポリシーを作成または変更するには、ワークロード ID Premium ライセンスが必要です。 詳細については、「Microsoft Entra ワークロード ID 」を参照してください。

設定のオーバーライドを使用して専用の Exchange ハイブリッド アプリケーション機能を有効にする方法

ハイブリッド構成ウィザード (HCW) を使用して専用の Exchange ハイブリッド アプリケーションを構成した場合は、New-SettingOverride コマンドレットを実行して、オンプレミスのExchange Server organizationの機能を有効にする必要があります。 管理者特権の Exchange 管理シェル (EMS) から次のコマンドを実行します。

New-SettingOverride -Name "EnableExchangeHybrid3PAppFeature" -Component "Global" -Section "ExchangeOnpremAsThirdPartyAppId" -Parameters @("Enabled=true") -Reason "Enable dedicated Exchange hybrid app feature"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

専用 Exchange ハイブリッド アプリケーションからロールバックする方法

専用の Exchange ハイブリッド アプリケーションが HCW で既定になり、EWS がファースト パーティ アプリケーションで非推奨になるまでは、 ConfigureExchangeHybridApplication.ps1 スクリプトによって適用された構成をロールバックできます。 ロールバックは、機能の構成後に問題が発生した場合にのみ実行する必要があります。

最初の手順として HCW を実行して、ファースト パーティのサービス プリンシパルを再構成します。 この設定では、ファースト パーティのサービス プリンシパルを再構成するために必要な手順が実行されるため、 Oauth、Intra Organization Connector、Organization Relationship オプションを必ず選択してください。

次に、専用の Exchange ハイブリッド アプリケーション機能を有効にする設定のオーバーライドを削除します。 これを行うには、管理者特権の Exchange 管理シェル (EMS) から次のコマンドを実行します。

Get-SettingOverride | Where-Object {$_.ComponentName -eq "Global" -and $_.SectionName -eq "ExchangeOnpremAsThirdPartyAppId"} | Remove-SettingOverride

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

スクリプトによって適用された認証サーバーの変更を元に戻すには、管理者特権の Exchange 管理シェル (EMS) から次のコマンドを実行します。

# Replace this id with the id of your tenant

$tenantId = "123e4567-e89b-12d3-a456-426614174000"

(Get-AuthServer | Where-Object {$_.Name -like "*evoSTS*" -and $_.Realm -eq $tenantId}) | Set-AuthServer -ApplicationIdentifier $null -DomainName $null

最後の手順として、ConfigureExchangeHybridApplication.ps1 スクリプトを使用して、Entra IDで作成されたアプリケーションを削除できます。

.\ConfigureExchangeHybridApplication.ps1 -DeleteApplication

よく寄せられる質問

❓ すべてのサーバーがサポートされているバージョンに更新されていない場合でも、専用の Exchange ハイブリッド アプリを構成できますか?

はい。引き続き、専用の Exchange ハイブリッド アプリを構成して有効にできます。 以前のバージョンのサーバーは、以前の共有サービス プリンシパル ワークフローを引き続き使用します。 新しい構成が要件になる前にすべてのサーバーを更新します (2025 年 10 月)。 専用アプリを作成して有効にすると、新しいサーバーが更新されると、専用ハイブリッド アプリの使用が自動的に開始されます。❓ 新しい専用 Exchange ハイブリッド アプリを構成した後、HCW を更新して専用アプリケーションを構成する前に、ハイブリッド構成ウィザード (HCW) を再実行するとどうなりますか?

専用アプリケーションを構成した後、更新された HCW がリリースされる前に HCW を再実行すると、共有Office 365 Exchange Online アプリケーションのExchange Online サービス プリンシパルに認証証明書がアップロードされますが、HCW はサーバー設定を変更しないため、環境ではスクリプトによって作成された専用アプリケーションが引き続き使用されますオーバーライド。 ただし、専用の Exchange ハイブリッド アプリを構成した後に、スクリプトを使用して共有サービス プリンシパルのキー資格情報をクリーンした場合、HCW を再実行すると変更が逆になり、クリーンをもう一度実行する必要があります。❓ organizationには多くの Exchange サーバーがあります。すべてのサーバーに個別の専用 Exchange ハイブリッド アプリが必要ですか?

専用 Exchange ハイブリッド アプリはテナントのEntra IDに作成され、テナントごとに 1 回だけ構成する必要があります。 すべてのオンプレミス サーバーは、同じ専用アプリケーションを使用できます (2025 年 4 月の HU 以降に更新された後)。❓ この変更は、Exchange ServerとExchange Onlineの間のメールボックスの移行に影響しますか?

この変更は、Exchange OnlineとExchange Server間のメールボックスの移動のオンボードまたはオフボードには影響しません。❓ この変更は、EWS プロトコルを使用してExchange Onlineメールボックスに接続するすべてのサード パーティ製アプリケーションに影響しますか?

この変更は、オンプレミス サーバーからExchange Onlineへの Exchange ハイブリッド EWS 呼び出しにのみ影響します。 Exchange Onlineの Exchange Web サービスの廃止には、2026 年 10 月の期限があることに注意してください。❓ マルチテナント ハイブリッド organization (複数のExchange Online テナントに接続された 1 つのオンプレミス AD フォレスト) があります。何をする必要がありますか?

専用の Exchange ハイブリッド アプリに切り替えるスクリプトは、対応する Auth Server オブジェクトを更新する必要があり、各テナントにアプリケーションを作成する必要があるため、テナントごとに 1 回実行する必要があります。 最適な方法は、スクリプトを分割実行モードで実行して、設定のオーバーライドを作成する以外のすべての構成を実行することです (これにより、Exchange Serverは新しいアプリケーションの使用を開始できます)。 すべてのテナントに専用の Exchange ハイブリッド アプリが作成されたら、スクリプトをもう一度実行してオーバーライドを作成し、オンプレミスの Exchange サーバーでこの機能を使用できるようにします。 詳細については、ドキュメントを参照してください。❓ 単一のExchange Online ハイブリッド テナントに接続するマルチフォレストオンプレミスデプロイがあります。どうしたらよいですか?

このスクリプトは、Exchange オンプレミスの organization/フォレストごとに実行する必要があります。 このアクションにより、1 つの Microsoft 365 テナントに複数の専用ハイブリッド アプリが作成され、それぞれにExchangeServerApp-{GUID of the Exchange organization} という名前が付けられます。 このシナリオでは、すべてのフォレスト (すべてのサーバーが最新の状態) で専用ハイブリッド アプリを操作でき、すべてのフォレストで専用アプリの使用が有効になるまで、共有セキュリティ プリンシパルから証明書を削除しないでください。

❓ 専用の Exchange ハイブリッド アプリ スクリプトで、新しい専用アプリケーションに EWS のアクセス許可が多すぎることが懸念されます。

Exchange ハイブリッドのGraph API呼び出しをサポートするようにExchange Serverが更新されたら、スクリプトを更新し、より寛容な EWS アクセス許可を削除し、より詳細なGraph APIアクセス許可に置き換えるスクリプトを再実行するようにお客様に指示します。 最初のステージで割り当てられた EWS アクセス許可 (オンプレミスのGraph APIサポートを利用する前に専用の Exchange ハイブリッド アプリを作成する) は、共有セキュリティ プリンシパルが現在持っているアクセス許可と同じであることに注意してください。❓ Microsoft が管理する新しいアプリケーションを公開するのではなく、お客様が独自の専用ハイブリッド アプリケーションを作成するように指示したのはなぜですか?

顧客テナントで専用アプリケーションを使用するアプローチにより、アプリの変更が必要になる可能性がある将来の変更に対して、より柔軟に対応できます。 EWS からGraph API呼び出しへの今後のシフトを考えてみましょう。アプリケーションへの調整が必要です (API のアクセス許可の更新など)。 専用の顧客アプリケーションを使用すると、EWS API のアクセス許可からGraph APIアクセス許可に移行するタイミングを選択できます。 専用アプリケーションは PowerShell スクリプトまたは (今年の後半) ハイブリッド構成ウィザードによって自動的に作成および構成されるため、Microsoft マネージド アプリケーションを使用するお客様には追加のメリットはありません。❓ 新しい専用 Exchange ハイブリッド アプリを構成するエクスペリエンスは、ハイブリッド構成ウィザード (HCW) で利用できますか?

HCW にこの機能を含める更新プログラムは、近日中にリリースされる予定です。❓ スクリプトを実行する代わりに、HCW を介してこの変更が有効になるのを待つことができますか?

待機することで、専用アプリをより遅い方法でロールアウトするための余分な時間を与える必要はありません (また、すべてのリッチな共存ハイブリッド機能が期待どおりに機能することを確認してください)。 お客様はスクリプト ルートを使用することをお勧めします。 また、多くのお客様がこの変更に対して HCW を再実行したくないと考えています。❓ organizationがモダンまたはクラシック Exchange ハイブリッド構成を使用するかどうかは重要ですか?

このブログ投稿で説明されている変更は、Modern (ハイブリッド エージェント) とクラシック Exchange ハイブリッドの両方に適用されます。❓ 専用の Exchange ハイブリッド アプリケーションを作成し、ドキュメントに従ってアクセス許可を設定しました。その後、移行が完了し、オンプレミスでメールボックスをホストしないため、リッチ共存は不要になりました。何かする必要がありますか?

リッチ共存機能が不要な場合は、Delete Application Mode でスクリプトを実行して、専用の Exchange ハイブリッド アプリケーションを削除し、管理または SMTP リレーのシナリオでのみ Exchange オンプレミスを使用し続けることができます。 また、 サービス プリンシパル Clean-Up モードでスクリプトを実行することも強くお勧めします。 専用の Exchange ハイブリッド アプリケーションを削除しても、Exchange Server (オンプレミス) 側で行われた構成変更は元に戻されません。 構成を元に戻す場合は、ドキュメントに記載されている手順に従ってください。

❓ ハイブリッド 先進認証 (HMA) を使用します。私たちのガイダンスは何ですか?

現在、HMA はファースト パーティ (共有) サービス プリンシパルを使用します。 HMA を設定するときに共有サービス プリンシパルに認証証明書をアップロードする必要がないため、このシナリオは変更の影響を受けず、以前と同様に機能し続けます。 そのため、専用の Exchange ハイブリッド アプリケーションに切り替えた後、共有サービス プリンシパルから認証証明書を削除しても安全です。❓ ディレクトリ同期には Microsoft Entra Connect (以前の Azure AD Connect) を使用します。すべてのメールボックスはオンプレミスでホストされます。専用の Exchange ハイブリッド アプリケーションを作成する必要がありますか?

ハイブリッド構成ウィザード (HCW) を実行したことがない場合は、専用の Exchange ハイブリッド アプリケーションを構成する必要はありません。 ただし、HCW を実行し、空き時間情報、メール ヒント、プロファイル画像共有などのハイブリッド機能を使用する場合は、専用の Exchange ハイブリッド アプリケーションを作成する必要があります。❓ Exchange ハイブリッドセットアップはありますが、オンプレミスのメールボックスはありません。サーバーは SMTP リレーまたは受信者管理としてのみ使用されます。専用の Exchange ハイブリッド アプリケーションを作成する必要がありますか?

空き時間情報、メール ヒント、プロファイル画像共有などのハイブリッド機能を利用しない場合は、専用の Exchange ハイブリッド アプリケーションを作成する必要はありません。 将来これらのハイブリッド機能を有効にするには、専用の Exchange ハイブリッド アプリケーションを構成する必要があります。❓ organizationはリッチな共存を必要とせず、共有セキュリティ プリンシパルから証明書を削除するだけです。最初に April HU をインストールする必要がありますか?

共有セキュリティ プリンシパルから証明書を削除する必要があり、豊富な共存が必要ない場合は、スクリプトを実行する前に 2025 年 4 月をインストールすることに依存しません。 スクリプトは、 サービス プリンシパル Clean-Up モードでのみ実行できます。❓ オンプレミスのメールボックスとMicrosoft Teams統合するための Exchange ハイブリッドセットアップがあります。専用の Exchange ハイブリッド アプリケーションを作成するか、他のアクションを実行する必要がありますか?

すべてのメールボックスがオンプレミスでホストされている場合、専用の Exchange ハイブリッド アプリケーションを作成する必要はありません。 ただし、一部のメールボックスがオンプレミスでホストされ、他のメールボックスがExchange Onlineでホストされている環境では、専用の Exchange ハイブリッド アプリケーションを作成することをお勧めします。 これにより、空き時間情報、メール ヒント、プロファイル画像共有などのハイブリッド機能が引き続き正常に機能します。

❓ 専用の Exchange ハイブリッド アプリの名前を ExchangeServerApp-{Guid of the organization} から他のアプリ名に変更できますか?

管理者は、アプリの作成後にアプリの名前を変更しないことをお勧めします。 アプリの名前を変更すると、認証証明書の更新時など、 ConfigureExchangeHybridApplication.ps1 スクリプトが再実行された場合、今後重複するアプリが作成される可能性があります。 専用の Exchange ハイブリッド アプリケーションをサポートする今後のハイブリッド構成ウィザード (HCW) バージョンでも、アプリの一意の名前を使用して、アプリが既に作成されているかどうかを検出します。 そのため、Entra IDでアプリケーションの名前を変更することはお勧めしません。

![サインイン ログ エントリをクリックした後に開かれる高度な [アクティビティの詳細: サインイン] ポップアップを示すスクリーンショット。](../exchangehybrid/media/3p-service-principal-sign-in-2.png)