Azure Blob Storage は、Microsoft のクラウド用オブジェクト ストレージ ソリューションです。 Blob Storage は、大量の非構造化データを格納できるよう最適化されています。 この記事では、パイプラインと Dataflow Gen2 用の Azure Blob Storage 接続を作成する手順について説明します。

サポートされている認証の種類

Azure Blob Storage コネクタでは、コピーとデータフロー Gen2 に対して、それぞれ次の認証の種類がサポートされています。

| 認証の種類 | コピーする | データフロー Gen2 |

|---|---|---|

| アノニマス | √ | √ |

| アカウント キー | √ | √ |

| Shared Access Signature (SAS) | √ | √ |

| 組織アカウント | √ | √ |

| サービス プリンシパル | √ | √ |

Dataflow Gen2 の接続を設定する

Power Query コネクタを使用して、Dataflow Gen2 を Azure BLOB に接続できます。 接続を作成するには、次の手順に従います。

- Microsoft Fabric の Data Factory でデータを取得します。

- 既知の問題と制限事項を確認して、シナリオがサポートされていることを確認します。

- Power Query Online から Azure Blob Storage に接続します。

パイプラインの接続を設定する

次の表に、パイプライン接続に必要なプロパティの概要を示します。

| 名前 | 説明 | 必須 | プロパティ | コピーする |

|---|---|---|---|---|

| アカウント名または URL | Azure Blob Storage アカウント名またはエンドポイント。 | イエス | ✓ | |

| 接続 | 新しいつながりの作成 を選択します。 | イエス | ✓ | |

| 接続名 | 接続の名前。 | イエス | ✓ | |

| 認証の種類 | 認証 に移動します。 | イエス | 認証 に移動します。 |

パイプラインで接続を設定する具体的な手順については、次の手順に従います。

データ ファクトリ パイプラインの [新しい接続] ページ を参照して接続の詳細を構成し、接続を作成します。

このページを参照するには、次の 2 つの方法があります。

- コピー アシスタントでコネクタを選択した後、このページを参照してください。

- パイプラインで、[接続] セクションで [+ 新規] を選択し、コネクタを選択した後、このページを参照します。

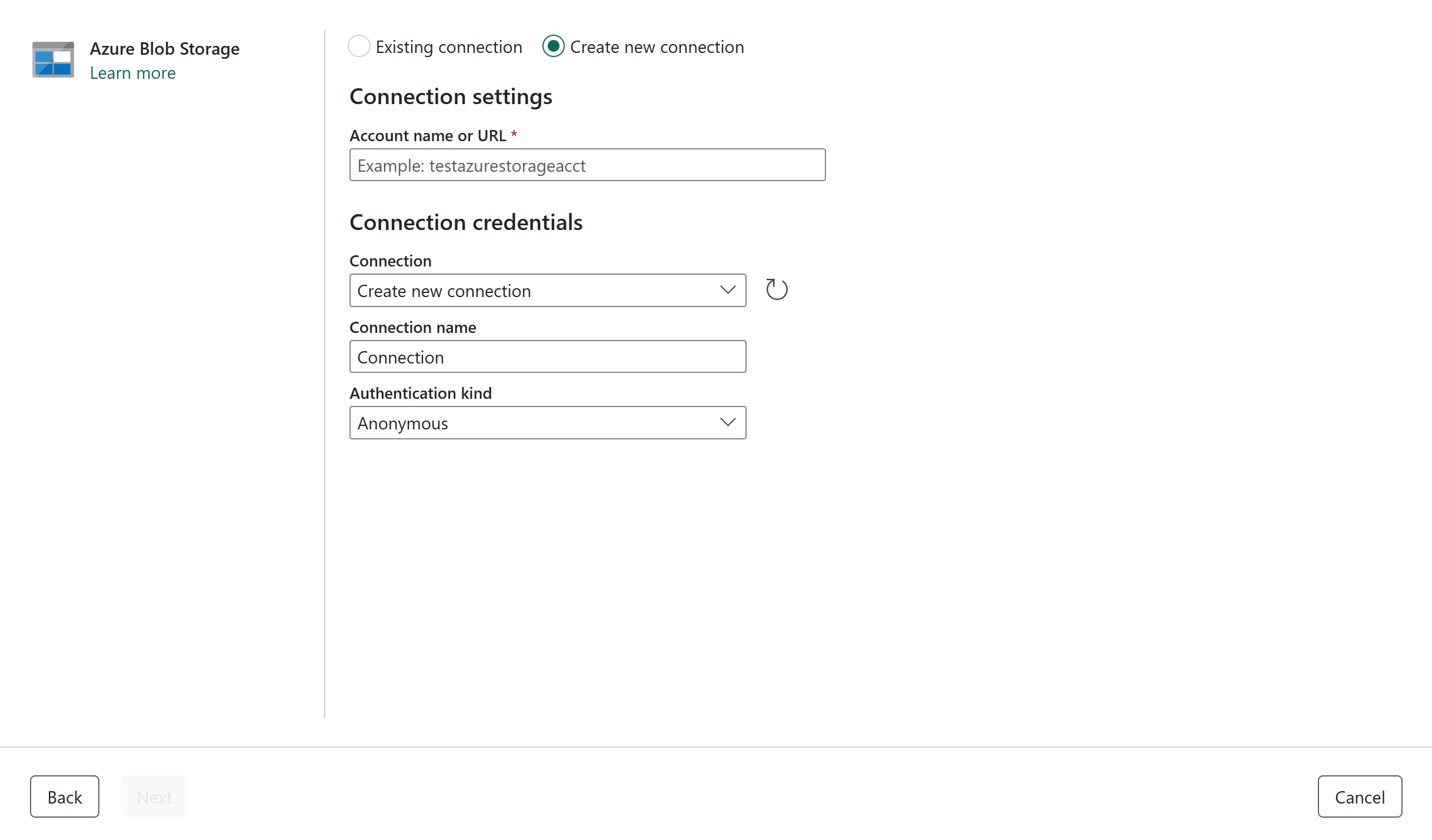

[ 新しい接続 ] ウィンドウで、次のフィールドを指定します。

- アカウント名または URL: Azure Blob Storage アカウント名または URL を指定します。 ストレージ アカウントの [エンドポイント ] セクションを参照し、BLOB サービス エンドポイントがアカウントの URL です。

- 接続: 新しい接続の作成を選択します。

- [接続名]: 接続の名前を指定します。

[認証の種類] で、ドロップダウン リストから認証の種類を選択し、関連する構成を完了します。 Azure Blob Storage コネクタでは、次の認証の種類がサポートされています。

![[認証の種類] ページの選択を示すスクリーンショット。](media/connector-azure-blob-storage/authentication-kind.png)

[作成] を選択して接続を作成します。 すべての資格情報に誤りがない場合は、作成内容が正常にテストされ、保存されます。 正しくない場合、作成処理はエラーを発し終了します。

認証手順

このセクションでは、Azure Blob Storage コネクタでサポートされる各認証の種類の手順を示します。

匿名認証

[認証の種類] で [匿名] を選択します。

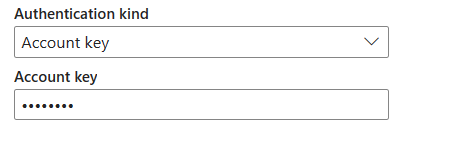

アカウント キー認証

Azure Blob Storage のアカウント キーを指定します。 Azure Blob Storage アカウント インターフェイスに移動し、[ アクセス キー ] セクションを参照して、アカウント キーを取得します。

Shared Access Signature (SAS) 認証

BLOB やコンテナーなどのストレージ リソースへの Shared Access Signature トークン (SAS トークン) を指定します。

SAS トークンがない場合は、Azure Blob Storage アカウント インターフェイスで Shared Access Signature に切り替えます。 [ 許可されているリソースの種類] で、[ サービス] を選択します。 次に、[SAS と接続文字列を生成する] を選択します。 表示されている SAS トークンから SAS トークン を取得できます。

Shared Access Signature とは、ストレージ リソースへの認証アクセスに必要なすべての情報をクエリ パラメーター内に含む URI です。 クライアントは、Shared Access Signature 内で適切なコンストラクターまたはメソッドに渡すだけで、Shared Access Signature でストレージ リソースにアクセスできます。

Shared Access Signature の詳細については、Shared Access Signature モデルの概要に関するページを参照してください。

組織アカウント認証

[ サインイン] を選択すると、サインイン インターフェイスが表示されます。 アカウントとパスワードを入力して、組織のアカウントにサインインします。 サインインしたら、[新しい接続] ページに戻ります。

サービス プリンシパルの認証

この認証を使用する場合は、テナント ID、サービス プリンシパル クライアント ID、およびサービス プリンシパル キーを指定する必要があります。

- テナント ID: アプリケーションが存在するテナント情報 (ドメイン名またはテナント ID) を指定します。 これは、Azure portal の右上隅にマウス ポインターを合わせると取得できます。

- サービス プリンシパル クライアント ID: アプリケーションのクライアント ID を指定します。

- サービス プリンシパル キー: アプリケーションのキーを指定します。

サービス プリンシパル認証を使用するには、次の手順のようにします。

Microsoft Entra ID にアプリケーションエンティティを登録するために、Microsoft Entra ID を使用して BLOB へのアクセスを承認するを参照してください。 これらの値を記録しておきます。これらは接続を定義するときに使います。

- テナント ID

- アプリケーション識別子

- アプリケーション キー

Azure Blob Storage でサービス プリンシパルに適切なアクセス許可を付与します。 ロールの詳細については、「 BLOB データにアクセスするための Azure ロールの割り当て」を参照してください。

- ソースとして、アクセス制御 (IAM) で、少なくともストレージ BLOB データ閲覧者のロールを付与します。

- 宛先として、 アクセス制御 (IAM) で、少なくとも ストレージ BLOB データ共同作成者 ロールを付与します。