Microsoft Fabric は、オンプレミスとクラウドの両方で、多くのデータ ソースと連携します。 各データ ソースには、特定のセットアップ要件があります。 この記事では、Azure SQL Server をクラウド データ ソースとして例として追加する方法について説明します。このプロセスは他のソースでも似ています。 オンプレミスのデータ ソースに関するヘルプが必要な場合は、「ゲートウェイ データ ソース の追加または削除」を参照してください。

注

現時点では、クラウド接続はパイプラインと Kusto で動作します。 データセット、データマート、データフローの場合は、Power Query Online の "データの取得" エクスペリエンスを使用して、個人用クラウド接続を作成する必要があります。

データ ソースの追加

新しいデータ ソースを追加する方法を次に示します。

Microsoft Fabric サービスを開き、ヘッダーの [設定] アイコンを選択します。 次に、[ 接続とゲートウェイの管理] を選択します。

![[接続とゲートウェイの管理] を選択する場所を示すスクリーンショット。](media/data-source-management/manage-connections-gateways.png)

[ 接続 ] タブで、画面の上部にある [ 新規 ] を選択します。

[新しい接続] 画面で、次の手順を実行します。

- クラウドの選択

- わかりやすい接続名を入力します

- 接続の種類を選択します (この例では SQL サーバーを使用します)

データ ソースの詳細を入力します。 SQL Server の場合は、次のものが必要です。

- サーバー 名

- データベース 名

![[新しい接続] 画面の詳細の例を示すスクリーンショット。](media/data-source-management/new-connection.png)

認証方法を選択します。

- Basic

- OAuth2

- サービス プリンシパル

注

OAuth2 を使用する場合:

- 実行時間の長いクエリは、OAuth トークンの有効期限を超えると失敗する可能性があります

- テナント間の Microsoft Entra アカウントはサポートされていません

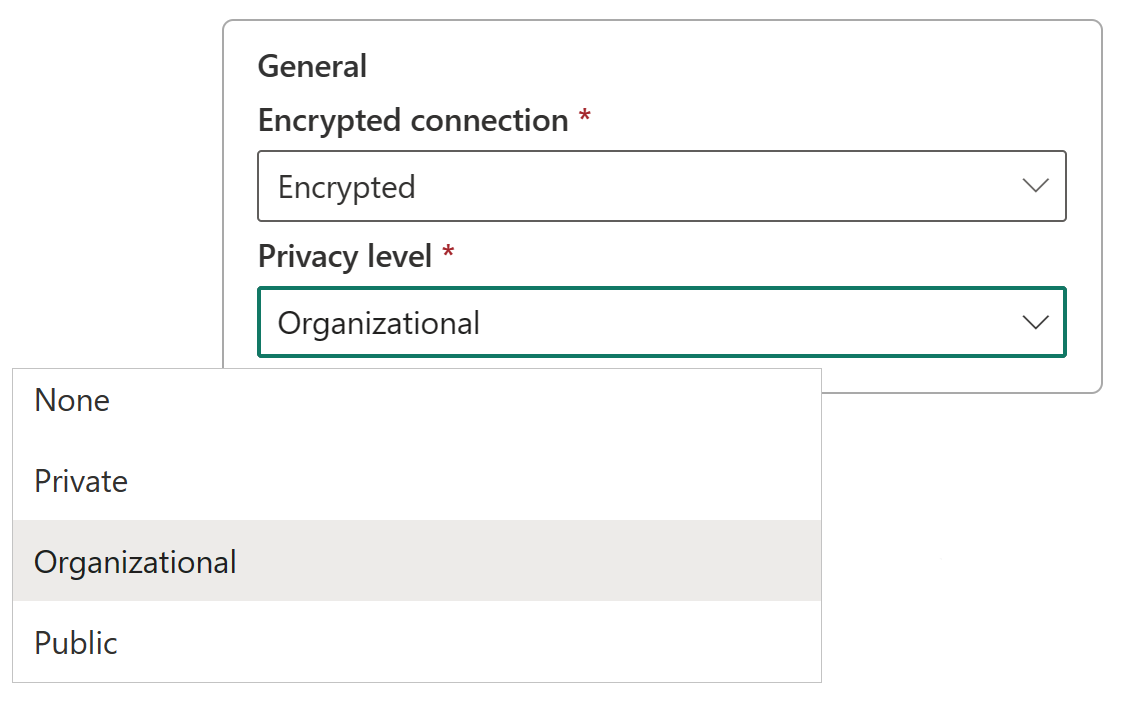

省略可能: [全般プライバシー レベル] で>レベルを設定します。 この設定は DirectQuery 接続には影響しません。

[作成] を選択します 成功すると、[設定] の下に [新しい接続の作成] メッセージが表示されます。

作成したら、このデータ ソースを使用して、サポートされている Microsoft Fabric 項目の Azure SQL データを操作できます。

ゲートウェイでのクラウド接続の使用を許可する

接続を作成すると、[この接続] というラベルの設定が オンプレミスのデータ ゲートウェイと VNet データ ゲートウェイで使用できます。 この設定では、接続がゲートウェイで機能するかどうかを制御します。

- オフの場合: ゲートウェイ ベースの評価では接続を使用できません

- チェックすると、接続はゲートウェイベースの評価に対応して機能します。

注意事項

この設定は、Dataflow Gen2 を介してクラウド接続を作成するときに表示されますが、現在適用されていません。 共有可能なすべてのクラウド接続は、ゲートウェイが存在する場合は、ゲートウェイ経由で動作します。

データ ソースの削除

不要になったデータ ソースを削除するには、次の手順に従います。

- [接続とゲートウェイの管理] の [データ] 画面に移動します

- データ ソースを選択する

- 上部のリボンから [削除 ] を選択する

Important

データ ソースを削除すると、データ ソースに依存するすべての項目が機能しなくなります。

![[削除] を選択する場所のスクリーンショット。](media/data-source-management/remove-data-source.png)

データ ソース接続 ID を取得する

Microsoft Fabric アイテムまたは REST API で使用する接続 ID を取得するには、次のいずれかの方法を使用します。

サービス インターフェイスを使用する

[接続とゲートウェイの管理] に移動する

![[設定] を選択する場所のスクリーンショット。](media/data-source-management/settings-data-source.png)

接続 設定 画面で、データ ソースの接続 ID をコピーします。

REST API を使用する

接続情報を取得するには、 接続の一覧表示 エンドポイントを使用します。

Authorizationヘッダーにトークンを含め、ファブリック接続 API に HTTP GET を送信します。curl -X GET https://api.fabric.microsoft.com/v1/connections \ -H "Authorization: Bearer $ACCESS_TOKEN"応答が成功すると、次のような JSON ペイロードが返されます。

{ "value": [ { "id": "bbbbbbbb-1111-2222-3333-cccccccccccc", "displayName": "ContosoConnection1", … }, { "id": "cccccccc-2222-3333-4444-dddddddddddd", "displayName": "ContosoConnection2", … } ], "continuationToken": "…", "continuationUri": "…" }id配列の下の各オブジェクトのvalueプロパティは、接続 ID です。 必要に応じて、応答からidプロパティを抽出します。注

接続数が 100 を超える場合は、後続の要求で

continuationTokenクエリ パラメーターを使用して、すべての結果をページングします。

requestsと Microsoft Authentication Library (msal) を使用してGET /v1/connections エンドポイントを呼び出し、接続 ID を解析する Python スニペットの例を次に示します。

import requests

import msal

# 1. Acquire token

app = msal.ConfidentialClientApplication(

client_id="YOUR_CLIENT_ID",

client_credential="YOUR_CLIENT_SECRET",

authority="https://login.microsoftonline.com/YOUR_TENANT_ID"

)

result = app.acquire_token_for_client(scopes=["https://api.fabric.microsoft.com/.default"])

token = result["access_token"]

# 2. Call API

headers = {"Authorization": f"Bearer {token}"}

resp = requests.get("https://api.fabric.microsoft.com/v1/connections", headers=headers)

resp.raise_for_status()

# 3. Parse IDs

for conn in resp.json().get("value", []):

print(f"{conn['displayName']}: {conn['id']}")

ユーザーを管理する

クラウド データ ソースを追加した後、ユーザーとセキュリティ グループに特定のデータ ソースへのアクセス権を与えます。 データ ソースのアクセス リストにより、そのデータ ソースからのデータを含む項目でデータ ソースの使用が許可されているユーザーのみを制御します。

注

他のユーザーとの接続を共有すると、未承認の変更やデータ損失の可能性があります。 データ ソースにアクセスできるユーザーは、データ ソースに書き込み、データ ソースの作成時に選択した保存された資格情報または SSO に基づいて接続できます。 データ ソース接続を共有する前に、共有しているユーザーまたはグループ アカウントが信頼されていて、必要な特権 (狭い範囲の権限を持つサービス アカウント) のみを持っていることを常に確認してください。

データ ソースへのユーザーの追加

[設定] アイコンを選択し、[接続とゲートウェイの管理] を開きます

一覧からデータ ソースを見つけます。 上部のリボンでフィルターまたは検索を使用して、クラウド接続をすばやく見つけます。

上部のリボンから [ ユーザーの管理 ] を選択する

[ユーザーの管理] 画面で、次の 手順を実行 します。

- 組織からユーザーまたはセキュリティ グループを追加する

- 新しいユーザー名を選択する

- ロールを選択する: ユーザー、 再共有を使用するユーザー、または 所有者

[共有] を選択してアクセス権を付与する

注

ユーザーを各データ ソースに個別に追加する必要があります。それぞれに独自のアクセス リストがあります。

データ ソースからのユーザーの削除

アクセス権を削除するには、[ ユーザーの管理 ] タブに移動し、一覧からユーザーまたはセキュリティ グループを削除します。

共有アクセス許可を管理する

組織内で接続を共有できるユーザーを制御します。 既定では、ユーザーは次の場合に接続を共有できます。

- 接続の所有者または管理者

- 共有アクセス許可を持つユーザー

接続共有は、資格情報をセキュリティで保護しながらチームが共同作業を行うのに役立ちます。 共有接続は Fabric 内でのみ機能します。

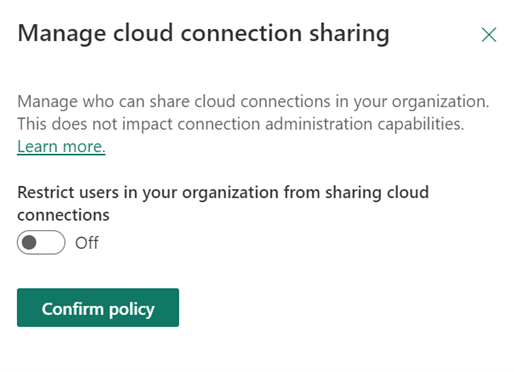

接続の共有を制限する

テナント管理者は、接続を共有できるユーザーを制限できます。

Power BI サービス管理者特権が必要です

Power BI または Fabric の設定を開き、[接続とゲートウェイの管理] に移動します

右上の [テナント管理] トグルをオンにする

![[接続とゲートウェイの管理] ページのテナント管理トグルを示すスクリーンショット。](media/data-source-management/tenant-administration.png)

[共有可能なクラウド接続のブロック] を選択して有効にします。

- オフ (既定値): すべてのユーザーが接続を共有できます

- オンの場合: テナント全体で共有がブロックされる

省略可能: 特定のユーザーを許可リストに追加します。

- ユーザーを検索して [追加] を選択する

- 一覧表示されたユーザーは引き続き接続を共有できます

- 他のすべてのユーザーが共有をブロックされる

![[クラウド接続共有の管理] 機能がオンになっている状態を示すスクリーンショット。](media/data-source-management/manage-cloud-connection-sharing-on.png)

注

- 共有をブロックすると、ユーザー間のコラボレーションが制限される可能性がある

- 制限を有効にすると、既存の共有接続は共有された状態を維持します

![[ユーザーの管理] 画面を示すスクリーンショット。](media/data-source-management/manage-users.png)