macOS デバイスでは、Microsoft Entra アカウントでシングル サインオン (SSO) を有効にするようにプラットフォーム SSO を構成できます。 プラットフォーム SSO を使用すると、ユーザーは資格情報を繰り返し入力することなく、macOS デバイス上のリソースにアクセスできます。

プラットフォーム SSO が構成されている場合は、この記事で説明されているシナリオを使用して、オンプレミスリソースに Kerberos SSO 認証を使用し、生体認証によるセキュリティを強化し、Microsoft 以外のアプリで SSO を有効にし、ユーザー エクスペリエンスを向上させることができます。

この機能は、以下に適用されます:

- macOS

開始する前に

この記事のシナリオ を構成する前に、Microsoft Intune で macOS デバイスのプラットフォーム SSO を構成する必要があります。 構成すると、この記事で説明するシナリオを追加するために使用する既存のプラットフォーム SSO 設定カタログ ポリシーがあります。

グループに割り当てることができる SSO ポリシーは 1 つだけです。 そのため、プラットフォーム SSO を既に構成している場合は、これらのシナリオ設定を既存のプラットフォーム SSO 設定カタログ ポリシーに追加します。

既存の設定カタログ ポリシーを更新するには、少なくとも、次の Intune アクセス許可を持つアカウントで Microsoft Intune 管理センター にサインインします。

- デバイス構成の読み取り、作成、更新、およびアクセス許可の割り当て

組み込みの ポリシーとプロファイル マネージャー の Intune ロールなど、これらのアクセス許可を持つ組み込みのロールがいくつかあります。 Intune の RBAC ロールの詳細については、 Microsoft Intune でのロールベースのアクセス制御 (RBAC) に関するページを参照してください。

Kerberos SSO を有効にして ID をオンプレミスの Active Directoryし、Microsoft Entraする

適用対象:

- ポータル サイト バージョン 2508 以降

Microsoft Entra、オンプレミスおよびクラウドベースの Kerberos チケット許可チケット (TGT) に関する問題が発生します。 プラットフォーム SSO を使用すると、Apple の Kerberos SSO 拡張機能 (Apple の Web サイトを開く) を使用して、オンプレミスの Active DirectoryとMicrosoft Entra ID にアクセスするようにこれらの TGT を構成できます。

Kerberos 認証を使用するオンプレミスおよびクラウド リソースへの SSO アクセス権をユーザーに付与する場合は、このシナリオが適しています。 Microsoft Entraでの Kerberos SSO の詳細については、「プラットフォーム SSO で Kerberos SSO を有効にして ID Kerberos リソースをオンプレミスの Active DirectoryおよびMicrosoft Entraする」を参照してください。

既存のプラットフォーム SSO 設定カタログ ポリシーで、[ 拡張機能データ ] 設定を追加します。 拡張データ設定は、開いているテキスト フィールドと同様の概念です。必要な値を構成できます。

既存のプラットフォーム SSO 設定カタログ ポリシーで、 拡張機能データを追加します。

Intune 管理センター (デバイス>管理デバイス>Configuration) で、既存のプラットフォーム SSO 設定カタログ ポリシーを選択します。

[プロパティ>構成設定] で、[編集]> [設定の追加] を選択します。

設定ピッカーで [認証] を展開し、[拡張可能なシングル サインオン (SSO)] を選択します。

一覧で [ 拡張機能データ ] を選択し、設定ピッカーを閉じます。

[ 拡張機能データ] で、次のキーと任意の値を 追加 します。 キーの値は 1 つだけ入力します。

キー 型 値 説明 custom_tgt_setting 整数 0オンプレミスとクラウドの両方の TGT (既定値) – オンプレミスとクラウドの両方の TGT をマップします。 1オンプレミス TGT のみ – オンプレミスの TGT のみをマップします。 2クラウド TGT のみ – クラウドベースの TGT のみをマップします。 3TGT なし – TGT マッピングを完全に無効にします。 [ 次へ ] を選択して変更を保存し、ポリシーを完了します。 ポリシーが既にユーザーまたはグループに割り当てられている場合、これらのグループは、次回 Intune サービスと同期されるときにポリシーの変更を受け取ります。

セキュア エンクレーブ認証を使用したタッチ ID 生体認証ポリシー

Touch ID 生体認証をサポートするデバイスでは、「 Microsoft Intune で macOS デバイスのプラットフォーム SSO を構成する」の説明に従って、Secure Enclave 認証オプションを使用できます。

このポリシーでは、ユーザー セキュリティで保護されたエンクレーブ キーにアクセスする必要がある場合は常に、Touch ID で認証する必要があります。

UserSecureEnclaveKeyBiometricPolicyの詳細については、「UserSecureEnclaveKeyBiometricPolicy」を参照してください。

拡張データ設定を既存のプラットフォーム SSO 設定カタログ ポリシーに追加します。

既存のプラットフォーム SSO 設定カタログ ポリシーで、 拡張機能データを追加します。

Intune 管理センター (デバイス>管理デバイス>Configuration) で、既存のプラットフォーム SSO 設定カタログ ポリシーを選択します。

[プロパティ>構成設定] で、[編集]> [設定の追加] を選択します。

設定ピッカーで [認証] を展開し、[拡張可能なシングル サインオン (SSO)] を選択します。

一覧で [ 拡張機能データ ] を選択し、設定ピッカーを閉じます。

[ 拡張機能データ] で、次のキーと値を 追加 します。

キー 型 値 説明 enable_se_key_biometric_policy ブール型 True この値をコピーして貼り付けます。 [ 次へ ] を選択して変更を保存し、ポリシーを完了します。 ポリシーが既にユーザーまたはグループに割り当てられている場合、これらのグループは、次回 Intune サービスと同期されるときにポリシーの変更を受け取ります。

Microsoft 以外のアプリと Microsoft Enterprise SSO 拡張機能の設定

以前に Microsoft Enterprise SSO 拡張機能を使用していた場合、または Microsoft 以外のアプリで SSO を有効にする場合は、 拡張機能データ 設定を既存のプラットフォーム SSO 設定カタログ ポリシーに追加します。

このシナリオでは、 拡張機能データ の設定を次のように使用します。

- 以前の Microsoft Enterprise SSO 拡張機能 Intune ポリシーで使用した設定を構成します。

- Microsoft 以外のアプリで SSO を使用できるようにする設定を構成します。

このシナリオでは、追加する必要がある最小推奨設定の一覧を示します。 以前の Microsoft Enterprise SSO 拡張機能ポリシーを使用していた場合は、より多くの設定を構成している可能性があります。 以前の Microsoft Enterprise SSO 拡張機能ポリシーで構成した他のキー & 値ペア設定を追加することをお勧めします。

一般的に、次の設定は、Microsoft 以外のアプリケーションに対する SSO サポートの構成など、SSO 設定の構成に推奨されます。

既存のプラットフォーム SSO 設定カタログ ポリシーで、 拡張機能データを追加します。

Intune 管理センター (デバイス>管理デバイス>Configuration) で、既存のプラットフォーム SSO 設定カタログ ポリシーを選択します。

[プロパティ>構成設定] で、[編集]> [設定の追加] を選択します。

設定ピッカーで [認証] を展開し、[拡張可能なシングル サインオン (SSO)] を選択します。

一覧で [ 拡張機能データ ] を選択し、設定ピッカーを閉じます。

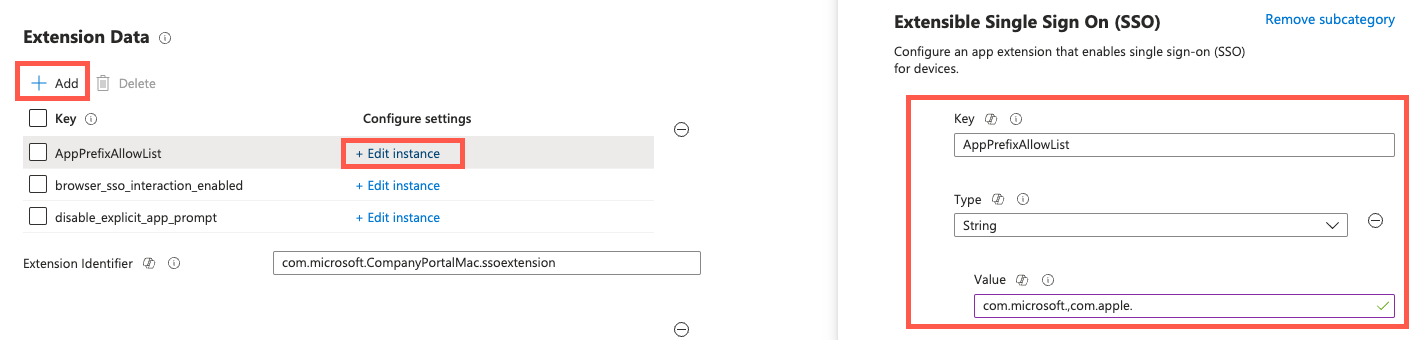

[ 拡張機能データ] で、次のキーと値を 追加 します。

キー 型 値 説明 AppPrefixAllowList String com.microsoft.,com.apple.この値をコピーして設定に貼り付けます。

AppPrefixAllowList を使用すると、SSO を使用できるアプリを使用してアプリ ベンダーの一覧を作成できます。 必要に応じて、この一覧にさらにアプリ ベンダーを追加できます。browser_sso_interaction_enabled 整数 1推奨されるブローカー設定を構成します。 disable_explicit_app_prompt 整数 1推奨されるブローカー設定を構成します。 次の例は、推奨される構成を示しています。

[ 次へ ] を選択して変更を保存し、ポリシーを完了します。 ポリシーが既にユーザーまたはグループに割り当てられている場合、これらのグループは、次回 Intune サービスと同期されるときにポリシーの変更を受け取ります。

エンド ユーザー エクスペリエンスの設定

エンド ユーザー エクスペリエンスをカスタマイズし、ユーザー特権をより詳細に制御する設定がいくつかあります。 文書化されていないプラットフォーム SSO 設定はサポートされていません。

既存のプラットフォーム SSO 設定カタログ ポリシーで、次のオプション設定を使用します。

| プラットフォーム SSO 設定 | 使用可能な値 | 使用方法 |

|---|---|---|

| アカウントの表示名 | 任意の文字列値 | エンド ユーザーがプラットフォーム SSO 通知に表示するorganization名をカスタマイズします。 |

| ログイン時にユーザーの作成を有効にする | 有効 または 無効にする | 組織のユーザーが自分のMicrosoft Entra資格情報を使用してデバイスにサインインできるようにします。 新しいローカル アカウントを作成する場合、指定されたユーザー名とパスワードは、ユーザーのMicrosoft Entra ID UPN (user@contoso.com) とパスワードと同じである必要があります。 |

| 新しいユーザー承認モード | Standard、管理、またはグループ | プラットフォーム SSO を使用してアカウントを作成するときに、ユーザーがサインイン時に持つ 1 回限りのアクセス許可。 現在、Standardと管理の値がサポートされています。 Standard モードを使用するには、デバイスに少なくとも 1 人の管理 ユーザーが必要です。 |

| ユーザー承認モード | Standard、管理、またはグループ | ユーザーがプラットフォーム SSO を使用して認証されるたびに、ユーザーがサインイン時に持つ永続的なアクセス許可。 現在、Standardと管理の値がサポートされています。 Standard モードを使用するには、デバイスに少なくとも 1 人の管理 ユーザーが必要です。 |

| プラットフォーム以外の SSO アカウント | プラットフォーム SSO から除外するローカル アカウント名を入力します。 | このローカル アカウントの一覧は、プラットフォーム SSO の登録を求められません。 この設定は、ローカル管理者アカウントなど、Microsoft Entra アカウントに登録すべきではないアカウントに適しています。 このポリシーに記載されているアカウントは、 FileVaultPolicy、 LoginPolicy、または UnlockPolicyの対象になりません。 |

| FileVault ポリシー | AttemptAuthentication、 RequireAuthentication、 AllowOfflineGracePeriod または AllowAuthenticationGracePeriod | AttemptAuthentication を使用して、Mac デバイスの電源が入っているときに、Microsoft EntraでMicrosoft Entra ID パスワードを強制的に検証します。 この設定は macOS 15 以降に適用されます。 |

![[設定カタログ] 設定ピッカーを示すスクリーンショット。Microsoft Intune で認証と拡張可能な SSO カテゴリを選択しています。](media/platform-sso-scenarios/settings-picker-authentication-extensible-sso.png)

![[設定カタログの設定] ピッカーを示すスクリーンショット。Microsoft Intune で [認証] と [拡張機能データ] を選択しています。](media/platform-sso-scenarios/settings-picker-authentication-extensible-sso-extension-data.png)