この記事は、システム管理者が Intune アカウントにサインアップするのに役立ちます。 Intune にサインアップする前に、organizationで既に Microsoft Entra ID が使用されているかどうかを確認します。 Entra IDでは、Intune や Microsoft Azure や Microsoft 365 などのその他の Microsoft オンライン サービスとサブスクリプションで使用する職場または学校のアカウントがサポートされています。

Entra テナントに Intune サブスクリプションを追加するには、Intune を追加するための十分なアクセス許可を持つEntra ID組み込みロールが割り当てられているアカウントを使用する必要があります。 最初のサインアップ ページでは、 課金管理者、 コンプライアンス管理者、グローバル管理者など、該当する組み込みロールが識別 されます。

注意

グローバル管理者の組み込みロールは特権Microsoft Entraロールであり、Intune に必要以上のアクセス許可を持ちます。 リスクを軽減するには、グローバル管理者ロールを使用して Intune を管理しないでください。

タスクを完了できる最小特権ロールを割り当てます。 組み込みのロールとその機能の詳細については、「 Intune でのロールベースのアクセス制御 (RBAC)」と「Intune の 組み込みロールのアクセス許可」を参照してください。

Entra テナントがない場合は、試用サブスクリプションに共通する Intune サブスクリプションにサインアップするときに、organization用に Entra テナントが作成されます。 このシナリオでは、サインアップに使用するアカウントは、新しい Entra テナントのグローバル管理者ロールを自動的に受け取ります。

警告

新しいアカウントにサインアップした後で、既存の職場または学校アカウントを組み合わせることはできません。

重要

2024 年 10 月 15 日、Microsoft は多要素認証 (MFA) を使用するための Azure サインイン要件の適用を開始しました。 適用されると、持っているロールや持っていないロールに関係なく、Intune 管理センターにサインインするすべてのユーザーに MFA が必要です。 MFA 要件は、管理センターを介してアクセスするサービス (Windows 365 クラウド PCなど) や、Microsoft Azure portal と管理センターの使用Microsoft Entraにも適用されます。 MFA 要件は、それらのユーザーが管理センターにサインインしない Azure でホストされているアプリケーション、Web サイト、またはサービスにアクセスするエンド ユーザーには適用されません。

MFA を使用してサインインする要件は、アドオンの有無にかかわらずプラン 1 サブスクリプション、無料試用版サブスクリプションなど、すべての Intune サブスクリプションに適用されます。 MFA を構成するために必要な前提条件とプロセスは、テナントに使用する MFA 方法によって異なります。 テナントに対して MFA が有効になった直後に、その後のサインイン試行では、構成された MFA ソリューションを使用するためのセットアップを完了する必要があります。

MFA 要件の詳細については、Microsoft Entraドキュメントの「Azure および管理ポータルの必須多要素認証の計画」を参照してください。

Microsoft Entra計画に関する記事では、多要素認証の準備に役立つガイダンスとリソースについて説明します。これには、MFA を構成する方法が含まれますが、これらに限定されません。

- 条件付きアクセス ポリシー

- Microsoft 365 管理センターからのMicrosoft Entra ID の MFA ウィザード

- Entra IDセキュリティの既定値

ロールベースのアクセス制御

organizationへのアクセスをセキュリティで保護することは、基本的なセキュリティ 手順です。 Intune にサインアップした直後に、Microsoft 365 管理センターを使用して、Entra ID組み込みロール Intune 管理者をユーザー アカウントに割り当てることを計画することをお勧めします。

Intune 管理者は特権アカウントです。 このロールに含まれるアクセス許可は、Microsoft Intune のスコープ内でのみ適用されます。

Intune 管理者は、Intune の構成に加えて、Intune 管理センターを使用して、日常的な管理タスクを完了するために必要な特定の Intune 組み込みロールに他のユーザー アカウントを割り当てることができます。 低い特権ロールを使用して毎日のタスクを管理するには、最小限の 特権 アクセスの原則に従い、リスクを軽減します。

セキュリティを強化するために、ロールベースのアクセス制御の変更に対して複数管理承認を有効にすることを検討してください。 マルチ管理承認でロールベースのアクセス制御がサポートされるようになりました。 この設定がオンの場合、2 番目の管理者はロールの変更を承認する必要があります。 これらの変更には、ロールのアクセス許可、管理者グループ、またはメンバー グループの割り当ての更新が含まれます。 変更は承認後にのみ有効になります。 この二重承認プロセスは、承認されていないロールベースのアクセス制御の変更からorganizationを保護するのに役立ちます。 詳細については、「Intune でマルチ管理承認を使用する」を参照してください。

詳細については、「Microsoft Entraロールのベスト プラクティス」および「Microsoft Intune でのロールベースのアクセス制御 (RBAC)」を参照してください。

Intune にサインアップする方法

Web ブラウザーで 、Intune セットアップ アカウント ページ を開き、パズルを解決してロボットではないことを確認します。

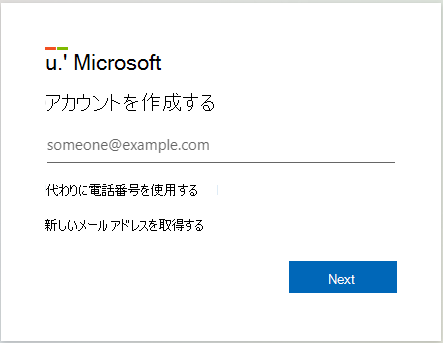

[ サインインの詳細 ] ページで、Intune の新しいサブスクリプションを管理するためにサインインまたはサインアップします。

サインアップ後の考慮事項

新しいサブスクリプションにサインアップした後、アカウント情報の記載されたメール メッセージが、サインアップ過程で登録したメール アドレスに送信されます。 このメールで、サブスクリプションがアクティブになったことが確認されます。

サインアップ プロセスが完了すると、Microsoft 365 管理センターに移動してユーザーを追加し、ライセンスを割り当てます。 既定の onmicrosoft.com ドメイン名を使用するクラウドベースのアカウントしかない場合は、この時点でユーザーを追加してライセンスを割り当てることができます。 一方、組織のカスタム ドメイン名を使う場合や、オンプレミスの Active Directory からユーザー アカウント情報を同期する場合は、そのブラウザー ウィンドウを閉じてかまいません。

Microsoft Intune にサインインする

Intune にサインアップしたら、 サポートされているブラウザー を持つ任意のデバイスを使用して 、Microsoft Intune 管理センター にサインインしてサービスを管理します。 Intune の管理には、管理するタスクに対する十分な RBAC アクセス許可が Intune 内にアカウントに必要です。 最初は、Intune 管理者のMicrosoft Entra ID 組み込みロールが割り当てられているアカウントを使用できます。

Intune 管理者は、Microsoft Intune 内のグローバル アクセス許可を持つ 特権ロール です。 このロールを使用すると、ユーザーは Intune を構成し、ユーザーを追加し、ユーザーのグループを作成し、それらのグループのメンバーを割り当てることができます。

Microsoft では、毎日の管理に必要な最小限の権限を持つロールを使用し、アカウントが侵害された場合のリスクを軽減することをお勧めします。 Intune の組み込み RBAC ロールとカスタム RBAC ロールの詳細と、これらのロールをユーザーに割り当てる方法については、「 Microsoft Intune でロールベースのアクセス制御を使用する」を参照してください。

Intune 管理ポータルの URL

Microsoft Intune 管理センター: https://intune.microsoft.com

Intune for Education: https://intuneeducation.portal.azure.com

Microsoft 365 によって提供される Intune サービスの URL

Microsoft 365 Business: https://portal.microsoft.com/adminportal

Microsoft 365 モバイル デバイス管理: https://admin.microsoft.com/adminportal/home#/MifoDevices