注:

この機能は、Intune アドオンとして使用できます。 詳細については、「 Intune Suite アドオン機能を使用する」を参照してください。

Microsoft Intune エンドポイント特権管理 (EPM) を使用すると、organizationのユーザーは標準ユーザー (管理者権限なし) として実行し、管理者特権を必要とするタスクを完了できます。 一般的に管理特権が必要なタスクは、アプリケーションのインストール (Microsoft 365 アプリケーションなど)、デバイス ドライバーの更新、特定の Windows 診断の実行です。

エンドポイント特権管理は、organizationが最小限の特権で実行される広範なユーザー ベースを達成し、必要に応じて選択したタスクを昇格させて生産性を維持できるようにすることで、ゼロ トラスト体験をサポートします。 詳細については、「Microsoft Intune でのゼロ トラスト」を参照してください。

この概要では、EPM に関する情報 (利点、動作方法、開始方法など) について説明します。

適用対象:

- Windows

主な機能と利点

✅ EPM の主な機能と利点を確認する

- 既定でユーザーをStandardします。 ユーザーは、ローカル管理者権限なしでタスクを実行できます。

- Just-In-Time 昇格のサポート。 ユーザーは、特定の IT 承認済みのバイナリまたはスクリプトをトリガーして一時的に昇格できます。

- ポリシー ベースの制御。 管理者は、昇格条件と動作を制御するための設定とルールを定義し、組織のニーズに合わせてきめ細かいルール作成機能を使用します。

- 監査ログとレポート。 Intune では、すべての昇格が詳細なメタデータでログに記録されます。

- 最小限の特権アクセスを有効にし、横移動リスクを最小限に抑えることで、ゼロ トラスト原則に合わせて調整します。

EPM の基礎

✅ EPM のしくみを確認する

EPM 昇格は、次の 2 つの方法を使用してトリガーできます。

- 自動的に、または。

- ユーザーが開始しました。

EPM は、2 種類のポリシーを使用して構成できます。どちらもユーザーまたはデバイスのグループを対象にすることができます。

- 昇格設定ポリシー - EPM クライアント、レポート レベル、および既定の昇格機能を制御します。

- 昇格ルール ポリシー - 条件に基づいてバイナリまたはスクリプトの昇格動作を定義します。

デバイスで昇格を実行するために、EPM サービスは、ログオンしているユーザーのアカウントから分離された、ほとんどの昇格の種類に仮想アカウントを使用します。 これらのアカウントはどちらもローカル管理者グループに追加しません。 仮想アカウントを使用する場合の例外は、現在のユーザー昇格の種類 としての昇格 です。これについては、次のセクションで詳しく説明します。

昇格 設定ポリシー がデバイスまたはユーザーに割り当てられると、EPM クライアントが自動的にインストールされます。 EPM クライアントは、"Microsoft EPM エージェント サービス" サービスを使用し、そのバイナリを "C:\Program Files\Microsoft EPM Agent" ディレクトリに格納します。

次の図は、EPM クライアントがどのようにトリガーされるか、ルールをチェックし、昇格を容易にする方法の概要アーキテクチャを示しています。

立面図の種類

✅ EPM がファイルを昇格させる方法を制御する

EPM を使用すると、管理特権を持たないユーザーは、管理コンテキストでプロセスを実行できます。 昇格ルールを作成すると、そのルールにより、EPM はそのルールのターゲットをプロキシして、デバイス上の管理者権限で実行できます。 その結果、アプリケーションはデバイス上 の完全な管理機能 を持っています。

現在のユーザーの種類 として Elevate を除き、EPM は 仮想アカウント を使用してプロセスを昇格します。 仮想アカウントを使用すると、昇格されたアクションがユーザーのプロファイルから分離され、ユーザー固有のデータへの露出が減少し、特権エスカレーションのリスクが軽減されます。

エンドポイント特権管理を使用する場合、昇格動作にはいくつかのオプションがあります。

自動: 自動昇格ルールの場合、EPM はユーザーからの入力なしでこれらのアプリケーションを 自動的に 昇格させます。 このカテゴリの広範なルールは、organizationのセキュリティ体制に広範な影響を与える可能性があります。

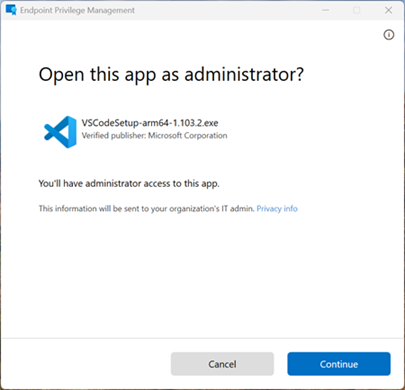

ユーザーの確認: ユーザーが確認したルールを使用すると、エンド ユーザーは新しい右クリック コンテキスト メニュー [管理者特権で実行] を使用します。 管理者は、認証プロンプト、ビジネス上の正当な理由、またはその両方を使用して、ユーザーに追加の検証を実行するよう要求できます。

現在のユーザーとして昇格する: プロファイル パス、環境変数、ランタイム設定など、ユーザー固有のリソースへのアクセスを正しく機能させる必要があるアプリケーションでは、この昇格の種類を使用します。 仮想アカウントを使用する昇格とは異なり、このモードでは、サインインしているユーザー自身のアカウントで昇格されたプロセスが実行され、アクティブなユーザー プロファイルに依存するツールやインストーラーとの互換性が維持されます。 昇格の前後で同じユーザー ID を維持することで、このアプローチにより、一貫性のある正確な監査証跡が確保されます。 また、Windows 認証もサポートされています。昇格が発生する前に、有効な資格情報を使用してユーザーに再認証を要求します。

ただし、昇格されたプロセスはユーザーの完全なコンテキストを継承するため、このモードではより広範な攻撃面が導入され、ユーザー データからの分離が軽減されます。

主な考慮事項:

- 互換性が必要: このモードは、仮想アカウントの昇格によってアプリケーションエラーが発生する場合にのみ使用します。

- スコープを厳密に設定する: 昇格ルールを信頼されたバイナリとパスに制限して、リスクを軽減します。

- セキュリティのトレードオフ: このモードでは、ユーザー固有のデータへの露出が増加することを理解します。

ヒント

互換性が問題でない場合は、より強力なセキュリティのために仮想アカウントの昇格を使用する方法を選択します。

サポートが承認されました: サポートが承認されたルールの場合、エンド ユーザーは、昇格されたアクセス許可を持つアプリケーションを実行するための要求を送信する必要があります。 要求が送信されると、管理者は要求を承認できます。 要求が承認されると、エンド ユーザーはデバイスの昇格を再試行できることを通知されます。 この規則の種類の使用の詳細については、「 承認された昇格要求をサポートする」を参照してください。

拒否: 拒否規則は、EPM が昇格されたコンテキストでの実行をブロックするファイルを識別します。 特定のシナリオでは、拒否ルールによって、既知のファイルや悪意のある可能性のあるソフトウェアを管理者特権のコンテキストで実行できないようにすることができます。

EPM クライアントは、既定の昇格応答で構成することも、指定した昇格応答を許可する特定のルールを使用して構成することもできます。

ルール機能

✅ 昇格のためのファイルの詳細なターゲット設定

EPM 昇格ルールは、ファイル名、パスなどの 1 つ以上の属性に基づいて作成できます。ルール機能の例を次に示します。

子プロセス制御 - プロセスが EPM によって昇格されると、子プロセスの作成を EPM によって管理する方法を制御できます。これにより、昇格されたアプリケーションによって作成される可能性があるサブプロセスをきめ細かく制御できます。

引数のサポート - アプリケーションを昇格するための特定のパラメーターのみを許可します。

ファイル ハッシュのサポート - ファイル のハッシュに基づいてアプリケーションを照合します。

発行元証明書のサポート - アプリケーションの発行元証明書を他の属性と共に信頼することに基づくルールを作成します。

サポートされているファイルの種類

EPM では、次の種類のファイルの昇格がサポートされています。

-

.exe拡張子を持つ実行可能ファイル。 -

.msi拡張子を持つ Windows インストーラー ファイル。 -

.ps1拡張機能を含む PowerShell スクリプト。

Reporting

✅ 環境内の標高を追跡する

EPM には、サービスの準備、監視、および使用に役立つレポートが含まれています。 レポートは、管理されていない昇格と管理された昇格に対して提供されます。

アンマネージド昇格: エンドポイント特権管理を使用せずに発生するすべてのファイル昇格。 これらの昇格は、管理者権限を持つユーザーが Windows の既定のアクションである [ 管理者として実行] を使用している場合に発生する可能性があります。

管理された昇格: エンドポイント特権管理が容易になる任意の昇格。 管理された昇格には、EPM が標準ユーザーを容易にするすべての昇格が含まれます。 これらの管理された昇格には、昇格ルールの結果として、または既定の昇格アクションの一部として発生する昇格が含まれる場合があります。

エンドポイント特権管理の概要

✅ EPM の使用を開始する

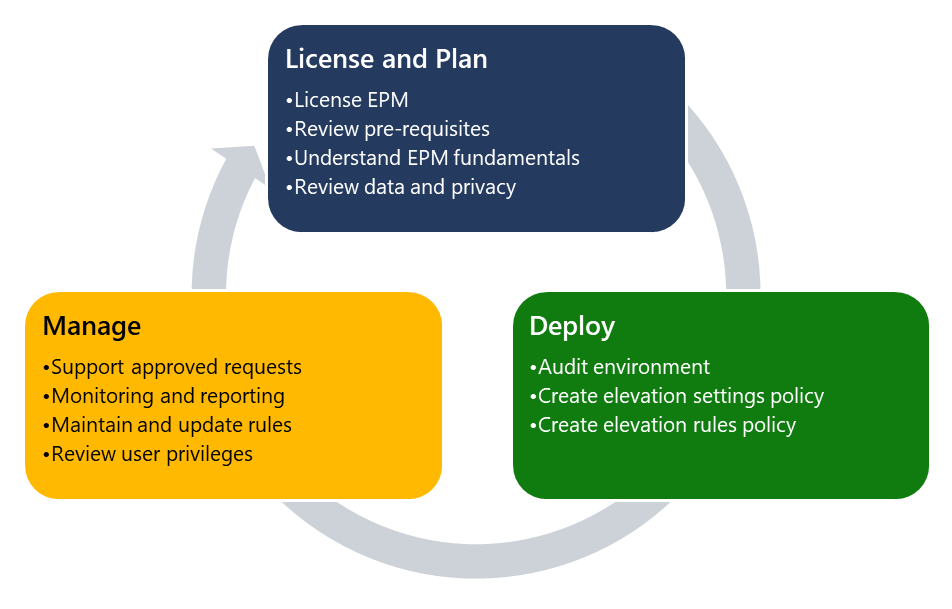

エンドポイント特権管理 (EPM) は、Microsoft Intune 管理 センターから管理されます。 組織は、EPM の使用を開始するときに、次の大まかなプロセスを使用します。

ライセンス EPM とプラン

- ライセンス EPM - エンドポイント特権管理 ポリシーを使用する前に、テナントの EPM を Intune アドオンとしてライセンスする必要があります。 ライセンス情報については、「 Intune Suite アドオン機能を使用する」を参照してください。

- EPM の計画 - EPM の 使用を開始する前に、いくつかの重要な要件と概念を考慮する必要があります。 詳細については、「 EPM の計画」を参照してください。

EPM の展開 - EPM を展開するには、監査を有効にし、ルールを作成し、デプロイを監視します。 詳細については、「 EPM のデプロイ」を参照してください。

EPM の管理 - EPM を展開した後、 サポートが承認された要求 と 昇格を監視できます。 ルールを 維持および更新し 、 ユーザー特権を確認できます。