基本的なモビリティとセキュリティを使用してデバイスを管理し、会社へのアクセスを保護するには、この記事の手順に従って、organizationで基本的なモビリティとセキュリティを有効にして構成する必要があります。

基本的なモビリティとセキュリティの詳細については、「ビジネス向け Microsoft 365 の基本的なモビリティとセキュリティの概要」を参照してください。

はじめに把握しておくべき情報

https://compliance.microsoft.com/basicmobilityandsecurityで基本的なモビリティとセキュリティ ページを開きます。

セキュリティ & コンプライアンス PowerShell に接続するには、「 セキュリティへの接続 & コンプライアンス PowerShell」を参照してください。

この記事の手順を実行する前に、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

Microsoft Entraアクセス許可: グローバル管理者ロール*またはディレクトリ ライター ロールのメンバーシップは、ユーザーに Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可をユーザーに付与します。

重要

* Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 アクセス許可の低いアカウントを使用すると、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

委任された管理者アカウントを使用して基本的なモビリティとセキュリティを管理することはできません。 委任された管理の詳細については、「 パートナー: 委任された管理を提供する」を参照してください。

質問 基本的なモビリティとセキュリティ FAQ を参照してください。

手順 1: organizationで基本的なモビリティとセキュリティを有効にする

ヒント

organizationで基本的なモビリティとセキュリティが既に有効になっている場合は、基本的なモビリティとセキュリティ ページの [概要] タブで [機能を有効にする] を使用できないため、この手順をスキップできます。

次の手順を使用して、organizationで基本的なモビリティとセキュリティを有効にします。

https://compliance.microsoft.com/basicmobilityandsecurityの [基本的なモビリティとセキュリティ] ページで、[概要] タブが選択されていることを確認します。

[ 概要 ] タブで、[ 機能の有効化] を選択します。

開いた確認ダイアログで、[OK] を選択します。 ダイアログに次のメッセージが表示されます。

処理のために送信されたアクティブ化要求。 数分後にページを再読み込みしてください。

数分後に、ブラウザーでページを更新します。

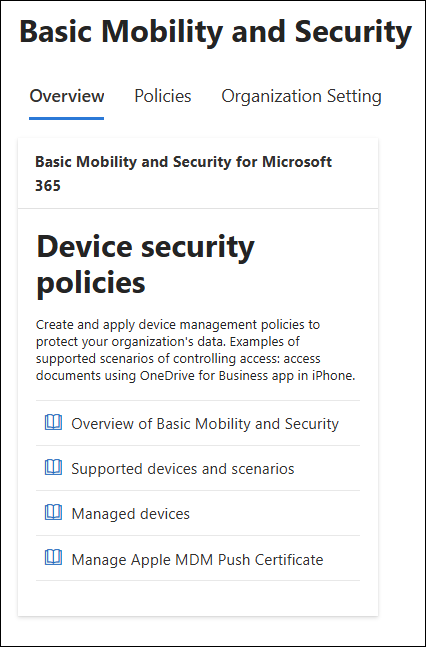

基本的なモビリティとセキュリティを有効にすると、基本的なモビリティとセキュリティ ページの [概要] タブで次の変更が行われます。

- [概要] タブの [有効化] 機能は、[管理対象デバイス] と [Apple MDM プッシュ証明書の管理] に置き換えられます。

- [ ポリシー] タブと [ 組織の設定] タブを使用できます。

PowerShell を使用して、organizationで基本的なモビリティとセキュリティを有効にする

セキュリティ & コンプライアンス PowerShell を使用して、organizationで Basic Mobility とセキュリティを有効にする場合は、次の手順を実行します。

次の 1 行のコマンドを実行して、organizationで基本的なモビリティとセキュリティが既に有効になっているかどうかを確認します。

Write-Output -InputObject `r`n,"Device tenant policy",("-"*25); Get-DeviceTenantPolicy | Format-Table Name; Write-Output -InputObject "Device tenant rule",("-"*25); Get-DeviceTenantRule | Format-List Name,ExclusionList,BlockUnsupportedDevices前のコマンドで結果が返されない場合は、次のコマンドを実行して、基本的なモビリティとセキュリティ ページの [概要] タブで有効にした場合と同じ値を使用して基本的なモビリティとセキュリティを有効にします。

New-DeviceTenantPolicy New-DeviceTenantRule -ExclusionList 00000000-0000-0000-0000-000000000000ヒント

00000000-0000-0000-0000-000000000000値は、すべてのユーザーが基本的なモビリティとセキュリティに含まれていることを意味します (セキュリティ グループは基本的なモビリティとセキュリティからの例外を指定しません)。 または、1 つ以上のセキュリティ グループの GUID 値をコンマで区切って指定して基本的なモビリティとセキュリティから除外することもできます。手順については、この記事の後半の「PowerShell を使用してorganization設定を構成する」セクション基本的なモビリティとセキュリティ参照してください。同様に、後で設定するのではなく、デバイス テナント ルールを作成するときに、 BlockUnsupportedDevices パラメーターを

$true値に設定できます。

構文とパラメーターの詳細については、「 New-DeviceTenantPolicy 」と「 New-DeviceTenantRule」を参照してください。

手順 2: 基本的なモビリティとセキュリティでカスタム Microsoft 365 ドメインの CNAME レコードを構成する

ヒント

この手順は、ユーザーがカスタム Microsoft 365 ドメイン (たとえば、 michelle@contoso.com) のアカウントを使用してサインインする場合に必要です。 ユーザーが Microsoft Online Email ルーティング アドレス (MOERA) ドメイン (たとえば、michelle@contoso.onmicrosoft.com) のアカウントを使用してサインインする場合は、この手順をスキップできます。

カスタム Microsoft 365 メール ドメインの DNS レジストラーで、基本的なモビリティとセキュリティ用の 2 つの CNAME レコードを追加する必要があります。 CNAME レコードの基本的な構文は次のとおりです。

Hostname: EnterpriseEnrollment.company_domain.com

Points to address or value: EnterpriseEnrollment-s.manage.microsoft.us

Hostname: EnterpriseRegistration.company_domain.com

Points to address or value: EnterpriseRegistration.windows.net

例:

Hostname: EnterpriseEnrollment.contoso.com

Points to address or value: EnterpriseEnrollment-s.manage.microsoft.us

Hostname: EnterpriseRegistration.contoso.com

Points to address or value: EnterpriseRegistration.windows.net

ヒント

CNAME レコードの設定に関するヘルプが必要ですか? さまざまな Microsoft 365 サービスの CNAME レコードを多くのドメイン レジストラーで作成する手順について説明します。 これらの手順を出発点として使用して、基本的なモビリティとセキュリティの CNAME レコードを作成できます。 詳細については、「DNS レコードを追加してドメインに接続する」を参照してください。

DNS 構成に慣れていない場合は、ドメイン レジストラーに問い合わせてヘルプを依頼してください。

CNAME レコードを追加すると、カスタム Microsoft 365 ドメインのメール アドレスを使用して Windows デバイスにサインインするユーザーは、基本的なモビリティとセキュリティに登録するようにリダイレクトされます。

手順 3: Apple デバイス用の Apple プッシュ通知サービス証明書を作成する

ヒント

基本的なモビリティとセキュリティを使用して iOS/iPadOS デバイスを管理する予定がない場合は、この手順をスキップできます。

基本的なモビリティとセキュリティには、iOS/iPadOS デバイスを管理するために Apple Push Notification サービス (APN) 証明書が必要です。 次の手順に従って、APNs 証明書を作成します。

次のいずれかの手順を実行します。

- https://compliance.microsoft.com/basicmobilityandsecurityの [基本的なモビリティとセキュリティ] ページの [概要] タブで、[Apple MDM プッシュ証明書の管理] を選択して、[MDM プッシュ証明書の構成] ページを開きます。 または、直接リンク https://portal.azure.com/#view/Microsoft_Intune_Enrollment/APNSCertificateUploadBladeを使用します。

- iOS/iPadOS に移動する |https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesIosMenu/~/iosEnrollmentのIntune管理センターの [登録] ページ。 [ 前提条件 ] セクションで、[ Apple MDM プッシュ証明書 ] を選択して、[ MDM プッシュ証明書の構成] ポップアップを 開きます。

[ MDM プッシュ証明書の構成] ページまたはポップアップで、表示される手順を実行して APNs 証明書を構成します。 詳細な手順については、「 手順 1: Microsoft にユーザーとデバイスの情報を Apple に送信するアクセス許可を付与する」を参照してください。

Apple MDM プッシュ証明書は 365 日間有効です (有効期限が切れた後、30 日間の猶予期間が更新されます)。 Apple デバイス管理を維持するには、毎年証明書を更新する必要があります。 手順については、「 Apple MDM プッシュ証明書を更新する」を参照してください。

手順 4: 基本的なモビリティとセキュリティでorganization設定を構成する

https://compliance.microsoft.com/basicmobilityandsecurityの [基本的なモビリティとセキュリティ] ページの [組織の設定] タブには、考慮する必要がある次の設定が含まれています。

サポートされていない MDM デバイスのアクセス制限: 基本的なモビリティとセキュリティがサポートされていないデバイスでユーザーが Microsoft 365 メールにアクセスできないようにします。 サポートされているデバイスの詳細については、「基本的なモビリティとセキュリティでサポートされているデバイス プラットフォーム」を参照してください。

このセクションを展開すると、次の値を使用できます。

アクセスを許可する (デバイスの登録が必要です)。 この値が既定値です。

アクセスをブロックする: organizationのセキュリティ保護に役立つこの値をお勧めします。 サポートされていないデバイスは、デバイス上の Microsoft 365 メールにアクセスできません。 この値を選択すると、タブが自動的に更新され、ページ上の両方のセクションが折りたたまれます。 選択した値を表示するには、このセクションを展開します。

アクセス制御から除外されたセキュリティ グループ: この設定を使用して、指定したセキュリティ グループのメンバーを基本的なモビリティとセキュリティから除外します。 例:

- 既知の非準拠デバイスの特定の一時的な例外。

- organizationで基本的なモビリティとセキュリティを使用する必要がなくなりました (organizationのすべてのユーザーを含む 1 つ以上のグループを指定します)。

次のセキュリティ グループの種類がサポートされています。

ユーザー グループ: Microsoft 365 管理センターでユーザー セキュリティ グループを作成するには、「セキュリティ グループの作成、編集、または削除」を参照してください。

Business Basic と Business Standardには、割り当てられたユーザー グループ (動的ユーザー グループではなく) の作成をサポートする Microsoft Entra Free が含まれますが、組み込みの All Users 動的ユーザー グループを使用できます。 Microsoft Entra 管理センターで割り当てられたユーザー グループを作成するには、「基本グループを作成してメンバーを追加する」を参照してください。 次に示す設定を使用します。

- グループの種類: セキュリティ (既定値)。

- Microsoft Entraロールをグループに割り当てることができます: いいえ (既定値)。

- メンバー: (手順 10): [ メンバーが選択されていない] を選択します。 開いた [ メンバーの追加] ページで、[ ユーザー ] タブを選択して、グループに追加するユーザーを選択します。

割り当てられたデバイス グループ: 同様に、Microsoft Entra Free では、割り当てられたデバイス グループの作成がサポートされます (動的デバイス グループではありません)。 Microsoft Entra 管理センターで割り当てられたデバイス グループを作成するには、「基本的なグループを作成してメンバーを追加する」を参照してください。 次に示す設定を使用します。

- グループの種類: セキュリティ (既定値)。

- Microsoft Entraロールをグループに割り当てることができます: いいえ (既定値)。

- メンバー: (手順 10): [ メンバーが選択されていない] を選択します。 開いた [ メンバーの追加] ページで、[ デバイス ] タブを選択して、グループに追加するデバイスを選択します。

このセクションを展開した後、ボックスにグループの名前を入力し、表示されたらグループを選択します。 タブが自動的に更新され、セクションが折りたたまれます。 セクションを展開して、ボックスの下に選択したグループを表示します。

選択したグループを削除するには、エントリで [

] を選択します。 タブが自動的に更新され、セクションが折りたたまれます。 セクションを展開すると、削除したグループがボックスの下に表示されなくなります。

] を選択します。 タブが自動的に更新され、セクションが折りたたまれます。 セクションを展開すると、削除したグループがボックスの下に表示されなくなります。必要な回数だけこれらの手順を繰り返します。

PowerShell を使用して、基本的なモビリティとセキュリティでorganization設定を構成する

セキュリティ & コンプライアンス PowerShell を使用して、organizationの基本的なモビリティとセキュリティでorganization設定を構成する場合は、次の手順を実行します。

次のコマンドを実行して、設定の現在の状態を確認します。

Get-DeviceTenantRule | Format-List BlockUnsupportedDevices,ExclusionListExclusionList の現在の値が切り捨てられている場合は、次のコマンドを実行してすべてを表示します。

Get-DeviceTenantRule | Select-Object -ExpandProperty ExclusionListorganization設定を構成するには、次の構文を使用します。

Set-DeviceTenantPolicy [-BlockUnsupportedDevices <$true | $false>] [-ExclusionList "SecurityGroupGUID1","SecurityGroupGUID2",..."SecurityGroupGUIDN"]BlockUnsupportedDevices: サポートされていない MDM デバイスのアクセス制限設定に 対応します。

-

$true= アクセスをブロックする -

$false= アクセスを許可する (デバイス登録が必要) (既定値)

-

ExcludeList: アクセス制御設定から除外されるセキュリティ グループに 対応します。 1 つ以上のセキュリティ グループをコンマで区切って指定します。 GUID 値によってグループを識別します。

-

00000000-0000-0000-0000-000000000000値は、セキュリティ グループが除外されていないことを意味します (既定値)。 - 使用可能なセキュリティ グループの GUID 値を見つけるには、次の手順を使用します。

必要に応じて、次のコマンドを実行して、PowerShell に Microsoft Graph PowerShell モジュールをインストールします。

Install-Module -Name Microsoft.Graph -Scope CurrentUserNuGet プロバイダーのインストールまたは PSGallery からのインストールに関するディレクティブについては、「はい」と回答します。

次のコマンドを実行して、Microsoft.Graph.Groups PowerShell に接続します。

Connect-MgGraph -Scopes "Group.ReadWrite.All"構文とパラメーターの詳細については、「 Connect-MgGraph」を参照してください。

次のコマンドを実行します。

Get-MgGroupDisplayName 値を使用して、使用する Id 値を検索してコピーします。

ヒント

PowerShell ウィンドウでフォント サイズを小さくし、コマンドをもう一度実行して、すべての値を明確に表示する必要がある場合があります。 たとえば、ウィンドウ内をクリックし、マウスのスクロール ホイールを使用して下にスクロールし、コマンドをもう一度実行します。

Microsoft 365 グループは使用できません (GroupTypes プロパティの値は

Unified)。ExclusionList パラメーターに指定した値は、既存の値を上書きします。 セキュリティ グループの完全な一覧を表示する方法については、手順 1 を参照してください。

構文とパラメーターの詳細については、「 Get-MgGroup」を参照してください。

-

この例では、次のorganization設定を構成します。

- サポートされていないデバイスのアクセスをブロックします。

- 指定したセキュリティ グループを基本的なモビリティとセキュリティから除外します。

Set-DeviceTenantPolicy -BlockUnsupportedDevices $true -ExclusionList "6010e907-3193-4a6f-b94c-a4c24b1398cc","0be37e4a-8f43-4b9f-ab7f-74659816067a"構文とパラメーターの詳細については、「 Set-DeviceTenantPolicy」を参照してください。

手順 5: デバイス セキュリティ ポリシーを作成する

手順については、「基本的なモビリティとセキュリティでポリシーを構成する」を参照してください。

次の手順

基本的なモビリティとセキュリティで少なくとも 1 つのポリシーを作成した後、ポリシーで識別されたユーザーは、次回 Microsoft 365 ID を使用してデバイスにサインインするか、サポートされているアプリケーションを使用して会社のデータにアクセスしようとしたときに、登録メッセージを受信します。

ユーザーは、Microsoft 365 の電子メールとドキュメントにアクセスする前に、登録とアクティブ化の手順を完了する必要があります。 詳細については、「基本的なモビリティとセキュリティを使用してモバイル デバイスを登録する」を参照してください。

ヒント

デバイス登録プロセスでユーザーの優先言語を使用できない場合、ユーザーは別の言語で通知と手順を受け取る可能性があります。 現時点では、Microsoft 365 でサポートされているすべての言語がモバイル デバイスの登録プロセスで使用できるわけではありません。

![[機能を有効にする] リンクが使用可能な [基本的なモビリティとセキュリティ] ページを示すスクリーンショット。](../../media/basic-mobility-security-enable-feature.png?view=o365-worldwide)

![[基本的なモビリティとセキュリティ] ページの [組織設定] タブのスクリーンショット。2 つのセクションが展開され、[アクセスのブロック] が選択されています。](../../media/basic-mobility-security-organization-setting-tab.png?view=o365-worldwide)