現代の職場を管理している組織にとって、データ セキュリティを強化し、機密情報に関連するデータ リスクにさらされる可能性を最小限に抑えることは、多くの場合困難です。 データの複雑さの増大、データ ソースとプラットフォームの多様化、機密データに対する可視性の制限、セキュリティ ソリューションの断片化は、管理者やデータ セキュリティの専門家にとって大きな課題となる可能性があります。 これらの領域にマルチクラウド プラットフォームと生成 AI アプリケーションが加わることで、データ セキュリティ カバレッジを評価し、ユーザー データ ポイントからの分析情報を関連付けることは、さらに難しくなっています。 組織がデータ リスクを検出し、軽減するには、次の質問に答える必要があります。

- 自分の組織にとって機密データとは何か?

- 機密データはどこにあるのか?

- 現在保護されていないのはどのようなデータか?

- 保護されていない機密データの処理やアクセスはどうなっているか?

- リスクを軽減し、保護されていない機密データをセキュリティで保護するにはどうすればよいか?

Microsoft Purview データ セキュリティ態勢管理 (DSPM) を使用すると、動的レポートと傾向分析を通じて、クラウド間データとユーザー リスクをすばやく簡単に監視できます。 他の Microsoft Purview データのセキュリティとリスクとコンプライアンス ソリューション間でデータを処理および関連付けることで、DSPMは保護されていないデータを使用して脆弱性を特定し、データセキュリティ体制を改善し、リスクを最小限に抑えるのに役立つアクションを迅速に実行するのに役立ちます。 DSPMでは、次の機能が提供されます。

- データ セキュリティに関する推奨事項: データ セキュリティ体制に関する分析情報を得て、機密データを保護し、データセキュリティギャップを解消するために Insider Risk Management とデータ損失防止 (DLP) ポリシーを作成するための推奨事項を取得します。 たとえば、ユーザーが機密ファイルを印刷できないようにしたり、ユーザーが機密ファイルを他のネットワークの場所にコピーできないようにするためのポリシーの作成など、いくつかの推奨事項が含まれる場合があります。

- データ セキュリティ分析の傾向とレポート: 秘密度ラベルの使用状況、DLP ポリシーカバレッジ、危険なユーザー動作の変化などを要約したレポートを使用して、organizationのデータ セキュリティ体制を経時的に追跡します。

- Microsoft Security Copilot: プロンプトブックとカスタム プロンプトSecurity Copilot使用して、アラートの調査、リスク パターンの特定、organizationの上位のデータ セキュリティ リスクの特定に役立ちます。

Microsoft Purview ソリューションとの統合

DSPM は、Microsoft Purview の他のデータ セキュリティとリスクとコンプライアンス ソリューションの現在の構成に基づいて、データの状態、シグナル、ユーザー アクティビティを処理し、関連付けます。 最適なカバレッジと深い分析情報を得るには、次のソリューションの機能の使用を検討してください。

データ損失防止 (DLP): Microsoft Purview データ損失防止 ポリシーは、ユーザーが機密データを不適切に共有できないようにするのに役立ちます。 DLP は、キーワード (keyword)照合、式の評価、内部検証、機械学習アルゴリズムなどを含むコンテンツ分析を使用して機密情報を検出します。

データの特定の推奨事項に応じて、DSPM ワークフローで適用可能な DLP ポリシーをすばやく直接作成できます。

情報保護: Microsoft Purview Information Protectionは、クラウド、アプリ、デバイス間で機密データを保護するために使用できるフレームワーク、プロセス、および機能を提供します。 秘密度ラベル、トレーニング可能な分類子、機密情報の種類を使用すると、機密データに保護ポリシーを定義して適用できます。

インサイダー リスク管理: Microsoft Purview インサイダー リスク管理は、組み込みのサービスとサードパーティのインジケーターの完全な幅を使用して、organizationのユーザーがリスクの高い可能性のあるアクティビティをすばやく特定、トリアージ、対処するのに役立ちます。 Microsoft 365 と Microsoft Graph のログを使用すると、Insider Risk Management を使用して、リスク インジケーターを識別するための特定のポリシーを定義できます。 リスクを特定したら、そのリスクを軽減するためのアクションを実行し、必要に応じて調査ケースを作成して、適切な法的措置を講じることができます。

データに関する特定の推奨事項に応じて、DSPM ワークフローで適用可能な Insider Risk Management ポリシーをすばやく直接作成できます。

Adaptive Protection の使用

Microsoft Purview のアダプティブ保護では、機械学習を使用して最も重要なリスクを特定し、データ損失防止、データ ライフサイクル管理、条件付きアクセスMicrosoft Entraからの保護制御をプロアクティブかつ動的に適用します。 保護されていない機密データに対して Adaptive Protection が現在有効になっていない場合は、DSPM ワークフローで新しい Adaptive Protection ポリシーを直接作成できます。

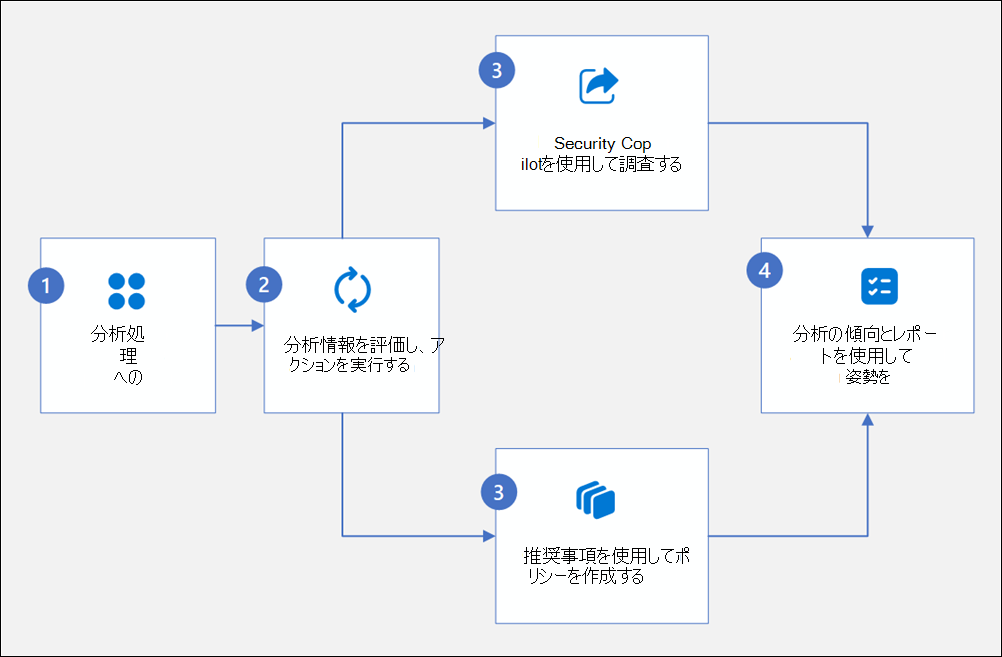

ワークフロー

DSPM ワークフローを使用すると、organization全体で保護されていないデータに関する潜在的なセキュリティ上の懸念に対処するための調査とアクションの実行に役立ちます。

-

分析処理をオプトインする: DSPMの使用を開始するには、次を有効にしてオプトインします。

- インサイダー リスク管理分析

- DLP 分析

- organization内の保護されていないデータをスキャンするためのDSPMでの分析処理。

- 分析情報を評価してアクションを実行する: 自動分析処理が完了したら、DSPMによって作成された分析情報を評価して、保護されていないデータのリスクを軽減します。

-

操作:

- Security Copilotを使用して調査する: 組み込みのプロンプトブックとカスタム プロンプトをSecurity Copilotと共に使用して、リスクの特定の領域を特定します。

- 推奨事項を使用してポリシーを作成する: 推奨事項を使用して Insider Risk Management ポリシーと DLP ポリシーをすばやく作成し、保護されていないデータ資産のデータ セキュリティ リスクを軽減します。

- 分析傾向とレポートを使用してポスチャを追跡する: 分析の傾向とレポートを使用して、時間の経過とorganization全体のデータの場所に関する姿勢を表示します。

新しい環境でのDSPMの使用

Microsoft Purview の使用を開始したばかりの組織の場合、DSPMは、複数のデータ セキュリティとリスクとコンプライアンス ソリューションにわたって簡単な構成と新しいポリシー作成を提供するのに役立ちます。

organization全体でデータとアクティビティを自動的にスキャンすることで、DLP、情報保護、インサイダー リスク管理をすばやく開始するのに役立つ保護されていないデータに焦点を当てたベースライン分析情報と推奨事項をすばやく取得できます。

既存の環境でのデータ セキュリティの使用

organizationが既に Microsoft Purview で DLP、情報保護、および Insider Risk Management を使用している場合、DSPMは現在のポリシー カバレッジのギャップを特定するのに役立ちます。

既存のポリシーをさらに詳しく調べる必要なく、DSPMは、保護されていないリスクのあるデータをすばやく特定して強調表示できるため、多数の個々のデータセキュリティとリスクとコンプライアンス ポリシーのレビューとテストに関連する時間と労力を節約できます。