Microsoft によって生成される既定のキーではなく、Azure Rights Management サービスに独自のルート キーを使用するようにテナントを構成する場合は、この記事の情報を使用してください。 この構成は、多くの場合、Bring Your Own Key (BYOK) と呼ばれます。

ルート キー オプションの詳細については、「 サービスのキーの種類」を参照してください。

BYOK と使用状況ログは、Microsoft Purview Information Protectionによって使用される Azure Rights Management サービスと統合されるアプリケーションとシームレスに連携します。

サポートされるアプリケーションは次のとおりです。

Microsoft SharePoint や Microsoft 365 などのクラウド サービス

Rights Management コネクタを使用して Azure Rights Management サービスを使用する Exchange および SharePoint アプリケーションを実行するオンプレミス サービス

Office 2024 や Office 2021 などのクライアント アプリケーション。

ヒント

必要に応じて、追加のオンプレミス キーを使用して、特定のドキュメントに追加のセキュリティを適用します。 詳細については、「 二重キー暗号化 (DKE)」を参照してください。

Azure Key Vault キー ストレージ

ユーザーが生成したキーは、BYOK 用の Azure Key Vaultに格納する必要があります。

注:

Azure Key Vaultで HSM で保護されたキーを使用するには、Azure Key Vault Premium サービス レベルが必要です。この場合、追加の月額サブスクリプション料金が発生します。

キー コンテナーとサブスクリプションの共有

Azure Rights Management テナント キーには専用のキー コンテナー を使用することをお勧めします。 専用キー コンテナーは、他のサービスによる呼び出しによって サービスの制限を 超えないようにするのに役立ちます。 テナント キーが格納されているキー コンテナーのサービス制限を超えると、Azure Rights Management サービスの応答時間調整が発生する可能性があります。

サービスによってキー管理の要件が異なるため、次の理由から、キー コンテナーに 専用の Azure サブスクリプション を使用することもお勧めします。

構成の誤りから保護するのに役立つ

異なるサービスに異なる管理者がいる場合のセキュリティ強化

Azure Key Vaultを使用する他のサービスと Azure サブスクリプションを共有するには、サブスクリプションが共通の管理者セットを共有していることを確認します。 サブスクリプションを使用するすべての管理者が、管理できるすべてのキーを完全に理解していることを確認します。 このレベルの理解を持つ管理者は、キーを誤って構成する可能性が低くなります。

例: 共有 Azure サブスクリプションは、Azure Rights Management テナント キーの管理者が、Microsoft Purview カスタマー キーとDynamics 365 Onlineのキーを管理するユーザーと同じユーザーである場合に使用します。 これらのサービスのキー管理者が異なる場合は、専用サブスクリプションを使用することをお勧めします。

Azure Key Vaultを使用する利点

Azure Key Vault は、暗号化を使用する多くのクラウドベースおよびオンプレミス のサービスに対して、一元化された一貫性のあるキー管理ソリューションを提供します。

Azure Key Vaultでは、キーの管理に加えて、暗号化を使用する他のサービスやアプリケーションの証明書とシークレット (パスワードなど) を格納、アクセス、管理するのと同じ管理エクスペリエンスがセキュリティ管理者に提供されます。

Azure Key Vaultにテナント キーを格納すると、次の利点があります。

| メリット | 説明 |

|---|---|

| 組み込みのインターフェイス | Azure Key Vault では、PowerShell、CLI、REST API、Azure portalなど、キー管理用の組み込みインターフェイスが多数サポートされています。 その他のサービスとツールは、監視などの特定のタスク用に最適化された機能のためにKey Vaultと統合されています。 たとえば、Azure Monitor エージェントを使用してキー使用状況ログを分析し、指定された条件が満たされたときにアラートを設定するなどです。 |

| ロールの分離 | Azure Key Vaultでは、認識されたセキュリティのベスト プラクティスとしてロールの分離が提供されます。 ロールの分離により、Azure Rights Management サービスの管理者は、データの分類と保護の管理、特定のセキュリティまたはコンプライアンス要件の暗号化キーとポリシーの管理など、最優先事項に集中できます。 |

| マスター キーの場所 | Azure Key Vaultはさまざまな場所で利用でき、マスター キーを使用できる制限がある組織をサポートしています。 詳細については、Azure サイトのリージョン 別に利用可能な製品 に関するページを参照してください。 |

| 分離されたセキュリティ ドメイン | Azure Key Vault では、北米、EMEA (ヨーロッパ、中東、アフリカ)、アジアなどのリージョンのデータ センターに個別のセキュリティ ドメインが使用されます。 Azure Key Vaultでは、Microsoft Azure Germany や Azure Government など、さまざまな Azure インスタンスも使用されます。 |

| 統合エクスペリエンス | Azure Key Vaultを使用すると、セキュリティ管理者は、暗号化を使用する他のサービスの証明書やシークレット (パスワードなど) を格納、アクセス、管理することもできます。 テナント キーに Azure Key Vaultを使用すると、これらのすべての要素を管理する管理者にシームレスなユーザー エクスペリエンスが提供されます。 |

最新の更新プログラムと、他のサービスで Azure Key Vaultがどのように使用されるかについては、Azure Key Vault チームのブログを参照してください。

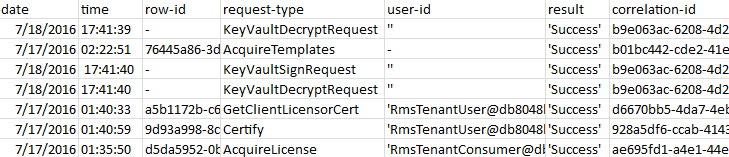

BYOK の使用状況ログ

使用状況ログは、Azure Rights Management サービスへの要求を行うすべてのアプリケーションによって生成されます。

使用状況ログは省略可能ですが、Azure Rights Management サービスのほぼリアルタイムの使用状況ログを使用して、Azure Rights Management テナント キーが使用されている方法とタイミングを正確に確認することをお勧めします。

BYOK の主要な使用状況ログの詳細については、「 Azure Rights Management サービスの使用状況ログ」を参照してください。

ヒント

さらに保証するために、この使用状況ログは Azure Key Vault ログと相互参照できます。 Key Vaultログは、キーが Azure Rights Management サービスによってのみ使用されていることを個別に監視するための信頼性の高い方法を提供します。

必要に応じて、キー コンテナーに対するアクセス許可を削除して、キーへのアクセスを直ちに取り消します。

キーを作成および格納するためのオプション

注:

マネージド HSM オファリングの一般的な情報と、コンテナーとキーを設定する方法については、Azure Key Vaultドキュメントを参照してください。

このセクションには、Azure Rights Management サービスのキー承認の付与に関する追加の手順が含まれています。

BYOK では、Azure Key Vaultまたはオンプレミスで作成されるキーがサポートされています。

オンプレミスでキーを作成する場合は、キーを転送またはKey Vaultにインポートし、キーを使用するように Azure Rights Management サービスを構成する必要があります。 Azure Key Vault内から追加のキー管理を実行します。

独自のキーを作成して格納するためのオプション:

Azure Key Vaultで作成されます。 HSM で保護されたキーまたはソフトウェアで保護されたキーとして、Azure Key Vaultにキーを作成して格納します。

重要

Azure Key Vaultで直接生成されたキーは、Azure Key Vaultの外部で使用するためにエクスポートすることはできません。

organizationでキーがエクスポート可能で所有している必要がある場合は、オンプレミスでキーを作成し、Azure Key Vaultにインポートし、キーの独自のバックアップをオンプレミスで管理する必要があります。 ディザスター リカバリーの計画とテストには、これらのキーの復旧を定期的にテストするための対策を含める必要があります。 キーは Azure Key Vaultからバックアップできますが、元のサブスクリプションにのみインポートできます。

オンプレミスで作成されます。 オンプレミスでキーを作成し、次のいずれかのオプションを使用して Azure Key Vaultに転送します。

HSM で保護されたキー。HSM で保護されたキーとして転送されます。 最も一般的な方法を選択します。

この方法は管理オーバーヘッドが最も高くなりますが、organizationが特定の規制に従う必要がある場合があります。 Azure Key Vaultで使用される HSM には、FIPS 140 検証があります。

HSM で保護されたキーとして Azure Key Vaultに変換および転送されるソフトウェアで保護されたキー。 この方法は、 Active Directory Rights Management Services (AD RMS) から移行する場合にのみサポートされます。

オンプレミスをソフトウェアで保護されたキーとして作成し、ソフトウェアで保護されたキーとして Azure Key Vaultに転送します。 このメソッドには が必要です。PFX 証明書ファイル。

たとえば、オンプレミスで作成されたキーを使用するには、次の操作を行います。

organizationの IT ポリシーとセキュリティ ポリシーに沿って、オンプレミスでテナント キーを生成します。 このキーはマスター コピーです。 オンプレミスのままであり、バックアップの責任はユーザーが負います。

マスター キーのコピーを作成し、HSM から Azure Key Vaultに安全に転送します。 このプロセスを通じて、キーのマスター コピーがハードウェア保護の境界を離れることはありません。

転送されると、キーのコピーは Azure Key Vaultによって保護されます。

信頼された発行ドメインのエクスポート

Azure Rights Management サービスの使用を停止する場合は、Azure Rights Management サービスによって暗号化されたコンテンツの暗号化を解除するために、信頼された発行ドメイン (TPD) が必要です。

ただし、Azure Rights Management テナント キーに BYOK を使用している場合、TPD のエクスポートはサポートされません。

このシナリオに備えて、適切な TPD を事前に作成してください。 詳細については、「Azure Information Protection "Cloud Exit" プランを準備する方法」を参照してください。

Azure Rights Management テナント キーに BYOK を実装する

BYOK を実装するには、次の手順に従います。

BYOK の前提条件

BYOK の前提条件は、システム構成によって異なります。 必要に応じて、システムが次の前提条件に準拠していることを確認します。

| 要件 | 説明 |

|---|---|

| Azure サブスクリプション | すべての構成に必要です。 詳細については、「 BYOK と互換性のある Azure サブスクリプションがあることを確認する」を参照してください。 |

| Azure Rights Management サービスの AIPService PowerShell モジュール | すべての構成に必要です。 詳細については、「 Azure Right Management サービスの AIPService PowerShell モジュールをインストールする」を参照してください。 |

| BYOK の Azure Key Vaultの前提条件 | オンプレミスで作成された HSM で保護されたキーを使用している場合は、Azure Key Vault ドキュメントに記載されている BYOK の前提条件にも準拠していることを確認してください。 |

| Thales ファームウェア バージョン 11.62 | ソフトウェア キーをハードウェア キーに使用して AD RMS から Azure Rights Management サービスに移行し、HSM に Thales ファームウェアを使用している場合は、Thales ファームウェア バージョンが 11.62 である必要があります。 |

| 信頼された Microsoft サービスのファイアウォール バイパス | テナント キーを含むキー コンテナーで Azure Key Vault のサービス エンドポイントVirtual Network使用する場合は、信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する必要があります。 詳細については、「Azure Key Vault のサービス エンドポイントをVirtual Networkする」を参照してください。 |

BYOK と互換性のある Azure サブスクリプションがあることを確認する

Azure Rights Management テナントには、Azure サブスクリプションが必要です。 まだお持ちでない場合は、 無料アカウントにサインアップできます。 ただし、HSM で保護されたキーを使用するには、Azure Key Vault Premium サービス レベルが必要です。

Microsoft Entra構成へのアクセスを提供する無料の Azure サブスクリプションでは、Azure Key Vaultを使用するには不十分です。

BYOK と互換性のある Azure サブスクリプションがあるかどうかを確認するには、次の手順を実行して、Azure PowerShell コマンドレットを使用して確認します。

管理者としてAzure PowerShell セッションを開始します。

Connect-AzAccountを実行し、Azure Key Vaultのリソースにアクセスできるロールでサインインします。次のコマンドを実行して、Azure Key Vaultのアクセス トークンを取得します。

$token = (Get-AzAccessToken -ResourceUrl https://vault.azure.net).Token $token # This displays the token重要

このトークンはパスワードのように扱う必要があります。 Azure Key Vaultへの一時的なアクセスを許可するため、ログに記録したり共有したりしないでください。

表示されたトークンをクリップボードにコピーします。 次に、ブラウザーで[ https://microsoft.com/devicelogin ] に移動し、コピーしたトークンを入力します。

PowerShell セッションで、「

Get-AzSubscription」と入力し、次の値が表示されていることを確認します。- サブスクリプション名と ID

- Azure Rights Management サービスのテナント ID

- 状態が有効になっていることを確認する

値が表示されておらず、プロンプトに戻った場合は、BYOK に使用できる Azure サブスクリプションがありません。

キー コンテナーの場所の選択

Azure Rights Management サービスのテナント キーとして使用するキーを格納するキー コンテナーを作成する場合は、場所を指定する必要があります。 この場所は、Azure リージョンまたは Azure インスタンスです。

最初にコンプライアンスを選択し、次にネットワーク待機時間を最小限に抑えます。

コンプライアンス上の理由で BYOK キーの方法を選択した場合、これらのコンプライアンス要件では、Azure Rights Management テナント キーを格納するために使用できる Azure リージョンまたはインスタンスも義務付けられている可能性があります。

Azure Rights Management キーへの保護チェーンに対するすべての暗号化呼び出し。 そのため、Azure Rights Management テナントと同じ Azure リージョンまたはインスタンスにキー コンテナーを作成することで、これらの呼び出しに必要なネットワーク待機時間を最小限に抑えることができます。

Azure Rights Management サービスを使用するテナントの場所を特定するには、 Get-AipServiceConfiguration PowerShell コマンドレットを使用し、URL からリージョンを特定します。 例:

LicensingIntranetDistributionPointUrl : https://5c6bb73b-1038-4eec-863d-49bded473437.rms.na.aadrm.com/_wmcs/licensing

リージョンは rms.na.aadrm.com から識別可能であり、この例では北米。

次の表に、ネットワーク待機時間を最小限に抑えるための推奨される Azure リージョンとインスタンスを示します。

| Azure リージョンまたはインスタンス | キー コンテナーの推奨される場所 |

|---|---|

| rms.na.aadrm.com | 米国中北部 または 米国東部 |

| rms.eu.aadrm.com | 北ヨーロッパ または 西ヨーロッパ |

| rms.ap.aadrm.com | 東アジア または 東南アジア |

| rms.sa.aadrm.com | 米国西部 または 米国東部 |

| rms.govus.aadrm.com | 米国中部 または 米国東部 2 |

| rms.aadrm.us | US Gov バージニア または US Gov アリゾナ |

| rms.aadrm.cn | 中国東部 2 または 中国北部 2 |

キーを作成して構成する

重要

マネージド HSM に固有の情報については、「 Azure CLI を使用したマネージド HSM キーのキー承認の有効化」を参照してください。

Azure Rights Management サービスに使用する Azure Key Vaultとキーを作成します。 詳細については、Azure Key Vault ドキュメントを参照してください。

重要

Azure Key Vaultを作成したら、論理的な削除と消去の両方の保護をすぐに有効にします。 これにより、コンテナーとキーが誤って削除されるのを防ぐことができます。 十分なバックアップなしでキーを失うと、暗号化されたファイルと電子メールの完全なデータ損失が発生します。 詳細については、「Azure Key Vault: 論理的な削除の概要」を参照してください。

BYOK の Azure Key Vault とキーを構成するには、次の点に注意してください。

- キーの長さの要件

- オンプレミスで HSM で保護されたキーを作成し、それをキー コンテナーに転送する

- キー ID の Azure Rights Management サービスの構成

- キーを使用するための Azure Rights Management サービスの承認

キーの長さの要件

キーを作成するときは、キーの長さが 2048 ビット (推奨) または 1024 ビットであることを確認します。 その他のキーの長さは、Azure Rights Management サービスではサポートされていません。

注:

1024 ビット キーは、アクティブなテナント キーに対して適切なレベルの保護を提供するとは見なされません。

Microsoft は、1024 ビット RSA キーなどの低いキー長の使用と、SHA-1 などの不適切なレベルの保護を提供するプロトコルの関連する使用を承認していません。

オンプレミスで HSM で保護されたキーを作成し、それをキー コンテナーに転送する

オンプレミスで HSM で保護されたキーを作成し、HSM で保護されたキーとしてキー コンテナーに転送するには、「Azure Key Vault ドキュメント: Azure Key Vault の HSM で保護されたキーを生成して転送する方法」の手順に従います。

Azure Rights Management サービスが転送されたキーを使用するには、キーに対して次のようなすべてのKey Vault操作を許可する必要があります。

- 暗号化する

- 解読する

- wrapKey

- unwrapKey

- 看板

- verify

既定では、すべてのKey Vault操作が許可されます。

特定のキーに対して許可される操作をチェックするには、次の PowerShell コマンドを実行します。

(Get-AzKeyVaultKey -VaultName <key vault name> -Name <key name>).Attributes.KeyOps

必要に応じて、 Update-AzKeyVaultKey と KeyOps パラメーターを使用して許可される操作を追加します。

キー ID の Azure Rights Management サービスの構成

Azure Key Vaultに格納されているキーには、それぞれキー ID があります。

キー ID は、キー コンテナーの名前、キー コンテナー、キーの名前、キーのバージョンを含む URL です。 例: https://contosorms-kv.vault.azure.net/keys/contosorms-byok/aaaabbbbcccc111122223333

キー コンテナーの URL を指定して、キーを使用するように Azure Rights Management サービスを構成します。

キーを使用するための Azure Rights Management サービスの承認

キーを使用するには、Azure Rights Management サービスが承認されている必要があります。 Azure Key Vault管理者は、Azure portalまたはAzure PowerShellを使用してこの承認を有効にすることができます。

Azure portalを使用したキー承認の有効化

Azure portalにサインインし、[Key Vaults><キー コンテナー名>>Access ポリシー>[新規追加] に移動します。

[アクセス ポリシーの追加] ウィンドウの [テンプレートから構成する (省略可能)] リスト ボックスで、[Azure Information Protection BYOK] を選択し、[OK] をクリックします。

選択したテンプレートの構成は次のとおりです。

- [ プリンシパルの選択] の値は Microsoft Rights Management Services に設定されます。

- 選択した キーのアクセス許可 には、 Get、 Decrypt、 Sign が含まれます。

PowerShell を使用したキー承認の有効化

Key Vault PowerShell コマンドレット Set-AzKeyVaultAccessPolicy を実行し、GUID 00000012-0000-0000-c000-0000-000000000 を使用して Azure Rights Management サービス プリンシパルにアクセス許可を付与します。

例:

Set-AzKeyVaultAccessPolicy -VaultName 'ContosoRMS-kv' -ResourceGroupName 'ContosoRMS-byok-rg' -ServicePrincipalName 00000012-0000-0000-c000-000000000000 -PermissionsToKeys decrypt,sign,get

Azure CLI を使用したマネージド HSM キーのキー承認の有効化

Azure Rights Management サービス プリンシパル ユーザーに マネージド HSM Crypto ユーザーとしてのアクセス許可を付与するには、次のコマンドを実行します。

az keyvault role assignment create --hsm-name "ContosoMHSM" --role "Managed HSM Crypto User" --assignee-principal-type ServicePrincipal --assignee https://aadrm.com/ --scope /keys/contosomhskey

ここで、

- ContosoMHSM は、サンプル HSM 名です。 このコマンドを実行するときは、この値を独自の HSM 名に置き換えます。

Managed HSM Crypto User ユーザー ロールを使用すると、ユーザーはキーの暗号化解除、署名、およびアクセス許可の取得を行うことができます。これらはすべてマネージド HSM 機能に必要です。

キーを使用するように Azure Rights Management サービスを構成する

前のすべての手順を完了したら、このキーをorganizationのテナント キーとして使用するように Azure Rights Management サービスを構成する準備ができました。

[AIPService モジュール] から PowerShell を使用して、次のコマンドを実行します。

Azure Rights Management サービスに接続し、サインインします。

Connect-AipServiceキー URL を指定して Use-AipServiceKeyVaultKey コマンドレットを実行します。 例:

Use-AipServiceKeyVaultKey -KeyVaultKeyUrl "https://contosorms-kv.vault.azure.net/keys/contosorms-byok/<key-version>"重要

この例では、

<key-version>は使用するキーのバージョンです。 バージョンを指定しない場合、キーの現在のバージョンが既定で使用され、コマンドが機能するように見える場合があります。 ただし、キーが後で更新または更新された場合、 Use-AipServiceKeyVaultKey コマンドをもう一度実行した場合でも、Azure Rights Management サービスはテナントの動作を停止します。必要に応じて Get-AzKeyVaultKey コマンドを使用して、現在のキーのバージョン番号を取得します。

例:

Get-AzKeyVaultKey -VaultName 'contosorms-kv' -KeyName 'contosorms-byok'Azure Rights Management サービスにキー URL が正しく設定されていることを確認するには、Azure Key Vaultで Get-AzKeyVaultKey コマンドを実行してキー URL を表示します。

Azure Rights Management サービスが既にアクティブ化されている場合は、 Set-AipServiceKeyProperties を実行して、このキーをアクティブなテナント キーとして使用するようにサービスに指示します。

Azure Rights Management サービスは、テナント用に自動的に作成された既定の Microsoft によって作成されたキーではなく、キーを使用するように構成されるようになりました。

次の手順

Rights Management サービスをまだアクティブ化していない場合は、次の手順を実行します。

BYOK を構成する前にサービスがアクティブ化された場合、ユーザーは数週間にわたって古いキーから新しいキーに徐々に移行されます。 この移行中、古いテナント キーで暗号化されたドキュメントとファイルには、承認されたユーザーが引き続きアクセスできます。

Azure Rights Management の使用状況ログ を使用して、Azure Rights Management サービスとキーが実行するすべてのトランザクションを確認します。 たとえば、Excel に表示されるログ ファイルから、 KeyVaultDecryptRequest 要求の種類と KeyVaultSignRequest 要求の種類は、テナント キーが使用されていることを示します。