このガイダンスは、完全な特権アクセス戦略の一部であり、特権アクセスのデプロイの一部として実装されています

特権アクセスに対するエンドツーエンドのゼロ トラスト セキュリティには、セッションの他のセキュリティ保証を構築するためのデバイス セキュリティの強力な基盤が必要です。 セキュリティ保証はセッションで強化できますが、送信元デバイスのセキュリティ保証の強度によって制限されます。 このデバイスを制御する攻撃者は、ユーザーを偽装したり、将来の偽装のために資格情報を盗んだりすることができます。 このリスクは、アカウント、ジャンプ サーバーなどの仲介者、およびリソース自体の他の保証を損ないます。 詳細については、クリーン ソースの原則を参照してください。

この記事では、セキュリティコントロールの概要を説明し、そのライフサイクル全体を通じて機密性の高いユーザーにセキュリティで保護されたワークステーションを提供します。

このソリューションは、Windows 10 オペレーティング システム、Microsoft Defender for Endpoint、Microsoft Entra ID、および Microsoft Intune のコア セキュリティ機能に依存しています。

セキュリティで保護されたワークステーションの利点は誰ですか?

すべてのユーザーとオペレーターは、セキュリティで保護されたワークステーションを使用するメリットがあります。 PC またはデバイスを侵害した攻撃者は、それを使用するすべてのアカウントの資格情報/トークンを偽装または盗み、その他の多くのセキュリティ保証を損なう可能性があります。 管理者または機密性の高いアカウントの場合、攻撃者は特権をエスカレートし、組織内のアクセス権を増やすことができます。多くの場合、ドメイン、グローバル、またはエンタープライズの管理者特権に劇的にアクセスできます。

セキュリティ レベルと、どのユーザーがどのレベルに割り当てる必要がありますかの詳細については、「特権アクセス セキュリティ レベル」を参照してください。

デバイス のセキュリティ制御

セキュリティで保護されたワークステーションを正常に展開するには、アプリケーション インターフェイスに適用されるデバイス、アカウント、中継局、セキュリティ ポリシーなど、エンド ツー エンドのアプローチの一部である必要があります。 完全な特権アクセス セキュリティ戦略のために、スタックのすべての要素に対処する必要があります。

次の表は、さまざまなデバイス レベルのセキュリティコントロールをまとめたものです。

| Profile | Enterprise | 耑 | 特権 |

|---|---|---|---|

| Microsoft Endpoint Manager (MEM) マネージド | イエス | イエス | イエス |

| BYOD デバイスの登録を拒否する | いいえ | イエス | イエス |

| MEM セキュリティ ベースラインの適用 | イエス | イエス | イエス |

| Microsoft Defender for Endpoint(エンドポイント用マイクロソフトディフェンダー) | はい* | イエス | イエス |

| Autopilot を使用して個人用デバイスを参加させる | はい* | はい* | いいえ |

| 承認済みリストに制限された URL | [最も多くを許可] | [最も多くを許可] | 既定値を拒否する |

| 管理者権限の削除 | イエス | イエス | |

| アプリケーション実行制御 (AppLocker) | 監査 -> 適用 | イエス | |

| MEM によってのみインストールされるアプリケーション | イエス | イエス |

注

ソリューションは、新しいハードウェア、既存のハードウェアを使用してデプロイし、独自のデバイス (BYOD) シナリオを使用して展開できます。

すべてのレベルで、セキュリティ更新プログラムの適切なセキュリティ メンテナンスの検疫は、Intune ポリシーによって適用されます。 デバイスのセキュリティ レベルの向上に伴うセキュリティの違いは、攻撃者が悪用しようとする攻撃対象領域を減らすことに重点を置いています (ユーザーの生産性を可能な限り維持しながら)。 エンタープライズおよび特殊なレベルのデバイスでは、生産性アプリケーションと一般的な Web 閲覧が可能ですが、特権アクセス ワークステーションでは使用できません。 エンタープライズ ユーザーは独自のアプリケーションをインストールできますが、特殊なユーザーはインストールできません (また、ワークステーションのローカル管理者ではありません)。

注

ここでの Web 閲覧とは、リスクの高いアクティビティである可能性がある任意の Web サイトへの一般的なアクセスを指します。 このような閲覧は、Web ブラウザーを使用して、Azure、Microsoft 365、他のクラウド プロバイダー、SaaS アプリケーションなどのサービス用の少数のよく知られた管理 Web サイトにアクセスする場合とは明らかに異なります。

信頼のハードウェア ルート

セキュリティで保護されたワークステーションにとって不可欠なのは、"信頼のルート" と呼ばれる信頼されたワークステーションを使用するサプライ チェーン ソリューションです。 信頼ハードウェアのルートの選択で考慮する必要があるテクノロジには、最新のラップトップに含まれる次のテクノロジが含まれている必要があります。

- トラステッド プラットフォーム モジュール (TPM) 2.0

- BitLocker ドライブ暗号化

- UEFI セキュア ブート

- Windows Update を通じて配布されるドライバーとファームウェア

- 仮想化と HVCI が有効

- ドライバーとアプリ HVCI 対応

- Windows Hello

- DMA I/O 保護

- System Guard

- モダン スタンバイ

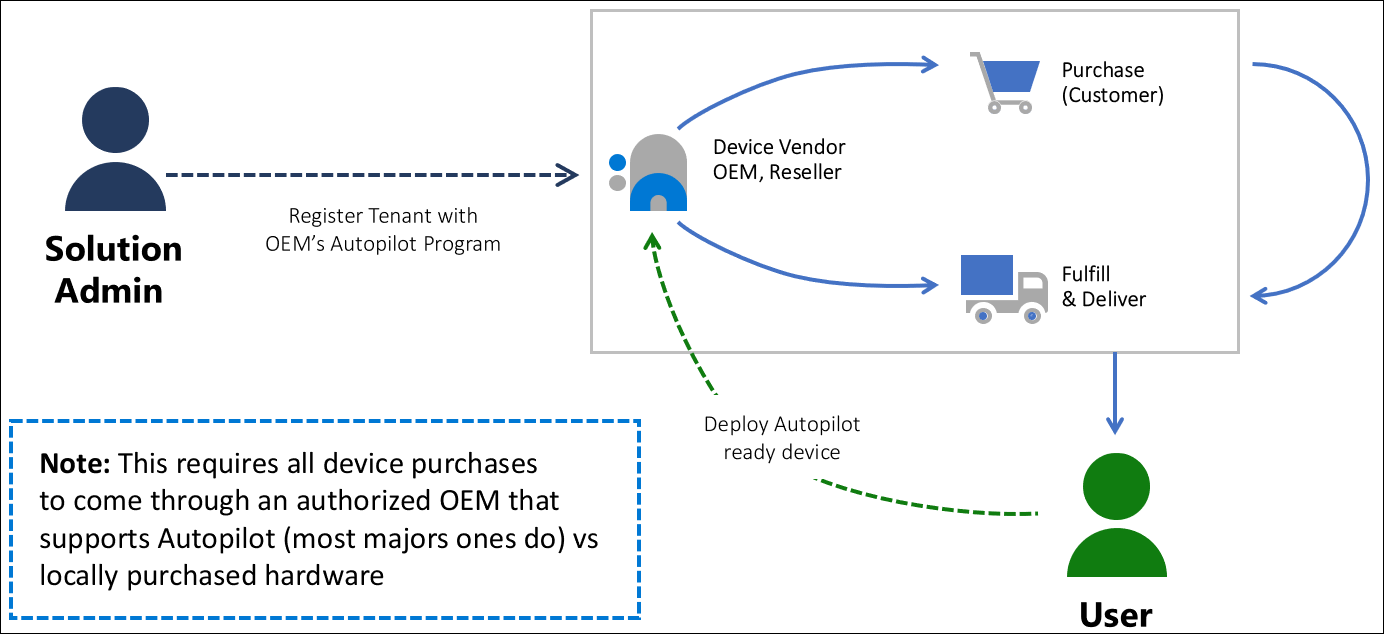

このソリューションでは、最新の技術要件を満たすハードウェアを備えた Windows Autopilot テクノロジを使用して、信頼のルートが展開されます。 ワークステーションをセキュリティで保護するために、Autopilot を使用すると、Microsoft OEM 最適化 Windows 10 デバイスを活用できます。 これらのデバイスは、製造元から既知の良好な状態になっています。 Autopilot では、安全でない可能性のあるデバイスを再イメージ化する代わりに、Windows 10 デバイスを "ビジネス対応" 状態に変換できます。 設定とポリシーが適用され、アプリがインストールされ、Windows 10 エディションが変更されます。

デバイスの役割とプロファイル

このガイダンスでは、Windows 10 を強化し、デバイスまたはユーザーの侵害に関連するリスクを軽減する方法を示します。 最新のハードウェア テクノロジと信頼デバイスのルートを利用するために、ソリューションでは Device Health Attestation が使用されます。 この機能は、デバイスの起動時に攻撃者が永続的にならないようにするために用意されています。 これは、ポリシーとテクノロジを使用して、セキュリティ機能とリスクの管理に役立ちます。

- エンタープライズ デバイス – 最初のマネージド ロールは、組織が最小限のセキュリティ バーを上げたいホーム ユーザー、小規模ビジネス ユーザー、一般開発者、企業に適しています。 このプロファイルを使用すると、ユーザーは任意のアプリケーションを実行し、任意の Web サイトを参照できますが、 Microsoft Defender for Endpoint などのマルウェア対策とエンドポイントの検出と応答 (EDR) ソリューションが必要です。 セキュリティ体制を強化するためのポリシー ベースのアプローチが採用されています。 電子メールや Web 閲覧などの生産性ツールを使用しながら、顧客データを操作するための安全な手段が提供されます。 監査ポリシーと Intune を使用すると、エンタープライズ ワークステーションでユーザーの動作とプロファイルの使用状況を監視できます。

特権アクセス展開ガイダンスのエンタープライズ セキュリティ プロファイルでは、JSON ファイルを使用して、Windows 10 と指定された JSON ファイルを使用してこれを構成します。

-

特殊化されたデバイス – ワークステーションを自己管理する機能を削除し、(プログラム ファイルとユーザー プロファイルの場所にある事前に承認されたアプリケーション内の) 承認された管理者によってインストールされたアプリケーションのみに実行できるアプリケーションを制限することで、企業の使用状況から大幅なステップアップを表します。 アプリケーションをインストールする機能を削除すると、正しく実装されていない場合は生産性に影響を与える可能性があるため、ユーザーのニーズを満たすために迅速にインストールできる Microsoft ストア アプリケーションまたは企業のマネージド アプリケーションへのアクセス権を提供していることを確認してください。 特殊なレベルのデバイスを使用してユーザーを構成する必要があるガイダンスについては、「特権アクセスセキュリティレベル」を参照してください。

- 特殊化されたセキュリティ ユーザーは、電子メールや Web 閲覧などのアクティビティを使いやすいエクスペリエンスで実行できる一方で、より制御された環境を要求します。 これらのユーザーは、Cookie、お気に入り、その他のショートカットなどの機能が機能することを期待していますが、デバイスのオペレーティング システムの変更やデバッグ、ドライバーのインストールなどの機能は必要ありません。

特権アクセスのデプロイ ガイダンスの特殊なセキュリティ プロファイルでは、JSON ファイルを使用して、Windows 10 と指定された JSON ファイルを使用してこれを構成します。

-

特権アクセス ワークステーション (PAW) – これは、アカウントが侵害された場合に組織に重大または重大な影響を与える非常に機密性の高いロール用に設計された最高のセキュリティ構成です。 PAW 構成には、機密性の高いジョブ タスクを実行するために絶対に必要なものだけに攻撃対象領域を最小限に抑えるために、ローカルの管理アクセスと生産性ツールを制限するセキュリティ制御とポリシーが含まれています。

これにより、攻撃者が PAW デバイスを侵害するのが困難になります。これは、フィッシング攻撃の最も一般的なベクトルである電子メールと Web 閲覧をブロックするためです。

これらのユーザーに生産性を提供するには、生産性アプリケーションと Web 閲覧用に個別のアカウントとワークステーションを提供する必要があります。 不便ですが、これは、アカウントが組織内のほとんどのリソースまたはすべてのリソースに損害を与える可能性があるユーザーを保護するために必要な制御です。

- 特権ワークステーションは、明確なアプリケーション制御とアプリケーションガードを備えた堅牢化されたワークステーションを提供します。 ワークステーションでは、資格情報ガード、デバイス ガード、アプリ ガード、Exploit Guard を使用して、悪意のある動作からホストを保護します。 すべてのローカル ディスクは BitLocker で暗号化され、Web トラフィックは許可される宛先の制限セットに制限されます (すべて拒否)。

特権アクセス展開ガイダンスの特権セキュリティ プロファイルでは、JSON ファイルを使用して、Windows 10 と指定された JSON ファイルを使用してこれを構成します。