![]()

最新の企業は、データにアクセスするエンドポイントの信じられないほどの多様性を持っています。 すべてのエンドポイントが組織によって管理されているわけでも、所有されているわけでもないため、デバイス構成やソフトウェアのパッチ レベルが異なる場合があります。 これにより、大規模な攻撃対象領域が作成され、未解決のままであれば、信頼されていないエンドポイントからの作業データへのアクセスが、ゼロ トラスト セキュリティ戦略の最も弱いリンクになる可能性があります。 (ゼロ トラスト成熟度モデルのダウンロード: Zero_Trust_Vision_Paper_Final 10.28.pdf.

ゼロ トラストは、「信頼しない、常に検証する」という原則に従っています。エンドポイントに関しては、これは常 にすべての エンドポイントを確認するということです。 これには、契約者、パートナー、およびゲスト デバイスだけでなく、デバイス所有権に関係なく従業員が仕事用データにアクセスするために使用するアプリとデバイスも含まれます。

ゼロ トラストアプローチでは、デバイスが企業所有であるか個人所有であるかに関係なく、Bring Your Own Device (BYOD) を通じて同じセキュリティ ポリシーが適用されます。デバイスが IT によって完全に管理されているか、アプリとデータのみがセキュリティで保護されているか。 このポリシーは、セキュリティで保護された企業ネットワーク、家庭用ブロードバンド、パブリック インターネットなど、どこに接続されていても PC、Mac、スマートフォン、タブレット、ウェアラブル、IoT デバイスなどのすべてのエンドポイントに適用されます。 最も重要なのは、これらのエンドポイントで実行されるアプリの正常性と信頼性は、お客様のセキュリティ姿勢に影響を与えるということです。 会社のデータが、誤って、あるいは悪意を持って、信頼されていない、あるいは未知のアプリやサービスに流出することを防ぐ必要があります。

ゼロ トラスト モデルでは、デバイスとエンドポイントをセキュリティで保護するためのいくつかの重要な規則 があります。ゼロ トラスト セキュリティ ポリシーは、クラウドを通じて一元的に適用され、エンドポイント のセキュリティ、デバイスの構成、アプリの保護、デバイスのコンプライアンス、リスク体制をカバーします。

- プラットフォームおよびデバイスで実行されるアプリは、安全にプロビジョニングされ、適切に構成され、最新の状態に保たれます。

- セキュリティ侵害が発生した場合には、アプリに保存されている会社のデータへのアクセスを防止するための自動化された迅速な対応が行われます。

- アクセス制御システムによって、データがアクセスされる前にすべてのポリシー制御が有効になっていることが確認されます。

エンドポイントをセキュリティで保護するためのゼロ トラスト展開の目標

ほとんどの組織がゼロ トラスト体験を開始する前に、エンドポイント セキュリティは次のように設定されます。

- エンドポイントはドメイン参加済みで、グループ ポリシー オブジェクトや Configuration Manager などのソリューションで管理されています。 これらは優れたオプションですが、最新の Windows 構成サービス プロバイダー (CSP) を利用したり、クラウドベースのデバイスをサービスするために別のクラウド管理ゲートウェイ アプライアンスを必要としたりすることはありません。

- データにアクセスするには、エンドポイントが企業ネットワーク上にある必要があります。 これは、企業ネットワークにアクセスするためにデバイスが物理的にオンサイトである必要があったり、VPN アクセスが必要であったりすることを意味しますが、これにより、侵害されたデバイスから機密の企業リソースにアクセスされるリスクが高まります。

エンドポイントをセキュリティで保護するためのエンドツーエンドのゼロ トラスト フレームワークを実装する場合は、最初に 3 つの初期デプロイ目標に焦点を当てることをお勧めします。 これらが完了したら、4 番目の目標に焦点を当てます。

エンドポイントは、クラウド ID プロバイダーに登録されます。 1 人のユーザーが使用する複数のエンドポイントにわたってセキュリティとリスクを監視するには、リソースにアクセスできる可能性のあるすべてのデバイスとアクセス ポイントを 可視化 する必要があります。 登録されたデバイスでは、パスワードへの依存を排除するために、認証のための生体認証または PIN ベースの方法をユーザーに提供するセキュリティのベースラインを適用できます。

アクセスは、クラウドで管理され、準拠しているエンドポイントとアプリにのみ付与されます。 デバイスが最小限のセキュリティ要件を満たしていることを確認してからアクセス許可が付与されるよう、コンプライアンス規則を設定します。 また、コンプライアンスの問題を解決する方法をユーザーが把握できるように、準拠していないデバイスの修復規則と通知を作成します。

データ損失防止 (DLP) ポリシーは、企業のデバイスと BYOD に適用されます。 ユーザーがアクセス権を取得した後、データを使用して実行できる操作を制御します。 たとえば、ファイルの保存を信頼できない場所 (ローカル ディスクなど) に制限したり、コンシューマー通信アプリやチャット アプリとのコピーと貼り付けの共有を制限してデータを保護したりできます。

エンドポイントの脅威検出は、デバイスのリスクを監視するために使用されます。 すべてのエンドポイントを一貫した方法で管理するための単一ウィンドウのソリューションを目指します。 セキュリティ情報およびイベント管理 (SIEM) ソリューションを使用して、エンドポイント ログとトランザクションをルーティングして、アラートの数を減らしますが、アクションにつながるものにします。

最後のタスクとして、 IoT と運用テクノロジ ネットワークのゼロ トラストの原則を調べます。

エンドポイント ゼロ トラスト展開ガイド

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従って、デバイスをセキュリティで保護するために必要な手順について説明します。

1.クラウド ID プロバイダーにエンドポイントを登録する

リスクの露出を制限するために、エンドポイントを監視して、それぞれが信頼できる ID を持ち、コア セキュリティ要件が適用され、マルウェアやデータ流出などのリスク レベルが測定、修復、または許容可能と見なされていることを確認します。

デバイスの登録後、ユーザーは会社のユーザー名とパスワードを使用してサインインすることで、組織の制限付きリソースにアクセスできます。 使用可能な場合は、Windows Hello for Business などの機能を使用してセキュリティを強化します。

企業向けデバイスを Microsoft Entra ID に登録する

組織のデータにアクセスし、次のいずれかのパスを使用して Microsoft Entra ID に参加して登録するために使用する Windows デバイスを用意します。

Windows Out-of-Box-experience – Out-of-Box Experience (OOBE) を使用して Windows デバイスを Microsoft Entra ID に参加させると、セットアップが簡単になり、デバイスは組織のリソースにすぐに安全にアクセスできるようになります。 ガイダンスについては、 Microsoft Entra の新しい Windows デバイスへの参加を参照してください。

以前にプロビジョニングされた Windows デバイス – 以前にプロビジョニングされた Windows 職場デバイスのユーザーは、職場または学校アカウントを使用して Microsoft Entra ID に登録できます。 「Windows デバイスに職場または学校アカウントを追加する」を参照してください。

個人用デバイスを登録する - ユーザーは、個人の Windows デバイスを Microsoft Entra ID で登録できます。 「職場または学校のネットワークに個人のデバイスを登録する」を参照してください。

企業所有のデバイスの場合は、次のプラットフォーム固有の方法を使用して、新しいオペレーティング システムをプロビジョニングし、Microsoft Entra ID でデバイスを登録できます。

Windows – Windows Autopilot は、新しいデバイスのセットアップと事前構成に使用されるテクノロジのコレクションであり、生産性の高い使用に備えています。 「Windows Autopilot の概要」を参照してください。

iOS/iPadOS - Apple Business Manager または Apple School Manager を通じて購入した企業所有のデバイスは、自動デバイス登録を使用して Intune に登録できます。 「 自動デバイス登録の設定」を参照してください。

Windows Hello for Business を使用して認証セキュリティを強化する

パスワードの使用をデバイスでの強力な 2 要素認証に置き換え、PIN、サインインのセキュリティ キーなどを使用するための規則を適用する代替サインイン方法をユーザーに許可するには、 ユーザーの Windows デバイスで Windows Hello for Business を有効にします。

Microsoft Intune では、Windows Hello for Business の設定を適用して適用する 2 つの無料の方法がサポートされています。

テナント全体のポリシーを使用したデバイス登録時 – この方法を使用して、Intune に登録するときに、既定の Windows Hello for Business ポリシーを各 Windows デバイスに適用します。 このポリシーは、組織に参加するすべての新しい Windows デバイスが、PIN 要件、2 要素認証などの同じ初期構成標準に保持されるようにするのに役立ちます。

詳細と構成ガイダンスについては、Intune ドキュメントの デバイス登録時の Windows Hello を参照してください。

アカウント保護プロファイルを使用して登録した後 - アカウント保護プロファイルを使用すると、Intune に登録した後、組織内の異なるグループに特定の Windows Hello for Business 構成を適用できます。 アカウント保護プロファイルとテナント全体のプロファイルの間に競合がある場合は、アカウント保護プロファイルが優先されます。 これにより、要件に基づいてさまざまなグループに対して調整を行えます。

Intune アカウント保護プロファイルは、アカウント保護ポリシーの種類のプロファイルの 1 種類であり、Intune エンドポイント セキュリティ ポリシーの 1 種類です。 このプロファイルの構成に関するガイダンスについては、「 エンドポイント セキュリティ ポリシーを作成する」を参照し、アカウント保護 ポリシー の種類を選択してから、アカウント保護 プロファイル の種類を選択します。

2. クラウドで管理され、準拠しているエンドポイントとアプリへのアクセスを制限する

組織に参加するエンドポイントの ID が確立され、認証要件が強化された状態で、それらのエンドポイントが組織のデータとリソースへのアクセスに使用される前に、それらのエンドポイントが組織のセキュリティの期待を満たしていることを確認します。

アクセスを制限するには、Microsoft Entra 条件付きアクセスと連携する Intune デバイス コンプライアンス ポリシーを使用して、認証されたユーザーがリソースにアクセスするために、現在セキュリティ要件に準拠しているデバイスのみを使用できるようにします。 コンプライアンス ポリシーの重要な部分は、ユーザーが準拠していないデバイスをコンプライアンスに戻すのに役立つ 修復通知とルール です。

Microsoft Intune でコンプライアンス ポリシーを作成する

Microsoft Intuneコンプライアンス ポリシーは、管理対象デバイスの構成を評価するために使用する規則と条件のセットです。 これらのポリシーは、これらの構成要件を満たしていないデバイスから組織のデータとリソースをセキュリティで保護するのに役立ちます。 マネージド デバイスは、ポリシーで設定した条件を満たし、Intuneによって準拠していると見なされる必要があります。

Intune デバイス コンプライアンスには、連携する 2 つの部分があります。

コンプライアンス ポリシー設定 は、テナント全体を適用して、すべてのデバイスが受信する組み込みのコンプライアンス ポリシーを提供する 1 つの構成セットです。 コンプライアンス ポリシー設定は、明示的なデバイス コンプライアンス ポリシーが割り当てられていないデバイスを処理する方法など、環境内でのコンプライアンス ポリシーの動作を確立します。

これらのテナント全体の設定を構成するには、「 コンプライアンス ポリシーの設定」を参照してください。

デバイス コンプライアンス ポリシー は、ユーザーまたはデバイスのグループに展開するプラットフォーム固有の規則と設定の個別のセットです。 デバイスはポリシーのルールを評価して、コンプライアンスの状態を報告します。 非準拠状態では、非準拠に対して 1 つ以上のアクションが発生する可能性があります。 Microsoft Entra条件付きアクセス ポリシーでは、その状態を使用して、そのデバイスからの組織リソースへのアクセスをブロックすることもできます。

デバイス コンプライアンス ポリシーを使用してグループを構成するには、「 Microsoft Intune でコンプライアンス ポリシーを作成する」を参照してください。 使用できるコンプライアンス構成のレベルが上がっている例については、Intune の コンプライアンス ポリシーの計画に関するページを参照してください。

準拠していないデバイスのアクションとユーザー向けの通知を確立する

各 Intune コンプライアンス ポリシーには、 コンプライアンス違反に対するアクションが含まれています。 このアクションは、デバイスが割り当てられたコンプライアンス ポリシーの構成を満たできなかった場合に適用されます。 Intune と条件付きアクセスの両方がデバイスの状態を読み取り、構成できる追加の手順を決定したり、非準拠のままである限り、そのデバイスから組織のリソースへのアクセスをブロックしたりするのに役立ちます。

作成する各デバイス コンプライアンス ポリシーの一部として、コンプライアンス非対応のアクションを構成します。

コンプライアンス違反に対するアクションには、次のオプションが含まれますが、これらに限定されません。プラットフォームごとに異なるオプションを使用できます。

- デバイスを非準拠としてマークする

- 構成済みの電子メールをデバイスのユーザーに送信する

- デバイスをリモートでロックする

- 構成済みのプッシュ通知をユーザーに送信する

使用可能なアクション、ポリシーに追加する方法、電子メールと通知を事前構成する方法については、「 Intune で非準拠デバイスのアクションを構成する」を参照してください。

3. 企業のデバイスと BYOD にデータ損失防止 (DLP) を適用するポリシーを展開する

データ アクセスが許可されたら、ユーザーがデータに対して実行できる操作と、データの格納方法を制御する必要があります。 たとえば、ユーザーが会社の ID を使用してドキュメントにアクセスした場合、そのドキュメントが保護されていないコンシューマー ストレージの場所に保存されたり、コンシューマー通信やチャット アプリと共有されたりしないようにする必要があります。

推奨されるセキュリティ設定を適用する

セキュリティ ベースラインは、ユーザー、デバイス、データを保護するのに役立つ、セキュリティで保護された構成の広範で一貫したベースラインを確立するのに役立ちます。 Intune のセキュリティ ベースラインは、Windows 設定の事前構成済みグループであり、関連するセキュリティ チームが推奨する設定と既定値の既知のグループを適用するのに役立ちます。 これらのベースラインは、既定の構成で使用することも、編集して、組織内のさまざまなグループのさまざまなニーズを満たすカスタマイズされたインスタンスを作成することもできます。

「セキュリティ ベースラインを使用して、Microsoft Intune で管理する Windows デバイスをセキュリティで保護する」を参照してください。

エンドポイントに更新プログラムを自動的にデプロイする

進化するセキュリティの脅威にマネージド デバイスを準拠させるために、更新プログラムの展開を自動化できる Intune ポリシーを使用します。

ビジネス向け Windows 更新プログラム – Windows Update for Business の Intune ポリシーを使用して、デバイスに Windows 更新プログラムを自動的にインストールできます。 ポリシーは、更新プログラムがインストールされるタイミングと更新プログラムの種類 (Windows バージョン、最新のセキュリティ更新プログラム、新しいドライバーなど) を自動化できます。 開始するには、「 Intune で Windows 10 および Windows 11 ソフトウェア更新プログラムを管理する」を参照してください。

Android Enterprise 更新プログラム – Intune では、パートナー統合を通じて Zebra Android デバイスのオペレーティング システムとファームウェアに対する 自動ワイヤレス更新が サポートされます。

iOS/iPadOS - Intune ポリシーでは、Apple の自動デバイス登録 (ADE) オプションのいずれかを使用して、監視対象デバイスとして登録されている iOS/iPad デバイスに更新プログラムを自動的にインストールできます。 iOS 更新ポリシーを構成するには、「 Intune で iOS/iPadOS ソフトウェア更新ポリシーを管理する」を参照してください。

デバイスを暗号化する

デバイスで保存されている企業データを暗号化するには、次のプラットフォーム固有のオプションを使用します。

MacOS - macOS でディスク全体の暗号化を構成するには、 Intune で macOS の FileVault ディスク暗号化を使用します。

Windows – Windows デバイスの場合は、 Intune を使用して Windows デバイスのディスク暗号化ポリシーを管理します。 Intune ポリシーでは、ボリュームとディスクに BitLocker を適用し、ユーザーの資格情報にリンクされたファイル ベースのデータ暗号化機能を提供する個人用データ暗号化を適用できます。

アプリケーション保護ポリシーを使用してアプリ レベルで企業データを保護する

マネージド アプリ内で企業データをセキュリティで保護するには、Intune アプリ保護ポリシーを使用します。 Intune アプリ保護ポリシーは、 アクセス方法と共有方法を制御することで、組織のデータを保護するのに役立ちます。 たとえば、これらのポリシーにより、ユーザーが個人のアプリに会社のデータをコピーして貼り付けるのをブロックしたり、会社の電子メールにアクセスするために PIN を要求したりすることができます。

これらのポリシーの作成と使用を開始するには、「 アプリ保護ポリシーを作成して割り当てる方法」を参照してください。 使用できるセキュリティ構成のレベルが上がっている 3 つの例については、Intune のアプリ保護ポリシーの データ保護フレームワーク を参照してください。

4.エンドポイントの脅威検出を使用してデバイスのリスクを監視する

最初の 3 つの目標を達成したら、デバイスでエンドポイント セキュリティを構成し、新たな脅威の監視を開始して、より大きな問題になる前に修復できるようにします。

使用して組み合わせることができる Microsoft ソリューションの一部を次に示します。

Microsoft Defender と Microsoft Intune - Microsoft Defender for Endpoint と Intune を統合する場合は、Intune 管理センターを使用して、Intune で管理されているデバイスで Defender for Endpoint を構成し、Defender から脅威データと推奨事項を表示し、それらの問題を修復するアクションを実行できます。 Intune ポリシーを利用して、Intune に登録されていないデバイス上の Defender の構成を管理するためのDefender for Endpoint セキュリティ設定管理シナリオを使用することもできます。

Microsoft Sentinel – Microsoft Sentinel は、高度な脅威を発見して迅速に対応するのに役立つクラウドネイティブのセキュリティ情報およびイベント管理 (SIEM) ソリューションです。

Intune データ ウェアハウスを使用すると、デバイスとアプリの管理データをレポート ツールに送信して、アラートをインテリジェントにフィルター処理してノイズを減らすことができます。 オプションには、Power BI を使用 して Data Warehouse に接続すること や、 OData カスタム クライアントを使用した SIEM ソリューションの使用が含まれますが、これらに限定されません。

ゼロ トラストと OT ネットワーク

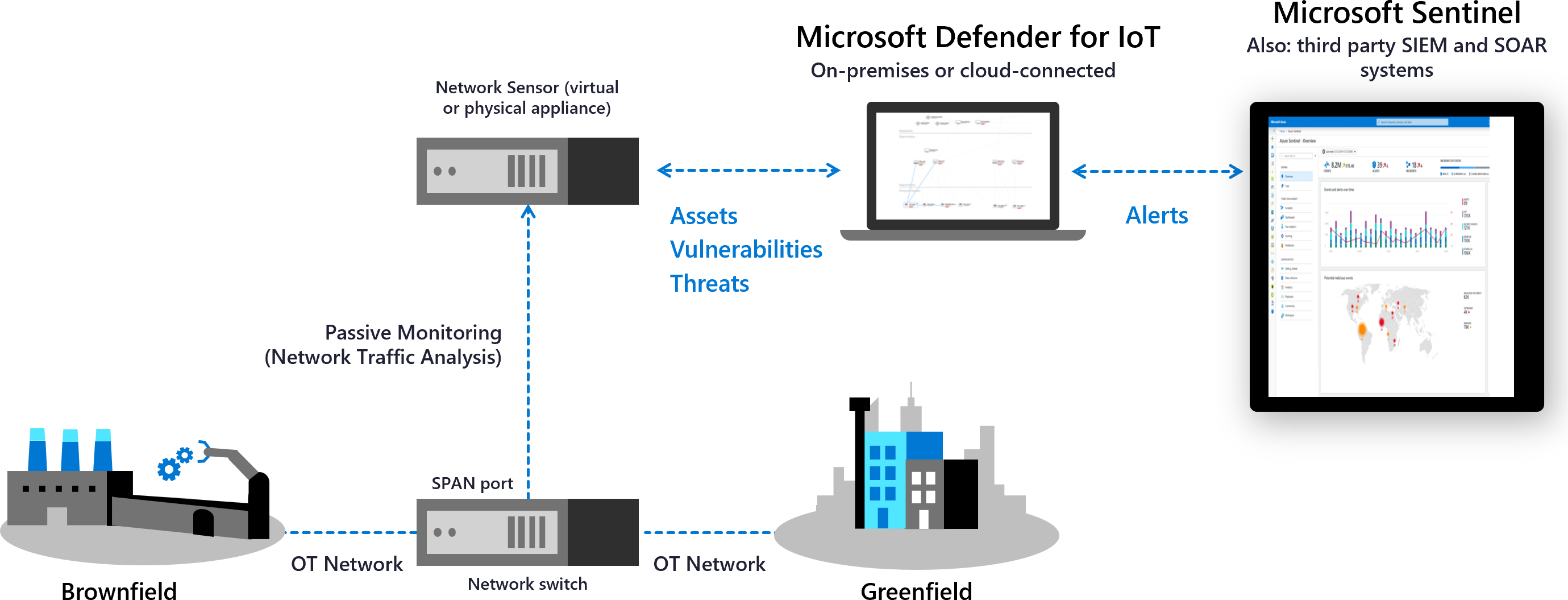

Microsoft Defender for IoT は、IoT およびオペレーショナル テクノロジ (OT) ネットワーク全体のデバイス、脆弱性、脅威の特定に特化して構築された統合セキュリティ ソリューションです。 Defender for IoT を使用して、セキュリティ エージェントが組み込まれていない可能性がある既存のデバイスを含め、IoT/OT 環境全体にセキュリティを適用します。

OT ネットワークは、多くの場合、従来の IT インフラストラクチャとは異なり、ゼロ トラストに特化したアプローチが必要です。 OTシステムは独自のプロトコルで独自の技術を使用し、接続性と電力が制限された老朽化したプラットフォーム、特定の安全要件、物理的な攻撃に対する固有の露出を含めることができます。

Defender for IoT では、次のような OT 固有の課題に対処することで、ゼロ トラストの原則をサポートしています。

- OT システムへのリモート接続を制御するのに役立ちます。

- 依存システム間の相互接続の確認と削減に役立ちます。

- ネットワーク内の単一障害点を見つける。

Defender for IoT ネットワーク センサーを展開して、デバイスとトラフィックを検出し、OT 固有の脆弱性を監視します。 センサーをネットワーク全体のサイトとゾーンに分割してゾーン間のトラフィックを監視し、Defender for IoT のリスクベースの軽減策手順に従って OT 環境全体のリスクを軽減します。 その後、Defender for IoT は、異常または未承認の動作についてデバイスを継続的に監視します。

Microsoft Sentinel などのMicrosoft サービスや、SIEM とチケット システムの両方を含む他のパートナー サービスと統合して、組織全体で Defender for IoT データを共有します。

詳細については、以下を参照してください:

- ゼロ トラストと OT ネットワーク

- ゼロ トラストの原則を使用して OT ネットワークを監視する

- Microsoft Sentinel を使用して Defender for IoT インシデントを調査する

このガイドで説明されている製品

Microsoft Azure

Microsoft 365

Microsoft Defender for Endpoint

まとめ

ゼロ トラスト アプローチは、デバイスとエンドポイントのセキュリティ体制を大幅に強化できます。 実装に関する詳細情報やヘルプについては、カスタマー サクセス チームにお問い合わせいただくか、すべてのゼロ トラスト要素をカバーするこのガイドの他の章を参照してください。

エンドツーエンドのゼロ トラスト戦略を実装する方法の詳細については、以下を参照してください。

ゼロ トラスト展開ガイド シリーズ