Azure Firewall のしくみ

Azure Firewall と Azure Firewall Manager の両方の基本的な機能について理解したので、これらのテクノロジが Azure リソースのセキュリティを提供するしくみについて説明します。 この情報は、Azure Firewall が Contoso のネットワーク セキュリティ戦略に適したツールであるかどうかを評価するのに役立ちます。

Azure Firewall によって Azure 仮想ネットワークがどのように保護されるか

Azure Firewall によって仮想ネットワークがどのように保護されるかを理解するには、Azure Firewall のどのデプロイにも、以下の 2 つの重要な特性があることを知ってください。

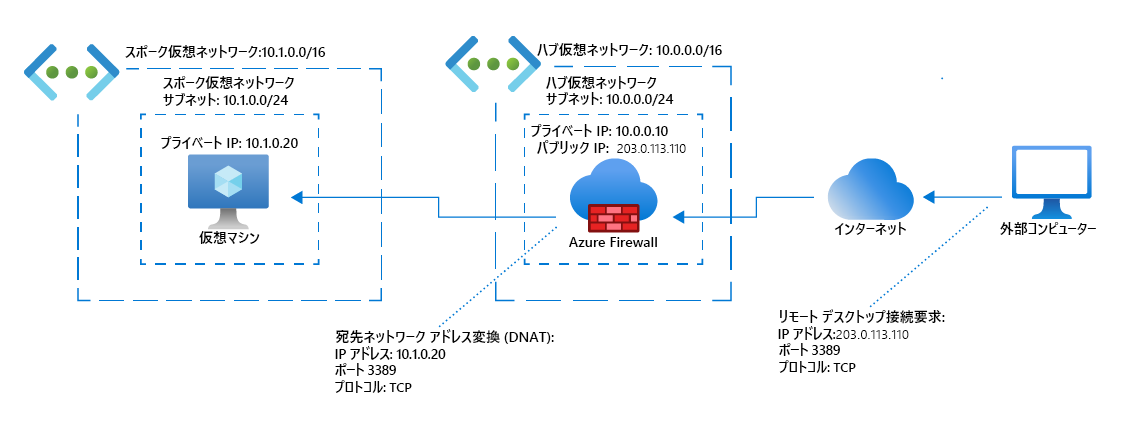

- ファイアウォール インスタンスには、すべての受信トラフィックの送信先となるパブリック IP アドレスがあります。

- ファイアウォール インスタンスには、すべての送信トラフィックの送信先となるプライベート IP アドレスがあります。

つまり、受信と送信のすべてのトラフィックが、ファイアウォールを通過します。 ファイアウォールの既定では、すべてのものに対するアクセスが拒否されます。 あなたの仕事は、トラフィックがファイアウォールの通過を許可される条件を指定してファイアウォールを構成することです。 各条件は ルールと呼ばれ、各ルールはデータに対して 1 つ以上のチェックを適用します。 すべてのファイアウォール規則に合格したトラフィックのみが通過を許可されます。

Azure Firewall でネットワーク トラフィックを管理する方法は、トラフィックの発信元によって異なります。

- 許可された受信トラフィックの場合、Azure Firewall では DNAT を使用して、ファイアウォールのパブリック IP アドレスを、仮想ネットワーク内の適切な宛先リソースのプライベート IP アドレスに変換します。

- 許可された送信トラフィックの場合、Azure Firewall では SNAT を使用して、送信元 IP アドレスを、ファイアウォールのパブリック IP アドレスに変換します。

注

Azure Firewall では、宛先 IP アドレスが仮想ネットワークの外部にある場合にのみ SNAT を使用します。 宛先 IP アドレスが、仮想ネットワークのプライベート アドレス空間のものである場合、Azure Firewall では、トラフィックに対して SNAT は使用されません。

Azure Firewall は仮想ネットワーク内のどこに適合するか

処理を効果的に実行させるには、Azure Firewall を、保護対象の信頼されたネットワークと、潜在的脅威をもたらす信頼されていないネットワークとの間のバリアとしてセットアップする必要があります。 最も一般的には、Azure 仮想ネットワークとインターネットとの間のバリアとして、Azure Firewall をデプロイします。

Azure Firewall は、以下の特性を持つ "ハブとスポーク" ネットワーク トポロジを使用してデプロイするのが最適です。

- 中央の接続ポイントとして機能する仮想ネットワーク。 このネットワークは、"ハブ仮想ネットワーク" です。

- ハブとピアリングされた 1 つ以上の仮想ネットワーク。 これらのピアは "スポーク仮想ネットワーク" であり、ワークロード サーバーをプロビジョニングするために使用されます。

ハブ仮想ネットワークのサブネットにファイアウォール インスタンスをデプロイし、その後、ファイアウォールを通過するすべての受信および送信トラフィックを構成します。

以下の一般的な手順に従って、Azure Firewall のインスタンスをセットアップします。

- ファイアウォールのデプロイ用サブネットを含むハブ仮想ネットワークを作成します。

- スポーク仮想ネットワークと、そのサブネットおよびサーバーを作成します。

- ハブとスポーク ネットワークをピアリングします。

- ファイアウォールを、ハブのサブネットにデプロイします。

- 送信トラフィック用に、すべてのサブネットからトラフィックをファイアウォールのプライベート IP アドレスに送信する、既定のルートを作成します。

- 受信と送信のトラフィックをフィルター処理する規則を使用してファイアウォールを構成します。

Azure Firewall の規則の種類

次の表で、Azure のファイアウォール用に作成できる 3 種類の規則について説明します。

| 規則の種類 | [説明] |

|---|---|

| NAT | ファイアウォールのパブリック IP アドレスと、指定されたポート番号に基づいて、受信インターネット トラフィックを変換し、フィルター処理します。 たとえば、仮想マシンへのリモート デスクトップ接続を有効にするため、NAT 規則を使用して、ファイアウォールのパブリック IP アドレスとポート 3389 を、仮想マシンのプライベート IP アドレスに変換することができます。 |

| アプリケーション | FQDN に基づいてトラフィックをフィルター処理します。 たとえば、アプリケーション規則を使用して、FQDN server10.database.windows.net を使用した Azure SQL Database インスタンスへのアクセスを、送信トラフィックに許可します。 |

| ネットワーク | 次の 3 つのネットワーク パラメーターのうち、1 つ以上に基づいてトラフィックをフィルター処理します。IP アドレス、ポート、プロトコルです。 たとえば、ネットワーク規則を使用して、指定した IP アドレスにある特定の DNS サーバーに、ポート 53 を使用して送信トラフィックがアクセスすることを許可します。 |

重要

Azure Firewall では、優先順位に従って規則が適用されます。 脅威インテリジェンスに基づく規則は、常に最も高い優先順位が与えられ、最初に処理されます。 その後、種類別に規則が適用されます。NAT 規則、ネットワーク規則、アプリケーション規則の順です。 各種類の中では、規則の作成時に割り当てられた優先順位の値に従って、最小値から最大値へと規則が処理されます。

Azure Firewall のデプロイ オプション

Azure Firewall には、規則の作成と管理を容易にするために設計された機能が多数用意されています。 次の表は、これらの機能をまとめたものです。

| 機能 | [説明] |

|---|---|

| FQDN | 1 つのホストまたは 1 つ以上の IP アドレスの 1 つのドメイン名。 アプリケーション規則に FQDN を追加して、そのドメインへのアクセスを許可します。 アプリケーション ルールで FQDN を使用する場合は、*.google.com などのワイルドカードを使用できます。 |

| FQDN タグ | Microsoft の既知の FQDN のグループ。 アプリケーション規則に FQDN タグを追加して、タグの FQDN への送信アクセスを許可します。 Windows Update、Azure Virtual Desktop、Windows 診断、Azure Backup などのための FQDN タグがあります。 FQDN タグは Microsoft によって管理されており、変更したり作成したりすることはできません。 |

| サービス タグ | 特定の Azure サービスに関連する IP アドレス プレフィックスのグループ。 ネットワーク規則にサービス タグを追加して、タグによって表されるサービスへのアクセスを許可します。 Azure Backup、Azure Cosmos DB、Logic Apps など、多数の Azure サービスのためのサービス タグがあります。 サービス タグは Microsoft によって管理されており、変更したり作成したりすることはできません。 |

| IP グループ | 10.2.0.0/16 や 10.1.0.0-10.1.0.31 のような IP アドレスのグループ。 IP グループは、NAT またはアプリケーション規則内の発信元アドレスとして、またはネットワーク規則内の送信元または宛先アドレスとして使用できます。 |

| [カスタム DNS] | ドメイン名を IP アドレスに解決するカスタム DNS サーバー。 Azure DNS ではなくカスタム DNS サーバーを使用する場合は、Azure Firewall を DNS プロキシとしても構成する必要があります。 |

| DNS プロキシ | DNS プロキシとして機能するように Azure Firewall を構成できます。これは、すべてのクライアント DNS 要求が、DNS サーバーに移動する前にファイアウォールを通過することを意味します。 |