중요합니다

Azure DevOps는 대체 자격 증명 인증을 지원하지 않습니다. 대체 자격 증명을 계속 사용하는 경우 보다 안전한 인증 방법으로 전환하는 것이 좋습니다.

이 문서에서는 사용자와 애플리케이션이 조직의 서비스 및 리소스에 액세스하는 방법을 결정하는 조직의 보안 정책을 관리하는 방법을 보여 줍니다. 조직 설정에서 이러한 정책의 대부분에 액세스할 수 있습니다.

필수 조건

| 범주 | 요구 사항 |

|---|---|

| 사용 권한 |

|

정책 관리

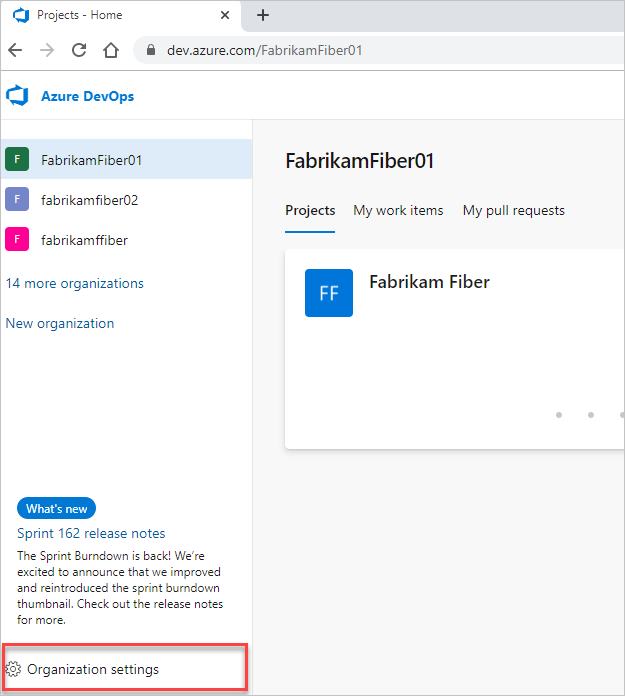

조직의 애플리케이션 연결, 보안 또는 사용자 정책을 업데이트하려면 다음 단계를 수행합니다.

https://dev.azure.com/{Your_Organization}에서 조직에 로그인합니다.조직 설정을 선택합니다

.

.

정책을 선택한 다음 원하는 정책을 켜거나 끕니다.

인증 방법 제한

사용자 자격 증명을 반복적으로 묻는 메시지를 표시하지 않고 조직에 원활하게 액세스할 수 있도록 애플리케이션 은 OAuth, SSH 및 PAT(개인 액세스 토큰)와 같은 인증 방법을 사용할 수 있습니다. 기본적으로 모든 기존 조직은 모든 인증 방법에 대한 액세스를 허용합니다.

다음 애플리케이션 연결 정책을 사용하지 않도록 설정하여 이러한 인증 방법에 대한 액세스를 제한할 수 있습니다.

-

OAuth를 통한 타사 애플리케이션 액세스: Azure DevOps OAuth 앱이 OAuth를 통해 귀하의 조직의 리소스에 액세스할 수 있도록 활성화합니다. 이 정책은 모든 새 조직에 대해 기본적으로 해제됩니다. azure DevOps OAuth 앱

액세스하려면 이 정책을 사용하도록 설정하여 이러한 앱이 조직의 리소스에 액세스할 수 있도록 합니다. 이 정책은 Microsoft Entra ID OAuth 앱 액세스에 영향을 주지 않습니다. - SSH 인증: 애플리케이션이 SSH를 통해 조직의 Git 리포지토리에 연결할 수 있도록 합니다.

- 테넌트 관리자는 Microsoft Entra 설정 페이지에서 전역 개인 액세스 토큰 생성을 제한하고, 전체 범위의 개인 액세스 토큰 생성을 제한하고, 테넌트 수준 정책을 통해 최대 개인 액세스 토큰 수명을 적용할 수 있습니다. Microsoft Entra 사용자 또는 그룹을 추가하여 이러한 정책에서 제외합니다.

- 조직 관리자는 해당 조직에서 개인 액세스 토큰 생성을 제한 할 수 있습니다. 하위 정치에서는 관리자가 패키징 전용 PAT를 만들거나 허용 목록에 포함된 Microsoft Entra 사용자 또는 그룹에 대한 모든 범위의 PAT를 만들도록 허용할 수 있습니다.

인증 방법에 대한 액세스를 거부하는 경우 어떤 애플리케이션도 해당 방법을 통해 조직에 액세스할 수 없습니다. 이전에 액세스한 모든 애플리케이션에 인증 오류가 발생하고 액세스 권한이 손실됩니다.

Azure DevOps에 대한 조건부 액세스 정책 지원

Azure DevOps의 CA(조건부 액세스) 는 Microsoft Entra ID를 통해 적용되며 대화형(웹) 및 비대화형(클라이언트 자격 증명) 흐름을 모두 지원하며 로그인하는 동안 MFA, IP 제한 및 디바이스 준수와 같은 정책의 유효성을 검사하고 토큰 검사를 통해 주기적으로 지원합니다.

SSH 키 정책

SSH 인증

SSH 인증 정책은 조직에서 SSH 키를 사용할 수 있는지 여부를 제어합니다.

SSH 키 만료 유효성 검사

만료된 SSH 키로 인한 액세스 손실을 방지하려면 현재 키가 만료되기 전에 새 키를 만들고 업로드합니다. 시스템은 만료 7일 전과 만료후 다시 자동화된 알림을 전송하여 계속 진행하는 데 도움을 줍니다. 자세한 내용은 1단계: SSH 키 만들기를 참조하세요.

유효성 검사 SSH 키 만료 정책은 기본적으로 사용하도록 설정됩니다. 활성 상태이면 만료 날짜를 적용합니다. 만료된 키는 즉시 유효하지 않습니다.

정책을 사용하지 않도록 설정하면 시스템에서 만료 날짜를 더 이상 검사하지 않으며 만료된 키를 계속 사용할 수 있습니다.