적용 대상: ✔️ Front Door Premium

이 문서에서는 Azure Private Link를 사용하여 App Service(웹앱 또는 함수 앱)에 비공개로 연결하도록 Azure Front Door Premium을 구성하는 방법을 안내합니다.

필수 구성 요소

- 활성 구독이 있는 Azure 계정. 무료로 계정을 만듭니다.

원본 그룹이 있는 Azure Front Door Premium 프로필입니다. 자세한 내용은 Azure Front Door 만들기를 참조하세요.

프라이빗 링크입니다. 자세한 내용은 Private Link 서비스 만들기를 참조하세요.

Azure 계정을 사용하여 Azure Portal 에 로그인합니다.

원본 그룹이 있는 Azure Front Door Premium 프로필입니다. 자세한 내용은 Azure Front Door 만들기를 참조하세요.

프라이빗 링크입니다. 자세한 내용은 Private Link 서비스 만들기를 참조하세요.

Azure Cloud Shell 또는 Azure CLI.

이 문서의 단계에서는 Azure Cloud Shell에서 대화형으로 Azure CLI 명령을 실행합니다. Cloud Shell에서 명령을 실행하려면 코드 블록의 오른쪽 위 모서리에서 Cloud Shell을 엽니다. 복사를 선택하여 코드를 복사하고 Cloud Shell에 붙여넣어 실행합니다. Cloud Shell은 Azure Portal 내에서도 실행할 수 있습니다.

Azure CLI를 로컬로 설치하여 명령을 실행할 수도 있습니다. Azure CLI를 로컬로 실행하는 경우 az login 명령을 사용하여 Azure에 로그인합니다.

참고

프라이빗 엔드포인트를 사용하려면 App Service 요금제가 특정 요구 사항을 충족해야 합니다. 자세한 내용은 Azure 웹앱용 프라이빗 엔드포인트 사용을 참조하세요. 이 기능은 App Service 슬롯에서 지원되지 않습니다.

Azure Front Door Premium에서 App Service(웹앱 또는 함수 앱)에 대한 프라이빗 링크 사용

이 섹션에서는 Private Link 서비스를 Azure Front Door의 개인 네트워크 내의 프라이빗 엔드포인트에 매핑합니다.

Azure Front Door 프리미엄 프로필에서 설정으로 이동하여 원본 그룹을 선택합니다.

Private Link를 사용하도록 설정하려는 App Service(웹앱 또는 함수 앱) 원본을 포함해야 하는 원본 그룹을 선택합니다.

+ 원본 추가를 선택하여 새 원본을 추가하거나 목록에서 기존 원본을 선택합니다. 다음 표를 사용하여 원본에 대한 설정을 구성합니다.

설정 값 이름 이 원본을 식별하는 이름을 입력합니다. 원본 형식 App Services 호스트 이름 원본으로 사용할 호스트를 드롭다운에서 선택합니다. 원본 호스트 헤더 원본 호스트 헤더를 사용자 지정하거나 기본값으로 둡니다. HTTP 포트 80(기본값) HTTPS 포트 443(기본값) 우선 순위 기본, 보조, 백업 목적으로 원본에 다른 우선 순위를 지정합니다. 무게 1000(기본값) 가중치를 사용하여 다양한 원본에 트래픽을 분산합니다. 지역 사용자의 원본과 일치하거나 가장 가까운 지역을 선택합니다. 대상 하위 리소스 선택한 리소스에 대한 하위 리소스 종류로 사이트를 선택합니다. 메시지 요청 프라이빗 엔드포인트를 승인하는 동안 표시할 사용자 지정 메시지를 입력합니다.

추가를 선택하여 구성을 저장한 다음, 업데이트를 선택하여 원본 그룹 설정을 저장합니다.

az afd origin create 명령을 사용하여 새 Azure Front Door 원본을 만듭니다. 값은 private-link-___location사용 가능한 지역에서 제공되어야 하며 값은 private-link-sub-resource-type사이트입니다.

az afd origin create --enabled-state Enabled \

--resource-group 'myResourceGroup' \

--origin-group-name 'og1' \

--origin-name 'myapporigin' \

--profile-name 'contosoAFD' \

--host-name 'example.contoso.com' \

--origin-host-header 'example.contoso.com' \

--http-port 80 \

--https-port 443 \

--priority 1 \

--weight 500 \

--enable-private-link true \

--private-link-___location 'EastUS' \

--private-link-request-message 'AFD app service origin Private Link request.' \

--private-link-resource /'subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Web/sites/webapp1/appServices' \

--private-link-sub-resource-type sites

App Service에서 Azure Front Door 프리미엄 프라이빗 엔드포인트 연결 승인

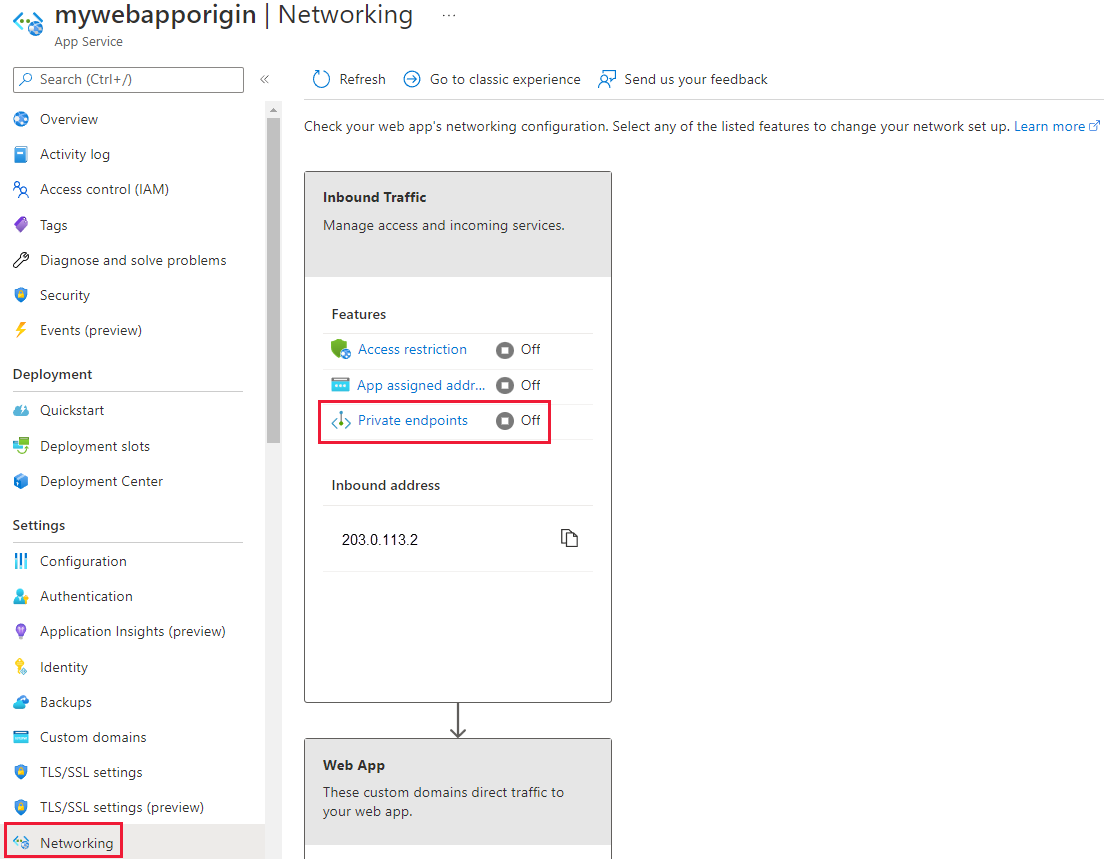

이전 섹션에서 Private Link를 사용하여 구성한 App Service로 이동합니다. 설정에서 네트워킹을 선택합니다.

네트워킹 섹션에서 프라이빗 엔드포인트 연결 구성을 선택합니다.

Azure Front Door 프리미엄에서 보류 중 프라이빗 엔드포인트 요청을 찾아 승인을 선택합니다.

az network private-endpoint-connection list 명령을 사용하여 웹앱에 대한 프라이빗 엔드포인트 연결을 나열합니다.

Resource ID출력의 첫 번째 줄에 있는 프라이빗 엔드포인트 연결에 유의하세요.az network private-endpoint-connection list --name 'webapp1' --resource-group 'myResourceGroup' --type 'Microsoft.Web/sites'az network private-endpoint-connection approve 명령을 사용하여 프라이빗 엔드포인트 연결을 승인합니다.

az network private-endpoint-connection approve --id '/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Web/sites/webapp1/privateEndpointConnections/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e'

승인 후 연결이 완전히 설정되는 데 몇 분 정도 걸릴 수 있습니다. 설정되면 Azure Front Door Premium을 통해 웹앱 또는 함수 앱에 액세스할 수 있습니다. 프라이빗 엔드포인트를 사용하도록 설정하면 공용 인터넷에서 앱에 직접 액세스할 수 없습니다.

피해야 할 일반적인 실수

다음 실수는 Azure Private Link를 사용하도록 설정된 원본을 구성할 때 일반적입니다.

- Azure Private Link를 사용하도록 설정된 원본을 공용 원본이 포함된 기존 원본 그룹에 추가합니다. Azure Front Door는 동일한 원본 그룹에서 퍼블릭 및 프라이빗 원본을 혼합하는 것을 허용하지 않습니다.