Azure Route Server는 스포크 가상 네트워크에 경로를 자동으로 삽입하여 허브 및 스포크 아키텍처에서 네트워크 관리를 간소화합니다. 이 기능을 사용하면 여러 스포크 네트워크에서 사용자 정의 경로를 수동으로 만들고 유지 관리하는 동시에 네트워크 가상 어플라이언스를 통한 동적 라우팅을 사용할 필요가 없습니다.

기존 허브 및 스포크 디자인에서 관리자는 허브의 공유 네트워크 디바이스를 통해 트래픽을 전달하도록 각 스포크 가상 네트워크에서 UDR(사용자 정의 경로)을 구성해야 합니다. 이 수동 접근 방식은 스포크 수가 증가함에 따라 유지 관리하기가 어려워집니다. Azure Route Server는 네트워크 가상 어플라이언스에서 학습된 경로를 연결된 모든 스포크 네트워크에 자동으로 배포하는 중앙 집중식 라우팅 솔루션을 제공하여 이러한 복잡성을 해결합니다.

Route Server 경로 주입의 주요 이점은 다음과 같습니다.

- 간소화된 관리: 스포크 네트워크에서 수동 UDR 구성 제거

- 동적 라우팅: 네트워크 토폴로지 변경에 자동으로 적용

- 중앙 집중식 제어: 허브에서 경로 배포를 위한 단일 지점 제공

- 확장 가능한 아키텍처: 스포크 가상 네트워크에서 더 복잡한 주입 없이 스포크 네트워크 수 증가를 지원합니다.

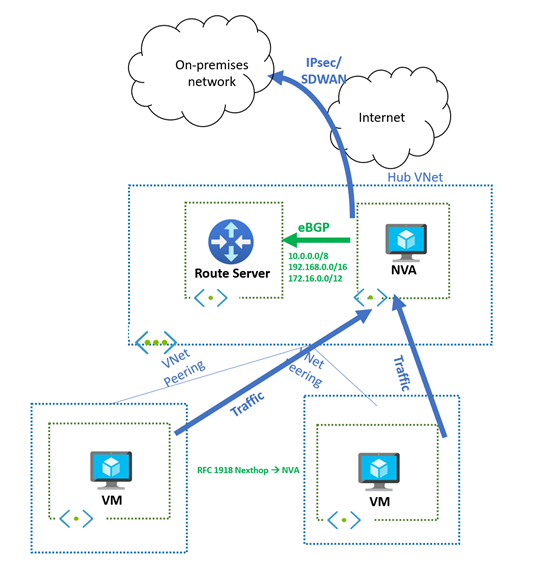

기본 허브 및 스포크 토폴로지

다음 다이어그램에서는 Azure Route Server를 사용하는 일반적인 허브 및 스포크 디자인을 보여 줍니다. 허브 가상 네트워크에는 네트워크 가상 어플라이언스와 Route Server가 모두 포함되고, 두 스포크 가상 네트워크는 애플리케이션 워크로드를 호스트합니다.

경로 주입 동작 원리

이 구성에서 가상 어플라이언스는 BGP 피어링을 통해 경로 서버에 네트워크 접두사를 알립니다. 그런 다음 경로 서버는 허브 및 스포크 가상 네트워크 모두에서 가상 머신의 유효 경로에 이러한 경로를 자동으로 삽입합니다.

경로 주입에 대한 주요 요구 사항:

- 스포크 가상 네트워크는 허브 가상 네트워크와 피어링되어야 합니다.

- 가상 네트워크 피어링에는 원격 가상 네트워크의 게이트웨이 또는 경로 서버 사용 설정이 포함되어야 합니다.

- 네트워크 가상 어플라이언스는 Route Server를 사용하여 BGP 피어링을 설정해야 합니다.

이 방법을 사용하면 경로 서버가 경로 배포를 자동으로 처리하므로 스포크 네트워크에서 수동 사용자 정의 경로가 필요하지 않습니다. 예를 들어 NVA에서 보급하는 기본 경로(0.0.0.0/0)는 검사를 위해 보안 어플라이언스를 통해 스포크 네트워크의 모든 트래픽을 전달합니다.

네트워크 가상 어플라이언스를 통한 온-프레미스 연결

네트워크 가상 어플라이언스는 IPsec VPN 및 SD-WAN 솔루션을 비롯한 다양한 기술을 통해 온-프레미스 네트워크에 대한 연결을 제공할 수 있습니다. Route Server의 동적 라우팅 기능은 Azure와 온-프레미스 네트워크 간의 자동 경로 교환을 사용하도록 설정하여 이러한 시나리오를 향상시킵니다.

양방향 경로 학습

이 구성에서 Route Server는 양방향 경로 학습을 용이하게 합니다.

Azure에서 온-프레미스로: NVA는 Route Server에서 Azure 네트워크 접두사를 학습하고 동적 라우팅 프로토콜을 사용하여 온-프레미스 네트워크에 보급합니다.

온-프레미스에서 Azure로: NVA는 온-프레미스 경로를 수신하고 이를 Route Server에 보급하여 스포크 가상 네트워크에 삽입합니다.

이 동적 접근 방식은 정적 경로 구성의 필요성을 없애고 연결 양쪽의 네트워크 토폴로지 변경에 자동으로 적응합니다.

프라이빗 트래픽 검사 전략

스포크 간 및 스포크-온프레미스 통신에 대한 트래픽 검사를 구현할 때, 적절한 설정을 위해 Route Server의 경로 광고 동작을 이해하는 것이 중요합니다.

라우팅 알림 제한

Azure Route Server에는 경로 광고를 처리할 때 특정 동작이 있습니다.

- 같거나 긴 접두사: 경로 서버는 가상 네트워크 주소 공간보다 크거나 같은 접두사를 가진 경로를 보급하지 않습니다.

- 더 짧은 접두사: Route Server는 가상 네트워크 주소 공간보다 더 짧은 접두사(슈퍼넷)가 있는 경로를 보급합니다.

프라이빗 트래픽 검사를 위한 슈퍼넷 접근 방식

스포크 간의 프라이빗 트래픽을 검사하려면 가상 네트워크 주소 공간을 포함하는 슈퍼넷을 알리도록 NVA를 구성합니다.

구성 예제:

- 가상 네트워크 주소 공간:

10.0.0.0/16 - NVA 공지 경로:

10.0.0.0/8(슈퍼넷) - 결과: 경로 서버가 슈퍼넷 경로를 삽입하여 NVA를 통해 트래픽을 전달합니다.

이 동작은 VPN Gateway를 사용하는 BGP 경로 보급 원칙과 일치합니다.

중요합니다

접두사 길이가 동일한 경로가 ExpressRoute 및 NVA에서 보급되면 Azure는 ExpressRoute 경로의 우선 순위를 지정합니다. 경로 선택에 대한 자세한 내용은 라우팅 기본 설정을 참조하세요.

중요합니다

길이가 같은 접두사를 ExpressRoute 및 NVA에서 보급하는 시나리오가 있는 경우 Azure는 ExpressRoute에서 학습된 경로를 선호하고 프로그래밍합니다. 자세한 내용은 라우팅 기본 설정을 참조하세요.

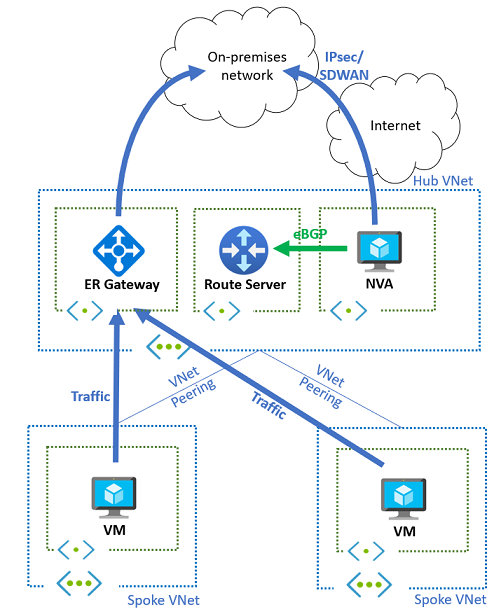

가상 네트워크 게이트웨이를 사용하는 하이브리드 연결

경로 서버를 동일한 가상 네트워크의 VPN 또는 ExpressRoute 게이트웨이와 결합하면 트래픽 흐름 관리에 경로 우선 순위가 중요해집니다.

경로 우선 순위 동작

가상 네트워크 게이트웨이 경로는 특정성으로 인해 Route Server 삽입 경로보다 우선합니다.

- 게이트웨이 경로: VPN 또는 ExpressRoute 게이트웨이에서 학습된 보다 구체적인 접두사

- 경로 서버 경로: NVA에서 덜 구체적인 경로(예: 기본 경로)

이 우선 순위는 게이트웨이에서 학습한 온-프레미스 접두사가 Route Server에 의해 주입된 기본 경로를 재정의하여 알려진 대상에 대한 최적의 라우팅을 보장함을 의미합니다.

경로 전파 제어

스포크 가상 네트워크에 도달하는 경로를 관리하려면 다음을 수행합니다.

게이트웨이 경로 전파 사용 안 함: 스포크 서브넷이 스포크 경로 테이블에서 "게이트웨이 경로 전파"를 사용하지 않도록 설정하여 온-프레미스 경로를 학습하지 못하도록 합니다.

기본 경로 UDR 사용: NVA를 가리키는 0.0.0.0/0으로 사용자 정의 경로를 구성하여 트래픽 검사를 보장합니다.

BGP 커뮤니티 제어: 경로 서버가 다른 BGP 피어에 no-advertise 경로를 보급하지 못하도록 BGP 커뮤니티(65535:65282)로 경로를 보급하도록 NVA를 구성합니다.

참고

"게이트웨이 경로 전파" 기능을 비활성화하면 스포크 서브넷이 Route Server로부터 경로를 동적으로 학습하지 못하게 됩니다. 그에 따라 라우팅 구성을 계획합니다.

expressRoute 및 Azure Firewall과 SD-WAN 공존

엔터프라이즈 환경은 종종 SD-WAN, ExpressRoute 및 Azure Firewall을 결합하여 포괄적인 연결 및 보안을 제공합니다. Route Server를 사용하면 중앙 집중식 트래픽 검사를 유지하면서 이러한 기술을 원활하게 통합할 수 있습니다.

아키텍처 구성 요소

스포크 네트워크: Azure Firewall을 가리키는 기본 경로(0.0.0.0/0)를 사용하여 ExpressRoute 또는 Route Server의 학습 경로를 방지하는 경로 테이블을 사용하여 구성합니다.

Azure Firewall: ExpressRoute 및 SD-WAN NVA에서 Route Server를 통해 경로를 학습하여 온-프레미스 트래픽에 대한 지능형 라우팅 결정을 내립니다.

경로 광고 제어: SD-WAN NVA는 ExpressRoute를 통해 다시 온-프레미스로 no-advertise 경로 삽입을 방지하기 위해 BGP 커뮤니티와 경로를 보급해야 합니다.

프라이빗 엔드포인트 고려 사항

프라이빗 엔드포인트를 사용하여 이 아키텍처를 구현하는 경우 라우팅 대칭 요구 사항을 고려합니다.

- 비대칭 라우팅 위험: 온-프레미스에서 프라이빗 엔드포인트로의 트래픽은 방화벽 검사를 우회합니다.

- 해결 방법: 프라이빗 엔드포인트를 호스팅하는 서브넷에서 프라이빗 엔드포인트에 대한 경로 테이블 네트워크 정책 사용

이 구성은 라우팅 대칭을 보장하고 프라이빗 엔드포인트 트래픽에 대한 보안 정책을 유지 관리합니다.

트래픽 대칭 고려 사항

고가용성 또는 확장성을 위해 여러 NVA 인스턴스를 배포하는 경우 차세대 방화벽과 같은 상태 저장 네트워크 어플라이언스에 트래픽 대칭을 유지하는 것이 중요합니다.

트래픽 흐름 시나리오

인터넷 바인딩된 트래픽: NVA는 SNAT(원본 네트워크 주소 변환)를 사용하여 반환 트래픽이 아웃바운드 흐름을 처리한 동일한 어플라이언스에 도달하도록 합니다.

인바운드 인터넷 트래픽: NVA는 양방향 트래픽 대칭을 보장하기 위해 DNAT(대상 NAT) 및 원본 NAT(SNAT)가 모두 필요합니다.

Azure 간 트래픽: 원본 가상 머신이 독립적인 라우팅 결정을 내리기 때문에 여러 NVA 인스턴스에서 트래픽 대칭을 달성하기 위해 SNAT가 필요합니다.

고가용성 배포 옵션

활성/활성 구성: 동일한 경로 알림을 사용하여 여러 NVA 인스턴스를 배포하고 트래픽 대칭에 SNAT를 사용합니다.

활성/수동 구성: 보조 인스턴스가 더 긴 AS 경로로 경로를 광고하는 여러 NVA 인스턴스를 배포하여 장애 조치 시까지 기본 경로가 우선하도록 합니다.

경로 서버 제한 사항

Route Server는 제어 평면에서만 작동하며 데이터 평면 트래픽 전달에 참여하지 않습니다. Route Server로 경로를 보급할 때 NVA는 다음 홉 대상을 다음과 같이 지정해야 합니다.

- NVA 자체

- NVA 앞에 있는 부하 분산 장치

- 동일한 가상 네트워크의 다른 NVA 또는 방화벽

이 디자인은 경로 서버의 역할을 라우팅 제어 지점으로 유지하면서 적절한 트래픽 전달을 보장합니다.

관련 콘텐츠

- ExpressRoute 및 Azure VPN에 대한 Azure Route Server 지원에 대해 자세히 알아보세요.

- Azure Route Server와 네트워크 가상 어플라이언스 간에 피어링을 구성하는 방법을 알아보세요.