적용 대상: ✔️ SMB Azure 파일 공유

Azure Files는 사용하기 쉬운 Microsoft 클라우드 파일 시스템입니다. 이 문서에서는 Windows 및 Windows Server에 SMB Azure 파일 공유를 탑재하는 방법을 보여 줍니다.

Azure Files는 SSD 파일 공유에서만 SMB 다중 채널을 지원합니다.

| Windows 버전 | SMB 버전 | Azure Files SMB 다중 채널 | 최대 SMB 채널 암호화 |

|---|---|---|---|

| Windows Server 2025 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 11 버전 24H2 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 11 버전 23H2 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 11 버전 22H2 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 10 버전 22H2 | SMB 3.1.1 | 예 | AES-128-GCM |

| 윈도우 서버 2022 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 11 버전 21H2 | SMB 3.1.1 | 예 | AES-256-GCM |

| Windows 10 버전 21H2 | SMB 3.1.1 | 예 | AES-128-GCM |

| Windows 10, 버전 21H1 | SMB 3.1.1 | 예, KB5003690 및 이후 버전 | AES-128-GCM |

| Windows Server 버전 20H2 | SMB 3.1.1 | 예, KB5003690 및 이후 버전 | AES-128-GCM |

| Windows 10 버전 20H2 | SMB 3.1.1 | 예, KB5003690 및 이후 버전 | AES-128-GCM |

| Windows Server, 버전 2004 | SMB 3.1.1 | 예, KB5003690 및 이후 버전 | AES-128-GCM |

| Windows 10, 버전 2004 | SMB 3.1.1 | 예, KB5003690 및 이후 버전 | AES-128-GCM |

| Windows Server 2019 | SMB 3.1.1 | 예. KB5003703 이상 | AES-128-GCM |

| Windows 10, 버전 1809 | SMB 3.1.1 | 예. KB5003703 이상 | AES-128-GCM |

| Windows Server 2016 | SMB 3.1.1 | 예, KB5004238 이상 및 적용된 레지스트리 키 | AES-128-GCM |

| Windows 10 버전 1607 | SMB 3.1.1 | 예, KB5004238 이상 및 적용된 레지스트리 키 | AES-128-GCM |

| Windows 10 버전 1507 | SMB 3.1.1 | 예, KB5004249 이상 및 적용된 레지스트리 키 | AES-128-GCM |

| Windows Server 2012 R21 | SMB 3.0 | 아니요 | AES-128-CCM |

| Windows Server 20121 | SMB 3.0 | 아니요 | AES-128-CCM |

| Windows 8.12 | SMB 3.0 | 아니요 | AES-128-CCM |

| Windows Server 2008 R22 | SMB 2.1 | 아니요 | 지원되지 않음 |

| Windows 72 | SMB 2.1 | 아니요 | 지원되지 않음 |

1Windows Server 2012 및 Windows Server 2012 R2에 대한 일반 Microsoft 지원이 종료되었습니다. ESU(연장 보안 업데이트) 프로그램을 통해서만 보안 업데이트에 대한 추가 지원을 구매할 수 있습니다.

2Windows 7, Windows 8 및 Windows Server 2008 R2에 대한 Microsoft 지원이 종료되었습니다. 이와 같은 운영 체제에서 마이그레이션하는 것이 좋습니다.

참고

사용자의 Windows 버전에 맞는 최신 KB를 참조하는 것이 좋습니다.

포트 445가 열려 있는지 확인

SMB 프로토콜을 사용하려면 TCP 포트 445를 열어야 합니다. 포트 445가 차단되면 연결이 실패합니다. PowerShell cmdlet을 사용하여 방화벽 또는 ISP가 포트 445를 Test-NetConnection 차단하는지 확인할 수 있습니다. 자세한 내용은 포트 445가 차단됨을 참조하세요.

포트 445를 열지 않고 Azure 외부에서 SMB를 통해 Azure 파일 공유를 탑재하려는 경우 지점 및 사이트 간의 VPN을 사용할 수 있습니다.

온-프레미스 또는 다른 Azure 지역과 같이 호스팅되는 Azure 지역 외부의 퍼블릭 엔드포인트를 통해 Azure 파일 공유를 사용하려면 OS에서 SMB 3.x를 지원해야 합니다. SMB 2.1만 지원하는 이전 버전의 Windows는 퍼블릭 엔드포인트를 통해 Azure 파일 공유를 탑재할 수 없습니다.

ID 기반 인증 사용

보안 및 액세스 제어를 개선하기 위해 ID 기반 인증 및 도메인 가입 클라이언트를 구성할 수 있습니다. 이렇게 하면 스토리지 계정 키를 사용하는 대신 Active Directory 또는 Microsoft Entra ID를 사용하여 파일 공유에 액세스할 수 있습니다.

ID 기반 인증을 사용하여 Azure 파일 공유를 탑재하려면 먼저 다음을 완료해야 합니다.

- 공유 수준 권한을 할당 하고 디렉터리 및 파일 수준 권한을 구성합니다. 공유 수준 역할 할당을 적용하는 데 다소 시간이 걸릴 수 있습니다.

- 스토리지 계정 키를 사용하여 이전에 파일 공유에 연결된 클라이언트에서 파일 공유를 탑재하는 경우 먼저 공유를 분리하고 스토리지 계정 키의 영구 자격 증명을 제거해야 합니다. AD DS(Active Directory Domain Services) 또는 Microsoft Entra 자격 증명을 사용하여 새 연결을 초기화하기 전에 캐시된 자격 증명을 제거하고 기존 SMB 연결을 삭제하는 방법에 대한 지침은 FAQ의 2단계 프로세스를 따릅니다.

- AD 원본이 AD DS 또는 Microsoft Entra Kerberos인 경우 클라이언트는 AD DS에 대한 네트워크 연결이 방해받지 않아야 합니다. 컴퓨터 또는 VM이 AD DS에서 관리하는 네트워크 외부에 있는 경우 인증을 위해 VPN이 AD DS에 연결할 수 있도록 설정해야 합니다.

- 권한을 부여한 AD DS 또는 Microsoft Entra ID의 자격 증명을 사용하여 클라이언트에 로그인합니다.

문제가 발생하면 AD 자격 증명으로 Azure 파일 공유를 탑재할 수 없음을 참조하세요.

Windows에서 Azure 파일 공유 사용

Windows에서 Azure 파일 공유를 사용하기 위해서는 드라이브 문자 또는 탑재 지점 경로를 할당하여 탑재하거나 UNC 경로를 통해 접근해야 합니다. SAS(공유 액세스 서명) 토큰은 현재 Azure 파일 공유 탑재에 지원되지 않습니다.

참고

SMB 파일 공유를 Azure로 예상하는 LOB(기간 업무) 애플리케이션을 리프트 앤 시프트하는 일반적인 패턴은 Azure VM(가상 머신)에서 전용 Windows 파일 서버를 실행하는 대신 Azure 파일 공유를 사용하는 것입니다. Azure 파일 공유를 사용하도록 LOB 애플리케이션을 마이그레이션할 때 고려해야 하는 중요한 사항 중 하나는 이러한 많은 애플리케이션이 VM 관리 계정이 아니라 시스템 권한이 제한된 전용 서비스 계정 하에서 실행된다는 것입니다. 따라서 관리 계정이 아닌 서비스 계정의 Azure 파일 공유에 대한 자격 증명을 탑재/저장해야 합니다.

Azure 파일 공유 탑재

Azure Portal 또는 Azure PowerShell을 사용하여 Windows에서 SMB Azure 파일 공유를 탑재할 수 있습니다.

Azure Portal을 사용하여 Azure 파일 공유를 탑재하려면 다음 단계를 수행합니다.

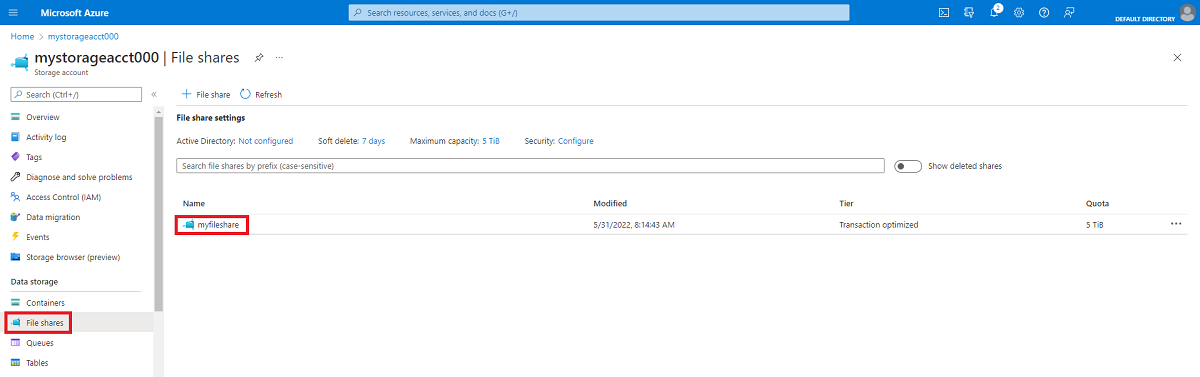

Azure Portal에 로그인합니다.

탑재할 파일 공유가 포함된 스토리지 계정으로 이동합니다.

파일 공유를 선택합니다.

탑재할 파일 공유를 선택합니다.

연결을 선택합니다.

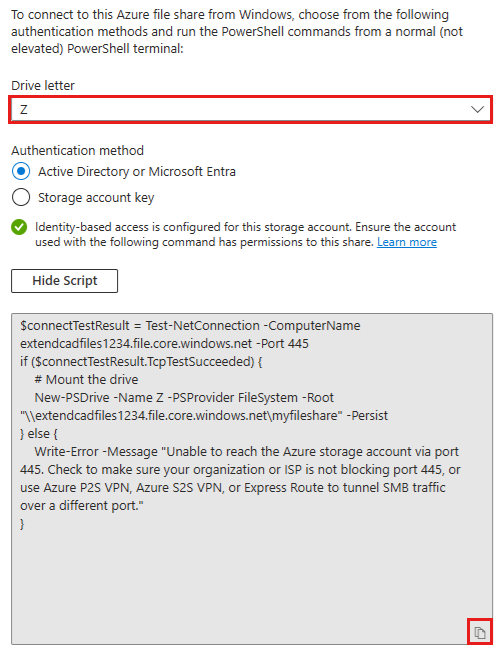

공유를 탑재할 드라이브 문자를 선택합니다.

인증 방법에서 Active Directory 또는 Microsoft Entra를 선택합니다. 스토리지 계정에 대해 ID 기반 인증이 구성되지 않는다는 메시지가 표시되면 ID 기반 인증 개요에 설명된 방법 중 하나를 기반으로 구성하고 공유를 다시 탑재해 보세요.

스크립트 표시를 선택한 다음 제공된 스크립트를 복사합니다.

파일 공유를 탑재할 호스트의 셸에 스크립트를 붙여넣고 실행합니다.

이제 Azure 파일 공유를 탑재했습니다.

Windows 명령줄을 사용하여 Azure 파일 공유 탑재

Windows 프롬프트의 net use 명령을 사용하여 파일 공유를 탑재할 수도 있습니다.

도메인에 가입된 VM에서 파일 공유 탑재

도메인에 가입된 VM에서 파일 공유를 탑재하려면 Windows 명령 프롬프트에서 다음 명령을 실행합니다. 사용자 고유의 값으로 <YourStorageAccountName> 및 <FileShareName>를 바꾸어야 합니다.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

도메인에 가입되지 않은 VM 또는 다른 AD 도메인에 조인된 VM에서 파일 공유 탑재

AD 원본이 온프레미스 AD DS인 경우, 스토리지 계정과 다른 AD 도메인에 가입되었거나 도메인에 가입되지 않은 VM은 AD 도메인 컨트롤러와 원활한 네트워크 연결이 있는 경우 Azure 파일 공유에 액세스할 수 있으며 명시적 자격 증명을 제공해야 합니다. 파일 공유에 액세스하는 사용자는 스토리지 계정이 조인된 AD 도메인에 ID 및 자격 증명이 있어야 합니다.

AD 원본이 Microsoft Entra Domain Services인 경우 클라이언트는 사이트 간 또는 지점 및 사이트 간 VPN을 설정해야 하는 Microsoft Entra Domain Services의 도메인 컨트롤러에 대한 네트워크 연결이 방해받지 않아야 합니다. 파일 공유에 액세스하는 사용자는 Microsoft Entra Domain Services 관리되는 도메인에 ID(Microsoft Entra ID에서 Microsoft Entra Domain Services로 동기화된 Microsoft Entra ID)가 있어야 합니다.

도메인에 가입되지 않은 VM에서 파일 공유를 마운트하려면 username@domainFQDN 표기법을 사용하면 클라이언트가 도메인 컨트롤러에 연결하여 Kerberos 티켓을 요청하여 받을 수 있습니다. Active Directory PowerShell에서 실행 하여 (Get-ADDomain).Dnsroot의 값을 가져올 수 있습니다.

다음은 그 예입니다.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

AD 원본이 Microsoft Entra Domain Services인 경우, DOMAINNAME\username과 같은 자격 증명을 제공할 수 있습니다. 여기서 DOMAINNAME은 Microsoft Entra Domain Services 도메인이고, username은 Microsoft Entra Domain Services에서 사용자의 사용자 이름입니다.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

스토리지 계정 키를 사용하여 Azure 파일 공유 탑재(권장되지 않음)

Azure Portal은 스토리지 계정 키를 사용하여 호스트에 직접 파일 공유를 탑재하는 데 사용할 수 있는 PowerShell 스크립트를 제공합니다. 그러나 보안상의 이유로 스토리지 계정 키 대신 ID 기반 인증을 사용하는 것이 좋습니다. 스토리지 계정 키를 사용해야 하는 경우 탑재 지침을 따르지만 인증 방법에서 Storage 계정 키를 선택합니다.

스토리지 계정 키는 액세스하는 파일 공유 내 모든 파일 및 폴더에 대한 관리자 권한이 포함된 스토리지 계정의 관리 키이며, 스토리지 계정에 포함된 모든 파일 공유 및 다른 스토리지 리소스(Blob, 큐, 테이블 등)의 관리 키입니다. 스토리지 계정으로 이동하고 보안 + 네트워킹 액세스 키를 선택하여 >에서 스토리지 계정키를 찾거나 PowerShell cmdlet을 Get-AzStorageAccountKey 사용할 수 있습니다.

파일 탐색기를 통해 Azure 파일 공유 탑재

시작 메뉴에서 열거나 Win+E 바로 가기를 눌러 파일 탐색기를 엽니다.

창 왼쪽에 있는 이 PC로 이동합니다. 이렇게 하면 리본에서 사용할 수 있는 메뉴가 변경됩니다. [컴퓨터] 메뉴 아래에서 네트워크 드라이브 연결을 선택합니다.

드라이브 문자를 선택하고 Azure 파일 공유에 대한 UNC 경로를 입력합니다. UNC 경로 형식은

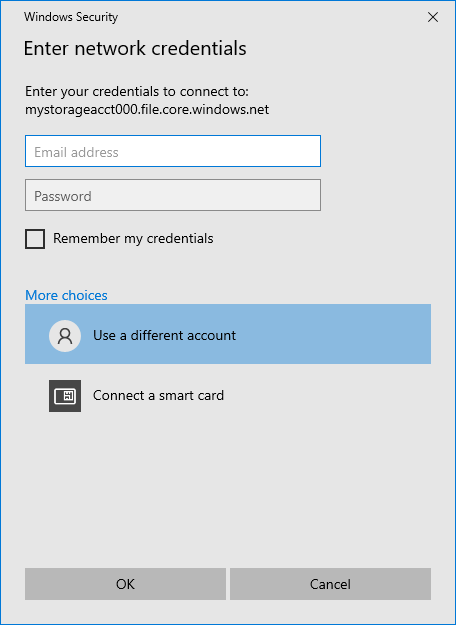

\\<storageAccountName>.file.core.windows.net\<fileShareName>입니다. 예:\\anexampleaccountname.file.core.windows.net\file-share-name다른 자격 증명을 사용하여 연결 확인란을 선택합니다. 마침을 선택합니다.

기타 선택 사항>다른 계정 사용을 선택합니다. 메일 주소에서 스토리지 계정 이름을 사용하고 스토리지 계정 키를 암호로 사용합니다. 확인을 선택합니다.

Azure 파일 공유를 원하는 대로 사용합니다.

Azure 파일 공유를 분리할 준비가 되면 파일 탐색기의 네트워크 위치 아래에서 공유 항목을 마우스 오른쪽 단추로 클릭하고 연결 끊기를 선택합니다.

참고

Azure Files는 도메인에 가입되지 않은 VM 또는 Windows 파일 탐색기를 통해 다른 도메인에 가입된 VM의 사용자 및 그룹에 대한 SID 간 UPN 변환을 지원하지 않습니다. Windows 파일 탐색기를 통해 파일/디렉터리 소유자를 보거나 NTFS 권한을 보거나 수정하려는 경우 도메인에 가입된 VM에서만 이 작업을 수행할 수 있습니다.

UNC 경로를 통해 Azure 파일 공유에 액세스

Azure 파일 공유를 위해 특정 드라이브 문자에 탑재할 필요는 없습니다. 파일 탐색기에 다음을 입력하면 UNC 경로를 사용하여 Azure 파일 공유에 직접 액세스할 수 있습니다. storageaccountname은 스토리지 계정 이름으로, myfileshare는 파일 공유 이름으로 바꿔야 합니다.

\\storageaccountname.file.core.windows.net\myfileshare

네트워크 자격 증명으로 로그인하라는 메시지가 표시됩니다. 스토리지 계정 및 파일 공유를 만든 Azure 구독으로 로그인합니다. 자격 증명에 대한 메시지가 표시되지 않으면 다음 명령을 사용하여 자격 증명을 추가할 수 있습니다.

cmdkey /add:StorageAccountName.file.core.windows.net /user:localhost\StorageAccountName /pass:StorageAccountKey

Azure Government 클라우드의 경우 서버 이름을 다음으로 변경합니다.

\\storageaccountname.file.core.usgovcloudapi.net\myfileshare

사용자 지정 도메인 이름을 사용하여 파일 공유 탑재

접미사를 file.core.windows.net사용하여 Azure 파일 공유를 탑재하지 않으려면 Azure 파일 공유와 연결된 스토리지 계정 이름의 접미사를 수정한 다음 CNAME(정식 이름) 레코드를 추가하여 새 접미사를 스토리지 계정의 엔드포인트로 라우팅할 수 있습니다. 다음 지침은 단일 포리스트 환경에만 사용됩니다. 둘 이상의 포리스트가 있는 환경을 구성하는 방법을 알아보려면 여러 Active Directory 포리스트에서 Azure Files 사용을 참조하세요.

참고

Azure Files는 스토리지 계정 이름을 도메인 접두사로 사용하는 CNAMES 구성만 지원합니다. 스토리지 계정 이름을 접두사로 사용하지 않으려면 DFS 네임스페이스를 사용하는 것이 좋습니다.

이 예제에서는 Active Directory 도메인 onpremad1.com 있으며 SMB Azure 파일 공유를 포함하는 mystorageaccount 라는 스토리지 계정이 있습니다. 먼저 스토리지 계정의 SPN 접미사를 수정하여 mystorageaccount.onpremad1.com mystorageaccount.file.core.windows.net 매핑해야 합니다.

net use \\mystorageaccount.onpremad1.com의 클라이언트가 onpremad1.com 검색하여 해당 스토리지 계정에 대한 적절한 리소스를 찾기 때문에 파일 공유 를 탑재할 수 있습니다.

이 메서드를 사용하려면 다음 단계를 완료합니다.

ID 기반 인증을 설정했는지 확인합니다. AD 원본이 AD DS 또는 Microsoft Entra Kerberos인 경우 AD 사용자 계정을 Microsoft Entra ID와 동기화했는지 확인합니다.

도구를 사용하여 스토리지 계정의 SPN을 수정합니다

setspn. 다음 Active Directory PowerShell 명령을 실행하여 찾을<DomainDnsRoot>수 있습니다.(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Active Directory DNS 관리자를 사용하여 CNAME 항목을 추가합니다. 프라이빗 엔드포인트를 사용하는 경우 프라이빗 엔드포인트 이름에 매핑할 CNAME 항목을 추가합니다.

- Active Directory DNS 관리자를 엽니다.

- 도메인(예: onpremad1.com)으로 이동합니다.

- "앞으로 조회 영역"으로 이동합니다.

- 도메인의 이름을 따서 명명된 노드(예: onpremad1.com)를 선택하고 CNAME(새 별칭)을 마우스 오른쪽 단추로 클릭합니다.

- 별칭 이름으로 스토리지 계정 이름을 입력합니다.

- FQDN(정규화된 도메인 이름)에

<storage-account-name>같은 .<___domain-name>를 입력합니다. FQDN의 호스트 이름 부분은 스토리지 계정 이름과 일치해야 합니다. 호스트 이름이 스토리지 계정 이름과 일치하지 않으면 액세스 거부 오류와 함께 탑재가 실패합니다. - 대상 호스트 FQDN에 대해 .file.core.windows.net 입력

<storage-account-name>합니다. - 확인을 선택합니다.

이제 storageaccount.domainname.com 사용하여 파일 공유를 탑재할 수 있습니다.

다음 단계

Azure Files에 대한 자세한 내용은 다음 링크를 참조하세요.