Azure Virtual WAN이 GA에 있나요?

예, Azure Virtual WAN은 GA(일반 공급)로 제공됩니다. 그러나 Virtual WAN은 몇 가지 기능과 시나리오로 구성됩니다. Virtual WAN 내에는 Microsoft가 미리 보기 태그를 적용하는 기능 또는 시나리오가 있습니다. 이러한 경우 특정 기능 또는 시나리오 자체는 미리 보기로 제공됩니다. 특정 미리 보기 기능을 사용하지 않는 경우 일반 GA 지원이 적용됩니다. 미리 보기 지원에 대한 자세한 내용은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

사용할 수 있는 위치 및 지역은 무엇인가요?

Virtual WAN에 사용 가능한 지역을 보려면 지역별 사용 가능한 제품을 참조하세요. Virtual WAN을 제품 이름으로 지정합니다.

Azure Virtual WAN을 사용하려면 사용자에게 SD-WAN/VPN 디바이스를 사용하는 허브 및 스포크가 있어야 하나요?

Virtual WAN은 단일 창에 기본 제공되는 많은 기능을 제공합니다. 여기에는 다음이 포함됩니다.

- 사이트/사이트 간 VPN 연결

- 사용자/P2S 연결

- ExpressRoute 연결

- 가상 네트워크 연결

- VPN ExpressRoute 연결성

- VNet-to-VNet 전이적 연결

- 중앙 집중식 라우팅

- Azure Firewall 및 Firewall Manager 보안

- Monitoring

- ExpressRoute 암호화 및

- 다른 많은 기능

Virtual WAN 사용을 시작하기 위해 이러한 모든 사용 사례가 필요하지는 않습니다. 하나의 사용 사례만으로도 시작할 수 있습니다.

Virtual WAN 아키텍처는 분기(VPN/SD-WAN 디바이스), 사용자(Azure VPN Client, openVPN 또는 IKEv2 클라이언트), ExpressRoute 회로, 가상 네트워크가 가상 허브의 스포크 역할을 수행하는 기본 제공 크기 조정 및 성능을 갖춘 허브 및 스포크 아키텍처입니다. 모든 허브가 표준 Virtual WAN에서 풀 메시로 연결되므로 사용자는 Microsoft 백본을 임의(모든 스포크) 연결에 쉽게 사용할 수 있습니다. SD-WAN/VPN 디바이스를 사용하는 허브 및 스포크의 경우 사용자는 Azure Virtual WAN 포털에서 수동으로 설정하거나 Virtual WAN 파트너 CPE(SD-WAN/VPN)를 사용하여 Azure에 대한 연결을 설정할 수 있습니다.

Virtual WAN 파트너는 연결을 위한 자동화를 제공합니다. 디바이스 정보를 Azure로 내보내고, Azure 구성을 다운로드하고, Azure Virtual WAN 허브에 대한 연결을 설정하는 기능입니다. 지점 및 사이트 간/사용자 VPN 연결의 경우 Azure VPN 클라이언트, OpenVPN 또는 IKEv2 클라이언트를 지원합니다.

Virtual WAN에서 완전한 메시형 허브를 사용하지 않도록 설정할 수 있나요?

Virtual WAN은 다음 두 가지 버전으로 제공됩니다. 기본 및 표준. 기본 Virtual WAN에서 허브는 메시되지 않습니다. 표준 Virtual WAN에서는 가상 WAN이 처음으로 설정될 때 허브가 메시되어 자동으로 연결됩니다. 사용자는 특정 작업을 수행할 필요가 없습니다. 또한 사용자는 메시된 허브를 획득하기 위해 이 기능을 사용하거나 사용하지 않도록 설정할 필요가 없습니다. Virtual WAN은 모든 스포크(VNet, VPN 또는 ExpressRoute) 간의 트래픽을 조정하는 여러 라우팅 옵션을 제공합니다. 이를 통해 완전 메시형 허브를 간편하게 사용할 수 있을 뿐 아니라 트래픽을 필요한 대로 유연하게 라우팅할 수 있습니다.

Virtual WAN 리소스에 대한 작업을 수행하기 위한 잘못된 범위 및 권한 부여에 대한 오류가 표시되는 이유는 무엇인가요?

다음 형식의 오류가 표시되면 Virtual WAN 역할 및 사용 권한과 같은 권한이 구성되어 있는지 확인합니다.

오류 메시지 형식: "개체 ID {}이(가) 있는 클라이언트에는 범위에 {}dp 대한 작업을 {} 수행할 권한이 없거나 범위가 잘못되었습니다. 필요한 권한에 대한 자세한 내용은 {}을(를) 방문하세요. 액세스 권한이 최근에 부여된 경우 자격 증명을 새로 고칩니다."

Virtual WAN에서 가용성 영역 및 복원력은 어떻게 처리되나요?

Virtual WAN은 허브 내에서 사용할 수 있는 허브 및 서비스 컬렉션입니다. 사용자는 Virtual WAN을 필요한 만큼 사용할 수 있습니다. Virtual WAN 허브에는 VPN, ExpressRoute 등과 같은 여러 서비스가 있습니다. 해당 지역에서 가용성 영역을 지원하는 경우 이러한 각 서비스는 가용성 영역(Azure Firewall 제외)에 자동으로 배포됩니다. 허브에 처음 배포한 후 지역이 가용성 영역으로 되면 사용자는 게이트웨이를 다시 만들 수 있으며, 이 경우 가용성 영역 배포가 트리거됩니다. 모든 게이트웨이는 허브에서 활성-활성으로 프로비전되어 허브 내에 기본 제공되는 복원력이 있음을 의미합니다. 사용자는 여러 지역에서 복원력이 필요한 경우 여러 허브에 연결하면 됩니다.

현재 Azure Firewall Manager 포털, PowerShell 또는 CLI를 사용하여 가용성 영역을 지원하기 위해 Azure Firewall을 배포할 수 있습니다. 현재 가용성 영역에 배포할 기존 방화벽을 구성할 수 있는 방법은 없습니다. Azure Firewall을 삭제하고 다시 배포해야 합니다.

Virtual WAN은 개념적으로는 글로벌이지만, 실제 Virtual WAN 리소스는 Resource Manager 기반이며 지역 단위로 배포됩니다. 가상 WAN 지역 자체에 문제가 있는 경우 해당 가상 WAN의 모든 허브가 계속 작동합니다. 그러나 가상 WAN 지역을 사용할 수 있게 될 때까지 사용자는 새 허브를 만들 수 없습니다.

Virtual WAN 리소스를 삭제하거나 정리하려면 어떻게 해야 하나요?

만든 리소스가 더 이상 필요하지 않으면 삭제합니다. 일부 Virtual WAN 리소스는 종속성으로 인해 특정 순서로 삭제해야 합니다. 삭제를 완료하는 데 약 30분이 걸릴 수 있습니다.

만든 가상 WAN을 엽니다.

가상 WAN에 연결된 가상 허브를 선택하여 허브 페이지를 엽니다.

각 게이트웨이 유형에 대해 아래 순서에 따라 모든 게이트웨이 엔터티를 삭제합니다. 완료하는 데 30분이 걸릴 수 있습니다.

VPN:

- VPN 사이트 연결 끊기

- VPN 연결 삭제

- VPN 게이트웨이 삭제

ExpressRoute:

- ExpressRoute 연결 삭제

- ExpressRoute 게이트웨이 삭제

가상 WAN에 연결된 모든 허브에 대해 반복합니다.

이 시점에서 허브를 삭제하거나 나중에 리소스 그룹을 삭제할 때 허브를 삭제할 수 있습니다.

Azure Portal에서 리소스 그룹으로 이동합니다.

리소스 그룹 삭제를 선택합니다. 그러면 허브 및 가상 WAN을 포함하여 리소스 그룹의 다른 리소스가 삭제됩니다.

보호된 허브의 방화벽을 다른 허브와 공유할 수 있나요?

아니요, 각 Azure 가상 허브에는 자체 방화벽이 있어야 합니다. 다른 보안 허브의 방화벽을 가리키는 사용자 지정 경로 배포가 실패하고 성공적으로 완료되지 않습니다. 자체 방화벽을 사용하여 해당 허브를 보안 허브 로 변환하는 것이 좋습니다.

Azure Virtual WAN 사용자 VPN(지점 및 사이트 간)에서 지원하는 클라이언트는 무엇인가요?

Virtual WAN은 Azure VPN 클라이언트, OpenVPN 클라이언트 또는 모든 IKEv2 클라이언트를 지원합니다. Microsoft Entra 인증은 Azure VPN 클라이언트에서 지원됩니다. Windows 10 클라이언트 OS 버전 17763.0 이상이 필요합니다. OpenVPN 클라이언트는 인증서 기반 인증을 지원할 수 있습니다. 게이트웨이에서 인증서 기반 인증을 선택하면 디바이스에 다운로드할 .ovpn* 파일이 표시됩니다. IKEv2는 인증서 및 RADIUS 인증을 모두 지원합니다.

사용자 VPN(지점 및 사이트 간)의 경우 P2S 클라이언트 풀이 두 개의 경로로 분할되는 이유는 무엇인가요?

각 게이트웨이에는 두 개의 인스턴스가 있습니다. 각 게이트웨이 인스턴스가 연결된 클라이언트에 대해 독립적으로 클라이언트 IP를 할당할 수 있도록 분할이 수행되고, 가상 네트워크로부터의 트래픽이 게이트웨이 간 인스턴스 홉을 방지하기 위해 올바른 게이트웨이 인스턴스로 다시 라우팅됩니다.

P2S 클라이언트용 DNS 서버를 추가하려면 어떻게 하나요?

P2S 클라이언트용 DNS 서버를 추가하는 두 가지 옵션이 있습니다. 첫 번째 방법은 클라이언트 대신 게이트웨이에 사용자 지정 DNS 서버를 추가하는 것이며, 많은 사람들이 선호하는 방법입니다.

다음 PowerShell 스크립트를 사용하여 사용자 지정 DNS 서버를 추가합니다. 환경에 맞게 값을 바꿉니다.

// Define variables $rgName = "testRG1" $virtualHubName = "virtualHub1" $P2SvpnGatewayName = "testP2SVpnGateway1" $vpnClientAddressSpaces = $vpnServerConfiguration1Name = "vpnServerConfig1" $vpnClientAddressSpaces = New-Object string[] 2 $vpnClientAddressSpaces[0] = "192.168.2.0/24" $vpnClientAddressSpaces[1] = "192.168.3.0/24" $customDnsServers = New-Object string[] 2 $customDnsServers[0] = "7.7.7.7" $customDnsServers[1] = "8.8.8.8" $virtualHub = $virtualHub = Get-AzVirtualHub -ResourceGroupName $rgName -Name $virtualHubName $vpnServerConfig1 = Get-AzVpnServerConfiguration -ResourceGroupName $rgName -Name $vpnServerConfiguration1Name // Specify custom dns servers for P2SVpnGateway VirtualHub while creating gateway createdP2SVpnGateway = New-AzP2sVpnGateway -ResourceGroupName $rgname -Name $P2SvpnGatewayName -VirtualHub $virtualHub -VpnGatewayScaleUnit 1 -VpnClientAddressPool $vpnClientAddressSpaces -VpnServerConfiguration $vpnServerConfig1 -CustomDnsServer $customDnsServers // Specify custom dns servers for P2SVpnGateway VirtualHub while updating existing gateway $P2SVpnGateway = Get-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName $updatedP2SVpnGateway = Update-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName -CustomDnsServer $customDnsServers // Re-generate VPN profile either from PS/Portal for VPN clients to have the specified dns servers또는 Azure VPN Client를 Windows 10에 사용하는 경우 다운로드한 프로필 XML 파일을 수정하고, 가져오기 전에 <dnsservers><dnsserver></dnsserver></dnsservers> 태그를 추가할 수 있습니다.

<azvpnprofile> <clientconfig> <dnsservers> <dnsserver>x.x.x.x</dnsserver> <dnsserver>y.y.y.y</dnsserver> </dnsservers> </clientconfig> </azvpnprofile>

사용자 VPN(지점 및 사이트 간)의 경우 지원되는 클라이언트 수는 몇 개인가요?

다음 표에서는 서로 다른 배율 단위에서 지원되는 지점 및 사이트 간의 VPN 게이트웨이의 동시 연결 수 및 집계 처리량에 대해 설명합니다.

| 배율 단위 | 게이트웨이 인스턴스 | 지원되는 동시 연결 | 집계 처리량 |

|---|---|---|---|

| 1 | 2 | 500 | 0.5Gbps |

| 2 | 2 | 500 | 1Gbps |

| 3 | 2 | 500 | 1.5Gbps |

| 4 | 2 | 1000 | 2Gbps |

| 5 | 2 | 1000 | 2.5Gbps |

| 6 | 2 | 1000 | 3Gbps |

| 7 | 2 | 5000 | 3.5Gbps |

| 8 | 2 | 5000 | 4Gbps |

| 9 | 2 | 5000 | 4.5Gbps |

| 10 | 2 | 5000 | 5Gbps |

| 11 | 2 | 10000 | 5.5Gbps |

| 12 | 2 | 10000 | 6Gbps |

| 13 | 2 | 10000 | 6.5Gbps |

| 14 | 2 | 10000 | 7Gbps |

| 15 | 2 | 10000 | 7.5Gbps |

| 16 | 2 | 10000 | 8Gbps |

| 17 | 2 | 10000 | 8.5Gbps |

| 18 | 2 | 10000 | 9Gbps |

| 19 | 2 | 10000 | 9.5Gbps |

| 20 | 2 | 10000 | 10Gbps |

| 40 | 4 | 20000 | 20Gbps |

| 60 | 6 | 30000 | 30Gbps |

| 80 | 8 | 40000 | 40Gbps |

| 100 | 10 | 50000 | 50Gbps |

| 120 | 12 | 60000 | 60Gbps |

| 140 | 14 | 70000 | 70Gbps |

| 160 | 16 | 80000 | 80Gbps |

| 180 | 18 | 90000 | 90Gbps |

| 200 | 20 | 100000 | 100Gbps |

예를 들어 사용자가 1 배율 단위를 선택한다고 가정해 보겠습니다. 각 배율 단위는 배포된 활성-활성 게이트웨이를 의미하며, 각 인스턴스(이 경우 2)에서 최대 500개의 연결을 지원합니다. 게이트웨이당 500개 연결 * 2의 연결을 얻을 수 있으므로 이 배율 단위에 대해 500개 대신 1,000개를 계획한다는 의미는 아닙니다. 권장 연결 수를 초과할 경우 추가 500개 연결이 중단될 수 있는 기간 동안 인스턴스를 처리해야 할 수도 있습니다.

배율 단위가 20보다 큰 게이트웨이의 경우 사용자를 연결하기 위한 추가 용량을 제공하기 위해 고가용성 게이트웨이 인스턴스 쌍이 추가로 배포됩니다. 각 인스턴스 쌍은 최대 10,000명의 추가 사용자를 지원합니다. 예를 들어 배율 단위가 100개인 게이트웨이를 배포하는 경우 5개의 게이트웨이 쌍(총 인스턴스 10개)이 배포되고 최대 50,000명(사용자 10,000명 x 게이트웨이 쌍 5개)의 동시 사용자가 연결할 수 있습니다.

또한 배율 단위를 확장 또는 축소하거나 VPN 게이트웨이에서 지점 및 사이트 간 구성을 변경하려는 경우에는 가동 중지 시간을 계획해야 합니다.

사용자 VPN(지점 및 사이트)의 경우 엔트라 ID 인증에서 Microsoft 등록 앱이 지원되는가요?

예, Microsoft 등록 앱 Virtual WAN에서 지원됩니다. 더 안전한 연결을 위하여 사용자 VPN을 수동으로 등록된 앱에서 Microsoft 등록된 앱으로 마이그레이션할 수 있습니다.

Virtual WAN 게이트웨이 배율 단위란?

배율 단위는 가상 허브에서 게이트웨이의 집계 처리량을 선택하기 위해 정의된 단위입니다. VPN의 1 배율 단위 = 500Mbps ExpressRoute의 1개 확장 단위 = 2Gbps 예: VPN의 10 배율 단위는 500Mbps * 10 = 5Gbps를 의미합니다.

필요에 따라 게이트웨이 배율 단위를 수동으로 확장하거나 축소할 수 있습니다. 게이트웨이 설정에 대한 자세한 내용은 Virtual WAN 게이트웨이 설정을 참조하세요.

게이트웨이 배율 단위에 대한 지원 제한에 대한 자세한 내용은 다음을 참조하세요.

- Virtual WAN에서 ExpressRoute 게이트웨이 SKU의 예상 성능은 무엇인가요? ExpressRoute 게이트웨이의 경우

- Virtual WAN 허브에서 사이트 간 인스턴스당 권장되는 알고리즘 및 초당 패킷 수는 무엇인가요? 인스턴스당 몇 개의 터널이 지원되나요? 단일 터널에서 지원되는 최대 처리량은 얼마인가요? 사이트 간 VPN 게이트웨이용

- 사용자 VPN(지점 및 사이트)의 경우 지원되는 클라이언트는 몇 개입니까? 사용자 VPN(지점 및 사이트 간의) 게이트웨이용

Azure 가상 네트워크 게이트웨이(VPN Gateway)와 Azure Virtual WAN VPN Gateway의 차이는 무엇인가요?

Virtual WAN은 대규모 사이트 간 연결을 제공하며 처리량, 확장성 및 사용 편의성을 높여 줍니다. 사이트를 Virtual WAN VPN 게이트웨이에 연결할 때 '사이트 간 VPN' 게이트웨이 유형을 사용하는 일반 가상 네트워크 게이트웨이와 다릅니다. 원격 사용자를 Virtual WAN에 연결하려면 '지점 및 사이트 간 VPN' 게이트웨이 유형을 사용합니다. 지점 및 사이트 간 VPN 게이트웨이는 Virtual WAN 허브에서 별도의 엔터티이며 개별적으로 배포해야 합니다. 마찬가지로, ExpressRoute 회로를 Virtual WAN 허브에 연결할 경우 게이트웨이 유형 'ExpressRoute'를 사용하는 일반 가상 네트워크 게이트웨이와는 달리 ExpressRoute 게이트웨이에 다른 리소스를 사용합니다.

Virtual WAN은 VPN과 ExpressRoute 모두에 최대 20Gbps의 집계 처리량을 지원합니다. Virtual WAN에는 또한 CPE 분기 디바이스 파트너의 에코시스템 연결을 위한 자동화 기능이 있습니다. CPE 분기 디바이스에는 Azure Virtual WAN을 자동으로 프로비저닝하고 연결하는 기본 자동화 기능이 있습니다. 이러한 디바이스는 SD-WAN 및 VPN 파트너의 증가하는 에코시스템에서 사용할 수 있습니다. 기본 설정 파트너 목록을 참조하세요.

Virtual WAN은 Azure 가상 네트워크 게이트웨이와 어떻게 다른가요?

가상 네트워크 게이트웨이 VPN은 터널 100개로 제한됩니다. 연결에는 대규모 VPN을 위한 Virtual WAN을 사용해야 합니다. 허브당 총 20Gbps를 사용하여 가상 허브당 최대 1,000개의 분기 연결을 연결할 수 있습니다. 연결은 온-프레미스 VPN 디바이스에서 가상 허브로의 활성-활성 터널입니다. 지역당 여러 가상 허브를 가질 수도 있습니다. 즉, 해당 Azure 지역에 각각 자체 사이트 간 VPN 게이트웨이를 사용하여 여러 Virtual WAN 허브를 배포하여 1,000개 이상의 분기를 단일 Azure 지역에 연결할 수 있습니다.

Virtual WAN 허브에서 사이트 간 인스턴스당 권장되는 알고리즘 및 초당 패킷 수는 무엇인가요? 인스턴스당 몇 개의 터널이 지원되나요? 단일 터널에서 지원되는 최대 처리량은 얼마인가요?

Virtual WAN은 가상 허브에서 2개의 활성 사이트 간 VPN 게이트웨이 인스턴스를 지원합니다. 즉, 가상 허브에 2개의 활성-활성 VPN 게이트웨이 인스턴스 집합이 있습니다. 유지 관리 작업 중에 각 인스턴스가 하나씩 업그레이드되기 때문에 사용자는 VPN 게이트웨이의 총 처리량이 일시적으로 감소할 수 있습니다.

Virtual WAN VPN은 많은 알고리즘을 지원하지만 최적의 성능을 위해 IPSEC 암호화 및 무결성 모두에 대해 GCMAES256을 권장합니다. AES256 및 SHA256은 성능이 낮은 것으로 간주되므로 유사한 알고리즘 형식에 대해 대기 시간 및 패킷 삭제와 같은 성능 저하가 예상될 수 있습니다.

PPS(초당 패킷 수)는 총 패킷 수와 인스턴스당 지원되는 처리량의 요소입니다. 예제를 통해 가장 잘 이해할 수 있습니다. 1 배율 단위 500Mbps 사이트 간 VPN Gateway 인스턴스가 Virtual WAN 허브에 배포되었다고 가정해 보겠습니다. 패킷 크기가 1400이라고 가정할 때 해당 VPN Gateway 인스턴스에 대해 예상되는 최대 PPS는 [(500Mbps * 1024 * 1024) /8/1400] ~ 47000입니다.

Virtual WAN에는 VPN 연결, 연결 연결 및 터널에 대한 개념이 있습니다. 단일 VPN 연결은 링크 연결로 구성됩니다. Virtual WAN은 VPN 연결에서 최대 4개의 링크 연결을 지원합니다. 각 링크 연결은 가상 허브에 배포된 활성-활성 VPN Gateway의 두 인스턴스에서 종료되는 두 개의 IPsec 터널로 구성됩니다. 단일 활성 인스턴스에서 종료할 수 있는 총 터널 수는 1,000개입니다. 이는 또한 1개의 인스턴스에 대한 처리량을 해당 인스턴스에 연결하는 모든 터널에서 집계할 수 있음을 의미합니다. 각 터널에는 특정 처리량 값도 있습니다. 여러 개의 터널이 더 낮은 값의 배율 단위 게이트웨이에 연결된 경우 터널당 필요성을 평가하고 VPN 인스턴스에서 종료되는 모든 터널의 처리량에 대한 집계 값인 VPN 게이트웨이를 계획하는 것이 가장 좋습니다.

Virtual WAN에서 지원되는 다양한 배율 단위의 값

| 배율 단위 | 터널당 최대 처리량(Mbps) | 터널당 최대 PPS | 인스턴스당 최대 처리량(Mbps) | 인스턴스당 최대 PPS |

|---|---|---|---|---|

| 1 | 500 | 47K | 500 | 47K |

| 2 | 1000 | 94K | 1000 | 94K |

| 3 | 1500 | 140K | 1500 | 140K |

| 4 | 1500 | 140K | 2000 | 187K |

| 5 | 1500 | 140K | 2500 | 234K |

| 6 | 1500 | 140K | 3000 | 281K |

| 7 | 2300 | 215K | 3500 | 328K |

| 8 | 2300 | 215K | 4000 | 374K |

| 9 | 2300 | 215K | 4500 | 421K |

| 10 | 2300 | 215K | 5000 | 468K |

| 11 | 2300 | 215K | 5500 | 515K |

| 12 | 2300 | 215K | 6000 | 562K |

| 13 | 2300 | 215K | 6500 | 609K |

| 14 | 2300 | 215K | 7000 | 655K |

| 15 | 2300 | 215K | 7500 | 702K |

| 16 | 2300 | 215K | 8000 | 749K |

| 17 | 2300 | 215K | 8500 | 796K |

| 18 | 2300 | 215K | 9000 | 843K |

| 19 | 2300 | 215K | 9500 | 889K |

| 20 | 2300 | 215K | 10000 | 936K |

Note

모든 숫자는 GCM 알고리즘을 기반으로 합니다.

어떤 디바이스 공급자(Virtual WAN 파트너)가 지원되나요?

현재 많은 파트너가 완전히 자동화된 Virtual WAN 환경을 지원합니다. 자세한 내용은 Virtual WAN 파트너를 참조하세요.

Virtual WAN 파트너 자동화 단계란?

자세한 내용은 Virtual WAN 파트너 자동화를 참조하세요.

원하는 파트너 디바이스를 사용해야 하나요?

No. IKEv2/IKEv1 IPsec 지원에 대한 Azure 요구 사항을 준수하는 모든 VPN 지원 디바이스를 사용할 수 있습니다. 또한 Virtual WAN에는 Azure Virtual WAN에 대한 연결을 자동화하는 CPE 파트너 솔루션이 포함되어 있으므로 IPsec VPN 연결을 간편하게 대규모로 설정할 수 있습니다.

Virtual WAN 파트너는 Azure Virtual WAN과 연결을 어떻게 자동화하나요?

일반적으로 소프트웨어 정의 연결 솔루션은 컨트롤러 또는 디바이스 프로비저닝 센터를 사용하여 해당 분기 디바이스를 관리합니다. 컨트롤러는 Azure API를 사용하여 Azure Virtual WAN에 대한 연결을 자동화할 수 있습니다. 자동화에는 분기 정보 업로드, Azure 구성 다운로드, Azure 가상 허브로의 IPsec 터널 설정, 분기 디바이스에서 Azure Virtual WAN으로의 연결 자동 설정이 포함됩니다. 수백 개의 분기가 있을 경우 온보딩 환경에서 대규모 IPsec 연결을 설정, 구성, 관리할 필요가 없기 때문에 Virtual WAN CPE 파트너를 사용하여 연결하는 것이 쉽습니다. 자세한 내용은 Virtual WAN 파트너 자동화를 참조하세요.

사용하는 디바이스가 Virtual WAN 파트너 목록에 없는 경우 어떻게 해야 하나요? 계속 Azure Virtual WAN VPN에 연결할 수 있나요?

네, 디바이스가 IPsec IKEv1 또는 IKEv2를 지원하는 경우 연결할 수 있습니다. Virtual WAN 파트너는 디바이스에서 Azure VPN 엔드포인트로의 연결을 자동화합니다. 이는 '분기 정보 업로드', 'IPsec 및 구성', '연결' 등의 단계를 자동화하는 것을 의미합니다. 디바이스가 Virtual WAN 파트너 에코시스템에서 온 것이 아니므로 수동으로 Azure 구성을 수행하고 디바이스를 업데이트하여 IPsec 연결을 설정하는 작업을 많이 수행해야 합니다.

출시 파트너 목록에 없는 새 파트너는 어떻게 온보딩하나요?

모든 Virtual WAN API는 OpenAPI입니다. Virtual WAN 파트너 자동화 설명서를 참조하여 기술적 실행 가능성을 평가할 수 있습니다. IKEv1 또는 IKEv2 IPsec 연결용으로 프로비전 가능한 디바이스가 있는 파트너가 적합합니다. 회사가 이전에 제공된 자동화 지침에 따라 CPE 디바이스에 대한 자동화 작업을 완료하면, azurevirtualwan@microsoft.com에 연락하여 파트너를 통한 연결 섹션에 나열될 수 있습니다. 특정 회사 솔루션을 Virtual WAN 파트너로 나열하려는 고객의 경우 회사에서 azurevirtualwan@microsoft.com으로 이메일을 보내 Virtual WAN에 문의하도록 하세요.

Virtual WAN이 SD-WAN 디바이스를 지원하는 방법

Virtual WAN 파트너는 Azure VPN 엔드포인트로의 IPsec 연결을 자동화합니다. Virtual WAN 파트너가 SD-WAN 공급자인 경우 SD-WAN 컨트롤러가 Azure VPN 엔드포인트에 대한 자동화 및 IPsec 연결을 관리한다는 의미입니다. 독점적인 SD-WAN 기능을 위해 Azure VPN 대신 SD-WAN 디바이스가 자체 엔드포인트를 필요로 하는 경우, Azure 가상 네트워크에 SD-WAN 엔드포인트를 배포하고 Azure Virtual WAN과 공존할 수 있습니다.

Virtual WAN은 BGP 피어링을 지원하며 Virtual WAN 허브에 NVA를 배포하는 기능도 있습니다.

한 허브에 연결할 수 있는 VPN 디바이스의 수는 몇 개인가요?

가상 허브당 최대 1,000개의 연결이 지원됩니다. 각 연결은 네 개의 링크로 구성되며, 각 링크 연결은 액티브-액티브 구성인 두 개 터널을 지원합니다. 터널은 Azure 가상 허브 VPN 게이트웨이에서 종료됩니다. 링크는 분기/VPN 디바이스의 실제 ISP 링크를 나타냅니다.

Azure Virtual WAN에 대한 분기 연결이란?

분기 또는 VPN 디바이스에서 Azure Virtual WAN으로 연결하는 것은 가상 허브에서 VPN 사이트와 Azure VPN 게이트웨이를 가상으로 연결하는 VPN 연결입니다.

온-프레미스 VPN 디바이스에 Azure Virtual WAN VPN 게이트웨이에 대한 터널이 1개만 있는 경우 어떻게 되나요?

Azure Virtual WAN 연결은 2개의 터널로 구성됩니다. Virtual WAN VPN 게이트웨이는 활성-활성 모드로 가상 허브에 배포됩니다. 즉, 별도의 인스턴스에서 종료되는 온-프레미스 디바이스의 별도 터널이 있음을 의미합니다. 이는 모든 사용자에게 권장되는 사항입니다. 그러나 사용자가 Virtual WAN VPN 게이트웨이 인스턴스 중 하나에 대한 터널을 1개만 갖도록 선택하는 경우 어떤 이유로든(유지 관리, 패치 등) 게이트웨이 인스턴스가 오프라인으로 전환되면 터널이 보조 활성 인스턴스로 이동되고 사용자가 다시 연결될 수 있습니다. BGP 세션은 인스턴스 간에 이동하지 않습니다.

게이트웨이를 다시 설정하는 중에 Virtual WAN VPN 게이트웨이에서 수행하는 작업은 무엇인가요?

온-프레미스 디바이스는 모두 예상대로 작동하지만, Azure의 사이트 간 VPN 연결이 연결 끊김 상태인 경우 게이트웨이 다시 설정 단추를 사용해야 합니다. Virtual WAN VPN 게이트웨이는 고가용성을 위해 항상 활성-활성 상태로 배포됩니다. 즉, 언제든지 둘 이상의 인스턴스가 VPN 게이트웨이에 배포되어 있습니다. 게이트웨이 다시 설정 단추를 사용하면 연결이 중단되지 않도록 VPN 게이트웨이의 인스턴스를 순차적으로 다시 부팅합니다. 연결이 한 인스턴스에서 다른 인스턴스로 이동할 때 짧은 간격이 있지만 이 간격은 1분 미만이어야 합니다. 또한 게이트웨이를 다시 설정해도 공용 IP는 변경되지 않습니다.

이 시나리오는 S2S 연결에만 적용됩니다.

온-프레미스 VPN 디바이스가 여러 허브에 연결할 수 있나요?

Yes. 트래픽 흐름이 시작되면 온-프레미스 디바이스에서 가장 가까운 Microsoft 네트워크 에지로, 그리고 가상 허브로 이동합니다.

Virtual WAN에 사용 가능한 새 Resource Manager 리소스가 있나요?

예, Virtual WAN에는 새 Resource Manager 리소스가 포함되어 있습니다. 자세한 내용은 개요를 참조하세요.

Azure Virtual WAN과 함께 즐겨 찾는 네트워크 가상 어플라이언스(NVA 가상 네트워크에서)를 배포 및 사용할 수 있나요?

예. 원하는 NVA(네트워크 가상 어플라이언스) 가상 네트워크를 Azure Virtual WAN에 연결할 수 있습니다.

가상 허브 내에 네트워크 가상 어플라이언스를 만들 수 있나요?

NVA(네트워크 가상 어플라이언스)는 가상 허브 내에 배포할 수 없습니다. 단계는 Virtual WAN 허브의 NVA 정보를 참조하세요.

다른 테넌트에서 가상 허브에 가상 네트워크를 연결할 수 있나요?

Yes. 가상 WAN 허브에 테넌트 간 가상 네트워크 연결의 지침을 따릅니다.

스포크 VNet이 가상 네트워크 게이트웨이를 가질 수 있나요?

No. 가상 허브에 연결되어 있는 경우 스포크 VNet에는 가상 네트워크 게이트웨이가 있을 수 없습니다.

스포크 VNet에 Azure Route Server가 있나요?

No. 스포크 VNet은 가상 WAN 허브에 연결된 경우 Route Server를 가질 수 없습니다.

VPN 연결에서 BGP가 지원되나요?

예, BGP가 지원됩니다. VPN 사이트를 만들 때 BGP 매개 변수를 제공할 수 있습니다. 이는 해당 사이트에 대해 Azure에서 만든 모든 연결이 BGP에 대해 사용하도록 설정되어 있음을 의미합니다.

Virtual WAN에 대한 라이선스 또는 가격 책정 정보가 있나요?

Yes. 가격 책정 페이지를 참조하세요.

Resource Manager 템플릿을 사용하여 Azure Virtual WAN을 만들 수 있나요?

빠른 시작 템플릿을 사용하면 허브와 vpnsite가 각각 하나씩 포함된 단일 Virtual WAN의 단순한 구성을 만들 수 있습니다. Virtual WAN은 주로 REST 또는 포털 기반 서비스입니다.

가상 허브에 연결된 VNet 스포크는 서로 통신(V2V 전송)할 수 있나요?

Yes. 표준 Virtual WAN은 VNet이 연결된 Virtual WAN 허브를 통해 VNet 간 전이적 연결을 지원합니다. Virtual WAN 용어에서 이러한 경로를 단일 지역 내의 Virtual WAN 허브에 연결된 VNet에 대한 "로컬 Virtual WAN VNet 전송"으로 지칭합니다. "글로벌 Virtual WAN VNet 전송"은 둘 이상의 지역에서 여러 Virtual WAN 허브를 통해 연결된 VNet을 위한 것입니다.

일부 시나리오에서는 로컬 또는 글로벌 Virtual WAN VNet 전송 외에도 가상 네트워크 피어링을 사용하여 스포크 VNet 간에 직접 피어링할 수도 있습니다. 이 경우 VNet 피어링은 Virtual WAN 허브를 통한 전이적 연결보다 우선적으로 적용됩니다.

Virtual WAN에서 분기-분기 연결이 가능한가요?

예, Virtual WAN에서 분기-분기 연결을 사용할 수 있습니다. 분기는 개념적으로 VPN 사이트, ExpressRoute 회로 또는 지점 및 사이트 간/사용자 VPN 사용자에게 적용할 수 있습니다. 분기-분기 연결이 기본적으로 사용되며 WAN 구성 설정에서 찾을 수 있습니다. 이렇게 하면 VPN 분기/사용자가 다른 VPN 분기에 연결할 수 있을 뿐 아니라 VPN과 ExpressRoute 사용자 간에 전송 연결이 설정됩니다.

분기에서 분기로의 트래픽은 Azure Virtual WAN을 통과하나요?

Yes. 분기에서 분기로의 트래픽은 Azure Virtual WAN을 통과합니다.

Virtual WAN은 각 사이트의 ExpressRoute가 필요한가요?

No. Virtual WAN에는 각 사이트의 ExpressRoute가 필요하지 않습니다. 사이트는 ExpressRoute 회로를 사용하여 공급자 네트워크에 연결할 수 있습니다. ExpressRoute를 사용하여 가상 허브에 연결되는 사이트 및 동일한 허브에 연결되는 IPsec VPN의 경우 가상 허브는 VPN과 ExpressRoute 사용자 간에 전송 연결을 제공합니다.

Azure Virtual WAN을 사용할 때 네트워크 처리량 또는 연결 제한이 있나요?

네트워크 처리량은 가상 WAN 허브의 서비스 단위로 제한됩니다. 각 허브에서 VPN 집계 처리량은 최대 20Gbps, ExpressRoute 집계 처리량은 최대 20Gbps, 사용자 VPN/지점 및 사이트 간 VPN 집계 처리량은 최대 200Gbps입니다. 가상 허브의 라우터는 VNet 간 트래픽 흐름에 대해 최대 50Gbps를 지원하며, 단일 가상 허브에 연결된 모든 VNet에 있는 전체 VM 워크로드가 2000개라고 가정합니다.

더 많은 처리량이 필요할 때 가상 허브가 확장될 때까지 기다리지 않고 선불 용량을 보호하려면 최소 용량을 설정하거나 필요에 따라 수정할 수 있습니다. 가상 허브 설정 정보 - 허브 용량을 참조하세요. 비용과 관련된 내용은 Azure Virtual WAN 가격 페이지에서 라우팅 인프라 단위 비용을 참조하세요.

VPN 사이트는 허브에 연결할 때 연결을 사용합니다. Virtual WAN은 가상 허브당 최대 1,000개의 연결 또는 2,000개의 IPsec 터널을 지원합니다. 원격 사용자는 가상 허브에 연결할 때 P2S VPN 게이트웨이에 연결하며, 이 게이트웨이는 가상 허브의 P2S VPN 게이트웨이에 대해 선택한 배율 단위(대역폭)에 따라 최대 100,000명의 사용자를 지원합니다.

내 VPN 연결에서 NAT-T를 사용할 수 있나요?

예, NAT-T(NAT traversal)가 지원됩니다. Virtual WAN VPN 게이트웨이는 IPsec 터널과 주고받는 내부 패킷에서 NAT 같은 기능을 수행하지 않습니다. 이 구성에서 온-프레미스 디바이스가 IPSec 터널을 시작하는지 확인합니다.

배율 단위를 20Gbps와 같은 특정 설정으로 구성하려면 어떻게 해야 하나요?

포털의 허브 내 VPN 게이트웨이로 이동한 다음 배율 단위를 선택하여 적절한 설정으로 변경합니다.

Virtual WAN은 온-프레미스 디바이스가 여러 ISP를 동시에 사용하는 것을 허용하나요, 아니면 항상 단일 VPN 터널인가요?

온-프레미스 디바이스 솔루션은 트래픽 정책을 적용하여 여러 터널의 트래픽을 Azure Virtual WAN 허브(가상 허브의 VPN 게이트웨이)로 분산할 수 있습니다.

글로벌 전송 아키텍처란 무엇인가요?

자세한 내용은 글로벌 전송 네트워크 아키텍처 및 Virtual WAN을 참조하세요.

Azure 백본에서 트래픽은 어떻게 라우팅되나요?

트래픽은 분기 디바이스 -> ISP -> Microsoft 네트워크 에지 -> Microsoft DC(허브 VNet) -> Microsoft 네트워크 에지 -> ISP -> 분기 디바이스 패턴을 따릅니다.

이 모델은 각 사이트에서 무엇이 필요합니까? 인터넷 연결만 있으면 되나요?

Yes. IPsec을 지원하는 인터넷 연결과 물리적 디바이스(가급적이면 Microsoft의 통합 Virtual WAN 파트너)만 있으면 됩니다. 선택적으로 선호하는 디바이스에서 Azure로의 연결과 구성을 수동으로 관리할 수 있습니다.

기본 경로(0.0.0.0/0)를 연결(VPN, ExpressRoute 또는 가상 네트워크)에 사용하도록 설정하려면 어떻게 할까요?

연결의 플래그가 '사용'일 경우 가상 허브가 학습된 기본 경로를 가상 네트워크/사이트 간 VPN/ExpressRoute 연결에 전파할 수 있습니다. 사용자가 가상 네트워크 연결, VPN 연결 또는 ExpressRoute 연결을 편집할 때 이 플래그를 볼 수 있습니다. 사이트 또는 ExpressRoute 회로가 허브에 연결된 경우 기본적으로 이 플래그는 사용하지 않도록 설정됩니다. VNet을 가상 허브에 연결하기 위해 가상 네트워크 연결이 추가되면 기본적으로 사용하도록 설정됩니다.

기본 경로는 Virtual WAN 허브에서 시작되지 않습니다. 허브에 방화벽을 배포한 결과로 Virtual WAN 허브에서 이미 학습했거나 다른 연결된 사이트에서 강제 터널링을 사용하도록 설정한 경우 기본 경로가 전파됩니다.

기본 경로는 허브 간(inter-hub)에 전파되지 않습니다.

동일한 지역에 여러 Virtual WAN 허브를 만들 수 있나요?

Yes. 이제 고객은 동일한 Azure Virtual WAN에 대해 동일한 지역에서 둘 이상의 허브를 만들 수 있습니다.

가상 WAN의 가상 허브는 여러 허브 중에서 경로에 가장 적합한 경로를 어떻게 선택할까요?

자세한 내용은 가상 허브 라우팅 기본 설정 페이지를 참조하세요.

Virtual WAN 허브는 ExpressRoute 회로 간 연결을 허용하나요?

ER 간 전송은 항상 Global Reach를 통해 수행됩니다. 가상 허브 게이트웨이는 DC 또는 Azure 지역에 배포됩니다. 두 개의 ExpressRoute 회로가 Global Reach를 통해 연결되는 경우 트래픽이 에지 라우터에서 가상 허브 DC로 이동할 필요가 없습니다.

라우팅 의도를 프라이빗 트래픽 라우팅 정책과 함께 사용하여 가상 허브에 배포된 보안 어플라이언스로 ExpressRoute 전송 연결을 사용하도록 설정할 수도 있습니다.

자세한 내용은 Virtual WAN Global Reach 정보를 참조하세요.

Azure Virtual WAN ExpressRoute 회로 또는 VPN 연결에 가중치 개념이 있나요?

하나의 가상 허브에 여러 ExpressRoute 회로가 연결된 경우 연결의 라우팅 가중치는 가상 허브의 ExpressRoute 회로 간에 선호도를 결정하는 메커니즘을 제공합니다. VPN 연결에 가중치를 설정하는 메커니즘은 없습니다. Azure는 항상 단일 허브 내에서 VPN 연결을 통하는 ExpressRoute 연결을 선호합니다.

Virtual WAN은 트래픽 집계 Azure에 VPN을 통한 ExpressRoute를 선호하나요?

Yes. Virtual WAN은 트래픽 집계 Azure에 VPN을 통한 ExpressRoute를 선호합니다. 그러나 가상 허브 라우팅 기본 설정을 구성하여 기본 설정을 변경할 수 있습니다. 단계는 가상 허브 라우팅 기본 설정 구성을 참조하세요.

ExpressRoute 회로와 VPN 사이트가 Virtual WAN 허브에 연결되어 있는 경우 VPN 연결 경로가 ExpressRoute보다 선호되는 이유는 무엇인가요?

ExpressRoute 회로가 가상 허브에 연결되면 온-프레미스와 Azure 간의 통신에 사용되는 첫 번째 노드는 Microsoft Edge 라우터입니다. 이러한 에지 라우터는 Virtual WAN ExpressRoute 게이트웨이와 통신하고, 이러한 게이트웨이는 Virtual WAN의 모든 게이트웨이 간 경로를 제어하는 가상 허브 라우터의 경로를 학습합니다. Microsoft Edge 라우터는 가상 허브 ExpressRoute 경로를 온-프레미스에서 학습한 경로보다 우선적으로 처리합니다.

어떤 이유로든 VPN 연결이 가상 허브에서 경로를 학습하는 기본 매체가 되는 경우(예: ExpressRoute와 VPN 간의 장애 조치 시나리오) VPN 사이트의 AS 경로 길이가 길지 않는 한 가상 허브는 ExpressRoute 게이트웨이와 VPN 학습 경로를 계속 공유합니다. 따라서 Microsoft Edge 라우터는 온-프레미스 경로보다 VPN 경로를 선호하게 됩니다.

ExpressRoute는 Virtual WAN에서 ECMP(동일 비용 다중 경로) 라우팅을 지원하나요?

1개 이상의 ExpressRoute 회로가 Virtual WAN 허브에 연결된 경우 ECMP를 사용하면 ExpressRoute를 통해 스포크 가상 네트워크에서 온-프레미스로 이동하는 트래픽을 2개의 ExpressRoute 회로(최대 4개의 ExpressRoute 링크에 해당)로 분산하여 동일한 온-프레미스 경로를 광고할 수 있습니다. ECMP는 현재 Virtual WAN 허브에 대해 기본적으로 사용하도록 설정되지 않습니다. 사용자 환경에 ECMP를 사용하도록 설정하려면 가상 허브에 대한 경로 맵 을 만들 수 있습니다. 경로 맵을 만들 때 가상 허브는 연결에 이 경로 맵이 적용되는지 여부에 관계없이 ECMP를 지원하는 최신 소프트웨어 버전으로 자동으로 업그레이드됩니다. 따라서 Route-maps를 구성하는 방법에서 1-7단계만 수행해야 합니다. 경로 맵을 사용하지 않으려는 경우 경로 맵이 있는 허브에 추가 비용이 발생하므로 7단계가 완료된 후 경로 맵을 삭제할 수 있습니다. 프로덕션 환경에서 경로 맵을 만들기 전에 테스트 환경에서 경로 맵을 만들고 라우팅 및 연결의 유효성을 검사하는 것이 좋습니다.

두 개의 허브(허브 1 및 2)가 연결되어 있고 두 허브에 보타이로 연결된 ExpressRoute 회로가 있는 경우 허브 1에 연결된 VNet이 허브 2에 연결된 VNet에 도달하는 경로는 무엇인가요?

현재 동작은 VNet 간 연결에서 허브 간 경로보다 ExpressRoute 회로 경로를 선호합니다. 그러나 이는 Virtual WAN 설정에서 권장되지 않습니다. 이 문제를 해결하려면 다음 두 가지 중 하나를 수행하면 됩니다.

여러 ExpressRoute 회로(여러 공급자)를 하나의 허브에 연결하도록 구성하고 Virtual WAN에서 제공하는 허브 간 연결을 지역 간 트래픽 흐름에 사용합니다.

가상 허브에 대한 허브 라우팅 기본 설정으로 AS-Path를 구성합니다. 이렇게 하면 2개의 허브 간 트래픽이 각 허브의 가상 허브 라우터를 통과하고 (Microsoft Edge 라우터를 통과하는) ExpressRoute 경로 대신 허브 간 경로를 사용합니다. 자세한 내용은 가상 허브 라우팅 기본 설정 구성을 참조하세요.

Virtual WAN 허브 및 독립 실행형 VNet에 나비 넥타이로 연결된 ExpressRoute 회로가 있는 경우 독립 실행형 VNet이 Virtual WAN 허브에 도달하는 경로는 무엇인가요?

새 배포의 경우 이 연결은 기본적으로 차단됩니다. 이 연결을 허용하려면 포털의 "가상 허브 편집" 블레이드 및 "가상 네트워크 게이트웨이" 블레이드에서 이러한 ExpressRoute 게이트웨이 토글을 사용하도록 설정할 수 있습니다. 그러나 이러한 토글을 사용하지 않도록 유지하고 대신 가상 네트워크 연결을 만들어 독립 실행형 VNet을 Virtual WAN 허브에 직접 연결하는 것이 좋습니다. 그 후 VNet-VNet 트래픽은 ExpressRoute 경로보다 더 나은 성능을 제공하는 Virtual WAN 허브 라우터를 통과합니다. ExpressRoute 경로에는 다음이 포함됩니다.

- 허브 라우터보다 낮은 대역폭 제한이 있는 ExpressRoute 게이트웨이

- Microsoft Enterprise Edge 라우터/MSEE는 데이터 경로의 추가 홉입니다.

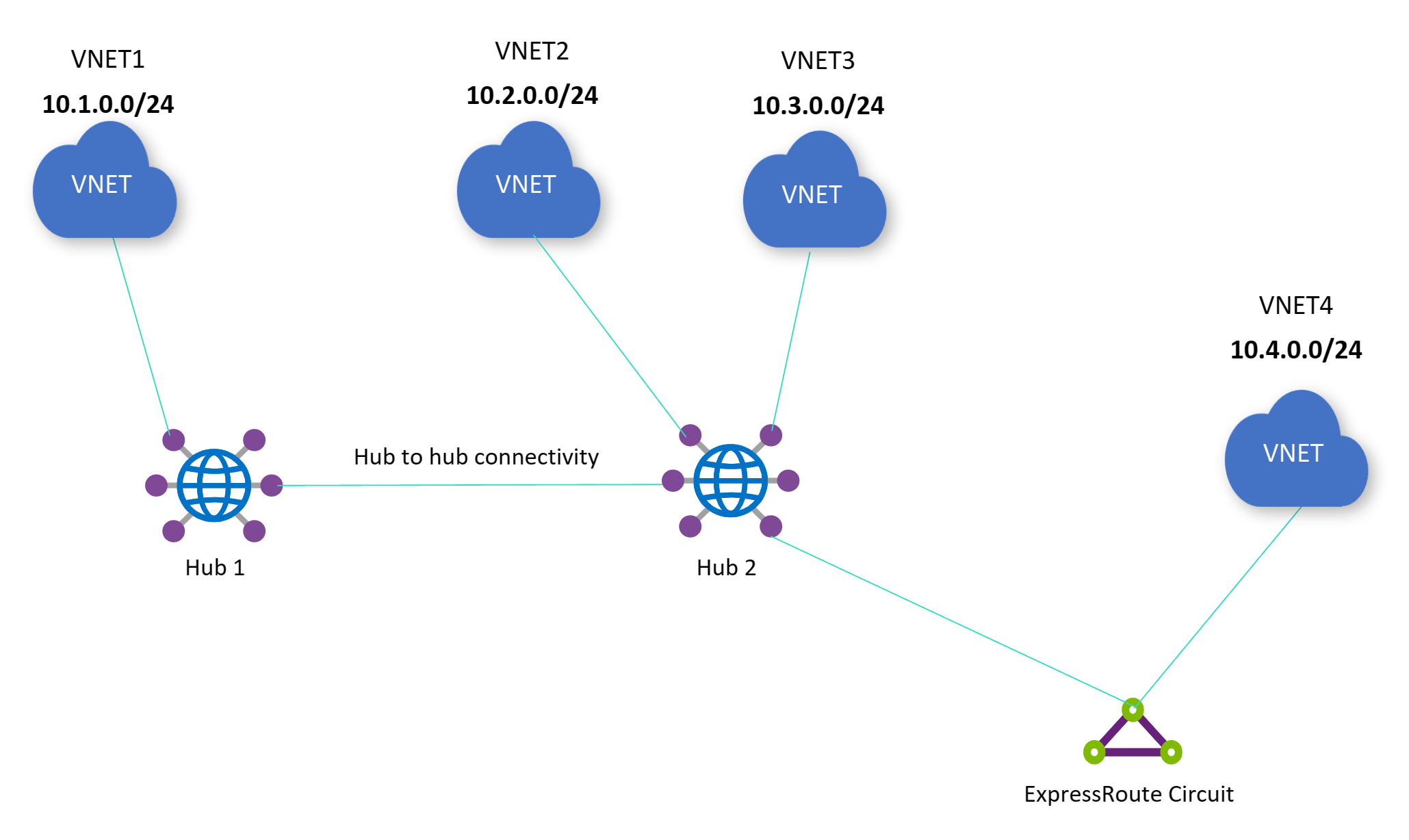

아래 다이어그램에서 독립 실행형 VNet 4와 허브 2(VNet 2 및 VNet 3)에 직접 연결된 VNet 간의 연결을 허용하려면 두 토글을 모두 사용하도록 설정해야 합니다. 가상 네트워크 게이트웨이에 원격 Virtual WAN 네트워크의 트래픽을 허용하고 가상 허브의 ExpressRoute 게이트웨이에 가상 WAN이 아닌 네트워크의 트래픽을 허용합니다. Azure Route Server가 독립 실행형 VNet 4에 배포되고 Route Server가 분기 간 사용하도록 설정된 경우 VNet 1과 독립 실행형 VNet 4 간에 연결이 차단됩니다.

토글을 사용하거나 사용하지 않도록 설정하면 다음 트래픽 흐름에만 영향을 줍니다. ExpressRoute 회로를 통해 Virtual WAN 허브와 독립 실행형 VNet 간에 흐르는 트래픽. 토글을 사용하거나 사용하지 않도록 설정하면 다른 모든 트래픽 흐름에 대한 가동 중지 시간이 발생하지 않습니다(예: 온-프레미스 사이트에서 스포크 VNet 2에 영향을 주지 않으며 VNet 2에서 VNet 3까지는 영향을 받지 않음).

ExpressRoute 연결을 업데이트하면 다른 ExpressRoute 연결을 위한 연결 기능에 영향이 발생하나요?

ExpressRoute 연결에서 만들기, 업데이트 또는 삭제 작업을 수행하면 다른 ExpressRoute 연결이 포털에서 "업데이트 중" 상태로 표시됩니다. 그러나 이러한 ExpressRoute 연결을 통한 연결 기능은 영향을 받지 않습니다.

AS-Path에서 ASN이 0인 경로를 보급할 때 연결이 작동하지 않는 이유는 무엇인가요?

Virtual WAN 허브는 AS-Path에서 ASN이 0인 경로를 삭제합니다. 이러한 경로가 Azure에 성공적으로 보급되도록 하려면 AS 경로에 0이 포함되지 않아야 합니다.

Virtual WAN의 다른 리소스 그룹에서 허브를 만들 수 있나요?

Yes. 이 옵션은 현재 PowerShell을 통해서만 사용할 수 있습니다. Virtual WAN 포털은 Virtual WAN 리소스 자체와 동일한 리소스 그룹에 허브가 있어야 합니다.

허브 생성 중에 권장되는 허브 주소 공간은 무엇인가요?

Virtual WAN 허브에 권장되는 주소 공간은 /23입니다. 허브를 만든 후에는 허브 주소 공간을 수정할 수 없다는 점에 유의해야 합니다. 허브 주소 공간을 변경하려면 가상 허브를 다시 배포해야 하므로 가동 중지 시간이 발생할 수 있습니다.

Virtual WAN 허브는 지정된 주소 공간의 서브넷을 다음을 비롯한 다양한 Azure 서비스에 자동으로 할당합니다.

- 가상 허브 라우터

- ExpressRoute

- 사이트 간 VPN

- 지점 및 사이트 간 VPN

- Azure Firewall

NVA(네트워크 가상 어플라이언스)가 가상 허브 내에 배포되는 시나리오의 경우 NVA 인스턴스에 대해 추가 서브넷이 할당됩니다. 일반적으로 /28 서브넷 은 소수의 NVA에 대해 할당됩니다. 그러나 여러 NVA가 프로비전되면 /27 서브넷 이 할당될 수 있습니다.

향후 확장성 및 아키텍처 요구 사항을 수용하기 위해 Virtual WAN 허브의 최소 주소 공간은 /24이지만 허브를 만드는 동안 /23 주소 공간을 지정하는 것이 좋습니다.

Virtual WAN에서 IPv6를 지원하나요?

IPv6은 Virtual WAN 허브 및 해당 게이트웨이에서 지원되지 않습니다. IPv6 주소 범위가 있는 스포크 VNet을 Virtual WAN 허브에 연결하는 경우 이 스포크 VNet과의 IPv4 연결만 작동합니다. 이 스포크 VNet과의 IPv6 연결은 지원되지 않습니다.

온-프레미스에서 IPv6 접두사를 보급하면 Azure 리소스에 대한 IPv4 연결이 끊어집니다.

Azure Firewall을 통한 인터넷 중단이 있는 지점 및 사이트 간 사용자 VPN 시나리오의 경우 트래픽을 Virtual WAN 허브에 강제로 적용하기 위해 클라이언트 디바이스에서 IPv6 연결을 해제해야 할 수 있습니다. 최신 디바이스는 기본적으로 IPv6 주소를 사용하기 때문입니다.

스크립트에서 다양한 Virtual WAN 기능을 자동화하는 데 사용할 수 있는 권장 API 버전은 무엇인가요?

05-01-2020(2022년 5월 1일) 이상 버전이 필요합니다.

Virtual WAN 제한이 있나요?

구독 및 서비스 제한 페이지에서 Virtual WAN 제한 섹션을 참조하세요.

Virtual WAN 유형(기본 및 표준) 사이의 차이점은 무엇인가요?

기본 및 표준 Virtual WAN을 참조하세요. 가격 책정에 대해서는 가격 책정 페이지를 참조하세요.

Virtual WAN은 고객 데이터를 저장하나요?

No. Virtual WAN은 고객 데이터를 저장하지 않습니다.

서비스로서의 사용자용 Virtual WAN을 관리할 수 있는 관리되는 서비스 공급자가 있나요?

Yes. Azure Marketplace를 통해 사용하도록 설정된 MSP(관리되는 서비스 공급자) 솔루션 목록은 Azure Networking MSP 파트너에서 제공하는 Azure Marketplace를 참조하세요.

Virtual WAN 허브 라우팅은 VNet의 Azure Route Server와 어떻게 다른가요?

Azure Virtual WAN 허브와 Azure Route Server는 모두 NVA(Network Virtual Appliance)에서 NVA의 IP 주소를 사용자의 Azure Virtual Network로 보급하는 데 활용할 수 있는 BGP(Border Gateway Protocol) 피어링 기능을 제공합니다. 배포 옵션은 일반적으로 자체 관리형 고객 허브 VNet에서 Azure Route Server를 배포하는 반면 Azure Virtual WAN은 고객이 다양한 스포크 엔드포인트(Azure VNet, 사이트 간 VPN 또는 SDWAN이 있는 온-프레미스 분기, 지점 간/원격 사용자 VPN이 있는 원격 사용자 및 ExpressRoute를 통한 프라이빗 연결)를 연결하고 다른 vWAN 기능(예: VNet 간 전송 연결, VPN과 ExpressRoute 간의 전송 연결, 사용자 지정/고급 라우팅, 사용자 지정 경로 연결 및 전파, 간단한 지역 간 보안에 대한 라우팅 의도/정책, 보안 허브/Azure Firewall 등)과 함께 BGP 피어링을 스포크 VNet에 배포된 NVA에 사용하는 제로 터치식 완전 메시형 허브 서비스를 제공한다는 점에서 다릅니다. Virtual WAN BGP 피어링에 대한 자세한 내용은 가상 허브와 BGP를 피어링하는 방법을 참조하세요.

타사 보안 공급자(Zscaler, iBoss 또는 Checkpoint)를 사용하여 내 인터넷 트래픽을 보호하는 경우 Azure Portal에서 타사 보안 공급자와 연결된 VPN 사이트가 표시되지 않는 이유는 무엇인가요?

사용자에 대한 인터넷 액세스를 보호하기 위해 보안 파트너 공급자를 배포하도록 선택하는 경우 타사 보안 공급자는 사용자를 대신하여 VPN 사이트를 만듭니다. 공급자가 타사 보안 공급자를 자동으로 만들고 사용자가 만든 VPN 사이트가 아니므로 이 VPN 사이트는 Azure Portal에 표시되지 않습니다.

사용 가능한 옵션 타사 보안 공급자 및 이를 설정하는 방법에 대한 자세한 내용은 보안 파트너 공급자 배포를 참조하세요.

온-프레미스에서 생성된 BGP 커뮤니티가 Virtual WAN에 보존되나요?

예, 온-프레미스에서 생성된 BGP 커뮤니티는 Virtual WAN에 보존됩니다.

연결된 Virtual Network에서 BGP 피어가 생성한 BGP 커뮤니티가 Virtual WAN에 보존되나요?

예, BGP 피어가 생성한 BGP 커뮤니티는 Virtual WAN에 보존됩니다. 커뮤니티는 동일한 허브와 허브 간 연결 전반에 걸쳐 보존됩니다. 이는 라우팅 의도 정책을 사용하는 Virtual WAN 시나리오에도 적용됩니다.

BGP를 실행하는 원격 연결 온-프레미스 네트워크에는 어떤 ASN 번호가 지원되나요?

온-프레미스 네트워크에 자체 공용 ASN 또는 프라이빗 ASN을 사용할 수 있습니다. Azure 또는 IANA에서 예약한 범위는 사용할 수 없습니다.

- Azure에서 예약된 ASN:

- 공용 ASN: 8074, 8075, 12076

- 프라이빗 ASN: 65515, 65517, 65518, 65519, 65520

- IANA에서 예약한 ASN: 23456, 64496-64511, 65535-65551

Virtual WAN에서 ASN을 변경하는 방법이 있나요?

No. Virtual WAN은 Virtual Hubs 또는 게이트웨이에 대한 ASN 변경 내용을 지원하지 않습니다.

Virtual WAN에서 ExpressRoute 게이트웨이 SKU의 예상 성능은 무엇인가요?

| 배율 단위 | 초당 연결 | 초당 메가비트 | 초당 패킷 수 | 총 흐름 |

|---|---|---|---|---|

| 1 | 14,000 | 2,000 | 200,000 | 200,000 |

| 2 | 28,000 | 4,000 | 400,000 | 400,000 |

| 3 | 42,000 | 6,000 | 600,000 | 600,000 |

| 4 | 56,000 | 8,000 | 800,000 | 800,000 |

| 5 | 70,000 | 10,000 | 1,000,000 | 1,000,000 |

| 6 | 84,000 | 12,000 | 1,200,000 | 1,200,000 |

| 7 | 98,000 | 14,000 | 1,400,000 | 1,400,000 |

| 8 | 112,000 | 16,000 | 1,600,000 | 1,600,000 |

| 9 | 126,000 | 18,000 | 1,800,000 | 1,800,000 |

| 10 | 140,000 | 20,000 | 2,000,000 | 2,000,000 |

다음 사항을 고려하는 것이 중요합니다.

- 유지 관리 작업 중에 스케일 유닛 2~10은 전체 처리량을 유지합니다. 그러나 배율 단위 1은 이러한 작업 중에 약간의 처리량 변화를 경험할 수 있습니다.

- 배포된 배율 단위 수에 관계없이 단일 TCP 흐름이 1.5Gbps를 초과하면 트래픽 성능이 저하될 수 있습니다.

ExpressRoute 로컬 회로를 Virtual WAN 허브에 연결하는 경우 로컬 회로와 동일한 지하철 위치에 있는 지역에만 액세스할 수 있나요?

로컬 회로는 해당 Azure 지역의 ExpressRoute 게이트웨이에만 연결할 수 있습니다. 그러나 트래픽을 다른 지역의 스포크 가상 네트워크로 라우팅하는 데는 제한이 없습니다.

가상 허브 라우터에 열린 포트가 있는 공용 IP 주소가 필요한 이유는 무엇인가요?

이러한 공용 엔드포인트는 Azure의 기본 SDN 및 관리 플랫폼이 가상 허브 라우터와 통신하는 데 필요합니다. 가상 허브 라우터는 고객의 개인 네트워크의 일부로 간주되므로 Azure의 기본 플랫폼은 규정 준수 요구 사항으로 인해 프라이빗 엔드포인트를 통해 허브 라우터에 직접 액세스하고 관리할 수 없습니다. 허브 라우터의 공용 엔드포인트에 대한 연결은 인증서를 통해 인증되며 Azure는 이러한 공용 엔드포인트에 대해 정기적인 보안 감사를 수행합니다. 결과적으로 가상 허브의 보안 노출을 구성하지 않습니다.

Azure P2S VPN Gateway에 연결하는 OpenVPN 클라이언트에 대한 경로 제한이 있나요?

OpenVPN 클라이언트의 경로 제한은 1000입니다.

Virtual WAN SLA는 어떻게 계산되나요?

Virtual WAN은 SLA가 99.95%인 서비스 제공 네트워킹(networking-as-a-service) 플랫폼입니다. 그러나 Virtual WAN은 Azure Firewall, 사이트 간 VPN, ExpressRoute, 지점 및 사이트 간 VPN 및 Virtual WAN 허브/통합 네트워크 가상 어플라이언스와 같은 다양한 구성 요소를 결합합니다.

각 구성 요소에 대한 SLA는 개별적으로 계산됩니다. 예를 들어 ExpressRoute의 가동 중지 시간이 10분인 경우 ExpressRoute의 가용성은 (최대 사용 가능한 시간(분) - 가동 중지 시간) / 최대 사용 가능한 시간(분) * 100으로 계산됩니다.

허브에 연결된 스포크 VNet의 VNet 주소 공간을 변경할 수 있나요?

예, 피어링 연결에 대한 업데이트 또는 다시 설정 없이 자동으로 수행할 수 있습니다. 다음 사항에 유의하세요.

- 피어링 블레이드 아래에 있는 "동기화" 단추를 클릭할 필요가 없습니다. VNet의 주소 공간이 변경되면 VNet 피어링이 가상 허브의 VNet과 자동으로 동기화됩니다.

- 업데이트된 주소 공간이 Virtual WAN의 기존 스포크 VNet에 대한 주소 공간과 겹치지 않는지 확인하세요.

가상 네트워크 만들기, 변경 또는 삭제에서 VNet 주소 공간을 변경하는 방법에 대한 자세한 정보를 찾을 수 있습니다.

라우팅 의도로 구성된 허브에 대해 지원되는 스포크 Virtual Network 주소의 최대 수는 무엇인가요?

단일 Virtual WAN 허브에 직접 연결된 모든 Virtual Network의 최대 주소 공간 수는 400개입니다. 이 제한은 Virtual WAN 배포의 각 Virtual WAN 허브에 개별적으로 적용됩니다. 원격(동일한 Virtual WAN의 다른 Virtual WAN 허브)에 연결된 Virtual Network 주소 공간은 이 제한에 포함되지 않습니다.

이 제한은 조정할 수 있습니다. 제한에 대한 자세한 내용은 한도 증가를 요청하는 절차와 Virtual WAN 허브에 연결된 Virtual Network의 주소 공간 수를 결정하는 샘플 스크립트는 라우팅 의도 가상 네트워크 주소 공간 제한을 참조하세요.

Virtual WAN에서 Azure Bastion을 사용할 수 있나요?

예, 하지만 제한 사항이 있습니다. 자세한 내용은 Azure Bastion FAQ를 참조하세요.

Virtual WAN 고객 제어 게이트웨이 유지 관리

네트워크 게이트웨이의 유지 관리 구성 범위에는 어떤 서비스가 포함되나요?

Virtual WAN의 경우 사이트 및 사이트 간의 VPN 게이트웨이, 지점 및 사이트 간의 VPN 게이트웨이 및 ExpressRoute 게이트웨이에 대한 유지 관리 기간을 구성할 수 있습니다.

이 기능은 Virtual WAN 보안 허브의 Azure Firewall에서도 지원됩니다.

고객이 제어하는 유지 관리는 어떤 유지 관리를 지원하거나 지원하지 않나요?

Azure 서비스는 기능, 안정성, 성능 및 보안을 향상시키기 위해 정기적으로 유지 관리 업데이트를 수행합니다. 리소스에 대한 유지 관리 기간을 구성하면 해당 기간 동안 게스트 OS 및 서비스 유지 관리가 수행됩니다. 이러한 업데이트는 고객에게 우려를 불러일으키는 대부분의 유지 관리 항목을 설명합니다.

기본 호스트 하드웨어 및 데이터 센터 인프라 업데이트는 고객이 제어하는 유지 관리에 포함되지 않습니다. 또한 고객을 위험에 빠뜨릴 수 있는 심각도가 높은 보안 문제가 있는 경우 Azure는 유지 관리 기간에 대한 고객 제어를 재정의하고 변경 내용을 롤아웃해야 할 수도 있습니다. 이는 극단적인 경우에만 사용되는 드문 경우입니다.

유지 관리에 대한 사전 알림을 가져올 수 있나요?

현재로서는 네트워크 게이트웨이 리소스 유지 관리에 대한 사전 알림을 사용하도록 설정할 수 없습니다.

유지 관리 기간을 5시간 미만으로 구성할 수 있나요?

이때 원하는 표준 시간대에서 최소 5시간의 창을 구성해야 합니다.

매일 반복되지 않는 유지 관리 일정을 구성할 수 있나요?

이때 일별 유지 관리 기간을 구성해야 합니다.

유지 관리 구성 리소스는 게이트웨이 리소스와 동일한 지역에 있어야 하나요?

Yes.

고객 제어 유지 관리에 적합하도록 최소 게이트웨이 배율 단위를 배포해야 하나요?

No.

유지 관리 구성 정책이 게이트웨이 리소스에 할당된 후 적용되는 데 시간이 얼마나 걸리나요?

유지 관리 정책이 게이트웨이 리소스와 연결된 후 네트워크 게이트웨이가 유지 관리 일정을 따르는 데 최대 24시간이 걸릴 수 있습니다.

공존 시나리오에서 VPN과 ExpressRoute를 사용할 때 유지 관리 기간을 어떻게 계획해야 하나요?

공존 시나리오에서 VPN 및 ExpressRoute를 사용하는 경우 또는 백업 역할을 하는 리소스가 있을 때마다 별도의 유지 관리 기간을 설정하는 것이 좋습니다. 이 방식을 사용하면 유지 관리가 동시에 백업 리소스에 영향을 주지 않습니다.

리소스 중 하나의 유지 관리 기간을 향후 날짜로 예약했습니다. 그때까지 이 리소스에 대한 유지 관리 작업이 일시 중지되나요?

아니요, 예약된 유지 관리 기간 전 기간 동안에는 리소스에 대한 유지 관리 작업이 일시 중지되지 않습니다. 유지 관리 일정에 포함되지 않은 날짜에는 리소스에 대한 유지 관리가 평소와 같이 계속됩니다.

보급할 수 있는 경로의 수에 제한이 있나요?

예, 제한이 있습니다. ExpressRoute는 프라이빗 피어링에 최대 4,000개의 접두사 및 Microsoft 피어링을 위한 200개의 접두사를 지원합니다. ExpressRoute Premium을 사용하면 프라이빗 피어링에 대한 제한을 10,000개 경로로 늘릴 수 있습니다. ExpressRoute 회로를 통해 ExpressRoute 게이트웨이를 통해 Azure 프라이빗 피어링에서 보급된 최대 경로 수는 1,000개이며 표준 및 프리미엄 ExpressRoute 회로 모두에 대해 동일합니다. 자세한 내용은 Azure 구독 제한 및 할당량 페이지에 대한 ExpressRoute 회로 경로 제한에서 확인할 수 있습니다. IPv6 경로 보급 알림은 현재 Virtual WAN에서 지원되지 않습니다.

BGP 세션을 통해 보급할 수 있는 IP 범위에 제한 사항이 있나요?

예, 제한이 있습니다. Microsoft 피어링 BGP 세션에는 프라이빗 접두사(RFC1918)가 허용되지 않습니다. 그러나 /32 접두사까지의 접두사 크기는 Microsoft 및 프라이빗 피어링 모두에서 허용됩니다.

BGP 경로 제한을 초과하면 어떻게 되나요?

BGP 경로 제한을 초과하면 BGP 세션의 연결이 끊어집니다. 접두사 수가 제한보다 낮아지면 세션이 복원됩니다. 자세한 내용은 Azure 구독 제한 및 할당량 페이지 ExpressRoute 회로 경로 제한을 참조하세요.

ExpressRoute 회로를 통해 보급되거나 수신된 경로 수를 모니터링할 수 있나요?

예, 할 수 있습니다. 메트릭 기반 경고 모니터링에 대한 모범 사례 및 구성은 Azure 모니터링 모범 사례를 참조하세요.

IP 접두사 수를 줄이기 위한 권장 사항은 무엇인가요?

ExpressRoute 또는 VPN Gateway를 통해 보급하기 전에 접두사를 집계하는 것이 좋습니다. 또한 Route-Maps를 사용하여 Virtual WAN에서 보급된 경로를 요약할 수 있습니다.

Virtual WAN 허브에 연결된 스포크 Virtual Network에서 사용자 정의 경로 테이블을 사용할 수 있나요?

Yes. Virtual WAN 허브가 연결된 스포크 Virtual Network에 배포된 리소스에 보급하는 경로는 BGP(Border Gateway Protocol) 유형의 경로입니다. 사용자 정의 경로 테이블이 Virtual WAN에 연결된 서브넷에 연결된 경우 Virtual WAN이 해당 서브넷에 배포된 리소스에 보급하려면 "게이트웨이 경로 전파" 설정을 "예"로 설정해야 합니다 . Azure의 기본 소프트웨어 정의 네트워킹 플랫폼은 다음 알고리즘을 사용하여 Azure 경로 선택 알고리즘에 따라 경로를 선택합니다.

다음 단계

Virtual WAN에 대한 자세한 내용은 Virtual WAN 정보를 참조하세요.