팁

Office 365용 Microsoft Defender 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

클라우드 사서함이 있는 모든 조직에는 스푸핑(위조된) 보낸 사람 스푸핑으로부터 보호하는 기능은 공격자가 사용하는 일반적인 기술입니다. 스푸핑된 메시지가 실제 출처가 아닌 다른 사람이나 다른 곳에서 시작된 것처럼 보입니다. 이 기술은 종종 사용자 자격 증명을 얻기 위해 설계된 피싱 캠페인에 사용됩니다.

Microsoft 365의 스푸핑 방지 기술은 전자 메일 클라이언트가 보낸 사람 헤더 값을 메시지 보낸 사람으로 표시하기 5322.From 때문에 메시지 본문(주소, 보낸 사람 또는 P2 발신자라고도 함)에서 보낸 사람 헤더의 위조를 구체적으로 검사합니다. Microsoft 365의 신뢰도가 높으면 From 헤더가 위조되면 메시지가 스푸핑된 것으로 식별됩니다.

클라우드 사서함에 대한 기본 전자 메일 보호에서 사용할 수 있는 스푸핑 방지 기술은 다음과 같습니다.

전자 메일 인증: 모든 스푸핑 방지 작업의 필수 요소는 SPF, DKIM 및 DNS의 DMARC 레코드에서 전자 메일 인증(다른 말로 전자 메일 유효성 검사라고 함)을 사용하는 것입니다. 대상 전자 메일 시스템에서 도메인에 속한 발신자로부터 시작되었다고 주장하는 메시지의 유효성을 검사할 수 있도록 도메인에 대해 이러한 레코드를 구성할 수 있습니다. 인바운드 메시지의 경우 Microsoft 365에는 보낸 사람 도메인의 전자 메일 인증이 필요합니다. 자세한 내용은 Email 인증을 참조하세요.

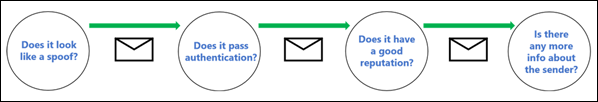

Microsoft 365는 표준 전자 메일 인증 방법과 보낸 사람 평판 기법의 조합에 따라 메시지를 분석하고 차단합니다.

스푸핑 인텔리전스 인사이트: 지난 7일 동안 내부 및 외부 도메인의 보낸 사람으로부터 검색된 스푸핑된 메시지를 검토합니다. 자세한 내용은 스푸핑 인텔리전스 인사이트를 참조하세요.

테넌트 허용/차단 목록에서 스푸핑된 보낸 사람 허용 또는 차단: 스푸핑 인텔리전스 인사이트에서 판결을 재정의하면 스푸핑된 보낸 사람이 의 테넌트 허용/차단 Lists 페이지의 https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem스푸핑된 보낸 사람 탭에만 표시되는 수동 허용 또는 차단 항목이 됩니다. 스푸핑 인텔리전스에서 검색하기 전에 스푸핑 보낸 사람의 허용 또는 차단 항목을 수동으로 만들 수도 있습니다. 자세한 내용은 테넌트 허용/차단 목록에서 스푸핑된 보낸 사람 을 참조하세요.

피싱 방지 정책: 클라우드 사서함 및 Office 365용 Microsoft Defender 기본 전자 메일 보호에서 피싱 방지 정책에는 다음과 같은 스푸핑 방지 설정이 포함됩니다.

- 스푸핑 인텔리전스를 켜거나 끕니다.

- Outlook에서 인증되지 않은 보낸 사람 표시기를 켜거나 끕니다.

- 차단된 스푸핑 된 발신자에 대한 작업을 지정합니다.

자세한 내용은 피싱 방지 정책의 스푸핑 설정을 참조하세요.

Office 365용 Defender 피싱 방지 정책에는 가장 보호를 포함한 추가 보호가 포함되어 있습니다. 자세한 내용은 Office 365용 Microsoft Defender에서 피싱 방지 정책의 단독 설정을 참조하세요.

위장 감지 보고서: 자세한 내용은 위장 감지 보고서를 참조하세요.

Office 365용 Defender 있는 Microsoft 365 조직(추가 기능 구독 포함 또는 포함)에는 피싱 시도에 대한 정보를 볼 수 있는 실시간 검색(계획 1) 또는 위협 Explorer(계획 2)이 있습니다. 자세한 내용은 Microsoft 365 위협 조사 및 대응을 참조하세요.

팁

복합 인증 실패로 인해 메시지가 직접 차단되지는 않는다는 점을 이해하는 것이 중요합니다. 복합 인증 결과와 함께 메시지의 전반적인 의심스러운 특성을 고려하는 전체적인 평가 전략을 사용하는 Microsoft 365. 이 방법은 전자 메일 인증 프로토콜을 엄격하게 준수하지 않을 수 있는 도메인에서 합법적인 전자 메일을 잘못 차단할 위험을 완화하도록 설계되었습니다. 이 균형 잡힌 접근 방식을 사용하면 표준 전자 메일 인증 사례를 준수하지 않는 메시지 보낸 사람으로부터 진정으로 악의적인 전자 메일을 구별할 수 있습니다.

피싱 공격에서 스푸핑을 사용하는 방법

메시지에서 스푸핑된 보낸 사람은 사용자에게 다음과 같은 부정적인 영향을 미칩니다.

속임수: 스푸핑된 보낸 사람의 메시지는 받는 사람이 자격 증명을 포기하거나, 맬웨어를 다운로드하거나, 중요한 콘텐츠(비즈니스 전자 메일 손상 또는 BEC라고 함)가 포함된 메시지에 회신하도록 속일 수 있습니다.

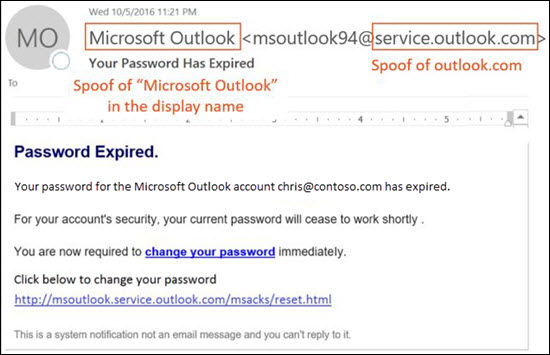

다음 메시지는 스푸핑된 발신자

msoutlook94@service.outlook.com을(를) 사용하는 피싱의 예입니다.이 메일은 service.outlook.com에서 발송되지 않았지만 공격자는 발송된 것처럼 보이도록 보낸 사람 머리글 필드를 도용했습니다. 보낸 사람이 수신자에게 암호 변경 링크를 선택하고 자격 증명을 제공하도록 속이려고 했습니다.

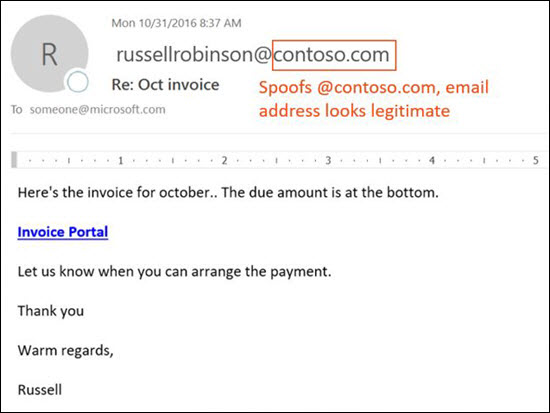

다음 메일은 도용 당한 전자 메일 도메인 contoso.com을 사용한 BEC의 한 예입니다.

메일이 적법한 것처럼 보이지만 발신자 스푸핑에 해당합니다.

혼동: 피싱에 대해 아는 사용자조차도 실제 메시지와 스푸핑된 보낸 사람의 메시지 간의 차이점을 확인하는 데 어려움을 겪을 수 있습니다.

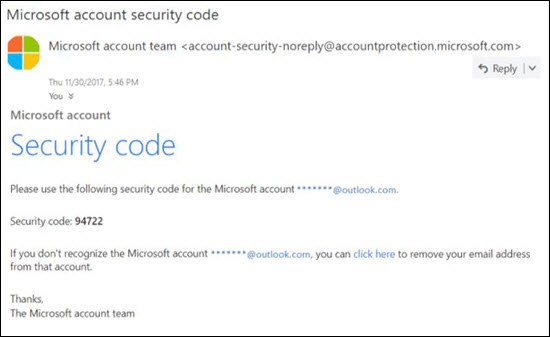

다음 메일은은 Microsoft Security 계정에서 발송된 실제 암호 재설정 메일의 예입니다.

메시지는 실제로 Microsoft에서 왔지만 사용자는 의심스럽다는 조건이 있습니다. 실제 암호 재설정 메일과 가짜 메일 간의 차이점을 구별하기 어렵기 때문에 사용자는 이러한 메일을 무시하거나, 스팸으로 신고하거나, 아니면 쓸데없이 피싱 메일로 Microsoft에 신고할 수 있습니다.

다양한 스푸핑 유형

Microsoft는 메시지에서 스푸핑된 보낸 사람의 두 가지 유형을 구분합니다.

조직 내 스푸핑: 자체 스푸핑으로도 알려졌습니다. 예시:

보낸 사람과 받는 사람이 같은 도메인 소속입니다.

From: chris@contoso.com To: michelle@contoso.com보낸 사람과 받는 사람이 같은 도메인의 하위 도메인 소속입니다.

From: laura@marketing.fabrikam.com To: julia@engineering.fabrikam.com보낸 사람과 받는 사람이 동일한 조직에 속하는 다른 도메인 소속입니다(즉, 동일한 조직에서 두 도메인이 모두 허용 도메인으로 구성되어 있음).

From: cindy@tailspintoys.com To: steve@wingtiptoys.com

조직 내 스푸핑으로 인해 복합 인증에 실패하는 메일에는 다음 머리글 값이 포함됩니다.

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11-

reason=6xx은(는) 조직 내 스푸핑임을 나타냅니다. -

SFTY는 메일의 보안 수준을 말합니다.-

9는 피싱을 나타냅니다. -

.11은(는) 조직 내 스푸핑임을 나타냅니다.

-

도메인 간 스푸핑: 보낸 사람과 받는 사람 도메인이 다르고 서로 아무 관계가 없습니다(또는 외부 도메인). 예시:

From: chris@contoso.com To: michelle@tailspintoys.com도메인 간 스푸핑으로 인해 복합 인증에 실패하는 메일에는 다음 머리글 값이 포함됩니다.

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000은(는) 메일이 명시적 전자 메일 인증에 실패했음을 나타냅니다.reason=001은(는) 메일이 암묵적인 전자 메일 인증에 실패했음을 나타냅니다.SFTY는 메일의 보안 수준을 말합니다.-

9는 피싱을 나타냅니다. -

.22는 도메인 간 스푸핑을 나타냅니다.

-

인증 결과 및

compauth값에 대한 자세한 내용은 인증 결과 메시지 헤더 필드를 참조하세요.

스푸핑 방지 보호 관련 문제

메일 그룹(토론 목록이라고도 함)은 메시지를 전달하고 수정하는 방법 때문에 스푸핑 방지 보호에 문제가 있는 것으로 알려져 있습니다.

예를 들어 Gabriela Laureano(glaureano@contoso.com)는 조류 관찰에 관심이 있으므로 메일링 목록에 birdwatchers@fabrikam.com조인하고 목록에 다음 메시지를 보냅니다.

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

메일 그룹 서버에서 메시지를 수신하고, 내용을 수정하며, 목록 구성원에게 재생합니다. 재생된 메시지에는 보낸 사람 주소(glaureano@contoso.com)가 동일하지만 제목 줄에 태그가 추가되고 메시지 아래쪽에 바닥글이 추가됩니다. 이러한 유형의 수정은 메일링 목록에서 일반적이며 스푸핑에 대한 가양성으로 발생할 수 있습니다.

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: [BIRDWATCHERS] Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

This message was sent to the Birdwatchers Discussion List. You can unsubscribe at any time.

메일 그룹 메시지가 스푸핑 방지 검사를 통과하도록 하려면 상황에 따라 다음 단계를 수행합니다.

organization 메일링 목록을 소유합니다.

- DMARC.org의 FAQ를 확인하십시오. 메일링 목록을 운영 중이며 DMARC와 상호 운용하고 싶습니다. 어떻게 해야 합니까?.

- 이 블로그 게시물의 지침을 읽으십시오: 메일 그룹 운영자가 DMARC와 상호 작용하여 실패를 방지하는 팁.

- ARC를 지원하려면 메일 그룹 서버를 업데이트하는 것이 좋습니다. 자세한 내용은 http://arc-spec.org을 참조하세요.

organization 메일링 목록을 소유하지 않습니다.

- 메일 목록의 유지 관리자에게 메일링 목록이 전자 메일을 릴레이하는 도메인에 대한 전자 메일 인증을 구성하도록 요청합니다. 충분한 구성원이 이메일 인증을 설정하도록 요청하는 경우 소유자는 행동할 가능성이 더 높습니다. Microsoft는 도메인 소유자와 함께 필요한 레코드를 게시하기도 하지만 개별 사용자가 요청할 때 더 많은 도움을줍니다.

- 전자 메일 클라이언트 에서 메시지를 받은 편지함으로 이동하는 받은 편지함 규칙을 만듭니다.

- 테넌트 허용/차단 목록을 사용하여 메일 그룹에 허용 항목을 만들어 합법적인 것으로 처리합니다. 자세한 내용은 스푸핑된 보낸 사람의 허용 항목 만들기를 참조하세요.

그 밖의 모든 시도가 실패하면 Microsoft에 메일을 가양성으로 보고할 수 있습니다. 자세한 내용은 Microsoft에 메시지와 파일 보고를 참조하세요.

스푸핑 방지 보호 기능 고려 사항

Microsoft 365로 정기적으로 이메일을 보내는 조직의 관리자는 전자 메일이 제대로 인증되었는지 확인해야 합니다. 인증되지 않으면 스팸 또는 피싱으로 표시될 수 있습니다. 자세한 내용은 Microsoft 365로 메일을 보낼 때 전자 메일 인증 실패를 방지하는 방법을 참조하세요.

Microsoft 365에서 사용자 허용 목록의 보낸 사람이 스푸핑 보호를 포함하여 필터링 스택의 일부를 무시합니다. 자세한 내용은 Outlook 수신 허용-보낸 사람를 참조하세요.

가능한 경우 관리자는 스팸 방지 정책에서 허용된 보낸 사람 목록 또는 허용된 도메인 목록을 사용하지 않아야 합니다. 이러한 보낸 사람이 대부분의 필터링 스택을 무시합니다(높은 신뢰도 피싱 및 맬웨어 메시지는 항상 격리됨). 자세한 내용은 허용되는 보낸 사람 목록 또는 허용되는 도메인 목록 사용을 참조하세요.