글로벌 보안 액세스 클라이언트는 글로벌 보안 액세스의 필수적인 부분입니다. 조직에서 최종 사용자 디바이스에서 네트워크 트래픽을 관리하고 보호하는 데 도움이 됩니다. 클라이언트는 글로벌 보안 액세스로 보호해야 하는 트래픽을 클라우드 서비스에 라우팅합니다. 다른 모든 트래픽은 네트워크로 직접 이동합니다. 포털에서 설정한 전달 프로필 은 글로벌 보안 액세스 클라이언트가 클라우드 서비스로 라우팅하는 트래픽을 결정합니다.

메모

전역 보안 액세스 클라이언트는 macOS, Android 및 iOS에서도 사용할 수 있습니다. 이러한 플랫폼에 Global Secure Access 클라이언트를 설치하는 방법을 알아보려면 macOS

이 문서에서는 Windows용 Global Secure Access 클라이언트를 다운로드하고 설치하는 방법을 설명합니다.

필수 조건

- Microsoft Entra 테넌트가 글로벌 보안 액세스에 가입되었습니다.

- 온보딩 절차를 완료한 테넌트에 연결된 관리 장치입니다. 디바이스는 Microsoft Entra에 연결되었거나 Microsoft Entra 하이브리드에 연결되어 있어야 합니다.

- Microsoft Entra 등록 디바이스는 지원되지 않습니다.

- 글로벌 보안 액세스 클라이언트에는 64비트 버전의 Windows 10 또는 Windows 11 또는 Arm64 버전의 Windows 11이 필요합니다.

- Azure Virtual Desktop 단일 세션이 지원됩니다.

- Azure Virtual Desktop 다중 세션은 지원되지 않습니다.

- Windows 365가 지원됩니다.

- Global Secure Access 클라이언트를 설치하거나 업그레이드하려면 로컬 관리자 자격 증명이 필요합니다.

- 전역 보안 액세스 클라이언트에는 라이선스가 필요합니다. 자세한 내용은 전역 보안 액세스란?의 라이선스 섹션을 참조하세요. 필요한 경우 라이선스를 구입하거나 평가판 라이선스를 가져올 수 있습니다.

클라이언트 다운로드

최신 버전의 Global Secure Access 클라이언트는 Microsoft Entra 관리 센터에서 다운로드할 수 있습니다.

- Microsoft Entra 관리 센터에 글로벌 보안 액세스 관리자로 로그인합니다.

- 전역 보안 액세스>연결>클라이언트 다운로드로 이동합니다.

-

클라이언트 다운로드를 선택합니다.

전역 보안 액세스 클라이언트 설치

자동 설치

조직은 스위치를 사용하여 자동으로 Global Secure Access 클라이언트를 /quiet 설치하거나 Microsoft Intune과 같은 MDM(모바일 디바이스 관리) 솔루션을 사용하여 클라이언트를 디바이스에 배포할 수 있습니다.

Microsoft Intune을 사용하여 글로벌 보안 액세스 클라이언트 배포

이 섹션에서는 Intune을 사용하여 Windows 11 클라이언트 디바이스에 Global Secure Access 클라이언트를 설치하는 방법을 설명합니다.

필수 조건

- 전역 보안 액세스 클라이언트를 설치할 위치를 식별할 디바이스 또는 사용자가 있는 보안 그룹입니다.

클라이언트 패키지

설치 스크립트를 .intunewin 파일로 패키지합니다.

- 다음 PowerShell 스크립트를 디바이스에 저장합니다. PowerShell 스크립트와 전역 보안 액세스

.exe설치 관리자를 폴더에 배치합니다.

메모

PowerShell 설치 스크립트는 전역 보안 액세스 클라이언트를 설치하고, IPv6 트래픽보다 IPv4를 선호하도록 레지스트리 키를 설정하고 IPv4Preferred , 레지스트리 키 변경이 적용되도록 다시 부팅하라는 메시지를 표시합니다.

팁

PowerShell 스크립트를 확장하려면 선택합니다.

PowerShell 설치 스크립트

# Define log file

$logFile = "$env:ProgramData\GSAInstall\install.log" New-Item -ItemType Directory -Path (Split-Path $logFile) -Force | Out-Null

function Write-Log { param ([string]$message) $timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss" Add-Content -Path $logFile -Value "$timestamp - $message" }

try { $ErrorActionPreference = 'Stop' Write-Log "Starting Global Secure Access client installation."

# IPv4 preferred via DisabledComponents registry value

$ipv4RegPath = "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

$ipv4RegName = "DisabledComponents"

$ipv4RegValue = 0x20 # Prefer IPv4 over IPv6

$rebootRequired = $false

# Ensure the key exists

if (-not (Test-Path $ipv4RegPath)) {

New-Item -Path $ipv4RegPath -Force | Out-Null

Write-Log "Created registry key: $ipv4RegPath"

}

# Get current value if present

$existingValue = $null

$valueExists = $false

try {

$existingValue = Get-ItemPropertyValue -Path $ipv4RegPath -Name $ipv4RegName -ErrorAction Stop

$valueExists = $true

} catch {

$valueExists = $false

}

# Determine if we must change it

$expected = [int]$ipv4RegValue

$needsChange = -not $valueExists -or ([int]$existingValue -ne $expected)

if ($needsChange) {

if (-not $valueExists) {

# Create as DWORD when missing

New-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -PropertyType DWord -Value $expected -Force | Out-Null

Write-Log "IPv4Preferred value missing. Created '$ipv4RegName' with value 0x{0} (dec {1})." -f ([Convert]::ToString($expected,16)), $expected

} else {

# Update if different

Set-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -Value $expected

Write-Log ("IPv4Preferred value differed. Updated '{0}' from 0x{1} (dec {2}) to 0x{3} (dec {4})." -f `

$ipv4RegName, ([Convert]::ToString([int]$existingValue,16)), [int]$existingValue, ([Convert]::ToString($expected,16)), $expected)

}

$rebootRequired = $true

} else {

Write-Log ("IPv4Preferred already set correctly: {0}=0x{1} (dec {2}). No change." -f `

$ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

}

# Run installer from local path

$installerPath = Join-Path -Path $PSScriptRoot -ChildPath "GlobalSecureAccessClient.exe"

Write-Log "Running installer from $installerPath"

if (Test-Path $installerPath) {

$installProcess = Start-Process -FilePath $installerPath -ArgumentList "/quiet" -Wait -PassThru

if ($installProcess.ExitCode -eq 1618) {

Write-Log "Another installation is in progress. Exiting with code 1618."

exit 1618

} elseif ($installProcess.ExitCode -ne 0) {

Write-Log "Installer exited with code $($installProcess.ExitCode)."

exit $installProcess.ExitCode

}

Write-Log "Installer completed successfully."

} else {

Write-Log "Installer not found at $installerPath"

exit 1

}

if ($rebootRequired) {

Write-Log "Reboot required due to registry value creation or update."

exit 3010 # Soft reboot required

} else {

Write-Log "Installation complete. No reboot required."

exit 0

}

} catch { Write-Log "Fatal error: $_" exit 1603 }

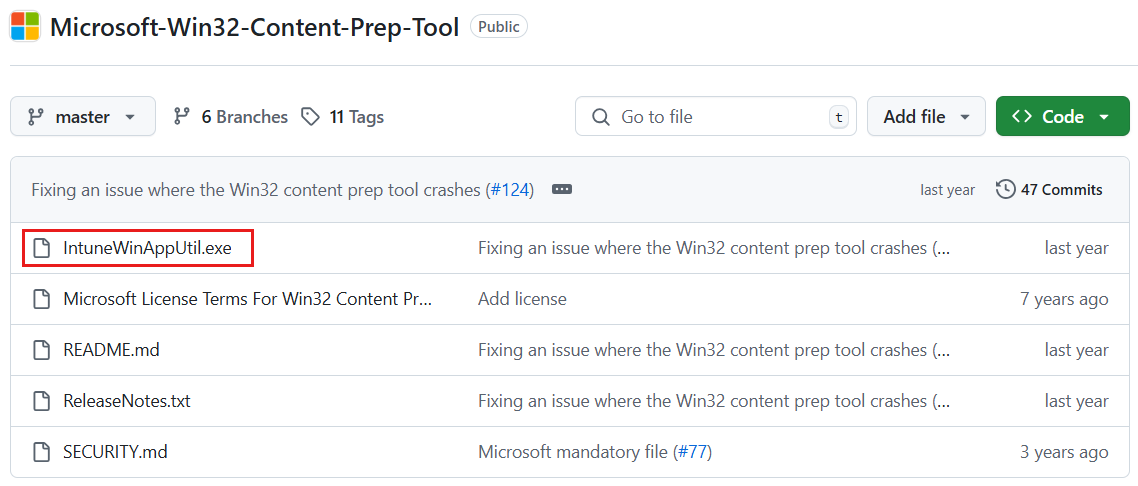

Microsoft Win32 콘텐츠 준비 도구로 이동합니다. IntuneWinAppUtil.exe선택합니다.

오른쪽 위 모서리에서 추가 파일 작업을 선택한 다음 다운로드를 선택합니다.

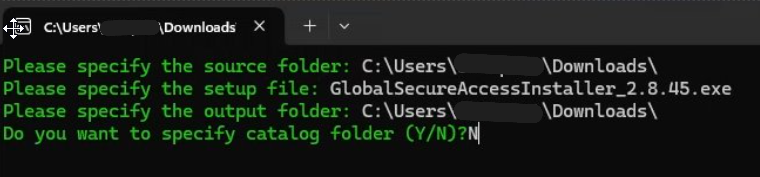

IntuneWinAppUtil.exe로 이동하여 실행합니다. 명령 프롬프트가 열립니다.Global Secure Access

.exe파일의 폴더 경로 위치를 입력합니다. Enter를 선택합니다.Global Secure Access

.exe파일의 이름을 입력합니다. Enter를 선택합니다..intunewin파일을 배치할 폴더 경로를 입력합니다. Enter를 선택합니다.N입력합니다. 입력을 선택합니다.

.intunewin 파일은 Microsoft Intune을 배포할 준비가 된 것입니다.

Intune을 사용하여 전역 보안 액세스 클라이언트 배포

자세한 지침을 참조하여 Microsoft Intune 에 Win32 앱을 추가하고 할당하십시오.

https://intune.microsoft.com으로 이동합니다.

앱>모든 앱>추가를 선택합니다.

앱 유형선택에서, 기타 앱 유형 중에서, Windows 앱(Win32)을 선택합니다.

선택하세요 앱 추가 단계가 표시됩니다.

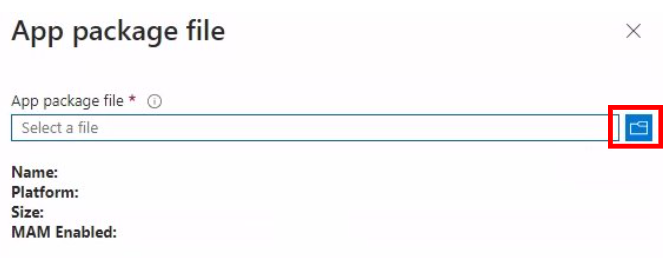

앱 패키지 파일을 선택합니다.

폴더 아이콘을 선택합니다. 이전 섹션에서 만든

.intunewin파일을 엽니다.

확인을 선택합니다.

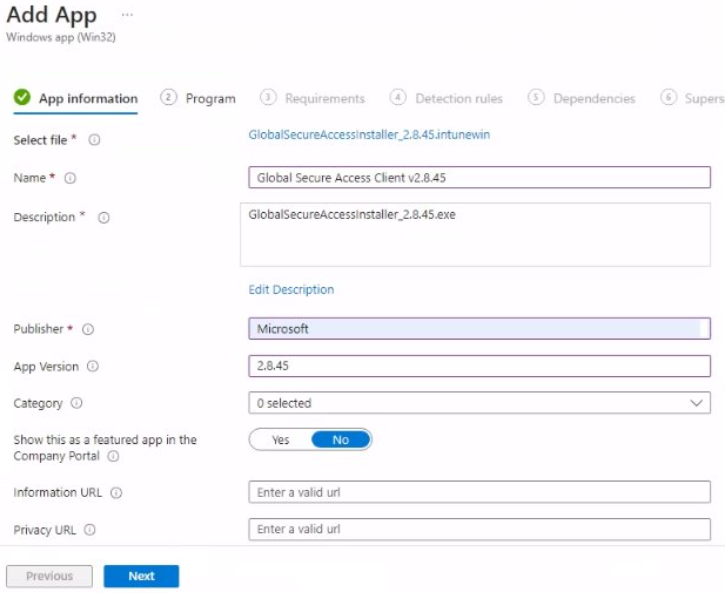

앱 정보 탭에서 다음 필드를 구성합니다.

- 이름: 클라이언트 앱의 이름을 입력합니다.

- 설명: 설명을 입력합니다.

- 게시자: Microsoft를 입력합니다.

- 앱 버전(선택 사항): 클라이언트 버전을 입력합니다.

나머지 필드에 기본값을 사용합니다.

다음을 선택합니다.

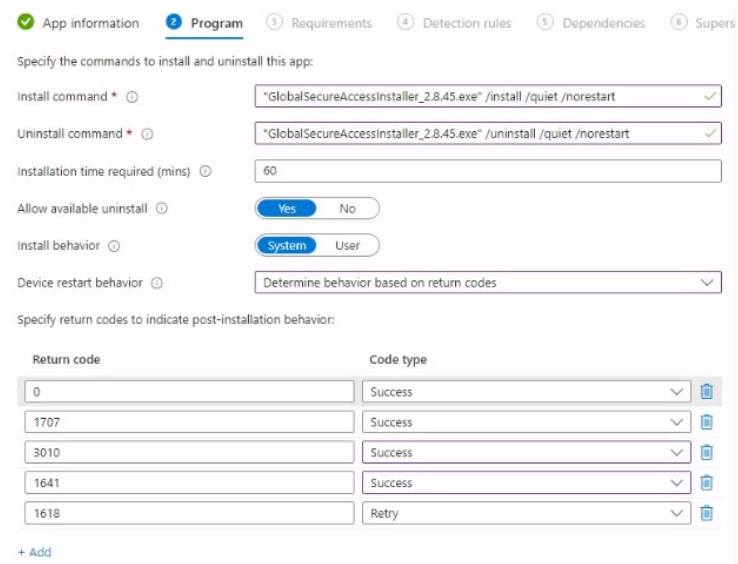

프로그램 탭에서 다음 필드를 구성합니다.

-

Install 명령:

.exe위해"OriginalNameOfFile.exe" /install /quiet /norestart파일의 원래 이름을 사용합니다. -

제거 명령:

.exe에"OriginalNameOfFile.exe" /uninstall /quiet /norestart파일의 원래 이름을 사용합니다. - 제거 허용 : 사용 가능선택 아니요.

- 설치 동작: 시스템선택합니다.

- 디바이스 다시 시작 동작: 반환 코드 따라 동작 확인선택합니다.

-

Install 명령:

| 반환 코드 | 코드 형식 |

|---|---|

| 0 | 성공 |

| 3010 | 성공 |

| 1618 | 다시 시도 |

다음을 선택합니다.

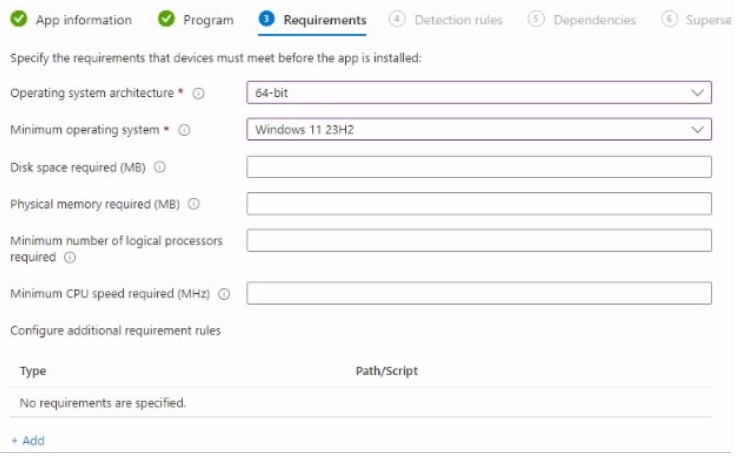

요구 사항 탭에서 다음 필드를 구성합니다.

-

운영 체제 아키텍처 확인: 네. 앱을 설치할 수 있는 시스템을 지정하십시오.

- 배포하려는 시스템 유형 에 따라 설치 옵션을 선택합니다.

- 최소 운영 체제: 최소 요구 사항을 선택합니다.

-

운영 체제 아키텍처 확인: 네. 앱을 설치할 수 있는 시스템을 지정하십시오.

나머지 필드는 비워 둡니다.

메모

Windows on Arm 디바이스에는 aka.ms/GlobalSecureAccess-WindowsOnArm 사용할 수 있는 자체 클라이언트가 있습니다.

다음을 선택합니다.

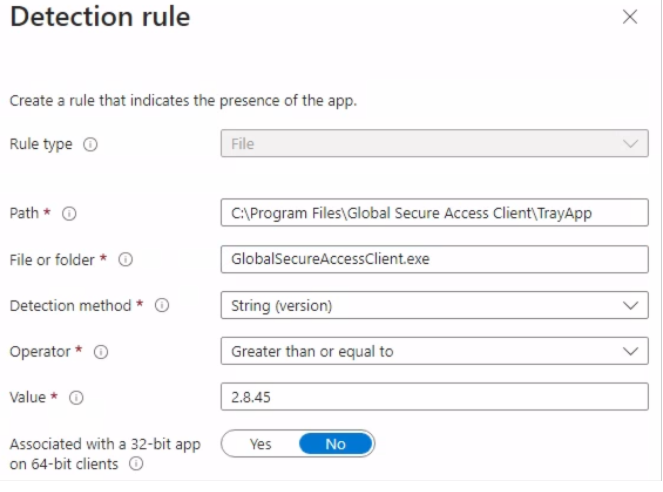

검색 규칙 탭의 규칙 형식에서 검색 규칙 수동 구성을 선택합니다.

추가를 선택합니다.

규칙 유형에서 파일을 선택합니다.

다음 필드를 구성합니다.

-

경로:

C:\Program Files\Global Secure Access Client\TrayApp입력합니다. -

파일 또는 폴더:

GlobalSecureAccessClient.exe입력합니다. - 검색 방법: 문자열(버전)선택합니다.

- 연산자: 보다 크거나 같은선택합니다.

- 값: 클라이언트 버전 번호를 입력합니다.

- 64비트 클라이언트32비트 앱과 연결됨: 없음을 선택합니다.

-

경로:

확인을 선택합니다. 다음을 선택합니다.

다음을 두 번 선택하여 과제로 이동합니다.

필수아래에서 +그룹추가를 선택합니다. 사용자 또는 디바이스 그룹을 선택합니다. 선택하세요

스크립트에서 다시 부팅하라는 메시지가 표시되므로 다시 시작 유예 기간이 활성화됩니다.

다음을 선택합니다. 선택하고생성합니다.

메모

전역 보안 액세스 클라이언트를 가상 머신에 배포하면 디바이스를 다시 시작하라는 메시지가 표시되지 않을 수 있습니다. 사용자에게 재부팅 프롬프트가 표시되지 않습니다.

클라이언트를 최신 버전으로 업데이트

최신 클라이언트 버전으로 업데이트하려면 업무용 앱 업데이트 단계를 따르십시오. 새 .intunewin 파일을 업로드하는 것 외에도 다음 설정을 업데이트해야 합니다.

- 클라이언트 버전

- 새 클라이언트 버전 번호로 설정된 검색 규칙 값

프로덕션 환경에서는 단계별 배포 접근 방식으로 새 클라이언트 버전을 배포하는 것이 좋습니다.

- 기존 앱을 그대로 둡니다.

- 이전 단계를 반복하여 새 클라이언트 버전에 대한 새 앱을 추가합니다.

- 새 클라이언트 버전을 파일럿하려면 소규모 사용자 그룹에 새 앱을 할당합니다. 현재 위치 업그레이드를 위해 이전 클라이언트 버전을 사용하여 이러한 사용자를 앱에 할당해도 됩니다.

- 원하는 모든 디바이스에 새 클라이언트를 배포할 때까지 파일럿 그룹의 멤버 자격을 천천히 늘립니다.

- 이전 클라이언트 버전으로 앱을 삭제합니다.

Intune을 사용하여 전역 보안 액세스 클라이언트 설정 구성

관리자는 Intune에서 수정 스크립트를 사용하여 관리자가 아닌 사용자가 클라이언트를 사용하지 않도록 설정하거나 특정 단추를 숨기는 등의 클라이언트 쪽 컨트롤을 적용할 수 있습니다.

중요합니다

$gsaSettings 검색 및 수정 스크립트 모두에서 조직에 필요한 값으로 설정합니다.

메모

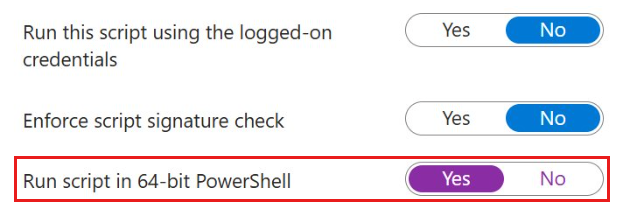

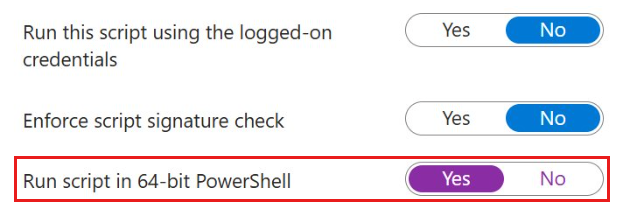

64비트 PowerShell에서 실행되도록 이러한 스크립트를 구성해야 합니다.

팁

PowerShell 스크립트를 확장하려면 선택합니다.

PowerShell 검색 스크립트

검사 스크립트

# Check GSA registry keys

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

$nonCompliant = $false

foreach ($setting in $gsaSettings.GetEnumerator()) {

$currentValue = (Get-ItemProperty -Path $gsaPath -Name $setting.Key -ErrorAction SilentlyContinue).$($setting.Key)

if ($currentValue -ne $setting.Value) {

Write-Output "Non-compliant: $($setting.Key) is $currentValue, expected $($setting.Value)"

$nonCompliant = $true

}

}

if (-not $nonCompliant) {

Write-Output "Compliant"

exit 0

} else {

Write-Output "Non-compliant"

exit 1

}

PowerShell 수정 스크립트

수정 스크립트

# Ensure GSA registry keys are present

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

if (-Not (Test-Path $gsaPath)) {

New-Item -Path $gsaPath -Force | Out-Null

}

foreach ($setting in $gsaSettings.GetEnumerator()) {

Set-ItemProperty -Path $gsaPath -Name $setting.Key -Value $setting.Value -Type DWord -Force | Out-Null

Write-Output "Set $($setting.Key) to $($setting.Value)"

}

Intune을 사용하여 Microsoft Entra Internet Access에 대한 설정 구성

Microsoft Entra Internet Access는 HTTPS 또는 QUIC(빠른 UDP 인터넷 연결) 트래픽을 통한 DNS를 아직 지원하지 않습니다. 이를 완화하려면 사용자의 브라우저에서 이러한 프로토콜을 사용하지 않도록 설정합니다. 다음 지침에서는 Intune을 사용하여 이러한 컨트롤을 적용하는 방법에 대한 지침을 제공합니다.

Intune을 사용하여 Microsoft Edge 및 Chrome에서 QUIC 사용 안 함

Intune을 사용하여 Microsoft Edge 및 Chrome에서 QUIC를 사용하지 않도록 설정하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에서디바이스 관리 디바이스>>구성을 선택합니다.

정책 탭에서 + 만들기>+ 새 정책을 선택합니다.

프로필 만들기 대화 상자에서 다음을 수행합니다.

- 플랫폼을Windows 10 이상으로 설정합니다.

- 프로필 유형을설정 카탈로그로 설정합니다.

- 선택하고생성합니다. 프로필 만들기 양식이 열립니다.

기본 사항 탭에서 프로필에 이름과 설명을 지정합니다.

다음을 선택합니다.

구성 설정 탭에서 다음을 수행합니다.

- + 설정 추가를 선택합니다.

- 설정 선택기에서 "QUIC"를 검색합니다.

- 검색 결과에서:

- Microsoft Edge를 선택하고 QUIC 프로토콜 허용 설정을 선택합니다.

- 다음으로 Google Google Chrome 을 선택하고 QUIC 프로토콜 허용 설정을 선택합니다.

- 설정 선택기에서 "DNS-over-HTTPS"를 검색합니다.

- 검색 결과에서:

- Microsoft Edge를 선택하고 DNS-over-HTTPS 설정 모드 제어를 선택합니다.

- 다음으로 Google Google Chrome 을 선택하고 DNS-over-HTTPS 설정 모드 제어를 선택합니다.

- 설정 선택기를 닫습니다.

Google Chrome의 경우 두 토글을 모두 사용 안 함으로 설정합니다.

Microsoft Edge의 경우 두 토글을 모두 사용 안 함으로 설정합니다.

다음을 두 번 선택합니다.

할당 탭에서:

- 그룹 추가를 선택합니다.

- 정책을 할당할 사용자 또는 디바이스 그룹을 선택합니다.

- 선택하세요

다음을 선택합니다.

검토 + 만들기 탭에서 만들기를 선택합니다.

Firefox 브라우저 설정 구성

관리자는 Intune에서 수정 스크립트를 사용하여 Firefox 브라우저에서 HTTPS 및 QUIC 프로토콜을 통해 DNS를 사용하지 않도록 설정할 수 있습니다.

메모

64비트 PowerShell에서 실행되도록 이러한 스크립트를 구성해야 합니다.

팁

PowerShell 스크립트를 확장하려면 선택합니다.

PowerShell 검색 스크립트

탐지 스크립트

# Define the path to the Firefox policies.json file

$destination = "C:\Program Files\Mozilla Firefox\distribution\policies.json" $compliant = $false

# Check if the file exists

if (Test-Path $destination) { try { # Read the file content $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { # Parse JSON content $json = $fileContent | ConvertFrom-Json

# Check if Preferences exist under policies

if ($json.policies -and $json.policies.Preferences) {

$prefs = $json.policies.Preferences

# Convert Preferences to hashtable if needed

if ($prefs -isnot [hashtable]) {

$temp = @{}

$prefs.psobject.Properties | ForEach-Object {

$temp[$_.Name] = $_.Value

}

$prefs = $temp

}

# Initialize compliance flags

$quicCompliant = $false

$dohCompliant = $false

# Check if QUIC is disabled and locked

if ($prefs.ContainsKey("network.http.http3.enable")) {

$val = $prefs["network.http.http3.enable"]

if ($val.Value -eq $false -and $val.Status -eq "locked") {

$quicCompliant = $true

}

}

# Check if DNS over HTTPS is disabled and locked

if ($prefs.ContainsKey("network.trr.mode")) {

$val = $prefs["network.trr.mode"]

if ($val.Value -eq 0 -and $val.Status -eq "locked") {

$dohCompliant = $true

}

}

# Set overall compliance if both settings are correct

if ($quicCompliant -and $dohCompliant) {

$compliant = $true

}

}

}

} catch {

Write-Warning "Failed to parse policies.json: $_"

}

}

# Output compliance result

if ($compliant) { Write-Output "Compliant" Exit 0 } else { Write-Output "Non-compliant" Exit 1 }

PowerShell 수정 스크립트

수정 스크립트

# Define paths

$distributionDir = "C:\Program Files\Mozilla Firefox\distribution" $destination = Join-Path $distributionDir "policies.json" $backup = "$destination.bak"

# Initialize variable for existing JSON

$existingJson = $null

# Try to read and parse existing policies.json

if (Test-Path $destination) { $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { try { $existingJson = $fileContent | ConvertFrom-Json } catch { Write-Warning "Existing policies.json is malformed. Starting fresh." } } }

#Create a new JSON structure if none exists

if (-not $existingJson) { $existingJson = [PSCustomObject]@{ policies = [PSCustomObject]@{ Preferences = @{} } } }

# Ensure policies and Preferences nodes exist

if (-not $existingJson.policies) { $existingJson | Add-Member -MemberType NoteProperty -Name policies -Value ([PSCustomObject]@{}) } if (-not $existingJson.policies.Preferences) { $existingJson.policies | Add-Member -MemberType NoteProperty -Name Preferences -Value @{} }

# Convert Preferences to hashtable if needed

if ($existingJson.policies.Preferences -isnot [hashtable]) { $prefs = @{} $existingJson.policies.Preferences.psobject.Properties | ForEach-Object { $prefs[$.Name] = $.Value } $existingJson.policies.Preferences = $prefs }

$prefObj = $existingJson.policies.Preferences $updated = $false

# Ensure QUIC is disabled and locked

if (-not $prefObj.ContainsKey("network.http.http3.enable") -or $prefObj["network.http.http3.enable"].Value -ne $false -or $prefObj["network.http.http3.enable"].Status -ne "locked") {

$prefObj["network.http.http3.enable"] = @{

Value = $false

Status = "locked"

}

$updated = $true

}

# Ensure DNS over HTTPS is disabled and locked

if (-not $prefObj.ContainsKey("network.trr.mode") -or $prefObj["network.trr.mode"].Value -ne 0 -or $prefObj["network.trr.mode"].Status -ne "locked") {

$prefObj["network.trr.mode"] = @{

Value = 0

Status = "locked"

}

$updated = $true

}

# If any updates were made, back up and write the new JSON

if ($updated) { if (Test-Path $destination) { Copy-Item $destination $backup -Force }

$jsonOut = $existingJson | ConvertTo-Json -Depth 10 -Compress

$utf8NoBomEncoding = New-Object System.Text.UTF8Encoding($false)

[System.IO.File]::WriteAllText($destination, $jsonOut, $utf8NoBomEncoding)

}

수동 설치

Global Secure Access 클라이언트를 수동으로 설치하려면 다음을 수행합니다.

- GlobalSecureAccessClient.exe 설치 파일을 실행합니다. 소프트웨어 사용 조건에 동의합니다.

- 클라이언트는 Microsoft Entra 자격 증명을 설치하고 자동으로 로그인합니다. 자동 로그인이 실패하면 설치 관리자가 수동으로 로그인하라는 메시지를 표시합니다.

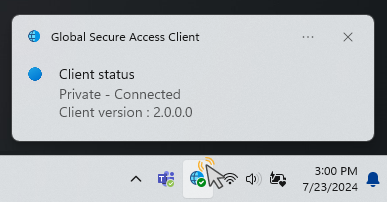

- 로그인합니다. 연결 아이콘이 녹색으로 바뀝니다.

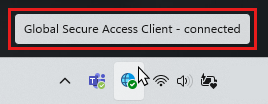

- 연결 아이콘을 마우스로 가리키면 연결됨으로 표시되어야 하는 클라이언트 상태 알림을 엽니다.

클라이언트 인터페이스

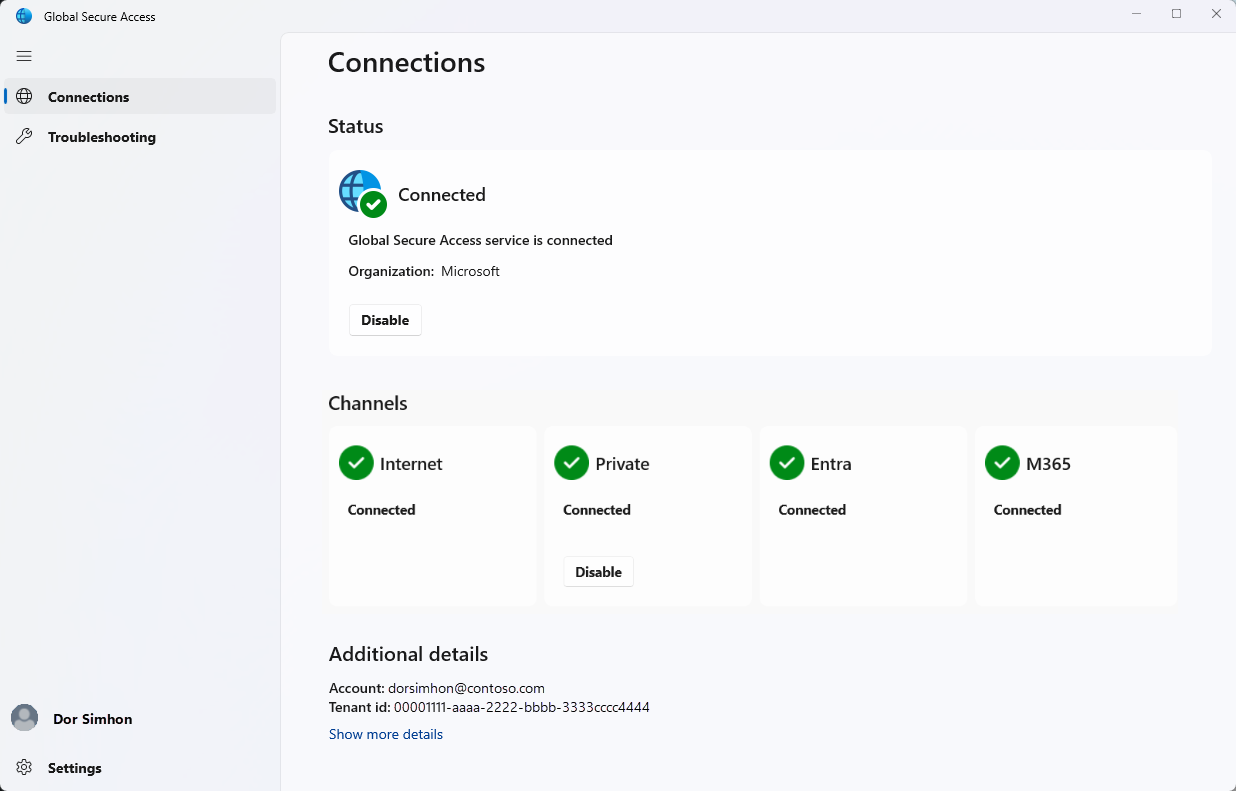

전역 보안 액세스 클라이언트 인터페이스를 열려면 시스템 트레이에서 전역 보안 액세스 아이콘을 선택합니다. 클라이언트 인터페이스는 현재 연결 상태, 클라이언트에 대해 구성된 채널 및 진단 도구에 대한 액세스를 보여 줍니다.

연결 보기

연결 보기에서 클라이언트 상태 및 클라이언트에 대해 구성된 채널을 볼 수 있습니다. 클라이언트를 사용하지 않도록 설정하려면 사용 안 함 단추를 선택합니다.

추가 세부 정보 섹션의 정보를 사용하여 클라이언트 연결 문제를 해결할 수 있습니다.

자세한 정보 표시를 선택하여 섹션을 확장하고 자세한 정보를 봅니다.

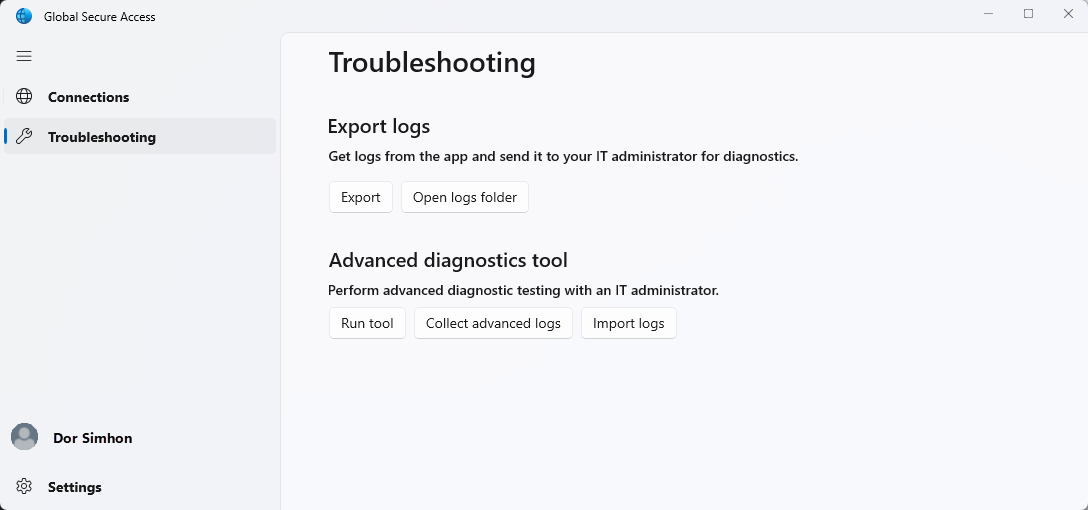

문제 해결 보기

문제 해결 보기에서 다양한 진단 작업을 수행할 수 있습니다. IT 관리자와 로그를 내보내고 공유할 수 있습니다. 다양한 문제 해결 도구를 제공하는 고급 진단 도구에 액세스할 수도 있습니다. 참고: 클라이언트 시스템 트레이 아이콘 메뉴에서 고급 진단 도구를 시작할 수도 있습니다.

설정 보기

설치된 버전을 확인하거나 Microsoft 개인정보처리방침에 액세스하려면 설정 보기로 전환합니다.

클라이언트 작업

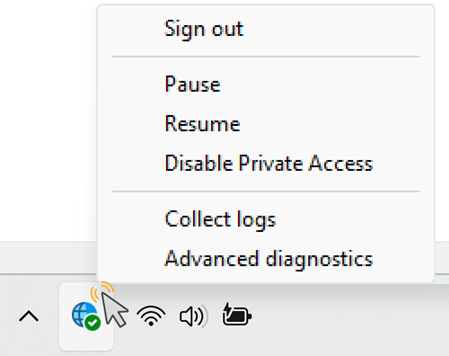

사용 가능한 클라이언트 메뉴 작업을 보려면 전역 보안 액세스 시스템 트레이 아이콘을 선택합니다.

팁

전역 보안 액세스 클라이언트 메뉴 작업은 클라이언트 레지스트리 키 구성에 따라 달라집니다.

| 조치 | 설명 |

|---|---|

| 로그아웃 | 기본적으로 숨겨집니다. Windows에 로그인한 사용자가 아닌 다른 Microsoft Entra 사용자로 Global Secure Access 클라이언트에 로그인해야 할 때, 로그아웃 작업을 사용합니다. 이 작업을 사용할 수 있도록 하려면 적절한 클라이언트 레지스트리 키를 업데이트합니다. |

| 사용 안 함 | 사용 안 함 작업을 선택하여 클라이언트를 사용하지 않도록 설정합니다. 클라이언트를 사용하도록 설정하거나 컴퓨터를 다시 시작할 때까지 클라이언트가 비활성화된 상태로 유지됩니다. |

| 활성화 | 전역 보안 액세스 클라이언트를 사용하도록 설정합니다. |

| 프라이빗 액세스 사용 안 함 | 기본적으로 숨겨집니다. 디바이스를 회사 네트워크에 직접 연결하여 글로벌 보안 액세스 가 아닌 네트워크를 통해 직접 프라이빗 애플리케이션에 액세스할 때마다 전역 보안 액세스를 우회하려는 경우 프라이빗 액세스 사용 안 함 작업을 사용합니다. 이 작업을 사용할 수 있도록 하려면 적절한 클라이언트 레지스트리 키를 업데이트합니다. |

| 로그 수집 | 클라이언트 로그(클라이언트 컴퓨터에 대한 정보, 서비스에 대한 관련 이벤트 로그 및 레지스트리 값)를 수집하고 zip 파일에 보관하여 조사를 위해 Microsoft 지원 공유하려면 이 작업을 선택합니다. 로그의 기본 위치는 .입니다 C:\Program Files\Global Secure Access Client\Logs. 명령 프롬프트 C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>에 다음 명령을 입력하여 Windows에서 클라이언트 로그를 수집할 수도 있습니다. |

| 고급 진단 | 고급 진단 유틸리티를 열고 다양한 문제 해결 도구에 액세스하려면 이 작업을 선택합니다. |

클라이언트 상태 표시기

상태 알림

전역 보안 액세스 아이콘을 선택하여 클라이언트 상태 알림을 열고 클라이언트에 대해 구성된 각 채널의 상태를 확인합니다.

시스템 트레이 아이콘의 클라이언트 상태

| 아이콘 | 메시지 | 설명 |

|---|---|---|

| 전역 보안 액세스 | 클라이언트가 전역 보안 액세스에 대한 연결을 초기화하고 확인합니다. | |

| 전역 보안 액세스 - 연결됨 | 클라이언트가 전역 보안 액세스에 연결됩니다. | |

| 전역 보안 액세스 - 사용 안 함 | 서비스가 오프라인 상태이거나 사용자가 클라이언트를 사용하지 않도록 설정했기 때문에 클라이언트를 사용할 수 없습니다. | |

| 전역 보안 액세스 - 연결 끊김 | 클라이언트가 글로벌 보안 액세스에 연결하지 못했습니다. | |

| 글로벌 보안 액세스 - 일부 채널에 연결할 수 없음 | 클라이언트는 전역 보안 액세스에 부분적으로 연결됩니다(즉, 하나 이상의 채널에 대한 연결이 실패했습니다. Microsoft Entra, Microsoft 365, Private Access, Internet Access). | |

| 글로벌 보안 액세스 - 조직에서 사용하지 않도록 설정 | 조직에서 클라이언트를 사용하지 않도록 설정했습니다(즉, 모든 트래픽 전달 프로필이 비활성화됨). | |

| 전역 보안 액세스 - 프라이빗 액세스가 사용하지 않도록 설정됨 | 사용자가 이 디바이스에서 Private Access를 사용하지 않도록 설정했습니다. | |

| 글로벌 보안 액세스 - 인터넷에 연결할 수 없음 | 클라이언트에서 인터넷 연결을 검색할 수 없습니다. 디바이스는 인터넷에 연결되지 않은 네트워크 또는 Captive Portal 로그인이 필요한 네트워크에 연결됩니다. |

알려진 제한 사항

알려진 문제 및 제한 사항에 대한 자세한 내용은 전역 보안 액세스에 대한 알려진 제한 사항을 참조하세요.

문제 해결

전역 보안 액세스 클라이언트 문제를 해결하려면 작업 표시줄에서 클라이언트 아이콘을 선택하고 문제 해결 옵션 중 하나인 로그 내보내기 또는 고급 진단 도구 중 하나를 선택합니다.

팁

관리자는 클라이언트 레지스트리 키를 수정하여 전역 보안 액세스 클라이언트 메뉴 옵션을 수정할 수 있습니다.

Global Secure Access 클라이언트 문제 해결에 대한 자세한 내용은 다음 문서를 참조하세요.

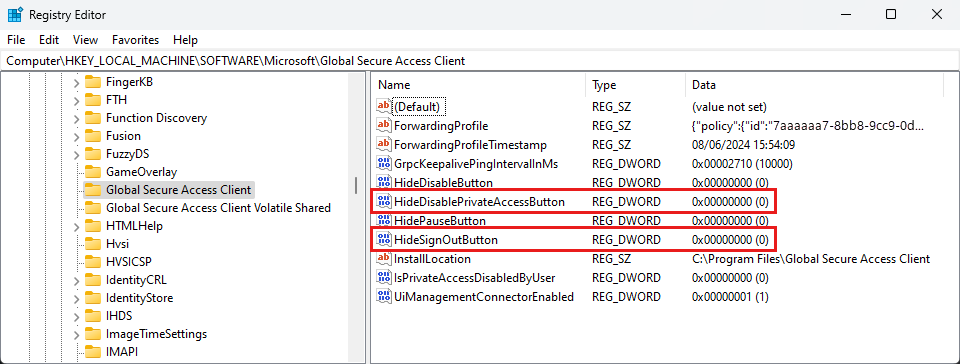

클라이언트 레지스트리 키

전역 보안 액세스 클라이언트는 특정 레지스트리 키를 사용하여 다른 기능을 사용하거나 사용하지 않도록 설정합니다. 관리자는 Microsoft Intune 또는 그룹 정책과 같은 MDM(모바일 디바이스 관리) 솔루션을 사용하여 레지스트리 값을 제어할 수 있습니다.

주의

Microsoft 지원에서 지시하지 않는 한 다른 레지스트리 값을 변경하지 마세요.

권한이 없는 사용자 제한

관리자는 다음 레지스트리 키를 설정하여 Windows 디바이스에서 권한이 없는 사용자가 클라이언트를 사용하지 않도록 설정하거나 사용하도록 설정하지 못하도록 방지할 수 있습니다.

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| 데이터 | 설명 |

|---|---|

| 0x0 | Windows 디바이스의 권한이 없는 사용자는 클라이언트를 활성화하거나 비활성화할 수 있습니다. |

| 0x1 | Windows 디바이스의 권한이 없는 사용자는 클라이언트를 비활성화하거나 활성화할 수 없습니다. UAC 프롬프트에는 옵션을 사용하지 않도록 설정하고 사용하도록 설정하려면 로컬 관리자 자격 증명이 필요합니다. 관리자는 사용 안 함 단추를 숨길 수도 있습니다(시스템 트레이 메뉴 단추 숨기기 또는 숨기기 취소 참조). |

클라이언트에서 비공개 액세스를 비활성화하거나 활성화하기

이 레지스트리 값은 클라이언트에 대해 Private Access를 사용하도록 설정하거나 사용하지 않도록 설정할지 여부를 제어합니다. 사용자가 회사 네트워크에 연결된 경우 전역 보안 액세스를 우회하고 프라이빗 애플리케이션에 직접 액세스하도록 선택할 수 있습니다.

사용자는 시스템 트레이 메뉴를 통해 Private Access를 사용하지 않도록 설정하거나 사용하도록 설정할 수 있습니다.

팁

이 옵션은 숨겨지지 않은 경우에만 메뉴에서 사용할 수 있으며(시스템 트레이 메뉴 단추 숨기기 또는 숨기기 취소참조) 이 테넌트에 대해 Private Access가 사용하도록 설정되어 있습니다.

관리자는 레지스트리 키를 설정하여 사용자에 대한 Private Access를 사용하지 않도록 설정하거나 사용하도록 설정할 수 있습니다.

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| 가치 | 유형 | 데이터 | 설명 |

|---|---|---|---|

| 사용자가 비공개 액세스를 비활성화했는가 | 프로그램 레지스트리 데이터 타입인 REG_DWORD | 0x0 | 프라이빗 액세스는 이 디바이스에서 사용하도록 설정됩니다. 프라이빗 애플리케이션에 대한 네트워크 트래픽은 글로벌 보안 액세스를 통해 진행됩니다. |

| 사용자가 비공개 액세스를 비활성화했는가 | 프로그램 레지스트리 데이터 타입인 REG_DWORD | 0x1 | 이 디바이스에서 프라이빗 액세스를 사용할 수 없습니다. 프라이빗 애플리케이션에 대한 네트워크 트래픽은 네트워크로 직접 이동합니다. |

레지스트리 값이 없으면 기본값이 0x0 프라이빗 액세스가 활성화됩니다.

시스템 트레이 메뉴 단추 숨기기 또는 보이기

관리자는 클라이언트 시스템 트레이 아이콘 메뉴에서 특정 단추를 표시하거나 숨길 수 있습니다. 다음 레지스트리 키 아래에 값을 만듭니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| 가치 | 유형 | 데이터 | 기본 동작 | 설명 |

|---|---|---|---|---|

| 로그아웃 버튼 숨기기 | 프로그램 레지스트리 데이터 타입인 REG_DWORD | 0x0 - 표시, 0x1 - 숨김 | 숨김 | 로그아웃 작업을 표시하거나 숨기도록 이 설정을 구성합니다. 이 옵션은 사용자가 Windows에 로그인하는 데 사용된 사용자와 다른 Microsoft Entra 사용자를 사용하여 클라이언트에 로그인해야 하는 특정 시나리오를 위한 것입니다. 참고: 디바이스가 조인된 동일한 Microsoft Entra 테넌트에 있는 사용자로 클라이언트에 로그인해야 합니다. 로그아웃 작업을 사용하여 기존 사용자를 다시 인증할 수도 있습니다. |

| 비공개 접근 비활성화 버튼 숨기기 | 프로그램 레지스트리 데이터 타입인 REG_DWORD | 0x0 - 표시, 0x1 - 숨김 | 숨김 | 프라이빗 액세스 사용 안 함 작업을 표시하거나 숨기도록 이 설정을 구성합니다. 이 옵션은 디바이스가 회사 네트워크에 직접 연결되고 사용자가 전역 보안 액세스를 통해서가 아니라 네트워크를 통해 직접 프라이빗 애플리케이션에 액세스하는 것을 선호하는 시나리오를 위한 것입니다. |

| 숨기기/비활성화 버튼 | 프로그램 레지스트리 데이터 타입인 REG_DWORD | 0x0 - 표시, 0x1 - 숨김 | 보여진 | 비활성화 작업을 표시하거나 숨기도록 이 설정을 구성합니다. 표시되면 사용자는 전역 보안 액세스 클라이언트를 사용하지 않도록 설정할 수 있습니다. 클라이언트는 사용자가 다시 사용하도록 설정할 때까지 비활성화된 상태로 유지됩니다. 사용 안 함 작업이 숨겨진 경우 권한이 없는 사용자는 클라이언트를 사용하지 않도록 설정할 수 없습니다. |

자세한 내용은 고급 사용자를 위해 Windows에서 IPv6을 구성하기 위한 지침을 참조 하세요.

관련 콘텐츠

- macOS용 전역 보안 액세스 클라이언트

- Android용 글로벌 보안 액세스 클라이언트

- iOS용 전역 보안 액세스 클라이언트