이 문서에서는 원격 네트워크의 복원력을 향상시키기 위한 실행 가능한 권장 사항을 제공합니다. 전역 보안 액세스 원격 네트워크 연결의 최적의 배포 및 성능을 보장하려면 다음 모범 사례를 따르세요.

중복 터널 및 장애 조치 구성

CPE(고객 프레미스 장비)에서 다른 글로벌 보안 액세스 에지 또는 POP로 여러 IPsec(인터넷 프로토콜 보안) 터널을 구성합니다.

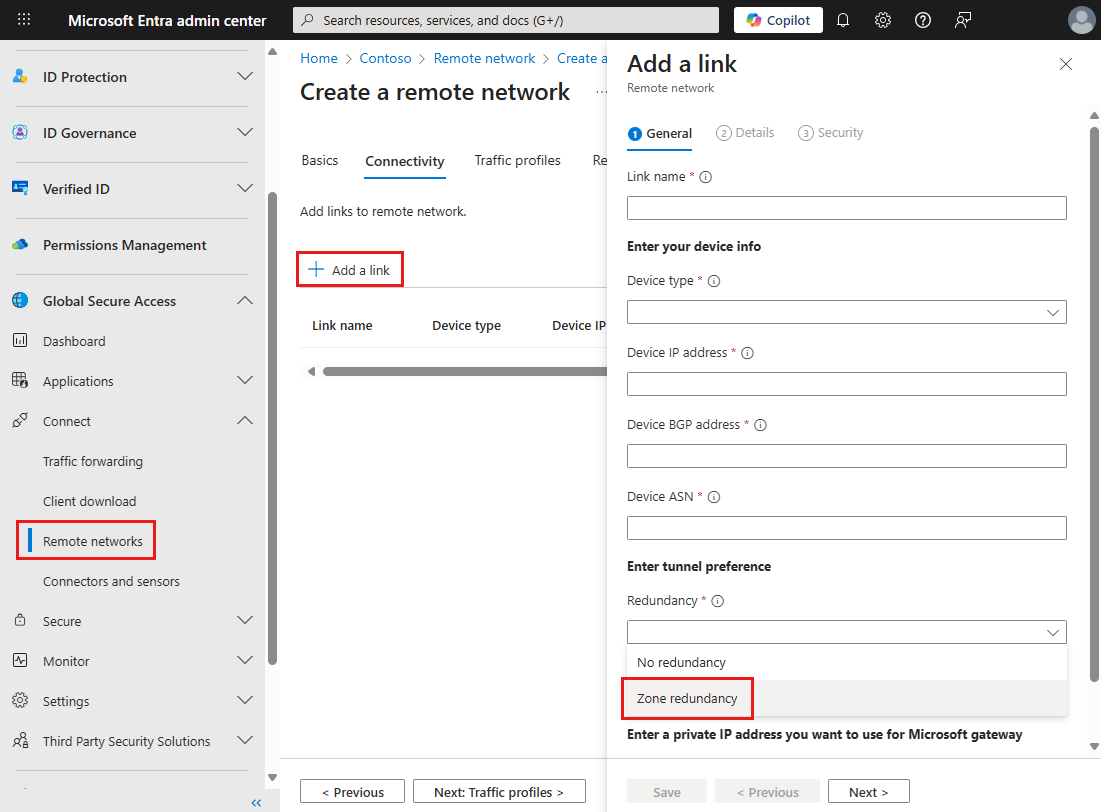

영역 중복성

영역 중복 옵션은 서로 다른 가용성 영역에 두 개의 IPsec 터널을 만들지만 동일한 Azure 지역 내에 만듭니다.

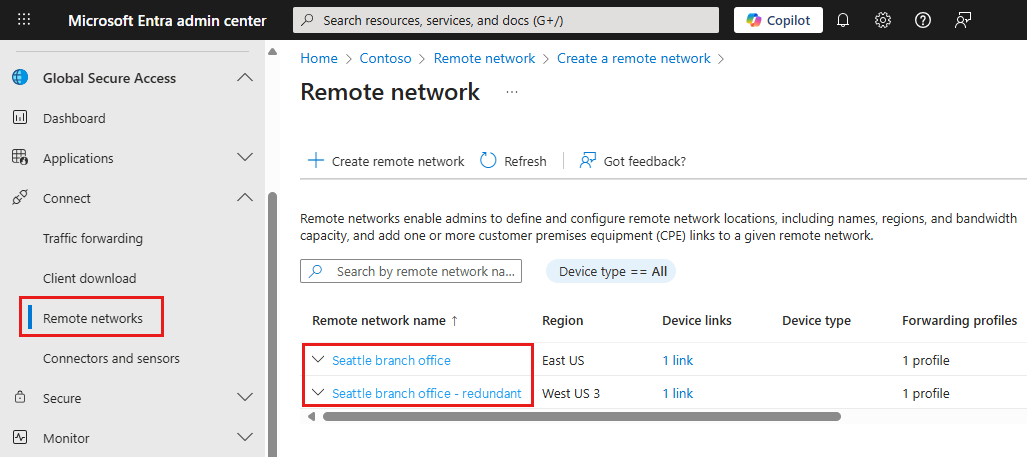

지리적 중복성

다른 지역에 새 원격 네트워크를 만들어 중복성을 달성할 수도 있습니다. 동일한 CPE 구성을 사용하여 보조 원격 네트워크에서 IPsec 터널을 설정할 수 있습니다.

CPE의 관리 콘솔을 사용하여 이러한 IPsec 터널에 가중치를 할당하고 이를 통해 트래픽을 라우팅하는 방법을 결정합니다.

| 터널 가중치 | 트래픽 라우팅 |

|---|---|

| 같음 분할 | 활성-활성 |

| 기본/보조 | 활성 대기 |

동적 경로 학습

동적 경로 학습에 BGP(Border Gateway Protocol)를 사용합니다. BGP가 디바이스에서 지원되지 않는 경우 적절한 메트릭을 사용하여 정적 경로를 설정합니다.

원하는 보안 태세에 따라 CPE 설정

비즈니스에서 보안 또는 생산성의 우선 순위를 지정하는지 여부에 따라 CPE를 구성합니다.

보안 우선 순위 지정

보안 우선 순위를 지정하는 경우 먼저 Global Secure Access를 거치지 않고 사용자 트래픽이 대상으로 가는 것을 방지합니다. 이렇게 하려면 기본 경로를 설정하지 않고 전역 보안 액세스를 사용하여 IPsec 터널을 통해 트래픽을 정적으로 라우팅합니다.

생산성 우선 순위 지정

생산성의 우선 순위를 지정하는 경우 트래픽에 대한 기본 경로를 설정합니다. 이렇게 하면 전역 보안 액세스 VPN 게이트웨이 또는 백 엔드 서비스가 다운되면 사용자 트래픽이 기본 경로를 통해 직접 계속됩니다.

중요합니다

권장 사항: 기본 경로를 설정하고 엔드포인트를 모니터링하도록 IP SLA 계층 7 상태 프로브를 구성합니다.

기본 경로를 설정하려면 다음을 수행합니다.

- 엔드포인트를 모니터링하도록 IP SLA 계층 7 상태 프로브를 구성합니다

http://m365.remote-network.edgediagnostic.globalsecureaccess.microsoft.com:6544/ping. 지침은 Global Secure Access를 사용하여 원격 네트워크를 만드는 방법을 참조하세요. - 또는 프로브를 설정하여 IP 주소를 모니터링합니다

198.18.1.101. CPE에서 전역 보안 액세스 IPsec 터널을 통해 이러한 IP 주소를 정적으로 보냅니다. Microsoft 365 BGP 경로 광고에 이 IP 주소를 추가하고 있습니다.

비고

이러한 엔드포인트는 전역 보안 액세스 원격 네트워크 연결을 통해서만 액세스할 수 있습니다.

모니터링 및 관찰 가능성 구성

트래픽 로그 및 원격 네트워크 상태 이벤트를 Log Analytics 작업 영역으로 내보내 모니터링합니다. 작업 영역의 상태를 추적하도록 Azure Monitor 경고 규칙을 설정합니다. 자세한 내용은 원격 네트워크 상태 로그란?을 참조하세요.