이 문서에서는 Microsoft 365 또는 Microsoft Entra 도메인과 페더레이션할 때 여러 최상위 도메인 및 하위 도메인을 사용하는 방법에 대한 지침을 제공합니다.

여러 최상위 도메인 지원

Microsoft Entra ID로 여러 최상위 도메인을 페더레이션하려면 하나의 최상위 도메인으로 페더레이션할 때 필요하지 않은 몇 가지 추가 구성이 필요합니다.

도메인이 Microsoft Entra ID로 페더레이션되는 경우 Azure의 도메인에서 여러 속성이 설정됩니다. 중요한 속성 중 하나는 IssuerUri입니다. 이 속성은 Microsoft Entra ID에서 토큰이 연결된 도메인을 식별하는 데 사용되는 URI입니다. URI는 아무것도 확인할 필요가 없지만 유효한 URI여야 합니다. 기본적으로 Microsoft Entra ID는 URI를 온-프레미스 AD FS 구성에서 페더레이션 서비스 식별자의 값으로 설정합니다.

주의

페더레이션 서비스 식별자는 페더레이션 서비스를 고유하게 식별하는 URI입니다. 페더레이션 서비스는 보안 토큰 서비스 역할을 하는 AD FS의 인스턴스입니다.

PowerShell Get-EntraDomainFederationSettings -DomainName <your ___domain>명령을 사용하여 IssuerUri를 볼 수 있습니다.

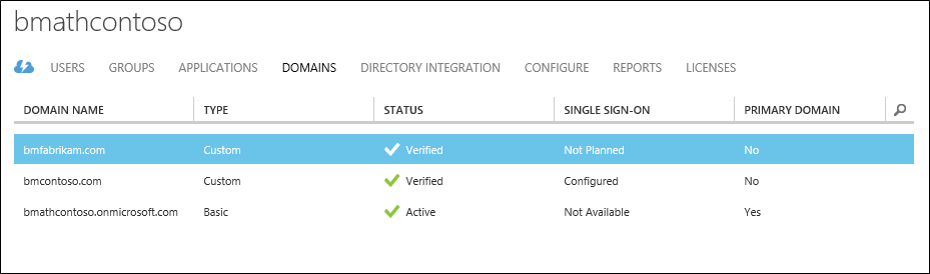

최상위 도메인을 둘 이상 추가할 때 문제가 발생합니다. 예를 들어 Microsoft Entra ID와 온-프레미스 환경 간 페더레이션을 설정했다고 가정합니다. 이 문서에서는 도메인 bmcontoso.com 사용됩니다. 두 번째 최상위 도메인 bmfabrikam.com이 추가되었습니다.

bmfabrikam.com 도메인을 페더레이션하려고 하면 오류가 발생합니다. 이는 Microsoft Entra ID에서 IssuerUri 속성이 둘 이상의 도메인에 대해 동일한 값을 가질 수 없으므로 발생합니다.

SupportMultipleDomain 매개 변수

주의

SupportMultipleDomain 매개 변수는 더 이상 사용할 수 없으며 다음 모듈에서는 작동하지 않습니다.

Microsoft.GraphMicrosoft.Entra

중요

여러 도메인을 페더레이션하려면 -SupportMultipleDomain 매개 변수를 더 이상 사용할 수 없으므로 하나씩 변경해야 할 수 있습니다.

AD FS와 Microsoft Entra ID 간의 신뢰를 업데이트하는 방법

Microsoft Entra 관리 센터에서 새 도메인을 추가하고 토큰 서명 인증서를 변경하셨다면 곧 Entra ID에서 페더레이션 정보를 업데이트할 준비가 된 것입니다.

다음 단계에 따라 엔트라 ID로 페더레이션 정보를 업데이트합니다.

새 PowerShell 세션을 열고 아래 명령을 실행하여 Microsoft Entra PowerShell 모듈을 설치합니다.

주의

-allowclobber는 설치 충돌에 대한 경고 메시지를 재정의하고 모듈에서 설치하는 명령과 이름이 같은 기존 명령을 덮어씁니다. Microsoft.Graph 모듈을 이미 설치한 경우 다음 값을 사용합니다.-

Install-Module -Name Microsoft.Entra -allowClobberImport-Module -Name Microsoft.Entra.DirectoryManagementConnect-Entra -Scopes 'Domain.Read.All'Get-EntraFederationProperty -domainname ___domain.com

출력에서 두 번째 열에 표시된 ID를 복사한 후 다음을 실행합니다.

Update-MgDomainFederationConfiguration -DomainID ___domain.com -InternalDomainFederationId 0f6ftrte-xxxx-xxxx-xxxx-19xxxxxxxx23'

PowerShell을 사용하여 새 최상위 도메인을 추가하려면 다음 단계를 수행합니다.

-

Azure AD PowerShell 모듈이 설치된 컴퓨터에서 다음 PowerShell을 실행합니다.

$cred=Get-Credential. - 페더레이션 중인 Microsoft Entra 도메인에 대한 하이브리드 ID 관리자의 사용자 이름 및 암호를 입력합니다.

- PowerShell에서

Connect-Entra -Scopes 'Domain.ReadWrite.All'명령을 입력합니다. - 새 도메인을 추가하려면 아래 예제로 모든 값을 입력합니다.

New-MgDomainFederationConfiguration -DomainId "contoso.com" -ActiveSigninUri " https://sts.contoso.com/adfs/services/trust/2005/usernamemixed" -DisplayName "Contoso" -IssuerUri " http://contoso.com/adfs/services/trust" -MetadataExchangeUri " https://sts.contoso.com/adfs/services/trust/mex" -PassiveSigninUri " https://sts.contoso.com/adfs/ls/" -SignOutUri " https://sts.contoso.com/adfs/ls/" -SigningCertificate <*Base64 Encoded Format cert*> -FederatedIdpMfaBehavior "acceptIfMfaDoneByFederatedIdp" -PreferredAuthenticationProtocol "wsFed"

다음 단계에 따라 Microsoft Entra Connect를 사용하여 새 최상위 도메인을 추가합니다.

- 바탕 화면 또는 시작 메뉴에서 Microsoft Entra Connect 시작

- Microsoft Entra 도메인 추가 선택

- Microsoft Entra ID 및 Active Directory 자격 증명 입력

- 페더레이션에 대해 구성하려는 두 번째 도메인을 선택합니다.

- 설치를 선택합니다.

새 최상위 도메인 확인

PowerShell 명령을 Get-MgDomainFederationConfiguration -DomainName <your ___domain> 사용하여 업데이트된 IssuerUri를 봅니다. 아래 스크린샷은 페더레이션 설정이 원래 도메인 http://bmcontoso.com/adfs/services/trust에서 업데이트되었음을 보여줍니다.

새 도메인의 IssuerUri가 https://bmcontoso.com/adfs/services/trust로 설정됨

하위 도메인에 대한 지원

하위 도메인을 추가하는 경우 Microsoft Entra ID가 도메인을 처리하는 방식 때문에 부모의 설정을 상속합니다. 따라서 IssuerUri는 부모 도메인과 일치해야 합니다.

예를 들어 bmcontoso.com을 가지고 있는 상태에서 corp.bmcontoso.com을 추가하는 경우, corp.bmcontoso.com 사용자의 IssuerUri는 http://bmcontoso.com/adfs/services/trust이어야 합니다. 그러나 Microsoft Entra ID에 대해 위에서 구현된 표준 규칙은 토큰(발급자가 http://corp.bmcontoso.com/adfs/services/trust임)을 생성합니다. 이 토큰은 도메인의 필수 값과 일치하지 않으며 인증은 실패합니다.

하위 도메인에 대한 지원을 사용하도록 설정하는 방법

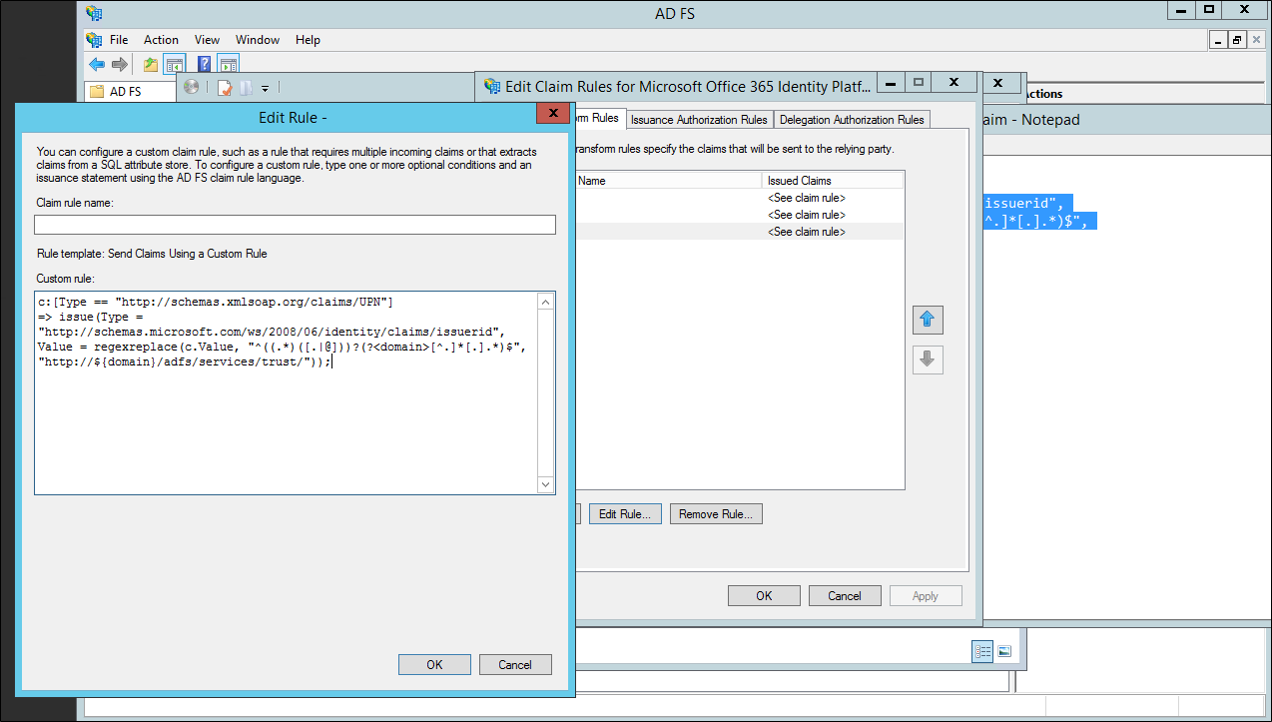

이 동작을 해결하려면 Microsoft Online에 대한 AD FS 신뢰 당사자 신뢰 설정을 업데이트하세요. 이를 위해 사용자 지정 클레임 규칙이 사용자 지정 발급자 값을 생성할 때 사용자의 UPN 접미사에서 모든 하위 도메인을 제거하도록 구성해야 합니다.

다음 클레임을 사용합니다.

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<___domain>([^.]+\.?){2})$", "http://${___domain}/adfs/services/trust/"));

주의

정규식 집합의 마지막 숫자는 루트 도메인에 있는 부모 도메인의 수입니다. 여기서 bmcontoso.com이 사용되므로 2개의 상위 도메인이 필요합니다. 3개의 상위 도메인을 유지해야 한다면(즉, corp.bmcontoso.com) 숫자는 3입니다. 결국 범위를 나타낼 수 있으며, 가능한 최대 도메인과 일치하도록 조정됩니다. "{2,3}"은 2~3개의 도메인(즉, bmfabrikam.com 및 corp.bmcontoso.com)과 일치됩니다.

하위 도메인을 지원하기 위해 사용자 지정 클레임을 추가하려면 다음 단계를 사용합니다.

- AD FS 관리 열기

- Microsoft Online RP 트러스트를 마우스 오른쪽 단추로 클릭하고 클레임 규칙 편집을 선택합니다.

- 세 번째 클레임 규칙을 선택하고 바꾸기

- 현재 클레임을 바꿉니다.

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<___domain>.+)","http://${___domain}/adfs/services/trust/"));

함께

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<___domain>([^.]+\.?){2})$", "http://${___domain}/adfs/services/trust/"));

- 확인을 선택한 다음 적용을 선택한 다음 확인을 다시 선택합니다. AD FS 관리를 닫습니다.

다음 단계

이제 Microsoft Entra Connect가 설치되었으므로 설치를 확인하고 라이선스를 할당할 수 있습니다.

설치 중에 사용하도록 설정된 이러한 기능에 대해 자세히 알아보세요. 자동 업그레이드, 실수로 인한 삭제 방지 및 Microsoft Entra Connect Health.

스케줄러와 동기화를 트리거하는 방법에 대한 일반적인 항목을 살펴봅니다.

온-프레미스 ID를 Microsoft Entra ID와 통합하는 방법에 대해 알아봅니다.