이제 프로비저닝 에이전트 1.1.1370.0이 릴리스되면서 클라우드 동기화에서 그룹 쓰기 저장을 수행할 수 있습니다. 이 기능은 클라우드 동기화가 온-프레미스 Active Directory 환경에 직접 그룹을 프로비전할 수 있음을 의미합니다. 이제 ID 거버넌스 기능을 사용하여 권한 관리 액세스 패키지에 그룹을 포함하는 등 AD 기반 애플리케이션 에 대한 액세스를 제어할 수도 있습니다.

중요

Microsoft Entra Connect Sync의 그룹 쓰기 저장 v2 미리 보기는 더 이상 사용되지 않으며 더 이상 지원되지 않습니다.

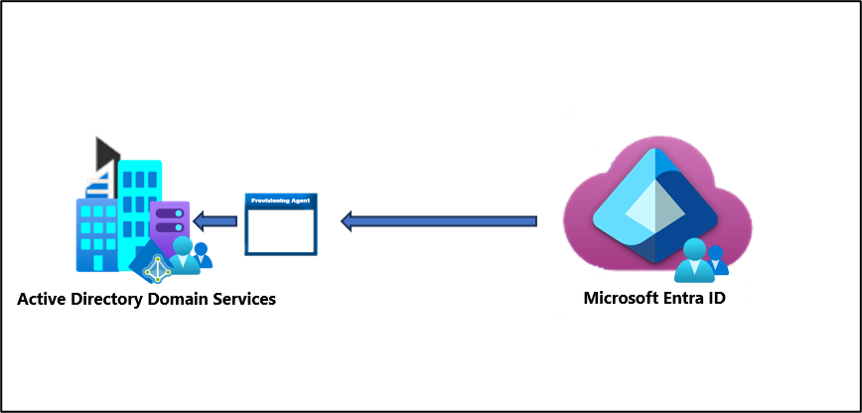

Microsoft Entra Cloud Sync를 사용하여 온-프레미스 AD DS(Active Directory Domain Services)에 클라우드 보안 그룹을 프로비전할 수 있습니다.

Microsoft Entra Connect Sync에서 그룹 쓰기 저장 v2를 사용하는 경우 동기화 클라이언트를 Microsoft Entra Cloud Sync로 이동해야 합니다. Microsoft Entra Cloud Sync로 이동할 자격이 있는지 확인하려면 사용자 동기화 마법사를 사용합니다.

마법사에서 권장하는 대로 Microsoft 클라우드 동기화를 사용할 수 없는 경우 Microsoft Entra Connect Sync와 함께 Microsoft Entra Cloud Sync를 실행할 수 있습니다. 이 경우 Microsoft Entra Cloud Sync를 실행하여 온-프레미스 AD DS에 클라우드 보안 그룹을 프로비전할 수 있습니다.

Microsoft 365 그룹을 AD DS에 프로비전하는 경우 그룹 쓰기 저장 v1을 계속 사용할 수 있습니다.

Active Directory Domain Services에 Microsoft Entra ID 프로비전 - 필수 구성 요소

AD DS(Active Directory Domain Services)에 프로비저닝 그룹을 구현하려면 다음 필수 구성 요소가 필요합니다.

라이선스 요구 사항

이 기능을 사용하려면 Microsoft Entra ID P1 라이선스가 필요합니다. 요구 사항에 맞는 적절한 라이선스를 찾으려면 Microsoft Entra ID의 일반적으로 제공되는 기능을 비교한 을 참조하세요.

일반 요구 사항

- 하이브리드 ID 관리자 역할 이상이 있는 Microsoft Entra 계정

- MsDS-ExternalDirectoryObjectId 특성이 있는 온-프레미스 AD DS 스키마는 Windows Server 2016 이상에서 사용할 수 있습니다.

- 빌드 버전 1.1.3730.0 이상을 사용하여 에이전트를 프로비전합니다.

참고

서비스 계정에 대한 권한은 새로 설치하는 동안에만 할당됩니다. 이전 버전에서 업그레이드하는 경우 PowerShell을 사용하여 권한을 수동으로 할당해야 합니다.

$credential = Get-Credential

Set-AAD DSCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of ___domain" -EACredential $credential

사용 권한이 수동으로 설정된 경우 모든 하위 그룹 및 사용자 개체에 대한 모든 속성을 읽기, 쓰기, 만들기 및 삭제에 할당해야 합니다.

이러한 권한은 기본적으로 AdminSDHolder 개체에 적용되지 않습니다. 자세한 내용은 Microsoft Entra 프로비저닝 에이전트 gMSA PowerShell cmdlet을 참조하세요.

- 프로비전 에이전트는 Windows Server 2022, Windows Server 2019 또는 Windows Server 2016을 실행하는 서버에 설치해야 합니다.

- 프로비저닝 에이전트는 포트 TCP/389(LDAP) 및 TCP/3268(글로벌 카탈로그)에서 하나 이상의 도메인 컨트롤러와 통신할 수 있어야 합니다.

- 잘못된 멤버 자격 참조를 필터링하려면 글로벌 카탈로그 조회에 필요

- 빌드 버전 2.22.8.0과 Microsoft Entra Connect 동기화

- Microsoft Entra Connect 동기화를 사용하여 동기화된 온-프레미스 사용자 멤버십을 지원하는 데 필요

- 에 동기화

AD DS:user:objectGUID하는 데 필요AAD DS:user:onPremisesObjectIdentifier

지원되는 그룹 및 크기 조정 제한

지원되는 작업은 다음과 같습니다.

- 변환된 SOA 그룹을 AD DS에 프로비전하려면 OU 경로를 유지하고 적절한 매핑을 사용하여 그룹 프로비전에서 AD 구성으로 설정해야 합니다. 자세한 내용은 Microsoft Entra Cloud Sync를 사용하여 Active Directory Domain Services에 그룹 프로비저닝을 참조하세요.

- 클라우드 네이티브 또는 SOA 변환(AD DS에서 Microsoft Entra ID로) 보안 그룹 만 지원됩니다.

- 이러한 그룹은 할당되거나 동적 멤버 자격 그룹을 가질 수 있습니다.

- 이러한 그룹은 온-프레미스 동기화된 사용자 또는 다른 클라우드에서 만든 보안 그룹만 포함할 수 있습니다.

- 동기화된 사용자는 동일한 포리스트의 모든 도메인에 있을 수 있습니다.

- 이러한 그룹은 유니버설의 그룹 범위로 다시 작성됩니다. 온-프레미스 환경은 유니버설 그룹 범위를 지원해야 합니다.

- 멤버가 50,000명보다 많은 그룹은 지원되지 않습니다.

- 150,000개 이상의 개체를 가진 테넌트는 지원되지 않습니다. 사용자와 그룹의 조합이 150,000개의 개체를 초과하는 경우 테넌트는 지원되지 않습니다.

- 각 직접 자식 중첩 그룹은 참조 그룹에서 하나의 멤버로 계산됩니다.

- 그룹이 AD DS에서 수동으로 업데이트되는 경우 Microsoft Entra ID와 AD DS 간의 그룹 조정은 지원되지 않습니다.

추가 정보

AD DS에 그룹을 프로비전할 때 고려해야 할 추가 사항은 다음과 같습니다.

- 클라우드 동기화를 사용하여 AD DS에 프로비전된 그룹은 온-프레미스 동기화된 사용자 또는 다른 클라우드에서 만든 보안 그룹만 포함할 수 있습니다.

- 이러한 사용자는 자신의 계정에 설정된 onPremisesObjectIdentifier 특성이 있어야 합니다.

- onPremisesObjectIdentifier는 대상 AD DS 환경에서 해당 objectGUID와 일치해야 합니다.

- 온-프레미스 사용자 objectGUID 특성은 동기화 클라이언트를 사용하여 클라우드 사용자 onPremisesObjectIdentifier 특성에 동기화할 수 있습니다.

- 전역 Microsoft Entra ID 테넌트만 Microsoft Entra ID에서 AD DS로 프로비전할 수 있습니다. B2C와 같은 테넌트는 지원되지 않습니다.

- 그룹 프로비전 작업은 20분마다 실행되도록 예약되어 있습니다.

Microsoft Entra Cloud Sync를 사용하여 지원되는 그룹 쓰기 백 시나리오

다음 섹션에서는 Microsoft Entra Cloud Sync를 사용하여 그룹 쓰기 저장에 지원되는 시나리오에 대해 설명합니다.

- Microsoft Entra Connect Sync 그룹 쓰기 백 V2를 Microsoft Entra Cloud Sync로 마이그레이션

- Microsoft Entra ID 거버넌스를 사용하여 온-프레미스 Kerberos(Active Directory 기반 앱) 관리

Microsoft Entra Connect 동기화 그룹 쓰기 반환 V2를 Microsoft Entra Cloud Sync로 마이그레이션

시나리오: Microsoft Entra Connect 동기화(이전의 Azure AD Connect)를 사용하여 그룹 쓰기 저장을 Microsoft Entra Cloud Sync로 마이그레이션합니다. 이 시나리오는 현재 Microsoft Entra Connect 그룹 쓰기 저장 v2를 사용하는 고객 만 을 위한 것입니다. 이 문서에 설명된 프로세스는 유니버설 범위로 다시 작성된 클라우드에서 만든 보안 그룹과만 관련이 있습니다. 메일 사용 가능 그룹과 DL(배포 목록)은 Microsoft Entra Connect 그룹 쓰기 저장 V1 또는 V2를 통해 다시 쓰기 처리된 경우 지원되지 않습니다.

자세한 내용은 Microsoft Entra Connect 동기화 그룹 쓰기 되돌리기 V2를 Microsoft Entra Cloud Sync로 마이그레이션하는 방법을 참조하세요.

Microsoft Entra ID Governance를 사용하여 온-프레미스 Active Directory 기반 앱(Kerberos) 관리

시나리오: 클라우드에서 프로비전되고 관리되는 Active Directory 그룹을 사용하여 온-프레미스 애플리케이션을 관리합니다. Microsoft Entra 클라우드 동기화를 사용하면 Microsoft Entra ID Governance 기능을 활용하여 액세스 관련 요청을 제어하고 수정하는 동시에 AD의 애플리케이션 할당을 완전히 제어할 수 있습니다.

자세한 내용은 Microsoft Entra ID 거버넌스를 사용하여 온-프레미스 Kerberos(Active Directory 기반 앱) 관리를 참조하세요.