관리자가 비즈니스용 Microsoft 365에서 기본 이동성 및 보안 설정에 설명된 대로 organization 기본 이동성 및 보안 설정한 후 관리자는 디바이스에 적용되는 정책을 구성해야 합니다.

지원되는 디바이스 및 정책 설정은 기본 이동성 및 보안 정책 설정을 참조하세요.

이 문서에서는 기본 이동성 및 보안 디바이스 보안 정책을 만들고, 보고, 수정하고, 제거하는 방법을 설명했습니다.

기본 이동성 및 보안 대한 자세한 내용은 비즈니스용 Microsoft 365의 기본 이동성 및 보안 개요를 참조하세요.

기본 이동성 및 보안 사용하여 Microsoft 365의 organization 정보를 무단 액세스로부터 보호하는 디바이스 정책을 만들 수 있습니다. 사용자가 해당 Microsoft 365 라이선스를 보유하고 기본 이동성 및 보안 디바이스를 등록한 organization 지원되는 디바이스에 정책을 적용할 수 있습니다.

시작하기 전에 알아야 할 사항은 무엇인가요?

에서 기본 이동성 및 보안 페이지를 https://compliance.microsoft.com/basicmobilityandsecurity엽니다.

보안 & 규정 준수 PowerShell에 연결하려면 보안 & 준수 PowerShell에 연결을 참조하세요.

기본 이동성 및 보안 정책을 배포하기 전에 디바이스 등록의 잠재적 결과에 대해 사용자에게 알릴 수 있습니다. 정책을 설정하는 방법에 따라 비준수 디바이스가 부정적인 영향을 받을 수 있습니다. 예시:

- Microsoft 365 데이터에 대한 액세스를 차단합니다.

- 설치된 앱을 차단합니다.

- 디바이스의 사진 및 개인 정보에 대한 액세스를 차단합니다.

- 디바이스에서 데이터 삭제

기본 이동성 및 보안 경찰은 Exchange Online 모바일 디바이스 사서함 정책을 재정의합니다(*-MobileDeviceMailboxPolicy 또는 *-ActiveSyncMailboxPolicy cmdlet을 사용하여 Exchange Online PowerShell의 Exchange 관리 센터에서 https://admin.exchange.microsoft.com/#/mobiledevicemailboxpolicy 구성됨). 디바이스가 기본 이동성 및 보안 등록되면 디바이스에 적용되는 모바일 디바이스 사서함 정책은 무시됩니다.

이 문서의 절차를 수행하려면 권한이 할당되어야 합니다. 다음과 같은 옵션을 선택할 수 있습니다.

Microsoft Entra 권한: 전역 관리자* 또는 규정 준수 관리자 역할의 멤버 자격은 사용자에게 Microsoft 365의 다른 기능에 필요한 권한과 권한을 제공합니다.

중요

* 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

정책을 할당하는 그룹에서 사용자를 제거할 때 발생하는 작업에 대한 자세한 내용은 이 문서의 뒷부분에 있는 정책을 삭제하거나 정책에서 사용자를 제거하면 어떻게 되나요? 섹션을 참조하세요.

위임된 관리자 계정을 사용하여 기본 이동성 및 보안 관리할 수 없습니다. 위임된 관리에 대한 자세한 내용은 파트너: 위임된 관리 제공을 참조하세요.

기본 이동성 및 보안 정책 만들기

기본적으로 기본 이동성 및 보안 정책이 없습니다.

정책을 만들려면 다음 단계를 수행합니다.

의 기본 이동성 및 보안 페이지에서 https://compliance.microsoft.com/basicmobilityandsecurity정책 탭을 선택합니다.

정책 탭에서 만들기를 선택하여

새 정책 마법사를 시작합니다.

새 정책 마법사를 시작합니다.정책 이름 페이지에서 다음 설정을 구성합니다.

- 이름: 정책을 설명하는 고유한 이름을 입력합니다. 정책 이름을 만든 후에는 변경할 수 없습니다.

- 설명: 정책에 대한 선택적 설명을 입력합니다.

정책 이름 페이지에서 작업을 마쳤으면 다음을 선택합니다.

액세스 요구 사항 페이지에서 다음 설정을 구성합니다.

디바이스 액세스 요구 사항을 구성합니다. 사용 가능한 설정은 기본 이동성 및 보안 정책 설정에 있는 테이블의 액세스 요구 사항 섹션에 설명되어 있습니다.

디바이스가 위의 요구 사항을 충족하지 않는 경우...: 다음 값 중 하나를 선택합니다.

액세스 허용(디바이스 등록 필요): 이 값이 기본값입니다. 사용자가 등록되지 않은 디바이스에서 지원되는 앱을 사용하여 회사 리소스에 액세스하려고 하면 액세스가 차단됩니다. 사용자에게 디바이스를 등록하라는 메시지가 표시됩니다. 디바이스 등록 이 자동으로 시작됩니다.

액세스 차단: 사용자가 등록되지 않은 디바이스에서 지원되는 앱을 사용하여 회사 리소스에 액세스하려고 하면 디바이스를 등록하라는 메시지가 표시되지 않습니다. 디바이스 등록을 수동으로 시작해야 합니다.

참고

- 정책을 만든 후에는 이 설정을 변경할 수 없습니다.

- 이 설정은 정책을 관리하는 데 사용하는 보안 & 준수 PowerShell의 cmdlet을 제어합니다. 자세한 내용은 이 문서의 뒷부 분에 있는 보안 & 규정 준수 PowerShell에서 정책 관리 섹션을 참조하세요.

액세스 요구 사항 페이지에서 완료되면 다음을 선택합니다.

구성 페이지에서 사용 가능한 설정을 구성합니다. 설정은 기본 이동성 및 보안 정책 설정에서 테이블의 구성 섹션에 설명되어 있습니다.

구성 페이지에서 완료되면 다음을 선택합니다.

배포 페이지에서 다음 옵션 중 하나를 구성합니다.

이 정책은 저장하지만 organization 디바이스에는 적용되지 않습니다. 이 값은 기본값입니다. 정책은 저장되지만 디바이스에는 적용되지 않습니다. 나중에 하나 이상의 보안 그룹에 정책을 적용할 수 있습니다.

이 정책을 적용할 사용자를 포함하는 하나 이상의 보안 그룹을 선택합니다.

중요

몇 명의 테스트 사용자(지정된 멤버가 몇 명 있는 지정된 테스트 그룹)에 새 정책을 적용하는 것이 좋습니다. 정책이 organization 배포하기 전에 예상대로 작동하는지 확인합니다.

이 섹션을 확장한 후 상자에 그룹 이름을 입력한 다음, 그룹 이름이 표시되면 선택합니다. 선택한 그룹이 상자 아래에 나타납니다.

선택한 그룹을 제거하려면 항목에서 를 선택합니다

.

.필요한 만큼 이 단계를 반복합니다.

지원되는 보안 그룹 유형은 다음과 같습니다.

사용자 그룹: Microsoft 365 관리 센터 사용자 보안 그룹을 만들려면 보안 그룹 만들기, 편집 또는 삭제를 참조하세요.

Business Basic 및 Business Standard 기본 제공 모든 사용자 동적 사용자 그룹을 사용할 수 있지만 할당된 사용자 그룹(동적 사용자 그룹이 아님)을 만드는 것을 지원하는 Microsoft Entra 무료가 포함되어 있습니다. Microsoft Entra 관리 센터 할당된 사용자 그룹을 만들려면 기본 그룹 만들기 및 멤버 추가를 참조하세요. 다음 설정을 사용합니다.

- 그룹 유형: 보안 (기본값).

- Microsoft Entra 역할을 그룹에 할당할 수 있습니다. 아니요(기본값).

- 멤버: (10단계): 선택된 구성원 없음을 선택합니다. 열리는 구성원 추가 페이지에서 사용자 탭을 선택하여 그룹에 추가할 사용자를 선택합니다.

할당된 디바이스 그룹: 마찬가지로 Microsoft Entra 무료는 할당된 디바이스 그룹 만들기를 지원합니다(동적 디바이스 그룹이 아님). Microsoft Entra 관리 센터 할당된 디바이스 그룹을 만들려면 기본 그룹 만들기 및 멤버 추가를 참조하세요. 다음 설정을 사용합니다.

- 그룹 유형: 보안 (기본값).

- Microsoft Entra 역할을 그룹에 할당할 수 있습니다. 아니요(기본값).

- 멤버: (10단계): 선택된 구성원 없음을 선택합니다. 열리는 구성원 추가 페이지에서 디바이스 탭을 선택하여 그룹에 추가할 디바이스를 선택합니다.

배포 페이지에서 완료되면 다음을 선택합니다.

검토 페이지에서 설정을 검토합니다. 각 섹션에서 편집 선택하여 섹션 내의 설정을 수정할 수 있습니다. 또는 마법사에서 뒤로 또는 특정 페이지를 선택할 수 있습니다.

검토 페이지에서 완료되면 제출을 선택합니다.

기본 이동성 및 보안 정책 생성 페이지에서 링크를 선택하여 정책을 보고 기본 이동성 및 보안 정책에 대해 자세히 알아볼 수 있습니다.

기본 모바일 및 보안 정책 생성 페이지에서 완료되면 완료를 선택합니다.

기본 이동성 및 보안 페이지의 정책 탭으로 돌아가면 새 정책이 나열됩니다. 상태 값은 몇 분 동안 켜기...입니다. 페이지를 새로 고치면 상태 값이 켜기입니다.

다음에 디바이스에서 Microsoft 365에 로그인할 때 영향을 받는 사용자에게 정책이 푸시됩니다.

정책을 배포한 후 사용자에게 디바이스에 적용된 기본 이동성 및 보안 정책이 없는 경우 디바이스에서 기본 이동성 및 보안 등록하고 활성화하라는 알림을 받습니다. 자세한 내용은 기본 이동성 및 보안 사용하여 모바일 디바이스 등록을 참조하세요.

기본 이동성 및 보안 등록을 완료할 때까지 Microsoft 365의 전자 메일, OneDrive 및 기타 서비스에 대한 액세스가 제한됩니다. 등록을 완료하면 Microsoft 365 서비스에 액세스할 수 있으며 해당 정책이 디바이스에 적용됩니다.

팁

수정할 수 없는 우선 순위 값은 생성된 순서에 따라 각 정책에 할당됩니다. 이전 정책의 우선 순위는 더 높습니다(숫자 값이 낮습니다). 기본 이동성 및 보안 페이지의 정책 탭에 정책이 만들어지고 적용되는 순서대로 표시됩니다.

정책이 의도적으로 또는 의도치 않게 그룹 멤버 자격에 따라 동일한 사용자에게 적용되는 경우 첫 번째(가장 높은 우선 순위) 적용 가능한 정책이 사용자에게 적용되며 더 이상 정책이 적용되지 않습니다(다른 정책의 설정을 결합하거나 병합하지 않음). 혼동과 의도하지 않은 정책 적용을 방지하려면 다음 지침을 사용합니다.

- 명확한 그룹을 사용하여 정책을 할당합니다. 필요에 따라 전역 예외를 구성합니다 .

- 우선 순위가 높은 정책에서 사용자 수가 적은 그룹 및 우선 순위가 낮은 정책에서 더 많은 사용자가 있는 그룹을 사용합니다.

- 우선 순위가 낮은 정책보다 더 엄격하거나 더 특수한 설정을 갖도록 더 높은 우선 순위 정책을 구성합니다.

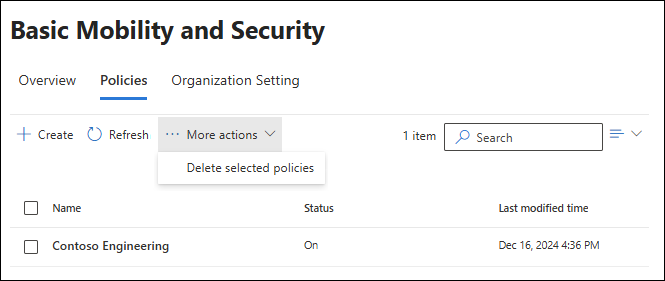

기본 이동성 및 보안 정책 보기

의 기본 이동성 및 보안 페이지의 정책 탭에 https://compliance.microsoft.com/basicmobilityandsecurity정책 목록에 다음 속성이 표시됩니다.

- 이름

- 상태

- 마지막으로 수정한 시간

정책 목록을 일반에서 압축 간격 ![]() 으로 변경하려면 목록 간격을 압축 또는 보통으로 변경한 다음, 압축 목록을 선택합니다

으로 변경하려면 목록 간격을 압축 또는 보통으로 변경한 다음, 압축 목록을 선택합니다![]() .

.

![]() 검색 상자 및 해당 값을 사용하여 특정 정책을 찾습니다.

검색 상자 및 해당 값을 사용하여 특정 정책을 찾습니다.

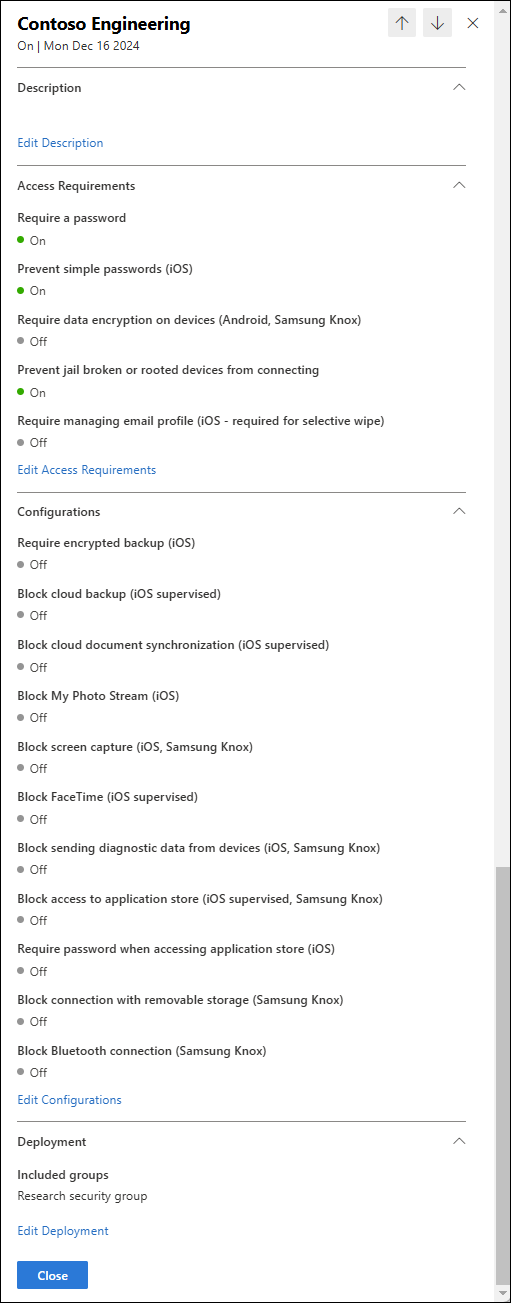

정책에 대한 세부 정보를 보려면 이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 정책에 대한 세부 정보 플라이아웃을 열어 정책을 선택합니다.

팁

세부 정보 플라이아웃을 벗어나지 않고 다른 정책에 대한 세부 정보를 보려면 플라이아웃 맨 위에 있는 이전 항목 및 다음 항목을 사용합니다 .

.

기본 이동성 및 보안 정책 수정

에 있는 기본 이동성 및 보안 페이지의 정책 탭에서 https://compliance.microsoft.com/basicmobilityandsecurity이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 정책에 대한 세부 정보 플라이아웃을 열어 정책을 선택합니다.

세부 정보 플라이아웃의 사용 가능한 섹션은 정책을 만들 때 마법사의 페이지에 해당합니다.

- 설명

- 액세스 요구 사항

- 구성

- 배포

해당 섹션에서 편집 링크를 선택하여 사용 가능한 설정을 편집할 다른 플라이아웃을 엽니다. 완료되면 저장 을 선택하여 정책 세부 정보 플라이아웃으로 돌아가서 닫기를 선택합니다.

팁

이름을 변경할 수 없거나 디바이스가 위의 요구 사항을 충족하지 않으면 기존 정책의 값을 변경할 수 없습니다.

기본 이동성 및 보안 정책 제거

중요

할당된 정책을 제거하면 어떻게 되는지에 대한 자세한 내용은 이 문서의 뒷부분에 있는 정책을 삭제하거나 정책에서 사용자를 제거하면 어떻게 되나요? 섹션을 참조하세요.

organization 마지막 정책은 제거할 수 없습니다. 정책은 상태 값 삭제...로 유지됩니다. 마지막 정책 삭제를 완료하려면 하나 이상의 다른 정책을 만듭니다.

의 기본 이동성 및 보안 페이지의 정책 탭에서 https://compliance.microsoft.com/basicmobilityandsecurity이름 옆에 있는 검사 상자를 선택하여 하나 이상의 정책을 선택합니다.

추가 작업>선택한 정책 삭제를 선택합니다

.

.열리는 경고 대화 상자에서 예를 선택합니다.

기본 이동성 및 보안 페이지의 정책 탭으로 돌아가서 정책의 상태 값이 몇 분 동안 삭제 중...으로 변경됩니다. 결국 **새로 고침을 선택하면 ![]() 정책이 더 이상 나열되지 않습니다.

정책이 더 이상 나열되지 않습니다.

보안 & 규정 준수 PowerShell에서 정책 관리

보안 & 규정 준수 PowerShell에서 기본 이동성 및 보안 정책의 기본 요소는 다음과 같습니다.

- 디바이스 규칙: 정책이 적용되는 정책 설정 및 보안 그룹을 지정합니다.

- 디바이스 정책: 디바이스 규칙에 필요합니다. 이름, 선택적 주석을 설정하고 정책 및 관련 규칙을 사용하거나 사용하지 않도록 설정할 수 있습니다.

기본 이동성 및 보안 페이지의 정책 탭에서 정책을 관리할 때 이러한 두 요소의 차이점은 명확하지 않습니다.

- 기본 이동성 및 보안 페이지의 정책 탭에서 정책을 만들 때 실제로 디바이스 정책 및 연결된 디바이스 규칙을 동시에 만드는 것입니다. 정책 이름(예: Contoso Engineering)은 규칙 이름(예: Contoso Engineering{2b18})에 사용됩니다.

- 기본 이동성 및 보안 페이지의 정책 탭에서 정책을 제거하면 디바이스 정책 및 연결된 디바이스 규칙이 동시에 제거됩니다.

보안 & 규정 준수 PowerShell에서 디바이스 정책과 디바이스 규칙의 차이점은 분명합니다.

- PowerShell에서 먼저 디바이스 정책을 만든 다음 디바이스 정책을 지정하는 디바이스 규칙을 만듭니다(규칙을 만들려면 사용 가능한 정책이 필요).

- PowerShell에서 디바이스 정책을 만들 때 디바이스 정책의 이름을 지정합니다. 디바이스 규칙을 만들 때 규칙이 적용되는 정책을 식별하고 정책 이름(예: Contoso Engineering)이 규칙 이름(예: Contoso Engineering{2b18})에 사용됩니다. 디바이스 정책을 만든 후에는 디바이스 정책의 이름을 변경할 수 없습니다.

- PowerShell에서 디바이스 정책을 제거하면 몇 분 후에 연결된 디바이스 규칙이 자동으로 제거됩니다. 먼저 디바이스 규칙을 제거하면 연결된 디바이스 정책이 자동으로 제거되지 않습니다.

디바이스 정책 및 디바이스 규칙을 관리하는 데 사용하는 cmdlet은 기본 이동성 및 보안 정책 설정 표에 설명된 액세스 요구 사항 설정을 충족하지 않는 디바이스에 대해 원하는 항목에 따라 달라집니다.

- 액세스 허용: *-DeviceConfigurationPolicy 및 *-DeviceConfigurationRule cmdlet을 사용합니다. 이러한 정책은 디바이스 구성 정책 및 디바이스 구성 규칙으로 구성됩니다.

- 액세스 차단: *-DeviceConditionalAccessPolicy 및 *-DeviceConditionalAccessRule cmdlet을 사용합니다. 이러한 정책은 디바이스 조건부 액세스 정책 및 디바이스 조건부 액세스 규칙으로 이루어집니다.

*-DeviceConfigurationPolicy 및 *-DeviceConditionalAccessPolicy cmdlet에는 사용 가능한 설정이 동일합니다.

*-DeviceConfigurationRule 및 *-DeviceConditionalAccessRule cmdlet은 한 가지 설정에 따라 다릅니다. AllowJailbroken 매개 변수는 New-DeviceConditionalAccessPolicy 및 Set-DeviceConditionalAccessPolicy cmdlet에서만 사용할 수 있습니다.

팁

Get-DevicePolicy cmdlet은 두 가지 유형의 디바이스 정책(디바이스 구성 정책 및 디바이스 조건부 액세스 정책)에 대한 결과를 반환합니다.

*_DeviceTenantPolicy 및 *-DeviceTenantRule cmdlet을 사용하여 기본 이동성 및 보안 대한 organization 설정을 관리합니다. 자세한 내용은 PowerShell을 사용하여 기본 이동성 및 보안 organization 설정 구성을 참조하세요.

PowerShell을 사용하여 기본 이동성 및 보안 정책 만들기

보안 & 준수 PowerShell을 사용하여 기본 이동성 및 보안 정책을 만드는 것은 2단계 프로세스입니다.

- 디바이스 정책을 만듭니다.

- 규칙이 적용되는 디바이스 정책을 지정하는 디바이스 규칙을 만듭니다.

기본 모바일 및 보안 페이지의 정책 탭에서 만든 정책의 기본값과 PowerShell에서 만든 디바이스 규칙의 유일한 차이점은 다음과 같습니다.

-

PasswordRequired 는

$false기본적으로 PowerShell에서 사용됩니다. -

AllowSimplePassword 는

$false기본적으로 PowerShell에서 사용됩니다.

1단계: PowerShell을 사용하여 디바이스 정책 만들기

Security & Compliance PowerShell에서 다음 명령 중 하나의 구문을 사용하여 디바이스 정책을 만듭니다.

액세스 허용:

New-DeviceConfigurationPolicy -Name "<PolicyName>" [-Comment "<OptionalComment>"] [-Enabled <$true | false>]액세스 차단:

New-DeviceConditionalAccessPolicy -Name "<PolicyName>" [-Comment "<OptionalComment>"] [-Enabled <$true | false>]

참고:

- 정책 이름을 만든 후에는 변경할 수 없습니다.

- 값

$false이 있는 Enabled 매개 변수를 사용하면 사용하지 않도록 설정된 정책을 만들 수 있습니다(정책의 상태 값은 기본 이동성 및 보안 페이지의 정책 탭에서 꺼져 있습니다). 이 매개 변수를 사용하지 않거나 값을$true지정하면 정책이 활성화됩니다( 상태 값은 켜기). 정책을 만든 후 사용하지 않도록 설정할 수도 있습니다. - 디바이스 정책 유형을 만든 후에는 디바이스 정책 유형(디바이스 구성 정책 또는 디바이스 조건부 액세스 정책)을 변경할 수 없습니다.

이 예제에서는 지정된 선택적 주석을 사용하여 Contoso Engineering이라는 새 디바이스 구성 정책을 만듭니다.

New-DeviceConfigurationPolicy -Name "Contoso Engineering" -Comment "Policy with more restrictive settings."

자세한 구문 및 매개 변수 정보는 New-DeviceConfigurationPolicy 또는 New-DeviceConditionalAccessPolicy를 참조하세요.

2단계: PowerShell을 사용하여 디바이스 규칙 만들기

Security & Compliance PowerShell에서 다음 명령 중 하나의 구문을 사용하여 디바이스 규칙을 만듭니다.

액세스 허용:

New-DeviceConfigurationRule -Policy "<DeviceConfigurationPolicyName>" -TargetGroups "SecurityGroupGUID1","SecurityGroupGUID2",..."SecurityGroupGUIDN" [<Access Requirement settings>] [Configuration settings] [<PowerShell exclusive settings>]액세스 차단:

New-DeviceConditionalAccessRule -Policy "<DeviceConfigurationPolicyName>" -TargetGroups "SecurityGroupGUID1","SecurityGroupGUID2",..."SecurityGroupGUIDN" [<Access Requirement settings>] [Configuration settings] [<PowerShell exclusive settings>]

참고:

정책: 이전 단계에서 만든 디바이스 정책의 이름을 사용합니다. 규칙을 만든 후에는 다른 디바이스 정책을 연결할 수 없습니다.

TargetGroups: 정책이 적용되는 하나 이상의 보안 그룹을 지정합니다(여러 값을 쉼표로 구분). GUID 값으로 그룹을 식별합니다.

- 아무도 적용되지 않는 규칙을 만들려면(이 정책을 저장하지만기본 모바일 및 보안 페이지의 받는 사람 탭에서 정책을 만들 때 5단계에서 organization 설정의 디바이스에는 적용되지 않음) 값을

00000000-0000-0000-0000-000000000000사용합니다. - 하나 이상의 보안 그룹의 GUID 값을 지정합니다. 사용 가능한 보안 그룹의 GUID 값을 찾으려면 다음 절차를 따르세요.

아직 설치하지 않은 경우 현재 PowerShell 창에서 다음 명령을 실행하여 Microsoft.Graph.Groups PowerShell 모듈을 설치합니다.

Install-Module Microsoft.GraphNuGet 공급자를 설치하거나 PSGallery에서 설치하는 방법에 대한 프롬프트에 예 라고 대답합니다.

다음 명령을 실행하여 Microsoft.Graph.Groups PowerShell에 연결합니다.

Connect-MgGraph -Scopes "Group.ReadWrite.All"자세한 구문 및 매개 변수 정보는 Connect-MgGraph를 참조하세요.

다음 명령을 실행합니다.

Get-MgGroupDisplayName 값을 사용하여 사용할 ID 값을 찾아 복사합니다.

팁

PowerShell 창에서 글꼴 크기를 줄이고 명령을 다시 실행하여 모든 값을 명확하게 확인해야 할 수 있습니다. 예를 들어 창을 클릭하고 마우스의 스크롤 휠을 사용하여 아래로 스크롤한 다음 명령을 다시 실행합니다.

디바이스 규칙에서는 Microsoft 365 그룹 사용할 수 없습니다(GroupTypes 속성 값은

Unified).자세한 구문 및 매개 변수 정보는 Get-MgGroup을 참조하세요.

- 아무도 적용되지 않는 규칙을 만들려면(이 정책을 저장하지만기본 모바일 및 보안 페이지의 받는 사람 탭에서 정책을 만들 때 5단계에서 organization 설정의 디바이스에는 적용되지 않음) 값을

기본 모바일 및 보안 페이지의 정책 설정에 해당하는 매개 변수는 기본 이동성 및 보안 정책 설정의 표에 설명되어 있습니다. PowerShell 전용 설정은 보안 & 규정 준수 PowerShell의 독점 정책 설정에 설명되어 있습니다.

AllowJailbroken 매개 변수는 New-DeviceConfigurationRule cmdlet에서 사용할 수 없습니다.

이 예제에서는 다음 값을 사용하여 디바이스 구성 규칙을 만듭니다.

- 연결된 디바이스 구성 정책: Contoso Engineering

- 규칙은 아무도 적용되지 않습니다(

00000000-0000-0000-0000-000000000000). - 모든 설정에 기본값을 사용합니다.

New-DeviceConfigurationRule -Policy "Contoso Engineering" -TargetGroups "00000000-0000-0000-0000-000000000000"

자세한 구문 및 매개 변수 정보는 New-DeviceConfigurationRule 및 New-DeviceConditionalAccessRule을 참조하세요.

PowerShell을 사용하여 디바이스 정책 보기

모든 디바이스 정책의 요약 목록을 반환하려면 다음 명령을 사용합니다.

디바이스 구성 정책(액세스 허용):

Get-DeviceConfigurationPolicy | Format-Table Name,Enabled디바이스 조건부 액세스 정책(액세스 차단):

Get-DeviceConditionalAccessPolicy | Format-Table Name,Enabled모든 디바이스 정책:

Get-DevicePolicy | Format-Table Name,Type,Enabled팁

Type 속성은 디바이스 구성 정책 또는

DeviceConditionalAccess디바이스 조건부 액세스 정책을 나타냅니다DeviceSettings.

특정 디바이스 정책에 대한 자세한 정보를 반환하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 정책(액세스 허용):

Get-DeviceConfigurationPolicy -Identity "<PolicyName>"디바이스 조건부 액세스 정책(액세스 차단):

Get-DeviceConditionalAccessPolicy -Identity "<PolicyName>"두 디바이스 정책 유형:

Get-DevicePolicy -Identity "<PolicyName>"

다음은 Executives라는 디바이스 구성 정책에 대한 모든 속성 값을 반환하는 예제입니다.

Get-DeviceConfigurationPolicy -Identity "Executives"

자세한 구문 및 매개 변수 정보는 Get-DeviceConfigurationPolicy, Get-DeviceConditionalAccessPolicy 및 Get-DevicePolicy를 참조하세요.

PowerShell을 사용하여 디바이스 규칙 보기

모든 디바이스 규칙의 요약 목록을 반환하려면 다음 명령을 사용합니다.

디바이스 구성 규칙(액세스 허용):

Get-DeviceConfigurationRule | Format-Table Name,TargetGroups,Mode디바이스 조건부 액세스 규칙(액세스 차단):

Get-DeviceConditionalAccessRule | Format-Table Name,TargetGroups,Mode

특정 디바이스 규칙에 대한 자세한 정보를 반환하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 규칙(액세스 허용):

Get-DeviceConfigurationRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]디바이스 조건부 액세스 규칙(액세스 차단):

Get-DeviceConditionalAccessRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

다음은 Executives{2b18}라는 디바이스 구성 규칙에 대한 모든 속성 값을 반환하는 예제입니다.

Get-DeviceConfigurationRule -Identity "Executives{2b18}"

이 예제에서는 동일한 규칙에 대한 대상 그룹 및 모든 암호 관련 속성을 반환합니다.

Get-DeviceConfigurationRule -Identity "Executives{2b18}" | Format-List TargetGroups,*Password*

다음은 지정된 규칙에 대한 TargetGroups 속성에서 보안 그룹 GUID 값의 전체 목록을 확장하는 예제입니다.

Get-DeviceConfigurationRule -Identity "Executives{2b18}" | Select-Object -ExpandProperty TargetGroups

팁

Get-DeviceConfigurationRule 출력의 Disabled 속성 값은 아무 의미가 없습니다. New-DeviceConfigurationPolicy 또는 Set-DeviceConfigurationPolicy cmdlet에서 Enabled 매개 변수를 사용하여 정책을 사용하거나 사용하지 않도록 설정합니다.

자세한 구문 및 매개 변수 정보는 Get-DeviceConfigurationRule 및 Get-DeviceConditionalAccessRule을 참조하세요.

PowerShell을 사용하여 디바이스 정책 수정

정책 이름을 지정하는 것 외에 PowerShell에서 디바이스 정책을 수정할 때는 이 문서의 앞부분에 있는 1단계: PowerShell을 사용하여 디바이스 정책 만들기 섹션에 설명된 대로 정책을 만들 때와 동일한 설정을 사용할 수 있습니다.

디바이스 정책을 수정하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 정책(액세스 허용):

Set-DeviceConfigurationPolicy -Identity "<PolicyName>" [-Comment "<OptionalComment>"] [-Enabled <$true | $false>]디바이스 조건부 액세스 정책(액세스 차단):

Set-DeviceConditionalAccessPolicy -Identity "<PolicyName>" [-Comment "<OptionalComment>"] [-Enabled <$true | $false>]

다음은 Executives라는 디바이스 구성 정책을 사용하지 않도록 설정하는 예제입니다.

Set-DeviceConfigurationPolicy -Identity "Executives" -Enabled $false

기본 이동성 및 보안 페이지의 정책 탭에서 상태 값이 켜기에서 끄기로 변경됩니다.

사용 안 함 정책을 사용하려면 Enabled 매개 변수의 값을 $true 사용합니다.

자세한 구문 및 매개 변수 정보는 Set-DeviceConfigurationPolicy 및 Set-DeviceConditionalAccessPolicy를 참조하세요.

PowerShell을 사용하여 디바이스 규칙 수정

연결된 디바이스 정책을 지정하는 것 외에도 이 문서의 앞부분에 있는 2단계: PowerShell을 사용하여 디바이스 규칙 만들기 섹션에 설명된 대로 규칙을 만들 때 동일한 설정을 사용할 수 있습니다.

디바이스 규칙을 수정하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 규칙(액세스 허용):

Set-DeviceConfigurationRule -Identity "<RuleName>" -TargetGroups "SecurityGroupGUID1","SecurityGroupGUID2",..."SecurityGroupGUIDN" [<Access Requirement settings>] [Configuration settings] [<PowerShell exclusive settings>]디바이스 조건부 액세스 규칙(액세스 차단):

Set-DeviceConditionalAccessRule -Identity "<RuleName>" -TargetGroups "SecurityGroupGUID1","SecurityGroupGUID2",..."SecurityGroupGUIDN" [-AllowJailBroken <$true | $false>] [<Other Access Requirement settings>] [Configuration settings] [<PowerShell exclusive settings>]

참고

이 명령에는 TargetGroups 매개 변수에 대한 값이 필요하며 기존 값을 덮어씁니다. 기존 값을 찾으려면 RuleIdentity>를 디바이스 규칙의 이름으로 바꾼 <다음 다음 적용 가능한 명령을 실행합니다.

Get-DeviceConfigurationRule -Identity "<RuleIdentity>" | Select-Object -ExpandProperty TargetGroups

Get-DeviceConditionalAccessRule -Identity "<RuleIdentity>" | Select-Object -ExpandProperty TargetGroups

자세한 구문 및 매개 변수 정보는 Set-DeviceConfigurationRule 및 Set-DeviceConditionalAccessRule을 참조하세요.

PowerShell을 사용하여 디바이스 정책 제거

팁

PowerShell을 사용하여 디바이스 정책을 제거하는 경우 연결된 디바이스 규칙도 삭제하도록 표시됩니다. 다음 몇 분 동안 규칙에 대한 Get-DeviceConfigurationRule cmdlet의 출력에는 Mode 속성 값 PendingDeletion이 있습니다. 이 상태는 기본 이동성 및 보안 페이지의 정책 탭에 있는 상태 값 삭제...에 해당합니다. 몇 분 후에 디바이스 규칙도 제거됩니다.

organization 마지막 남은 정책의 디바이스 정책을 제거할 수 있지만 연결된 디바이스 규칙은 제거되지 않으며 이동식이 아닙니다. 자세한 내용은 다음 섹션을 참조하세요.

PowerShell에서 디바이스 정책을 제거하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 정책(액세스 허용):

Remove-DeviceConfigurationPolicy -Identity "<PolicyName>"디바이스 조건부 액세스 정책(액세스 차단):

Remove-DeviceConditionalAccessPolicy -Identity "<PolicyName>"

이 예제에서는 마케팅 부서라는 디바이스 구성 정책을 제거합니다.

Remove-DeviceConfigurationPolicy -Identity "Marketing Department"

라는 Marketing Department{xxx} 연결된 디바이스 구성 규칙은 몇 분 후에 자동으로 제거됩니다.

자세한 구문 및 매개 변수 정보는 Remove-DeviceConfigurationPolicy 및 Remove-DeviceConditionalAccessPolicy를 참조하세요.

PowerShell을 사용하여 디바이스 규칙 제거

팁

PowerShell을 사용하여 디바이스 규칙을 제거하는 경우 연결된 디바이스 정책이 제거되지 않으므로 수동으로 제거해야 합니다.

organization 마지막 남은 정책의 디바이스 규칙을 제거할 수 없습니다.

정책 탭 기본 이동성 및 보안 페이지에서 먼저 연결된 디바이스 정책을 제거하거나 디바이스 규칙을 직접 제거하여 제거하려는 방법에 관계없이 마지막 디바이스 규칙의 모드 값은 상태로 유지됩니다PendingDeletion. 규칙 삭제를 완료하려면 이전에 설명한 대로 기본 이동성 및 보안 페이지 또는 PowerShell에서 하나 이상의 정책(디바이스 정책 및 관련 디바이스 규칙)을 만듭니다.

PowerShell에서 디바이스 규칙을 제거하려면 다음 명령 중 하나의 구문을 사용합니다.

디바이스 구성 규칙(액세스 허용):

Remove-DeviceConfigurationRule -Identity "<PolicyName>"디바이스 조건부 액세스 규칙(액세스 차단):

Remove-DeviceConditionalAccessRule -Identity "<PolicyName>"

이 예제에서는 마케팅 부서라는 디바이스 구성 규칙을 제거합니다.

Remove-DeviceConfigurationRule -Identity "Marketing Department"

자세한 구문 및 매개 변수 정보는 Remove-DeviceConfigurationRule 및 Remove-DeviceConditionalAccessRule을 참조하세요.

정책을 삭제하거나 정책에서 사용자를 제거하면 어떻게 되나요?

정책을 삭제하거나 정책에서 사용자를 제거하는 경우 디바이스에서 제거될 수 있는 정보는 다음 표에 설명되어 있습니다.

| 제거된 내용 | iOS/iPadOS | Android | Samsung KNOX |

|---|---|---|---|

| 관리되는 전자 메일 프로필* | 예 | 아니요 | 아니요 |

| 차단된 클라우드 백업 | 예 | 아니요 | 아니요 |

* 전자 메일 프로필 관리 필요(iOS - 선택적 초기화에 필요) 를 선택하여 정책을 배포한 경우 해당 프로필의 관리되는 전자 메일 프로필과 캐시된 전자 메일이 디바이스에서 삭제됩니다.

다음에 디바이스가 기본 이동성 및 보안 사용하여 체크 인할 때 영향을 받는 디바이스에서 정책이 제거됩니다. 디바이스에 적용되는 새 정책을 배포하는 경우 사용자에게 기본 이동성 및 보안 다시 등록하라는 메시지가 표시됩니다.

모바일 디바이스를 완전히 초기화하거나 디바이스에서 조직 정보를 선택적으로 초기화할 수도 있습니다. 자세한 내용은 기본 이동성 및 보안 모바일 디바이스 초기화를 참조하세요.