AD FS에 대 한 액세스 제어 정책 템플릿

이제 active Directory Federation Services 액세스 제어 정책 템플릿 사용을 지원합니다. 관리자는 액세스 제어 정책 템플릿을 사용 하 여 신뢰 당사자 (Rp)의 그룹 정책 템플릿을 할당 하 여 정책 설정을 적용할 수 있습니다. 관리자는 정책 템플릿에 업데이트를 할 수 있으며, 사용자 개입이 필요 없는 경우 신뢰 당사자에게 자동으로 변경 내용이 적용됩니다.

액세스 제어 정책 템플릿 무엇입니까?

정책 처리에 대 한 AD FS 코어 파이프라인에는 세 단계로: 인증, 권한 부여 및 클레임 발급 합니다. 현재 AD FS 관리자는 이러한 각 단계에 대 한 정책을 별도로 구성 해야 합니다. 이것은 또한 이러한 정책들의 의미를 이해하고 이 정책들이 상호 의존성이 있는지를 포함합니다. 또한, 관리자는 클레임 규칙 언어를 이해하고 사용자 지정 규칙을 작성하여 몇 가지 간단한/일반적인 정책(예: 외부 액세스 차단)을 사용하도록 설정해야 합니다.

어떤 액세스 제어 정책 템플릿은 관리자가 주장 언어를 사용하여 발급 권한 부여 규칙을 구성해야 했던 이전 모델을 대체합니다. 이전 발급 권한 부여 규칙의 PowerShell cmdlet은 여전히 적용되지만, 새로운 모델과는 서로 배타적입니다. 관리자는 새 모델 또는 이전 모델 사용 하도록 선택할 수 있습니다. 새 모델에는 관리자를가 다단계 인증 적용을 포함 하 여 액세스 권한을 부여 하는 시기를 제어할 수 있습니다.

액세스 제어 정책 템플릿은 허가 모델을 사용합니다. 즉, 기본적으로 아무도 접근 권한이 없으며, 접근 권한은 명시적으로 부여해야 합니다. 그러나 이것은 단순한 모두 허용 또는 아무 것도 허용하지 않는 방식이 아닙니다. 관리자는 허용 규칙에 예외를 추가할 수 있습니다. 예를 들어 관리자가이 옵션을 선택 하 고 IP 주소 범위를 지정 하 여 특정 네트워크에 따라 액세스 권한을 부여 하려는. 하지만 관리자가 추가할 수 고 예외를 예를 들어, 관리자가 특정 네트워크에서 예외를 추가 및 해당 IP 주소 범위를 지정 수 있습니다.

기본 제공 액세스 제어 정책 템플릿 vs 사용자 지정 액세스 제어 정책 템플릿

AD FS에는 몇 가지 기본 제공 액세스 제어 정책 템플릿을 포함합니다. 쉽게 적용할 수 있는 정책 요구 사항이 동일한 몇 가지 일반적인 시나리오를 대상으로 합니다. 예를 들어, Office 365의 클라이언트 액세스 정책이 이에 해당합니다. 이러한 서식 파일을 수정할 수 없습니다.

비즈니스 요구를 해결 하기 위해 유연성을 높이기 위해, 관리자가 자신의 접근 정책 템플릿을 생성할 수 있습니다. 이것들은 생성 후 수정할 수 있으며, 사용자 지정 정책 서식 파일의 변경 사항은 해당 정책 템플릿에 의해 제어되는 모든 RP에 적용됩니다. AD FS 관리 내에서 "액세스 제어 정책 추가"를 클릭하여 사용자 지정 정책 템플릿을 추가하십시오.

정책 템플릿을 만들려면 관리자가 먼저 어떤 조건에서 요청에 권한이 부여 됩니다 토큰 발급 및/또는 위임에 대 한을 지정 해야 합니다. 조건 및 동작 옵션은 아래 표에 나와 있습니다. 굵게 표시 된 조건은 다른 또는 새 값을 가진 관리자가 추가로 구성할 수 있습니다. 관리자는 예외를 지정할 수 있습니다. 조건이 충족되었을 때, 지정된 예외가 있으며 그 예외에 명시된 조건과 들어오는 요청이 일치하면 허가 동작이 트리거되지 않습니다.

| 사용자 허용 | Except |

|---|---|

| 특정 네트워크에서 |

특정 네트워크에서 특정 그룹에서 특정 신뢰 수준이 있는 디바이스에서 요청에 특정 클레임이 있는 경우 |

| 특정 그룹에서 |

특정 네트워크에서 특정 그룹에서 특정 신뢰 수준이 있는 디바이스에서 요청에 특정 클레임이 있는 경우 |

| 특정 신뢰 수준이 있는 디바이스에서 |

특정 네트워크에서 특정 그룹에서 특정 신뢰 수준이 있는 디바이스에서 요청에 특정 클레임이 있는 경우 |

| 요청에 특정 클레임이 있는 경우 |

특정 네트워크에서 특정 그룹에서 특정 신뢰 수준이 있는 디바이스에서 요청에 특정 클레임이 있는 경우 |

| 다중 요소 인증을 요구 하 고 |

특정 네트워크에서 특정 그룹에서 특정 신뢰 수준이 있는 디바이스에서 요청에 특정 클레임이 있는 경우 |

관리자가 여러 조건을 선택하면 AND 관계입니다. 작업은 상호 배타적이 고 한 정책 규칙에 대 한 선택할 수 있습니다만 하나의 동작 합니다. 관리자가 여러 예외를 선택하는 경우 OR 관계입니다. 몇 가지 정책 규칙 예는 다음과 같습니다.

| Policy | 정책 규칙 |

|---|---|

| 엑스트라넷 액세스 MFA 요구 모든 사용자에게 허가되었습니다 |

규칙 #1 엑스트라넷에서 MFA 사용 시 Permit Rule#2 인트라넷에서 Permit |

| 비 FTE 제외 하 고 외부 액세스는 허용 되지 않습니다. 작업 장소에 연결된 장치에서 정규직 직원의 인트라넷 접근이 허용됩니다. |

규칙 #1 엑스트라넷에서 및 비 FTE 그룹에서 Permit 규칙 #2 인트라넷에서 작업 공간 조인 디바이스에서 및 FTE 그룹에서 Permit |

| 엑스트라넷에 대한 액세스에는 "서비스 관리자"를 제외하고 MFA가 필요합니다. 모든 사용자가 접근할 수 있습니다. |

규칙 #1 엑스트라넷에서 MFA 사용 시 Permit 제외 하 고 서비스 관리 그룹 규칙 #2 always Permit |

| 엑스트라넷에서 액세스하는 작업 공간에 연결되지 않은 디바이스는 MFA가 필요합니다. AD 패브릭 인트라넷 및 엑스트라넷 액세스를 허용 합니다. |

규칙 #1 인트라넷에서 그리고 AD 패브릭 그룹에서 Permit 규칙 #2 엑스트라넷에서 작업 영역이 아닌 조인 디바이스 에서 및 AD Fabric 그룹에서 MFA 사용 시 Permit 규칙 #3 엑스트라넷에서 작업 공간 조인 디바이스에서 및 AD Fabric 그룹에서 Permit |

매개 변수가 있는 정책 템플릿 vs 매개 변수가 없는 정책 템플릿

매개 변수가 있는 정책 템플릿은 매개 변수를 포함 하는 정책 템플릿을입니다. 관리자는 이 서식 파일을 RPs에 할당할 때 해당 매개 변수의 값을 입력해야 합니다. 매개 변수가 있는 정책 템플릿을 만든 후에는 관리자가 변경할 수 없습니다. 매개 변수가 있는 정책의 예로 기본 제공 정책과 특정 그룹을 허용하는 정책이 있습니다. 이 정책은 RP에 적용 될 때마다이 매개 변수를 지정 해야 합니다.

매개 변수가 없는 정책 템플릿은 매개 변수가 없는 하는 정책 템플릿을입니다. 관리자는 필요한 입력 없이 RPs에이 서식 파일을 할당할 수 하 고 변경 하는 매개 변수가 없는 정책 템플릿을 만든 후입니다. 이러한 예는 기본 제공 정책, 모든 사용자 허용 및 MFA가 필요 합니다.

매개 변수가 없는 액세스 제어 정책을 만드는 방법

제어 정책 매개 변수가 없는 액세스를 만들려면 다음 절차를 따르십시오

매개 변수가 없는 액세스 제어 정책을 만들려면

왼쪽에서 AD FS 관리에서 액세스 제어 정책을 선택 하 고 오른쪽에서 액세스 제어 정책 추가 클릭 합니다.

이름과 설명을 입력 합니다. 예: 사용자가 인증 된 디바이스를 허용 합니다.

아래에서 다음 규칙 중 하나라도 충족 되는 경우에 대 한 액세스를 허용, 를 클릭 하 여 추가합니다.

허용, 아래에서 확인란을 선택 상자 옆에 특정 신뢰 수준으로 디바이스에서

아래쪽에서 밑줄이 그어진 특정을 선택합니다.

팝업 창에서 드롭다운에서 인증을 선택합니다. 확인을 클릭합니다.

확인을 클릭합니다. 확인을 클릭합니다.

매개 변수가 있는 액세스 제어 정책을 만드는 방법

정책 매개 변수가 있는 액세스 제어를 만들려면 다음 절차를 따르십시오

매개 변수가 있는 액세스 제어 정책을 만들려면

왼쪽에서 AD FS 관리에서 액세스 제어 정책을 선택 하 고 오른쪽에서 액세스 제어 정책 추가 클릭 합니다.

이름과 설명을 입력 합니다. 예: 특정 클레임의 사용자를 허용 합니다.

아래에서 다음 규칙 중 하나라도 충족 되는 경우에 대 한 액세스를 허용, 를 클릭 하 여 추가합니다.

허가에 따라 요청 내 특정 청구 사항 옆의 확인란에 체크하십시오.

아래쪽에서 밑줄이 그어진 특정을 선택합니다.

팝업 창에서 액세스 제어 정책이 할당될 때 지정된 매개 변수를 선택합니다. 확인을 클릭합니다.

확인을 클릭합니다. 확인을 클릭합니다.

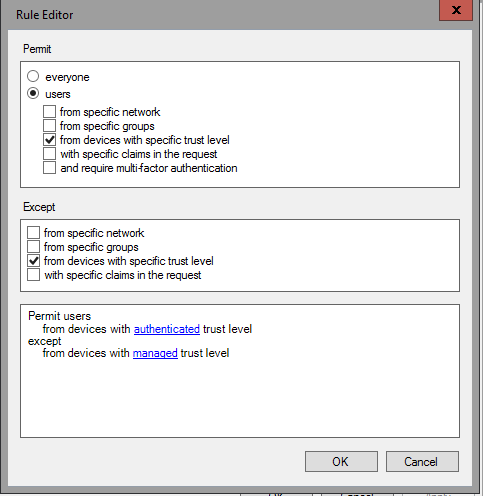

예외와 함께 사용자 지정 액세스 제어 정책을 만드는 방법

액세스 제어 정책을 예외와 함께 만들려면 다음 절차를 따르십시오.

예외와 함께 사용자 지정 액세스 제어 정책을 만들려면

왼쪽에서 AD FS 관리에서 액세스 제어 정책을 선택 하 고 오른쪽에서 액세스 제어 정책 추가 클릭 합니다.

이름과 설명을 입력 합니다. 예를 들어: 인증은 되었지만 관리되지 않은 디바이스를 사용자를 허용합니다.

아래에서 다음 규칙 중 하나라도 충족 되는 경우에 대 한 액세스를 허용, 를 클릭 하 여 추가합니다.

허용, 아래에서 확인란을 선택 상자 옆에 특정 신뢰 수준으로 디바이스에서

아래쪽에서 밑줄이 그어진 특정을 선택합니다.

팝업 창에서 드롭다운에서 인증을 선택합니다. 확인을 클릭합니다.

"특정 신뢰 수준의 디바이스에서 확인란에 체크하십시오."

아래 아래를 제외하고 밑줄이 그은 특정 밑줄을 선택합니다 .

팝업 창에서 드롭다운에서 관리 형을 선택합니다. 확인을 클릭합니다.

확인을 클릭합니다. 확인을 클릭합니다.

여러 허용 조건을 사용 하 여 사용자 지정 액세스 제어 정책을 만드는 방법

여러 허용 조건을 가진 액세스 제어 정책을 만들려면 다음 절차를 따르십시오.

매개 변수가 있는 액세스 제어 정책을 만들려면

왼쪽에서 AD FS 관리에서 액세스 제어 정책을 선택 하 고 오른쪽에서 액세스 제어 정책 추가 클릭 합니다.

이름과 설명을 입력 합니다. 예: 특정 그룹에서 특정 클레임을 가진 사용자를 허용 합니다.

아래에서 다음 규칙 중 하나라도 충족 되는 경우에 대 한 액세스를 허용, 를 클릭 하 여 추가합니다.

허가 아래, 특정 그룹에서 및 요청에서 특정주장을 가진 아래의 확인란 옆에 체크 표시를 합니다.

아래쪽에서 그룹 옆에 있는 첫 번째 조건에 대해 밑줄이 그어진 특정 조건을 선택합니다.

팝업 창에서 정책이 할당될 때 지정된 매개변수를 선택합니다. 확인을 클릭합니다.

맨 아래에서 클레임 옆에 있는 두 번째 조건에 대해 밑줄이 그어진 특정 조건을 선택합니다.

팝업 창에서 액세스 제어 정책이 할당될 때 지정된 매개 변수를 선택합니다. 확인을 클릭합니다.

확인을 클릭합니다. 확인을 클릭합니다.

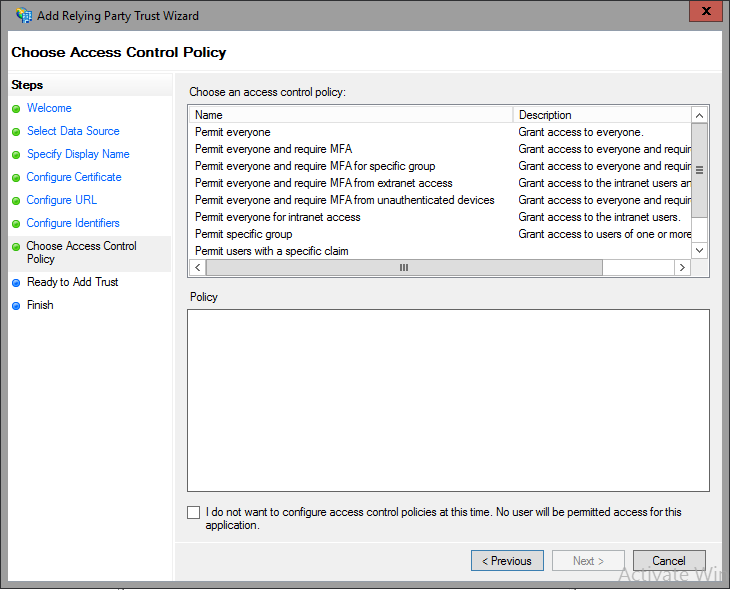

새 애플리케이션에 액세스 제어 정책을 할당 하는 방법

새 애플리케이션에 액세스 제어 정책을 할당하는 것은 매우 간단하며, 이제 RP를 추가할 수 있도록 마법사에 통합되었습니다. 신뢰 당사자 트러스트 마법사에서 할당 하고자 하는 액세스 제어 정책을 선택할 수 있습니다. 새 신뢰 당사자 트러스트를 만들 때 요구 사항입니다.

기존 애플리케이션의 액세스 제어 정책 할당 하는 방법

기존 애플리케이션에 액세스 제어 정책을 할당하려면, Relying Party Trusts에서 애플리케이션을 선택하고 오른쪽 클릭하여 액세스 제어 정책 편집을 선택합니다.

여기에서 액세스 제어 정책 선택한 애플리케이션에 적용 합니다.