Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

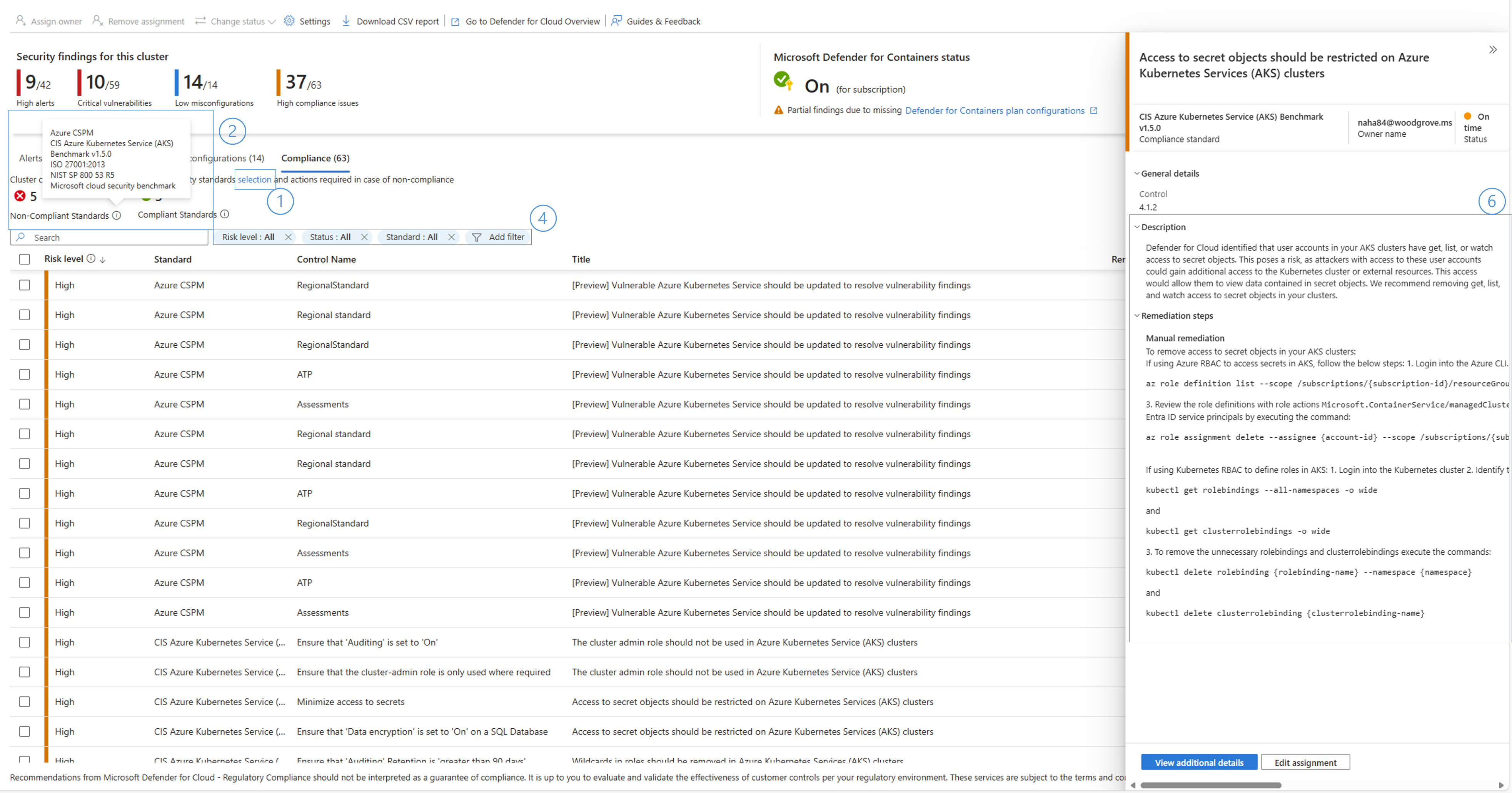

O painel de segurança do AKS fornece visibilidade e correção automatizada para problemas de segurança. Ele permite que as equipes de engenharia de plataforma protejam seu ambiente do Kubernetes de forma mais fácil e eficaz.

A consolidação de dados operacionais e de segurança no portal do AKS fornece aos engenheiros uma exibição unificada de seu ambiente do Kubernetes. Essa exibição ajuda a detectar e corrigir problemas de segurança com eficiência, com interrupção mínima do fluxo de trabalho. Isso reduz o risco de problemas de segurança não detectados e acelera a correção.

O Painel de Segurança do AKS permite:

Examine, investigue e obtenha a correção guiada para alertas de detecção de ameaças em tempo de execução, avaliação de vulnerabilidades, configurações incorretas de segurança e desvio dos padrões de conformidade.

Habilite o plano do Defender para Contêineres e defina as configurações para o cluster específico do AKS.

Atribua um responsável e acompanhe o progresso de um problema de segurança. Este recurso funciona quando o Gerenciamento de Postura do Defender Cloud Security (Defender CSPM) é ativado para a assinatura.

Pré-requisitos

O Painel de Segurança do AKS mostrará problemas de segurança para um cluster se pelo menos um dos seguintes planos estiver habilitado:

- Defender para Contêineres na assinatura ou no cluster individual.

- GPSN do Defender na assinatura.

Usando o Dashboard de Segurança do AKS

Acesse o Painel de Segurança do AKS em um painel de recursos de cluster do AKS selecionando o Microsoft Defender para Nuvem na lista de menus.

Entender as seções do painel

Descobertas de segurança

A barra de descobertas superior mostra o status de segurança do cluster. Para cada tipo de descoberta, ele mostra o número dos problemas de maior gravidade ou risco. Use as principais descobertas para decidir se deve verificar as diferentes guias para uma investigação mais aprofundada.

Aba de Alertas de Segurança

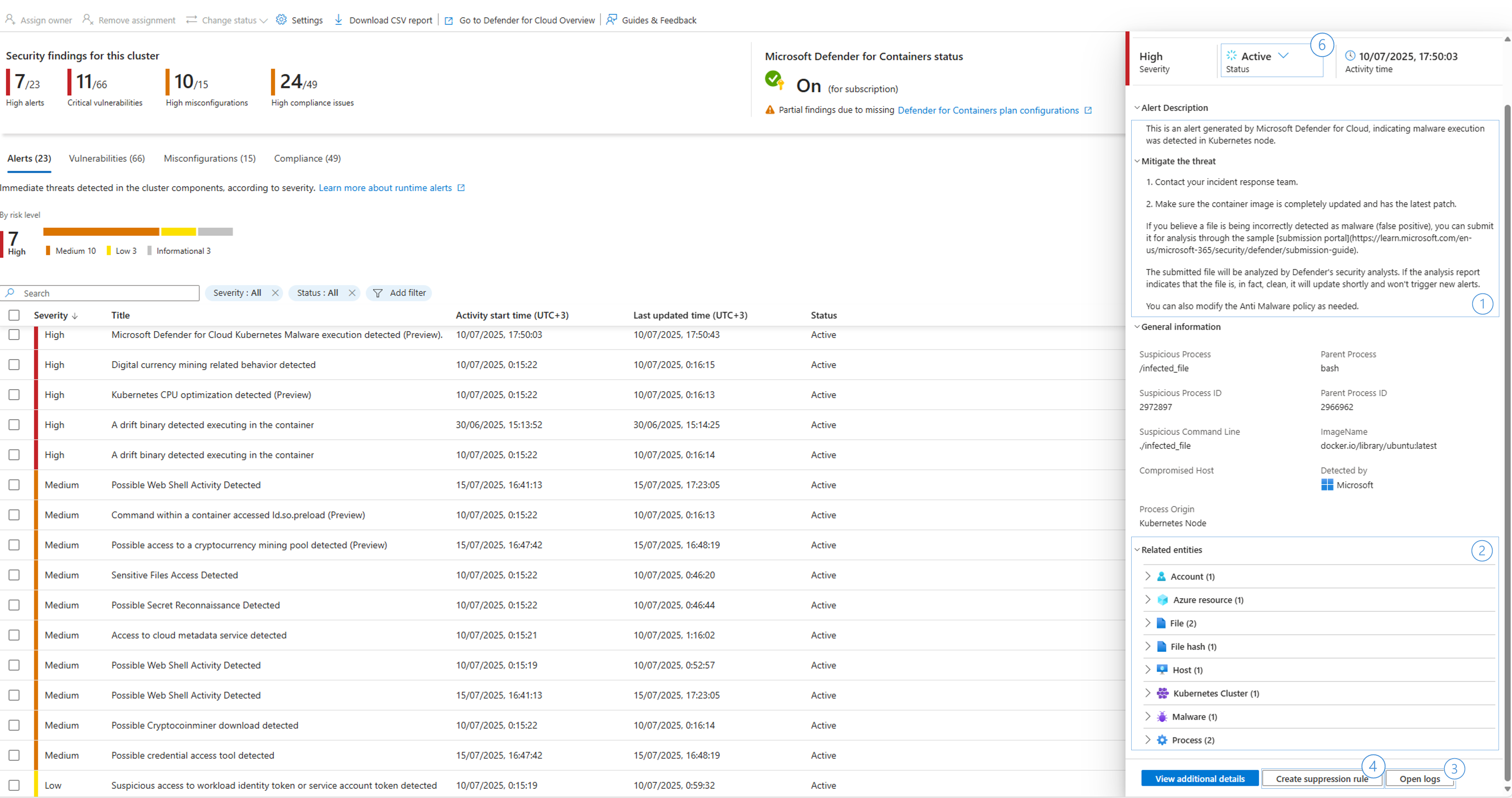

Alertas de segurança são notificações do Defender para Nuvem sobre atividades suspeitas ou ameaças potenciais ativas em seu ambiente. O serviço prioriza os alertas por risco.

Ao selecionar um alerta, você abre um painel que fornece mais informações sobre a detecção que disparou o alerta. O painel também sugere ações que você pode executar para resolver o problema.

Gravidade dos alertas

Alto Há uma grande probabilidade de que seu recurso esteja comprometido. Você deve investigar imediatamente. O Defender para Nuvem tem alta confiança tanto na intenção mal-intencionada quanto nas descobertas usadas para emitir o alerta.

Média O alerta provavelmente indica atividade suspeita e pode mostrar que um recurso está comprometido. A confiança na análise ou resultado é média. A confiança da intenção mal-intencionada é média a alta. Esses alertas geralmente vêm de detecções baseadas em machine learning ou anomalias.

Baixo Este alerta pode ser um falso positivo ou um ataque bloqueado.

Informativo Um incidente normalmente inclui vários alertas. Alguns alertas podem aparecer por conta própria para serem apenas informativos, mas no contexto dos outros alertas, eles podem justificar uma visão mais detalhada.

Investigar um alerta

Examine a descrição do alerta e as etapas recomendadas para resposta no painel direito do alerta.

Use os detalhes adicionais e as entidades relacionadas para identificar a carga de trabalho comprometida.

Selecione Abrir logs para investigar os logs no período de tempo relevante.

Crie uma regra de supressão para suprimir alertas futuros com características semelhantes se o alerta não for relevante para sua organização. Saiba mais sobre regras de supressão.

Configure regras de segurança para o cluster para controlar alguns dos tipos de alerta. Saiba mais sobre como configurar políticas de desvio.

Altere o status do alerta após mitigar um alerta para referência ou filtragem futura. Você precisa da função de administrador de segurança para alterar o status do alerta.

Observação

O Defender para Nuvem também transmite alertas diretamente para o Microsoft XDR.

Saiba mais sobre alertas de segurança no Defender para Nuvem.

Aba de avaliação de vulnerabilidade

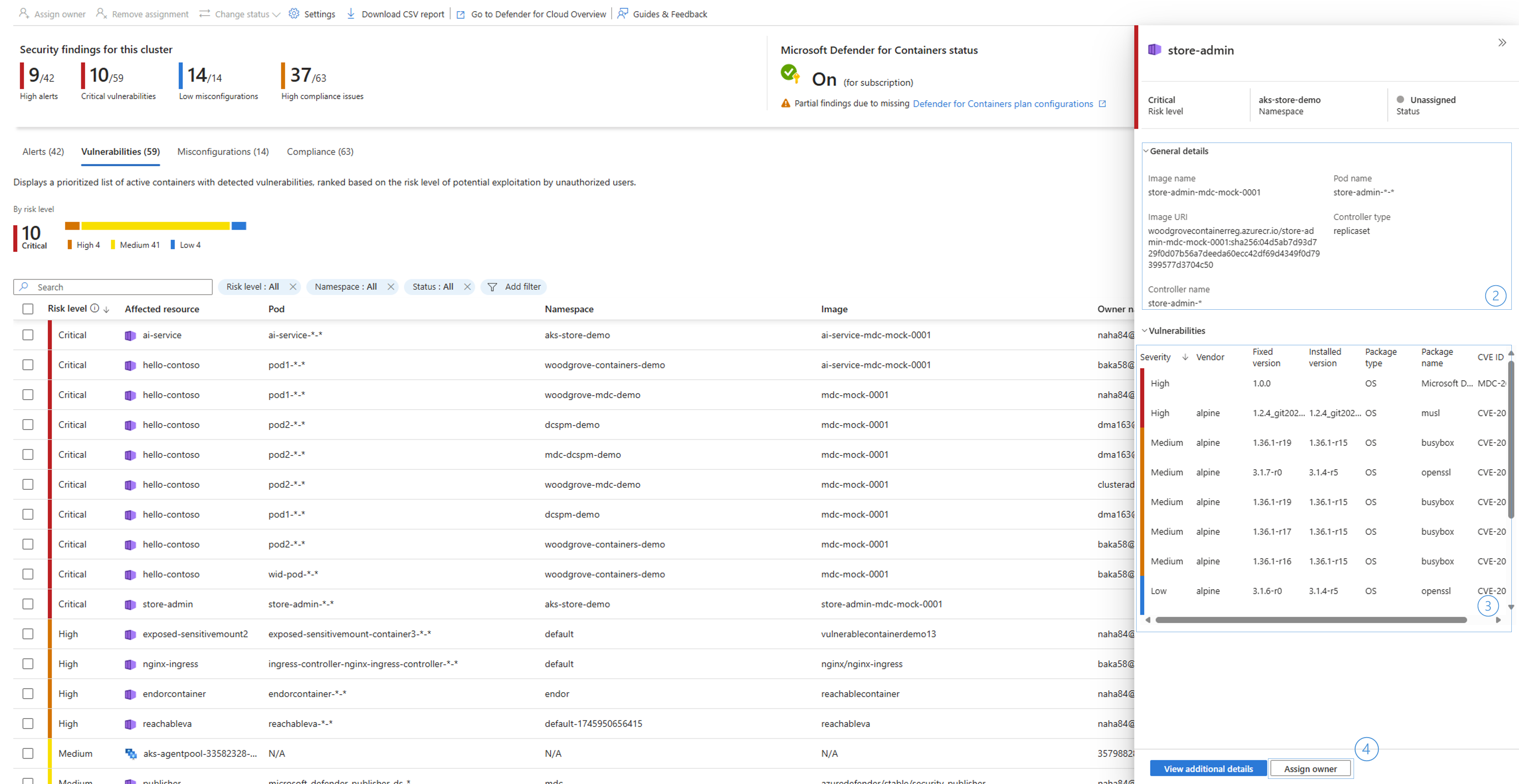

O painel de segurança do AKS mostra os resultados da verificação de vulnerabilidades de software para contêineres em execução e pools de nós do cluster. Ele gera uma lista priorizada de componentes vulneráveis. Essa lista é classificada por um mecanismo dinâmico que avalia os riscos em seu ambiente (disponível com o plano do Defender CSPM habilitado) e considera o potencial de exploração.

A verificação de imagens de contêiner inclui os seguintes tipos de pacotes:

Pacotes do sistema operacional: Verifica se há vulnerabilidades em pacotes instalados pelo gerenciador de pacotes do sistema operacional no Linux e no sistema operacional Windows. Consulte a lista completa do sistema operacional com suporte e suas versões.

Pacotes específicos do idioma (somente Linux): Dá suporte à verificação de pacotes e arquivos específicos do idioma, juntamente com suas dependências, que são instalados ou copiados sem usar o gerenciador de pacotes do sistema operacional. Consulte a lista completa de idiomas com suporte.

Examinar as conclusões da avaliação de vulnerabilidades

Selecione o componente vulnerável na guia vulnerabilidades para abrir o painel de detalhes.

Use os detalhes gerais para identificar o componente relevante e a propriedade para correção.

Examine a lista de CVEs, use o nome do pacote e as informações de versão fixas para identificar para qual versão do pacote o pacote deve ser atualizado para corrigir o problema.

Use o proprietário atribuído (disponível com o plano GPSN do Defender) para designar um proprietário para a correção e notificá-lo por email ou com um tíquete no Service Now.

Saiba mais sobre a avaliação de vulnerabilidades no Defender para Nuvem.

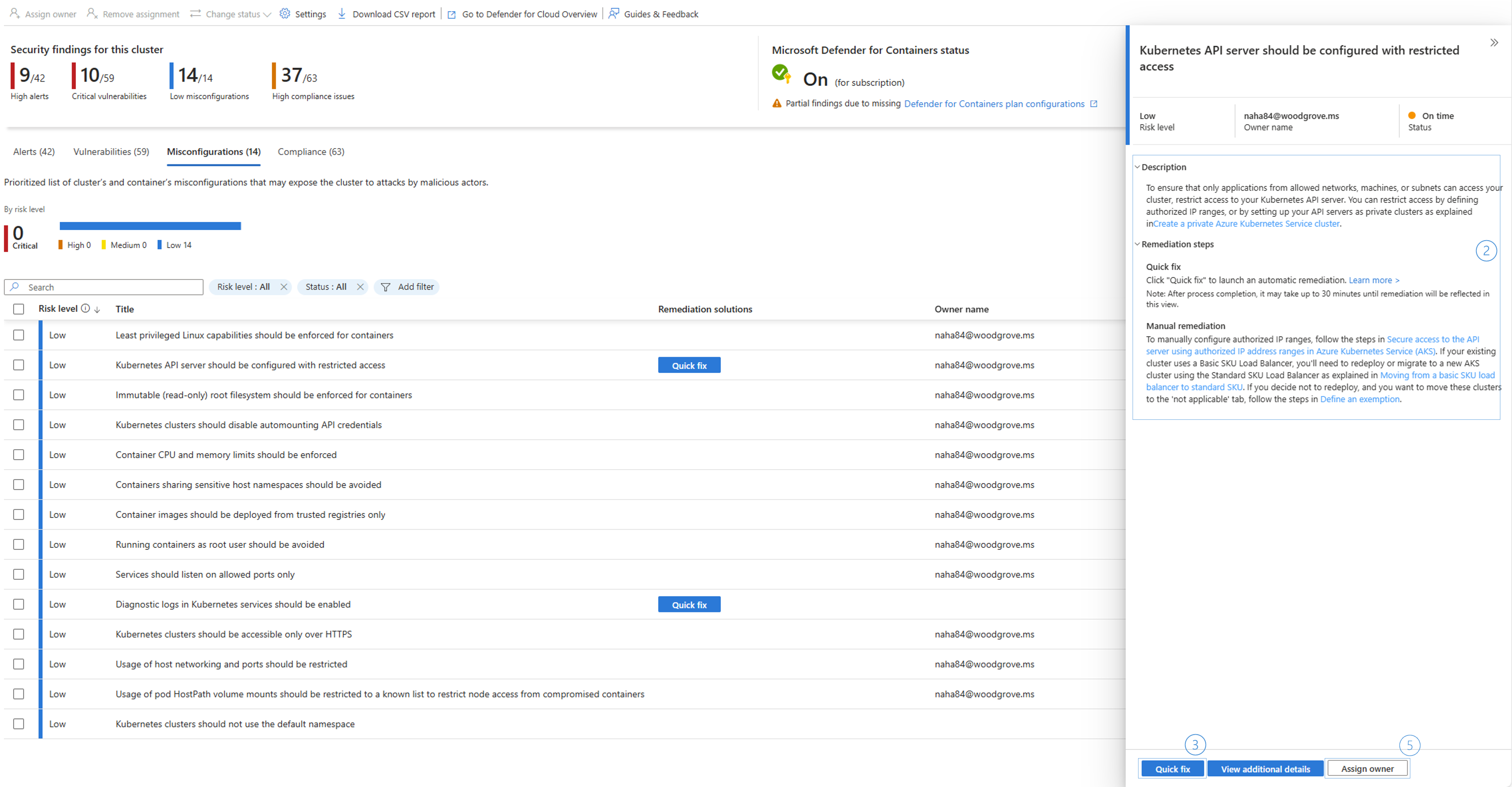

Aba de Misconfigurações

O Microsoft Defender para Nuvem monitora continuamente as APIs do Azure e do AKS, juntamente com cargas de trabalho do Kubernetes. Ele identifica configurações dentro do cluster ou em seus contêineres em execução que podem afetar a postura de segurança do cluster e expor o cluster a riscos. O Defender também oferece diretrizes e correções automáticas para resolver esses problemas.

Revisar descobertas da avaliação de configuração incorreta

Selecione o componente configurado incorretamente na guia configuração incorreta para abrir o painel de detalhes.

Reveja a descrição e as etapas de correção.

Para configurações incorretas no nível do cluster, use o botão Correção Rápida para iniciar o fluxo de correção.

Para configurações incorretas de contêineres, é recomendável implantar a política para evitar futuras implantações com falha. Use o link para uma política integrada relevante do "Azure Policy".

Use o proprietário atribuído (disponível com o plano GPSN do Defender) para designar um proprietário para a correção e notificá-lo por email ou com um tíquete no Service Now.

Saiba mais sobre como corrigir configurações incorretas de segurança com o Defender para Nuvem.

Aba Conformidade

O Defender para Nuvem avalia continuamente seu ambiente em relação aos padrões e parâmetros de comparação regulatórios selecionados. Ele fornece uma visão clara do seu status de conformidade, realça os requisitos não atendidos e oferece recomendações para ajudá-lo a melhorar sua postura de segurança na nuvem.

Como usar a guia de conformidade

Configure o padrão de conformidade necessário ao qual você precisa aderir. Você configura o padrão no nível da assinatura. Siga o link para a configuração na guia conformidade ou nas configurações do painel.

Depois que os padrões relevantes forem selecionados, use o resumo da guia de conformidade para entender com qual padrão você está em conformidade e o que requer etapas adicionais para cumprir.

A grade da guia de conformidade mostra apenas recomendações para controles com os quais o cluster ou seus componentes não estão em conformidade.

Use os filtros para filtrar a grade de recomendações de acordo com suas necessidades.

Selecione cada recomendação para abrir o painel de detalhes.

Siga as etapas de remediação no painel lateral para estar em conformidade com o controle relevante.

Saiba maissobre a conformidade regulatória no Defender para Nuvem.

Saiba mais sobre como configurar padrões de conformidade regulatória

Ações em massa

Você pode selecionar várias recomendações ou alertas usando as caixas de seleção ao lado de cada recomendação. Em seguida, selecione Atribuir responsável para recomendações ou Alterar Status para alertas na barra de ferramentas do painel.

Exportar descobertas de segurança

Selecione Baixar o relatório CSV para baixar as descobertas de segurança do cluster como um arquivo CSV. Você também pode usar a API REST do Defender para Nuvem para recuperar as descobertas de segurança.

Configurações

Habilitação do plano

Habilite a proteção de contêineres do Microsoft Defender para Nuvem (Defender para Contêineres) para um único cluster do AKS ou no nível da assinatura para proteger todos os clusters nessa assinatura. Use o painel de configurações da barra de ferramentas do painel para habilitar o plano.

Observação

Ao habilitar o Defender para Contêineres no nível da assinatura, você só pode alterar as configurações do plano no nível da assinatura.

Ao habilitar outros planos do Microsoft Defender para Nuvem, você pode examinar todos os seus ativos de nuvem para identificar caminhos de ataque entre recursos, identificar com mais precisão o risco e fornecer alertas e visibilidade total sobre incidentes de segurança entre recursos. Saiba mais.

Planejar configurações

Sensor do Defender – Implanta o agente do Defender para Contêineres no cluster. Esse sensor é necessário para a proteção contra ameaças em tempo de execução e recursos de implantação fechada.

Acesso à API do Kubernetes – Necessário para avaliação de vulnerabilidade, configurações incorretas, avaliação de conformidade e proteção contra ameaças em tempo de execução.

Acesso ao Registro – Necessário para avaliação de vulnerabilidades e recursos de implantação fechados.

Política do Azure – Implanta um agente no cluster para gerar recomendações para proteger o plano de dados do cluster.

Observação

Se você definir as configurações no nível da assinatura, elas substituirão as configurações configuradas no nível do cluster.

Defina o plano do Defender para Contêineres para o cluster ou a assinatura usando comandos da API REST.