Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

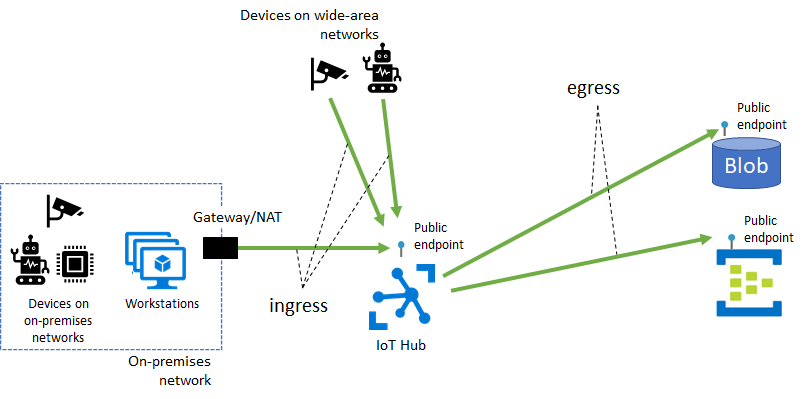

Por padrão, os nomes de host do Hub IoT são mapeados para um ponto de extremidade público com um endereço IP roteado publicamente pela Internet. Diferentes clientes compartilham esse ponto de extremidade público do Hub IoT, e dispositivos IoT em redes de longa distância e redes locais podem acessá-lo.

Alguns recursos do Hub IoT, incluindo roteamento de mensagens, upload de arquivos e importação/exportação de dispositivo em massa, também exigem conectividade do Hub IoT para um recurso do Azure de propriedade do cliente em seu ponto de extremidade público. Esses caminhos de conectividade compõem o tráfego de saída do Hub IoT para os recursos do cliente.

Talvez você queira restringir a conectividade aos recursos do Azure (incluindo o Hub IoT) por meio de uma rede virtual que você possui e opera por vários motivos, incluindo:

A introdução ao isolamento de rede para o Hub IoT, impedindo a exposição da conectividade à Internet pública.

Habilitar uma experiência de conectividade privada de seus ativos de rede locais, o que garante que seus dados e tráfego sejam transmitidos diretamente para a rede de backbone do Azure.

Impedindo ataques de exfiltração de redes locais confidenciais.

Seguindo os padrões estabelecidos de conectividade de todo o Azure usando pontos de extremidade privados.

Este artigo descreve como atingir essas metas usando o Link Privado do Azure para conectividade de entrada com o Hub IoT e usando a exceção de serviços confiáveis da Microsoft para conectividade de saída do Hub IoT para outros recursos do Azure.

Conectividade de entrada para Hub IoT usando Link Privado do Azure

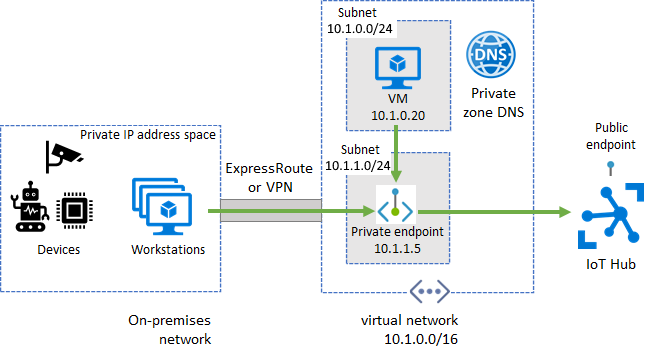

Um ponto de extremidade privado é um endereço IP privado alocado dentro de uma rede virtual de propriedade do cliente por meio da qual um recurso do Azure pode ser acessado. Com o Link Privado do Azure, você pode configurar um ponto de extremidade privado para o hub IoT para permitir que os serviços dentro de sua rede virtual cheguem ao Hub IoT sem exigir que o tráfego seja enviado para o ponto de extremidade público do Hub IoT. Da mesma forma, seus dispositivos locais podem usar o Gateway de VPN do Azure ou o emparelhamento do Azure ExpressRoute para obter conectividade com sua rede virtual e seu hub IoT (por meio de seu ponto de extremidade privado). Como resultado, você pode restringir ou bloquear completamente a conectividade com os pontos de extremidade públicos do hub IoT usando o filtro IP do Hub IoT ou opção de acesso à rede pública. Essa abordagem mantém a conectividade com o seu hub usando o ponto de extremidade privado para dispositivos. O foco principal dessa configuração é para dispositivos dentro de uma rede local. Essa configuração não é recomendada para dispositivos implantados em uma rede de ampla área.

Antes de continuar, verifique se os seguintes pré-requisitos são atendidos:

Você criou uma rede virtual do Azure com uma sub-rede na qual criar o ponto de extremidade privado.

Para dispositivos que operam em redes locais, configure o Gateway de VPN do Azure ou o emparelhamento privado do Azure ExpressRoute em sua rede virtual do Azure.

Configurar um ponto de extremidade privado para a entrada do Hub IoT

Os endereços de rede privados funcionam para as APIs de dispositivos do Hub IoT (como mensagens de dispositivo para nuvem) e as APIs de serviço (como criar e atualizar dispositivos).

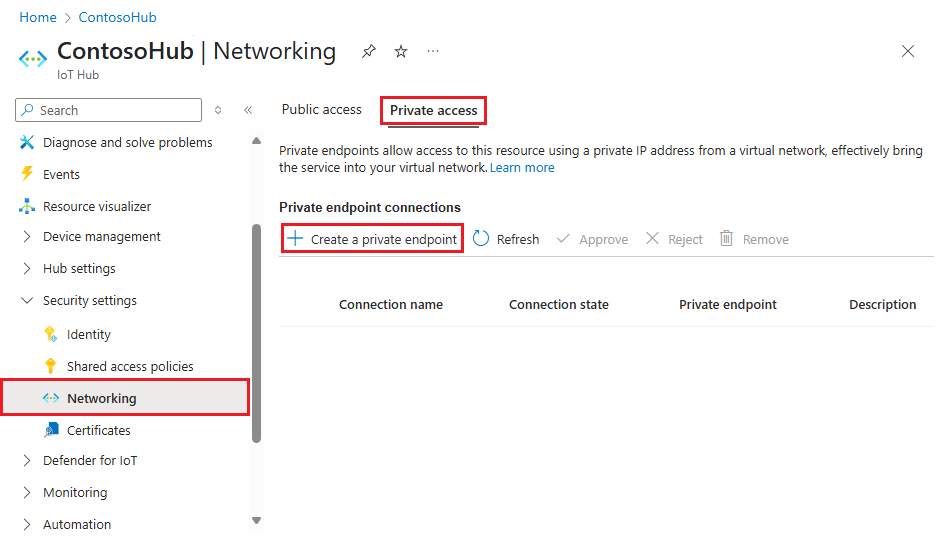

No portal do Azure, navegue até o hub IoT.

No painel esquerdo, em configurações de segurança, selecione Acesso>privado de rede e, em seguida, selecione Criar um ponto de extremidade privado.

Forneça a assinatura, o grupo de recursos, o nome, o nome da interface de rede e a região para criar o novo ponto de extremidade privado. Idealmente, um endpoint privado deve ser criado na mesma localização geográfica que o hub.

Selecione Avançar: Recurso e forneça a assinatura do recurso do Hub IoT. Em seguida, selecione Microsoft.Devices/IotHubs para o tipo de recurso, o nome do hub IoT como o recurso e o iotHub como o sub-recurso de destino.

Selecione Avançar: Rede Virtual e forneça sua rede virtual e sub-rede para criar o endpoint privado.

Selecione Avançar: DNS e selecione a opção de integração com a zona DNS privada, se desejar.

Selecione Avançar: Tags e, opcionalmente, forneça quaisquer tags para seu recurso.

Selecione Avançar: Examine + crie para examinar os detalhes do recurso de link privado e, em seguida, selecione Criar para criar o recurso.

Ponto de extremidade integrado compatível com Hubs de Eventos

O ponto de extremidade compatível com Hubs de Eventos integrado também pode ser acessado por meio de ponto de extremidade privado. Quando o link privado estiver configurado, você deverá ver outra conexão e configuração de ponto de extremidade privado para o ponto de extremidade interno. É aquele com servicebus.windows.net no FQDN.

O filtro de IP do Hub IoT pode, opcionalmente, controlar o acesso público ao ponto de extremidade interno.

Para bloquear completamente o acesso à rede pública ao hub IoT, desative o acesso à rede pública ou use o filtro IP para bloquear todo o IP e selecione a opção para aplicar regras ao ponto de extremidade interno.

Preços do Link Privado

Para obter detalhes de preço, confira Preço do Link Privado do Azure.

Conectividade de saída do Hub IoT para outros recursos do Azure

O Hub IoT pode se conectar ao armazenamento de blobs do Azure, hub de eventos, recursos do barramento de serviço para roteamento de mensagens, carregamento de arquivos e importação/exportação de dispositivos em massa sobre o ponto de extremidade público dos recursos. Associar seu recurso a uma rede virtual bloqueia a conectividade com o recurso por padrão. Como resultado, essa configuração impede que os hubs IoT enviem dados para seus recursos. Para corrigir esse problema, habilite a conectividade do recurso do Hub IoT para o seu recurso de conta de armazenamento, hub de eventos ou barramento de serviço por meio da opção serviço confiável da Microsoft.

Para permitir que outros serviços encontrem seu hub IoT como um serviço confiável da Microsoft, seu hub deve usar uma identidade gerenciada. Depois que uma identidade gerenciada for provisionada, conceda permissão à identidade gerenciada do hub para acessar seu ponto de extremidade personalizado. Siga os procedimentos fornecidos no Suporte do Hub IoT para identidades gerenciadas para provisionar uma identidade gerenciada com permissão RBAC (controle de acesso baseado em função) do Azure e adicione o ponto de extremidade personalizado ao hub IoT. Para permitir que seus hubs IoT acessem o ponto de extremidade personalizado, ative a exceção de primeira parte confiável da Microsoft se você tiver as configurações de firewall em vigor.

Preços da opção de serviço confiável da Microsoft

O recurso de exceção de serviços de primeira parte confiável da Microsoft é gratuito. Os preços das contas de armazenamento provisionadas, dos hubs de eventos ou dos recursos do barramento de serviço são aplicados separadamente.

Próximas etapas

Use os seguintes links para saber mais sobre os recursos do Hub IoT: