Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Playbooks são coleções de procedimentos que podem ser executados a partir do Microsoft Sentinel em resposta a um incidente inteiro, a um alerta individual ou a uma entidade específica. Um guia estratégico pode ajudar a automatizar e orquestrar sua resposta e pode ser definido para ser executado automaticamente quando alertas específicos são gerados ou quando incidentes são criados ou atualizados, sendo anexados a uma regra de automação. Ele também pode ser executado manualmente sob demanda em incidentes, alertas ou entidades específicos.

Este artigo descreve como anexar guias estratégicos a regras de análise ou regras de automação ou executar guias estratégicos manualmente em incidentes, alertas ou entidades específicos.

Observação

Guias estratégicos no Microsoft Sentinel se baseiam em fluxos de trabalho criados nos Aplicativos Lógicos do Azure, o que significa que você obtém toda a potência, capacidade de personalização e modelos internos dos Aplicativos Lógicos. Encargos adicionais podem ser aplicados. Visite a página de preços dos Aplicativos Lógicos do Azure para obter mais detalhes.

Importante

O Microsoft Sentinel geralmente está disponível no portal do Microsoft Defender, inclusive para clientes sem o Microsoft Defender XDR ou uma licença E5.

A partir de julho de 2026, todos os clientes que usam o Microsoft Sentinel no portal do Azure serão redirecionados para o portal do Defender e usarão apenas o Microsoft Sentinel no portal do Defender. A partir de julho de 2025, muitos novos clientes são automaticamente integrados e redirecionados para o portal do Defender.

Se você ainda estiver usando o Microsoft Sentinel no portal do Azure, recomendamos que você comece a planejar sua transição para o portal do Defender para garantir uma transição tranquila e aproveitar ao máximo a experiência de operações de segurança unificada oferecida pelo Microsoft Defender. Para obter mais informações, consulte É Hora de Mudar: Aposentando o portal Azure do Microsoft Sentinel para obter maior segurança.

Pré-requisitos

Antes de começar, verifique se você tem um guia estratégico disponível para automatizar ou executar, com um gatilho, condições e ações definidos. Para obter mais informações, veja Criar e gerenciar manuais do Microsoft Sentinel.

Funções do Azure necessárias para executar do guias estratégicos

Para executar guias estratégicos, você precisa das seguintes funções do Azure:

| Função | Descrição |

|---|---|

| Proprietário | Permite-lhe conceder acesso aos manuais no grupo de recursos. |

| Colaborador do Microsoft Sentinel | Anexar um guia estratégico a uma regra de análise ou regra de automação |

| Respondente do Microsoft Sentinel | Acesse um incidente para executar um guia estratégico manualmente. Para realmente executar o guia estratégico, você também precisa das seguintes funções: - Operador do Guia estratégico do Microsoft Sentinel, para executar um guia estratégico manualmente - Função de Colaborador de Automação do Microsoft Sentinel, para permitir que regras de automação executem o guia estratégico. |

Para obter mais informações, consulte os pré-requisitos do guia estratégico.

Permissões extras necessárias para executar manuais sobre incidentes

O Microsoft Sentinel usa uma conta de serviço para executar guias estratégicos em incidentes, aumentar a segurança e habilitar a API de regras de automação para dar suporte a casos de uso de CI/CD. Essa conta de serviço é usada para manuais acionados por incidentes ou quando você executa um manual manualmente em um incidente específico.

Além de suas próprias funções e permissões, essa conta de serviço do Microsoft Sentinel deve ter seu próprio conjunto de permissões no grupo de recursos onde o guia estratégico reside, na forma da função Microsoft Sentinel Automation Contributor . Depois que o Microsoft Sentinel tiver essa função, ele poderá executar qualquer guia estratégico no grupo de recursos relevante, manualmente ou com uma regra de automação.

Para conceder ao Microsoft Sentinel as permissões necessárias, você deve ter uma função de Proprietário ou Administrador de acesso de usuário. Para executar os manuais, também precisará da função Colaborador de Aplicações Lógicas no grupo de recursos que contém os manuais que pretende executar.

Configurar permissões do guia estratégico para incidentes em uma implantação multilocatária

Em uma implantação multilocatária, se o guia estratégico que você deseja executar estiver em um locatário diferente, você deverá conceder à conta de serviço do Microsoft Sentinel permissão para executar o guia estratégico no locatário do guia estratégico.

No menu de navegação do Microsoft Sentinel, no locatário dos guias estratégicos, selecione Configurações.

Na página Configurações, selecione a guia Configurações e, em seguida, o expansor de permissões do Playbook.

Selecione o botão Configurar permissões para abrir o painel Gerenciar permissões .

Marque as caixas de seleção dos grupos de recursos que contêm os playbooks que você deseja executar e selecione Aplicar. Por exemplo:

Você mesmo deve ter permissões de Proprietário em qualquer grupo de recursos ao qual deseja conceder permissões do Microsoft Sentinel e deve ter a função Operador de Playbook do Microsoft Sentinel em qualquer grupo de recursos que contenha playbooks que você deseja executar.

Se, em um cenário MSSP, você deseja executar um playbook em um locatário do cliente a partir de uma regra de automação criada quando estiver conectado ao locatário do provedor de serviços, você deve conceder permissão ao Microsoft Sentinel para executar o playbook nos dois locatários.

No locatário do cliente, siga as instruções padrão para a implantação multilocatário.

No locatário do fornecedor de serviços, adicione a aplicação Azure Security Insights no seu modelo de integração do Azure Lighthouse da seguinte forma:

- No portal do Azure, acesse a ID do Microsoft Entra e selecione aplicativos Empresariais.

- Selecione o tipo de aplicativo e o filtro em Aplicativos da Microsoft.

- Na caixa de pesquisa, insira o Azure Security Insights.

- Copie o campo ID do Objeto. Você precisa adicionar essa autorização extra à delegação existente do Azure Lighthouse.

A função Colaborador de Automação do Microsoft Sentinel tem um GUID fixo de f4c81013-99ee-4d62-a7ee-b3f1f648599a. Uma autorização de exemplo do Azure Lighthouse seria semelhante a esta no modelo de parâmetros:

{

"principalId": "<Enter the Azure Security Insights app Object ID>",

"roleDefinitionId": "f4c81013-99ee-4d62-a7ee-b3f1f648599a",

"principalIdDisplayName": "Microsoft Sentinel Automation Contributors"

}

Automatizar respostas a incidentes e alertas

Para responder automaticamente a incidentes inteiros ou alertas individuais com um guia estratégico, crie uma regra de automação executada quando o incidente é criado ou atualizado ou quando o alerta é gerado. Essa regra de automação inclui uma etapa que chama o guia estratégico que você deseja usar.

Para criar uma regra de automação:

Na página Automação no menu de navegação do Microsoft Sentinel, selecione Criar no menu superior e, em seguida, a regra de Automação. Por exemplo:

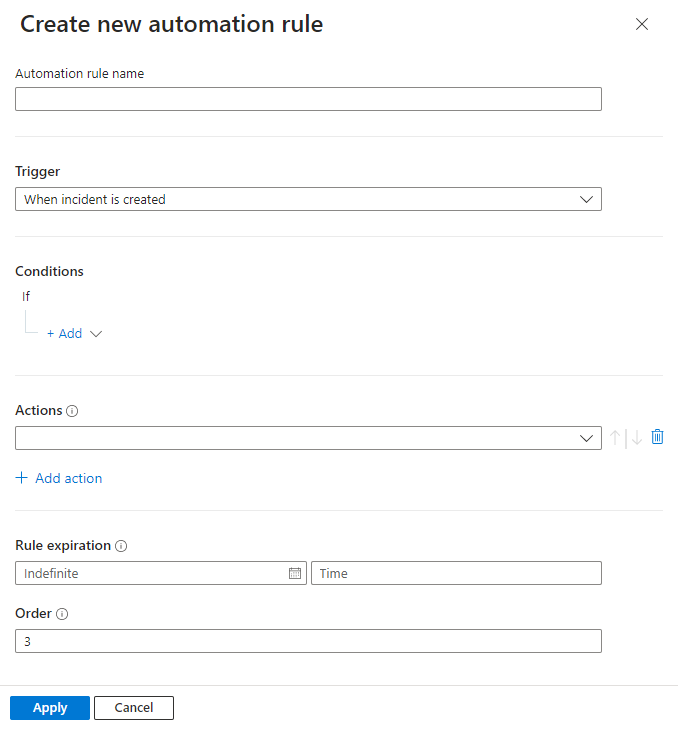

O painel Criar nova regra de automação é aberto. Digite um nome para a sua regra. Suas opções diferem dependendo se o workspace está integrado ao portal do Microsoft Defender. Por exemplo:

Gatilho: Selecione o gatilho apropriado de acordo com a circunstância para a qual você está criando a regra de automação – quando o incidente é criado, quando o incidente é atualizado ou quando o alerta é criado.

Condições:

Se o workspace ainda não estiver integrado ao portal do Defender, os incidentes poderão ter duas fontes possíveis:

- Incidentes podem ser criados no Microsoft Sentinel

- Os incidentes podem ser importados e sincronizados com o Microsoft Defender XDR.

Se você selecionou um dos gatilhos de incidente e deseja que a regra de automação entre em vigor somente em incidentes originados no Microsoft Sentinel ou, como alternativa, no Microsoft Defender XDR, especifique a origem na condição Se o provedor de incidentes for igual a.

Essa condição será exibida somente se um gatilho de incidente estiver selecionado e seu workspace não estiver integrado ao portal do Defender.

Para todos os tipos de gatilho, se você quiser que a regra de automação entre em vigor somente em determinadas regras de análise, especifique quais delas modificando a condição Se o nome da regra de análise contiver.

Adicione outras condições que você deseja determinar se essa regra de automação é executada. Selecione + Adicionar e selecione condições ou grupos de condições na lista suspensa. A lista de condições é preenchida por detalhes de alerta e campos de identificador de entidade.

Ações:

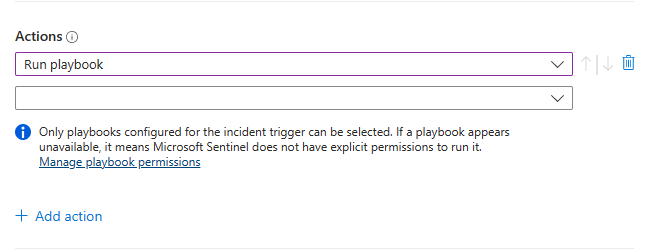

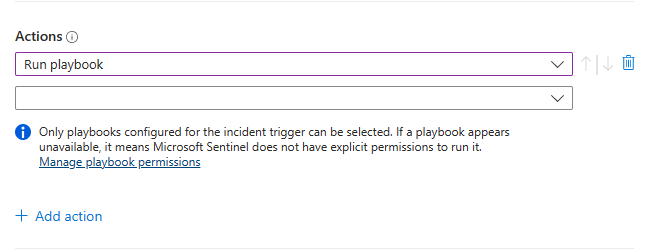

Como você está usando essa regra de automação para executar um guia estratégico, selecione a ação Executar guia estratégico na lista suspensa. Em seguida, você será solicitado a selecionar em uma segunda lista suspensa que mostra os guia estratégico disponíveis. Uma regra de automação pode executar somente os guias estratégicos que começam com o mesmo gatilho (incidente ou alerta) que o gatilho definido na regra, portanto, somente esses guias estratégicos aparecem na lista.

Se um guia estratégico aparecer esmaecido na lista suspensa, significa que o Microsoft Sentinel não tem permissão para o grupo de recursos desse guia estratégico. Selecione o link Gerenciar permissões do playbook para atribuir permissões.

No painel Gerenciar permissões que é aberto, marque as caixas de seleção dos grupos de recursos que contêm os guias estratégicos que você deseja executar e selecione Aplicar. Por exemplo:

Você mesmo deve ter permissões de Proprietário em qualquer grupo de recursos ao qual deseja conceder permissões do Microsoft Sentinel e deve ter a função Operador de Playbook do Microsoft Sentinel em qualquer grupo de recursos que contenha playbooks que você deseja executar.

Para obter mais informações, veja Permissões extras necessárias para executar guias estratégicos em incidentes.

Adicione outras ações desejadas para essa regra. Você pode alterar a ordem de execução de ações selecionando as setas para cima ou para baixo à direita de qualquer ação.

Defina uma data de validade para sua regra de automação se desejar que ela tenha uma.

Insira um número em Ordem para determinar onde, na sequência de regras de automação, essa regra é executada.

Selecione Aplicar para concluir sua automação.

Para obter mais informações, veja Criar e gerenciar manuais do Microsoft Sentinel.

Responder a alertas — método herdado

Outra maneira de executar guias estratégicos automaticamente em resposta aos alertas é chamá-los a partir de uma regra de análise. Quando a regra gera um alerta, o guia estratégico é executado.

Esse método será preterido a partir de março de 2026.

A partir de junho de 2023, você não pode mais adicionar guias estratégicos às regras de análise dessa maneira. No entanto, você ainda pode ver os guias estratégicos existentes chamados de regras de análise, que ainda serão executados até março de 2026. Recomendamos fortemente que você crie regras de automação para chamar esses guias estratégicos antes disso.

Execute um guia estratégico manualmente, sob demanda

Você também pode executar manualmente um guia estratégico sob demanda, seja em resposta a alertas, incidentes ou entidades. Isso pode ser útil em situações em que você deseja mais entrada humana e controle sobre processos de orquestração e resposta.

Executar um guia estratégico manualmente em um alerta

Este procedimento não tem suporte no portal do Defender.

No portal do Azure, selecione uma das seguintes guias conforme necessário para seu ambiente:

Na página Incidentes , selecione um incidente e selecione Exibir detalhes completos para abrir a página de detalhes do incidente.

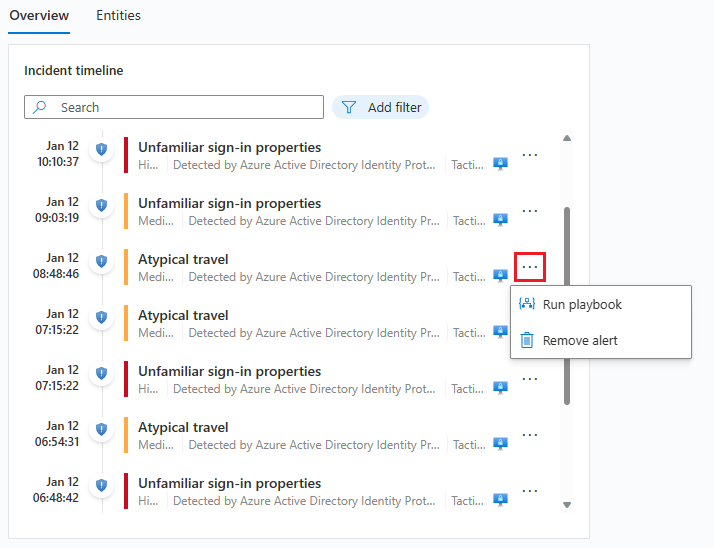

Na página de detalhes do incidente, no widget Linha do tempo do incidente, selecione o alerta no qual deseja executar o guia estratégico. Selecione os três pontos no final da linha do alerta e selecione Executar guia estratégico no menu pop-up.

O painel Guia estratégico de alertas é aberto. Você verá uma lista de todos os guias estratégicos configurados com o gatilho Microsoft Sentinel Alert Aplicativos Lógicos do Azure aos quais você tem acesso.

Selecione Executar na linha de um guia estratégico específico para executá-lo imediatamente.

Você pode ver o histórico de execução de guias estratégicos em um alerta selecionando a guia Execuções no painel Guias estratégicos de alerta. Pode levar alguns segundos para execuções recém-concluídas apareçam na lista. Selecionar uma execução específica abre o log de execução completo nos Aplicativos Lógicos.

Executar um guia estratégico manualmente em um incidente

Esse procedimento é diferente, dependendo se você estiver trabalhando no portal do Azure ou no portal do Defender. Selecione a aba relevante para seu ambiente:

Na página Incidentes, selecione um incidente.

No painel de detalhes do incidente que aparece ao lado, selecione Ações > Executar guia estratégico.

Selecionar os três pontinhos no final da linha do incidente na tabela ou clicar com o botão direito do mouse no incidente exibe a mesma lista que a opção Ação.

O painel Executar guia estratégico no incidente abre na lateral. Você verá uma lista de todos os guias estratégico configurados com o gatilho dos Aplicativos Lógicos do Azure de Incidentes do Microsoft Sentinel ao qual você tem acesso.

Se você não vir o guia estratégico que deseja executar na lista, isso significa que o Microsoft Sentinel não tem permissões para executar guias estratégicos nesse grupo de recursos.

Para conceder essas permissões, selecione Configurações>Configurações>Permissões do Playbook>Configurar permissões. No painel Gerenciar permissões que é aberto, marque as caixas de seleção dos grupos de recursos que contêm os guias estratégicos que você deseja executar e selecione Aplicar.

Para obter informações, veja Permissões extras necessárias para executar guias estratégicos sobre incidentes.

Selecione Executar na linha de um guia estratégico específico para executá-lo imediatamente.

Você deve ter a função de Operador do Guia Estratégico do Microsoft Sentinel em qualquer grupo de recursos que contenha guia estratégico que você quer executar. Se não for possível executar o guia estratégico devido a permissões ausentes, recomendamos que você entre em contato com um administrador para conceder as permissões relevantes. Para obter mais informações, consulte os pré-requisitos do guia estratégico do Microsoft Sentinel.

Exiba o histórico de execução de guias estratégicos em um incidente selecionando a guia Execuções no painel Executar o guia estratégico sobre incidentes. Pode levar alguns segundos para execuções recém-concluídas apareçam na lista. Selecionar uma execução específica abre o log de execução completo nos Aplicativos Lógicos.

Executar um guia estratégico manualmente em uma entidade

Este procedimento não tem suporte no portal do Defender.

Selecione uma entidade de uma das seguintes maneiras, dependendo do contexto de origem:

- Página de detalhes do incidente (novo)

- Página de detalhes do incidente (herdado)

- Grafo de investigação

- Busca pró-ativa

Se você estiver na página de detalhes de um incidente (nova versão):

No widget Entidades na guia Visão Geral , localize sua entidade e siga um destes procedimentos:

Não selecione a entidade. Em vez disso, selecione os três pontos à direita da entidade e selecione Executar guia estratégico. Localize o guia estratégico que você deseja executar e selecione Executar na linha desse guia estratégico.

Selecione a entidade para abrir a aba Entidades da página de detalhes do incidente. Localize sua entidade na lista e selecione os três pontos à direita. Localize o guia estratégico que você deseja executar e selecione Executar na linha desse guia estratégico.

Selecione uma entidade e faça uma busca detalhada na página de detalhes da entidade. Em seguida, selecione o botão Executar guia estratégico no painel esquerdo. Localize o guia estratégico que você deseja executar e selecione Executar na linha desse guia estratégico.

Independentemente do contexto de onde você veio, a última etapa deste procedimento é no painel Executar guia estratégico no <tipo de entidade>. Este painel mostra uma lista de todos os guias estratégicos aos quais você tem acesso e que foram configurados com o gatilho Microsoft Sentinel Entity Aplicativos Lógicos do Azure para o tipo de entidade selecionado.

No painel *Executar guia estratégico em <tipo de entidade>, selecione a guia Execuções para ver o histórico de execução do guia estratégico para uma determinada entidade. Pode levar alguns segundos para execuções recém-concluídas apareçam na lista. Selecionar uma execução específica abre o log de execução completo nos Aplicativos Lógicos.

Conteúdo relacionado

Para obter mais informações, consulte: