Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Microsoft Defender para Aplicativos de Nuvem políticas de acesso utilizam o controlo de aplicações de Acesso Condicional para fornecer monitorização e controlo em tempo real sobre o acesso a aplicações na cloud. As políticas de acesso controlam o acesso com base no utilizador, na localização, no dispositivo e na aplicação e são suportadas para qualquer dispositivo.

As políticas criadas para uma aplicação anfitriã não estão ligadas a aplicações de recursos relacionadas. Por exemplo, as políticas de acesso que criar para o Teams, Exchange ou Gmail não estão ligadas ao SharePoint, OneDrive ou Google Drive. Se precisar de uma política para a aplicação de recursos além da aplicação anfitriã, crie uma política separada.

Dica

Se preferir permitir o acesso geralmente durante a monitorização de sessões ou limitar atividades de sessão específicas, crie antes políticas de sessão. Para obter mais informações, veja Políticas de sessão.

Pré-requisitos

Antes de começar, certifique-se de que tem os seguintes pré-requisitos:

Uma licença Defender para Aplicativos de Nuvem, como uma licença autónoma ou como parte de outra licença.

Uma licença para Microsoft Entra ID P1, como licença autónoma ou como parte de outra licença.

Se estiver a utilizar um IdP que não seja da Microsoft, a licença exigida pela sua solução de fornecedor de identidade (IdP).

As aplicações relevantes integradas no controlo de aplicações de Acesso Condicional. Microsoft Entra aplicações de ID são automaticamente integradas, enquanto as aplicações IdP que não sejam da Microsoft têm de ser integradas manualmente.

Se estiver a trabalhar com um IdP que não seja da Microsoft, certifique-se de que também configurou o seu IdP para trabalhar com Microsoft Defender para Aplicativos de Nuvem. Para saber mais, confira:

Para que a política de acesso funcione, também tem de ter uma política de Acesso Condicional de ID Microsoft Entra, que cria as permissões para controlar o tráfego.

Exemplo: Criar políticas de Acesso Condicional de ID Microsoft Entra para utilização com Defender para Aplicativos de Nuvem

Este procedimento fornece um exemplo de alto nível sobre como criar uma política de Acesso Condicional para utilização com Defender para Aplicativos de Nuvem.

- Inicie sessão no centro de administração do Microsoft Entra como, pelo menos, um Administrador de Acesso Condicional.

- Navegue para Entra ID>Políticas de Acesso> Condicional.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes das suas políticas.

- Em Atribuições, selecione Utilizadores ou identidades da carga de trabalho.

- Em Incluir, selecione Todos os utilizadores

- Em Excluir, selecione Utilizadores e grupos e selecione o acesso de emergência da sua organização ou contas break-glass.

- Em Recursos de destino>(anteriormente aplicações na cloud), selecione as seguintes opções:

- Em Incluir, selecione Selecionar recursos.

- Selecione as aplicações cliente que pretende incluir na sua política.

- Em Condições, selecione as condições que pretende incluir na sua política.

- Em Controlos de acesso>Sessão, selecione Utilizar restrições impostas pela aplicação e, em seguida, selecione Selecionar.

- Confirme as definições e defina Ativar política como Apenas Relatório.

- Selecione Criar para criar para ativar a sua política.

Depois de confirmar as definições através do impacto da política ou do modo só de relatório, mova o botão de alternar Ativar política de Apenas Relatório para Ativado.

Para obter mais informações, veja Políticas de Acesso Condicional e Criar uma política de Acesso Condicional.

Observação

Microsoft Defender para Aplicativos de Nuvem utiliza a aplicação Microsoft Defender para Aplicativos de Nuvem - Controlos de Sessão como parte do serviço de Controlo de Aplicações de Acesso Condicional para o início de sessão do utilizador. Esta aplicação está localizada na secção "Aplicações Empresariais" do Entra ID. Para proteger as suas aplicações SaaS com Controlos de Sessão, tem de permitir o acesso a esta aplicação.

Se tiver políticas de Acesso Condicional que tenham "Bloquear Acesso" selecionadas no Controlo de "Conceder Acesso" numa política de Acesso Condicional de ID Microsoft Entra confinada a esta aplicação, os utilizadores finais não poderão aceder às aplicações protegidas nos controlos de sessão.

É importante garantir que esta aplicação não é restrita involuntariamente por quaisquer políticas de Acesso Condicional. Para políticas que restringem todas ou determinadas aplicações, certifique-se de que esta aplicação está listada como uma exceção nos recursos de Destino ou confirme que a política de bloqueio é deliberada.

Para garantir que as políticas de acesso condicional com base na localização funcionam corretamente, inclua a aplicação Microsoft Defender para Aplicativos de Nuvem – Controlos de Sessão nessas políticas.

Criar uma política de acesso Defender para Aplicativos de Nuvem

Este procedimento descreve como criar uma nova política de acesso no Defender para Aplicativos de Nuvem.

No Microsoft Defender XDR, selecione o separador Gestão > de Políticas de Políticas de Aplicações >> na Cloud Acesso Condicional.

Selecione Criar política>Política de acesso. Por exemplo:

Na página Criar política de acesso , introduza as seguintes informações básicas:

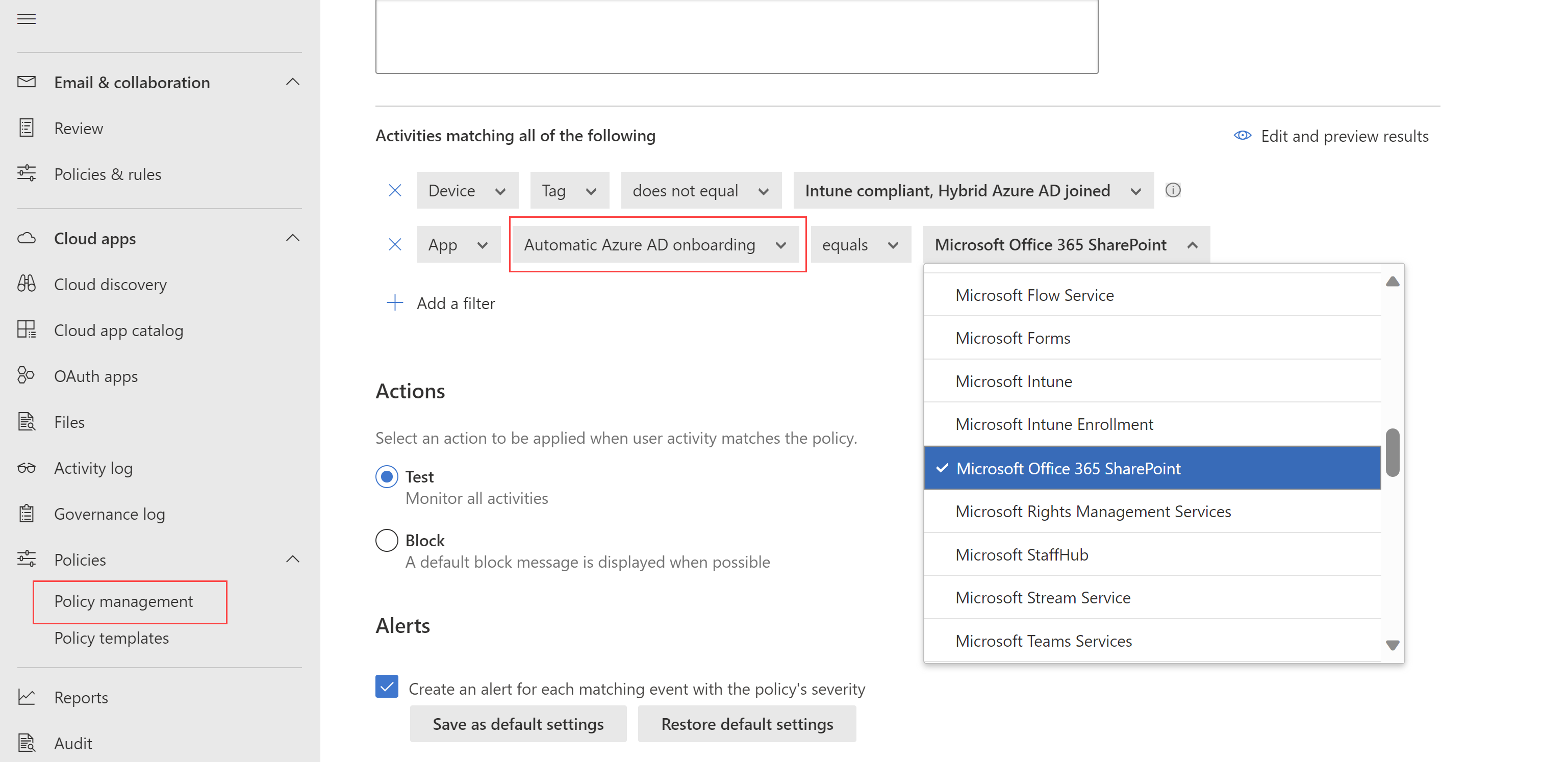

Nome Descrição Nome da política Um nome significativo para a sua política, como Bloquear o acesso a partir de dispositivos não geridos Gravidade da política Selecione a gravidade que pretende aplicar à sua política. Categoria Manter o valor predefinido do controlo de Acesso Descrição Introduza uma descrição opcional e significativa para a sua política para ajudar a sua equipa a compreender o seu objetivo. Na área Atividades que correspondem a todas as áreas seguintes , selecione filtros de atividade adicionais a aplicar à política. Os filtros incluem as seguintes opções:

Nome Descrição Aplicativo Filtra uma aplicação específica a incluir na política. Selecione aplicações ao selecionar primeiro se utilizam a inclusão de Azure AD automatizada, para aplicações de ID de Microsoft Entra ou Inclusão manual, para aplicações IdP não Microsoft. Em seguida, selecione a aplicação que pretende incluir no filtro da lista.

Se a sua aplicação IdP não Microsoft estiver em falta na lista, certifique-se de que a integrou completamente. Para saber mais, confira:

- Integrar aplicações de catálogo IdP não Microsoft para controlo de aplicações de Acesso Condicional

- Integrar aplicações personalizadas não Microsoft IdP para controlo de aplicações de Acesso Condicional

Se optar por não utilizar o filtro de Aplicação , a política aplica-se a todas as aplicações marcadas como Ativadas na página Definições aplicações ligadas > aplicações >> de Controlo de Aplicações de Acesso Condicional .

Nota: poderá ver alguma sobreposição entre aplicações integradas e aplicações que precisam de integração manual. Em caso de conflito no filtro entre as aplicações, as aplicações integradas manualmente têm precedência.Aplicação cliente Filtre por aplicações de browser ou dispositivos móveis/de ambiente de trabalho. Dispositivo Filtre por etiquetas de dispositivos, como um método de gestão de dispositivos específico ou tipos de dispositivos, como PC, dispositivos móveis ou tablets. Endereço IP Filtre por endereço IP ou utilize etiquetas de endereço IP atribuídas anteriormente. Location Filtrar por localização geográfica. A ausência de uma localização claramente definida pode identificar atividades de risco. ISP registado Filtre por atividades provenientes de um ISP específico. Usuário Filtre por um utilizador ou grupo de utilizadores específico. Cadeia de caracteres de agente do usuário. Filtre por uma cadeia de agente de utilizador específica. Etiqueta do agente de utilizador Filtre por etiquetas de agente de utilizador, tais como para browsers desatualizados ou sistemas operativos. Por exemplo:

Selecione Editar e pré-visualizar resultados para obter uma pré-visualização dos tipos de atividades que seriam devolvidos com a sua seleção atual.

Na área Ações , selecione uma das seguintes opções:

Auditoria: defina esta ação para permitir o acesso de acordo com os filtros de política definidos explicitamente.

Bloquear: defina esta ação para bloquear o acesso de acordo com os filtros de política definidos explicitamente.

Na área Alertas , configure qualquer uma das seguintes ações conforme necessário:

- Criar um alerta para cada evento correspondente com a gravidade da política

- Enviar um alerta como e-mail

- Limite de alertas diários por política

- Enviar alertas para o Power Automate

Quando terminar, selecione Criar.

Testar a política

Depois de criar a política de acesso, teste-a ao autenticar novamente em cada aplicação configurada na política. Verifique se a experiência da aplicação é a esperada e, em seguida, marcar os registos de atividades.

Recomendamos que você:

- Crie uma política para um utilizador que criou especificamente para testes.

- Termine sessão em todas as sessões existentes antes de voltar a autenticar nas suas aplicações.

- Inicie sessão em aplicações móveis e de ambiente de trabalho a partir de dispositivos geridos e não geridos para garantir que as atividades são totalmente capturadas no registo de atividades.

Certifique-se de que inicia sessão com um utilizador que corresponda à sua política.

Para testar a política na sua aplicação:

- Visite todas as páginas na aplicação que fazem parte do processo de trabalho de um utilizador e verifique se as páginas são compostas corretamente.

- Verifique se o comportamento e a funcionalidade da aplicação não são afetados negativamente pela realização de ações comuns, como transferir e carregar ficheiros.

- Se estiver a trabalhar com aplicações IdP personalizadas e não da Microsoft, marcar cada um dos domínios que adicionou manualmente à sua aplicação.

Para marcar registos de atividades:

No Microsoft Defender XDR, selecione Registo de atividades de aplicações >na cloud e marcar para as atividades de início de sessão capturadas para cada passo. Poderá querer filtrar ao selecionar Filtros avançados e filtrar para Origem é igual a Controlo de acesso.

As atividades de início de sessão único são eventos de controlo de aplicações de Acesso Condicional.

Selecione uma atividade para expandir para obter mais detalhes. Verifique se a etiqueta Agente de utilizador reflete corretamente se o dispositivo é um cliente incorporado, uma aplicação móvel ou de ambiente de trabalho, ou se o dispositivo é um dispositivo gerido compatível e associado a um domínio.

Se encontrar erros ou problemas, utilize a barra de ferramentas Administração Ver para recolher recursos, como .Har ficheiros e sessões gravadas, e, em seguida, crie um pedido de suporte.

Criar políticas de acesso para dispositivos geridos por identidades

Utilize certificados de cliente para controlar o acesso a dispositivos que não estão associados Microsoft Entra híbrido e não são geridos pelo Microsoft Intune. Implemente novos certificados em dispositivos geridos ou utilize certificados existentes, como certificados MDM de terceiros. Por exemplo, poderá querer implementar o certificado de cliente em dispositivos geridos e, em seguida, bloquear o acesso a partir de dispositivos sem um certificado.

Para obter mais informações, veja Identity managed devices with Conditional Access app control (Dispositivos geridos por identidade com controlo de aplicações de Acesso Condicional).

Conteúdo relacionado

Para saber mais, confira:

- Resolução de problemas de acesso e controlos de sessão

- Tutorial: Bloquear a transferência de informações confidenciais com o controlo de aplicações de acesso condicional

- Bloquear transferências em dispositivos não geridos através de controlos de sessão

- Webinar de controlo de aplicações de acesso condicional

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.