Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve a implementação do Defender para Endpoint no iOS (através da aplicação Microsoft Defender) com o Microsoft Portal da Empresa do Intune dispositivos inscritos. Para obter mais informações sobre a inscrição de dispositivos do Microsoft Intune, veja Inscrever dispositivos iOS/iPadOS no Intune.

Antes de começar

Certifique-se de que tem acesso ao centro de administração do Microsoft Intune e ao portal Microsoft Defender.

Certifique-se de que a inscrição do iOS é feita para os seus utilizadores. Os utilizadores precisam de ter uma licença do Defender para Endpoint atribuída para utilizar a aplicação Microsoft Defender. Veja Atribuir licenças a utilizadores para obter instruções sobre como atribuir licenças.

Certifique-se de que os utilizadores finais têm a aplicação Portal da Empresa instalada, iniciaram sessão e concluíram a inscrição.

Observação

A aplicação Microsoft Defender está disponível no apple App Store.

Esta seção cobre:

Passos de implementação (aplicáveis para dispositivos Supervisionados e Não Supervisionados)- Os administradores podem implementar o Defender para Endpoint no iOS através do Microsoft Portal da Empresa do Intune. Este passo não é necessário para aplicações VPP (compra em volume).

Implementação completa (apenas para dispositivos supervisionados)- Os administradores podem optar por implementar qualquer um dos perfis especificados.

- Filtro de Controlo sem toque (Silencioso) – fornece Proteção Web sem a VPN de loopback local e permite a inclusão silenciosa para os utilizadores. A aplicação é instalada e ativada automaticamente sem a necessidade de os utilizadores abrirem a aplicação.

- Filtro de Controlo – fornece Proteção Web sem a VPN de loopback local.

Configuração de Inclusão Automatizada (apenas para dispositivos não supervisionados ) – os administradores podem automatizar a inclusão do Defender para Endpoint para utilizadores de duas formas diferentes:

- Inclusão sem toque (Silencioso) – a aplicação Microsoft Defender é instalada e ativada automaticamente sem a necessidade de os utilizadores abrirem a aplicação.

- Integração Automática de VPN – o perfil VPN do Defender para Endpoint é configurado automaticamente sem que o utilizador o faça durante a integração. Este passo não é recomendado em Configurações de toque zero.

Configuração da Inscrição de Utilizadores (apenas para dispositivos Inscritos pelo Utilizador do Intune) – os administradores também podem implementar e configurar a aplicação Defender para Ponto Final nos dispositivos Inscritos pelo Utilizador do Intune.

Integração e marcar status completas – este passo é aplicável a todos os tipos de inscrição para garantir que a aplicação está instalada no dispositivo, a inclusão é concluída e o dispositivo está visível no portal do Microsoft Defender. Pode ser ignorada para a inclusão sem toque (silencioso).

Passos de implementação (aplicáveis para dispositivos Supervisionados e Não Supervisionados)

Implementar o Defender para Endpoint no iOS através do Microsoft Portal da Empresa do Intune.

Adicionar aplicação da loja iOS

No centro de administração do Microsoft Intune, aceda a Aplicações>iOS/iPadOS>Adicionar>aplicação da loja iOS e selecione Selecionar.

Na página Adicionar aplicação, selecione Procurar na App Store e escreva Microsoft Defender na barra de pesquisa. Na secção de resultados da pesquisa, selecione Microsoft Defender e selecione Selecionar.

Selecione iOS 15.0 como o Sistema operativo mínimo. Reveja as restantes informações sobre a aplicação e selecione Seguinte.

Na secção Atribuições , aceda à secção Necessário e selecione Adicionar grupo. Em seguida, pode escolher os grupos de utilizadores que pretende direcionar para o Defender para Endpoint na aplicação iOS. Selecione Selecionar e, em seguida, selecione Seguinte.

Observação

O grupo de utilizadores selecionado deve consistir em utilizadores inscritos no Microsoft Intune.

Na secção Rever + Criar , verifique se todas as informações introduzidas estão corretas e, em seguida, selecione Criar. Dentro de momentos, a aplicação Defender para Endpoint deve ser criada com êxito e deverá ser apresentada uma notificação no canto superior direito da página.

Na página de informações da aplicação apresentada, na secção Monitor, selecione Instalação do dispositivo status para verificar se a instalação do dispositivo foi concluída com êxito.

Implementação completa para dispositivos supervisionados

A aplicação Microsoft Defender oferece capacidades melhoradas em dispositivos iOS/iPadOS supervisionados, utilizando as funcionalidades de gestão avançadas da plataforma. Também fornece Proteção Web sem a necessidade de uma configuração de VPN local no dispositivo. Isto garante uma experiência de utilizador totalmente integrada, salvaguardando contra phishing e outras ameaças baseadas na Web.

Os administradores podem utilizar os seguintes passos para configurar dispositivos supervisionados.

Configurar o Modo Supervisionado através do Microsoft Intune

Configure o modo supervisionado para a aplicação Microsoft Defender através de uma política de configuração da aplicação e de um Perfil de configuração do dispositivo.

Política de configuração de aplicativos

Observação

Esta política de configuração de aplicações para dispositivos supervisionados é aplicável apenas a dispositivos geridos e deve ser direcionada para todos os dispositivos iOS geridos como melhor prática.

Inicie sessão no centro de administração do Microsoft Intune e aceda a AplicaçõesPolíticas de configuração de aplicações>>Adicionar. Selecione Dispositivos geridos.

Na página Criar política de configuração de aplicações , forneça as seguintes informações:

- Nome da política

- Plataforma: selecione iOS/iPadOS

- Aplicação de destino: selecione Microsoft Defender para Ponto de Extremidade na lista

No ecrã seguinte, selecione Utilizar estruturador de configuração como formato. Especifique as seguintes propriedades:

- Chave de Configuração:

issupervised - Tipo de valor: Cadeia

- Valor de Configuração:

{{issupervised}}

- Chave de Configuração:

Selecione Avançar para abrir a página Marcas de escopo. As marcas de escopo são opcionais. Selecione Avançar para continuar.

Na página Atribuições , selecione os grupos que recebem este perfil. Para este cenário, é melhor prática direcionar Todos os Dispositivos. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Ao implementar em grupos de utilizadores, os utilizadores têm de iniciar sessão nos respetivos dispositivos antes de a política ser aplicada.

Selecione Avançar.

Quando terminar, selecione Criar na página Revisar + criar. O novo perfil é exibido na lista de perfis de configuração.

Perfil de configuração do dispositivo (Filtro de Controlo)

Observação

Para dispositivos com iOS/iPadOS (no Modo Supervisionado), existe um perfil personalizado .mobileconfig disponível, denominado perfil ControlFilter . Este perfil ativa a Proteção Web sem configurar a VPN de loopback local no dispositivo. Isto proporciona aos utilizadores finais uma experiência totalmente integrada enquanto ainda estão protegidos contra phishing e outros ataques baseados na Web.

No entanto, o perfil ControlFilter não funciona com Always-On VPN (AOVPN) devido a restrições da plataforma.

Os administradores implementam qualquer um dos perfis especificados.

Filtro de Controlo sem toque (Silencioso) – este perfil permite a inclusão silenciosa para os utilizadores. Transfira o perfil de configuração a partir de ControlFilterZeroTouch.

Filtro de Controlo – transfira o perfil de configuração a partir do ControlFilter.

Assim que o perfil for transferido, implemente o perfil personalizado. Siga estas etapas:

Navegue para Dispositivos>iOS/iPadOS>>Perfis de configuraçãoCriar Perfil.

SelecioneModelosde Tipo> de Perfil e Nome do modelo>Personalizado.

Indique um nome do perfil. Quando lhe for pedido para importar um ficheiro de perfil de Configuração, selecione o ficheiro transferido do passo anterior.

Na secção Atribuição , selecione o grupo de dispositivos ao qual pretende aplicar este perfil. Como melhor prática, isto deve ser aplicado a todos os dispositivos iOS geridos. Selecione Avançar.

Observação

A criação do Grupo de Dispositivos é suportada no Plano 1 e plano 2 do Defender para Endpoint.

Quando terminar, selecione Criar na página Revisar + criar. O novo perfil é exibido na lista de perfis de configuração.

Configuração de Inclusão Automatizada (apenas para dispositivos não supervisionados)

Os administradores podem automatizar a integração no Defender para Endpoint para utilizadores de duas formas diferentes com a Inclusão sem toque (Silencioso) ou a Inclusão Automática de VPN.

Integração sem toque (Silencioso) no Defender para Endpoint

Observação

Não é possível configurar o toque zero em dispositivos iOS inscritos sem afinidade de utilizador (dispositivos sem utilizador ou dispositivos partilhados).

Os administradores podem configurar Microsoft Defender para Ponto de Extremidade para implementação e ativação silenciosas. Neste processo, o administrador cria um perfil de implementação e o utilizador é notificado da instalação. O Defender para Endpoint é instalado automaticamente sem exigir que o utilizador abra a aplicação. Siga os passos neste artigo para configurar a implementação sem toque ou silenciosa do Defender para Endpoint em dispositivos iOS inscritos:

No centro de administração do Microsoft Intune, aceda aPerfis de Configuraçãode Dispositivos>>Criar Perfil.

Selecione Plataforma como iOS/iPadOS, Tipo de perfil como Modelos e Nome do modelo como VPN. Selecione Criar.

Escreva um nome para o perfil e selecione Seguinte.

Selecione VPN Personalizada para Tipo de Ligação e, na secção Base VPN , introduza o seguinte:

- Nome da Ligação: Microsoft Defender para Ponto de Extremidade

- Endereço do servidor VPN:

127.0.0.1 - Método de autenticação: "Nome de utilizador e palavra-passe"

- Dividir Túnel:

Disable - Identificador de VPN:

com.microsoft.scmx - Nos pares chave-valor, introduza a chave

SilentOnboarde defina o valor comoTrue. - Tipo de VPN Automática:

On-demand VPN - Selecione Adicionar para Regras a Pedido e, em seguida, selecione Pretendo fazer o seguinte: Ligar VPN e, em seguida, defina Pretendo restringir a: Todos os domínios.

- Para ordenar que a VPN não possa ser desativada no dispositivo de utilizadores, os administradores podem selecionar Sim em Bloquear utilizadores de desativar a VPN automática. Por predefinição, não está configurada e os utilizadores só podem desativar a VPN nas Definições.

- Para permitir que os utilizadores alterem o botão de alternar da VPN a partir da aplicação, adicione

EnableVPNToggleInApp = TRUE, nos pares chave-valor. Por predefinição, os utilizadores não podem alterar o botão de alternar a partir da aplicação.

Selecione Seguinte e atribua o perfil aos utilizadores visados.

Na secção Rever + Criar , verifique se todas as informações introduzidas estão corretas e, em seguida, selecione Criar.

Após esta configuração ser concluída e sincronizada com o dispositivo, as seguintes ações ocorrem nos dispositivos iOS de destino:

- O Defender para Endpoint é implementado e integrado automaticamente. O dispositivo é visível no portal Microsoft Defender depois de ser integrado.

- É enviada uma notificação provisória para o dispositivo do utilizador.

- A Proteção Web e outras funcionalidades estão ativadas.

Em alguns casos, por razões de segurança, como alterações de palavras-passe, autenticação multifator, etc., a inclusão sem toque pode exigir que o utilizador final inicie sessão manualmente na aplicação Microsoft Defender.

R: Para cenários de inclusão pela primeira vez, os utilizadores finais recebem uma notificação silenciosa.

Os utilizadores finais devem seguir os seguintes passos:

Abra a aplicação Microsoft Defender ou toque na mensagem de notificação.

Selecione o conta empresarial inscrito no ecrã do seletor de conta.

Iniciar sessão.

O dispositivo está integrado e começa a reportar ao portal do Microsoft Defender.

B: Para dispositivos já integrados, os utilizadores finais veem uma notificação silenciosa.

Abra a aplicação Microsoft Defender ou toque na notificação.

Quando lhe for pedido pela aplicação Microsoft Defender, inicie sessão.

Depois disso, o dispositivo começa a reportar novamente ao portal do Microsoft Defender.

Observação

- A conclusão da configuração sem toque pode demorar até 5 minutos em segundo plano.

- Para dispositivos supervisionados, os administradores podem configurar a integração tátil Zero com o Perfil de Filtro de Controlo ZeroTouch. Neste caso, o Perfil de VPN do Defender para Ponto Final não está instalado no dispositivo e a proteção Web é fornecida pelo Perfil de Filtro de Controlo.

Integração Automática do perfil VPN (Inclusão Simplificada)

Observação

Este passo simplifica o processo de inclusão ao configurar o perfil VPN. Se estiver a utilizar o toque Zero, não precisa de efetuar este passo.

Para dispositivos não supervisionados, é utilizada uma VPN para fornecer a funcionalidade Proteção Web. Esta não é uma VPN normal e é uma VPN local/de ciclo autónomo que não aceita tráfego fora do dispositivo.

Os administradores podem configurar a configuração automática do perfil VPN. Esta ação configura automaticamente o perfil VPN do Defender para Endpoint sem que o utilizador o faça durante a integração.

No centro de administração do Microsoft Intune, aceda aPerfis de Configuraçãode Dispositivos>>Criar Perfil.

Selecione Plataforma como iOS/iPadOS e Tipo de perfil como VPN. Selecione Criar.

Escreva um nome para o perfil e selecione Seguinte.

Selecione VPN Personalizada para Tipo de Ligação e, na secção Base VPN , introduza o seguinte:

- Nome da Ligação: Microsoft Defender para Ponto de Extremidade

- Endereço do servidor VPN:

127.0.0.1 - Método de autenticação: "Nome de utilizador e palavra-passe"

- Dividir Túnel:

Disable - Identificador de VPN:

com.microsoft.scmx - Nos pares chave-valor, introduza a chave

AutoOnboarde defina o valor comoTrue. - Tipo de VPN Automática: VPN a pedido

- Selecione Adicionar para Regras a Pedido e selecione Pretendo fazer o seguinte: Ligar VPN, pretendo restringir a: Todos os domínios.

- Para garantir que a VPN não pode ser desativada no dispositivo de um utilizador, os administradores podem selecionar Sim em Bloquear utilizadores de desativar a VPN automática. Por predefinição, esta definição não está configurada e os utilizadores só podem desativar a VPN nas Definições.

- Para permitir que os utilizadores alterem o botão de alternar da VPN a partir da aplicação, adicione

EnableVPNToggleInApp = TRUE, nos pares chave-valor. Por predefinição, os utilizadores não podem alterar o botão de alternar a partir da aplicação.

Selecione Seguinte e atribua o perfil aos utilizadores visados.

Na secção Rever + Criar , verifique se todas as informações introduzidas estão corretas e, em seguida, selecione Criar.

Configuração da Inscrição de Utilizadores (apenas para dispositivos Inscritos pelo Utilizador do Intune)

Microsoft Defender aplicação pode ser implementada em dispositivos iOS com dispositivos Inscritos pelo Utilizador do Intune através dos seguintes passos.

Administrador

Configurar o Perfil de Inscrição de Utilizadores no Intune. O Intune suporta a Inscrição de Utilizadores da Apple e a Inscrição de Utilizadores da Apple com Portal da Empresa. Leia mais sobre a comparação dos dois métodos e selecione um.

Configurar o Plug-in SSO. A aplicação Authenticator com extensão SSO é um pré-requisito para a inscrição de utilizadores num dispositivo iOS.

- Criar um Perfil de configuração de dispositivos no Intune. Consulte Plug-in SSO do Microsoft Enterprise para dispositivos Apple.

- Certifique-se de que adiciona estas duas chaves no perfil de configuração do dispositivo:

- ID do pacote de aplicações: inclua o ID do pacote da Aplicação defender nesta lista

com.microsoft.scmx - Outra configuração: Chave:

device_registration; Tipo:String; Valor:{{DEVICEREGISTRATION}}

- ID do pacote de aplicações: inclua o ID do pacote da Aplicação defender nesta lista

Configure a Chave MDM para Inscrição de Utilizadores.

No centro de administração do Intune, aceda a AplicaçõesPolíticas de configuração de aplicações>>Adicionar>dispositivos geridos.

Atribua um nome à política e, em seguida, selecione Plataforma>iOS/iPadOS.

Selecione Microsoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , selecione Utilizar estruturador de configuração e adicione

UserEnrollmentEnabledcomo chave, com o tipo de valor comoStringe o valor definido comoTrue.Os administradores podem emitir a aplicação Microsoft Defender como uma aplicação VPP necessária do Intune.

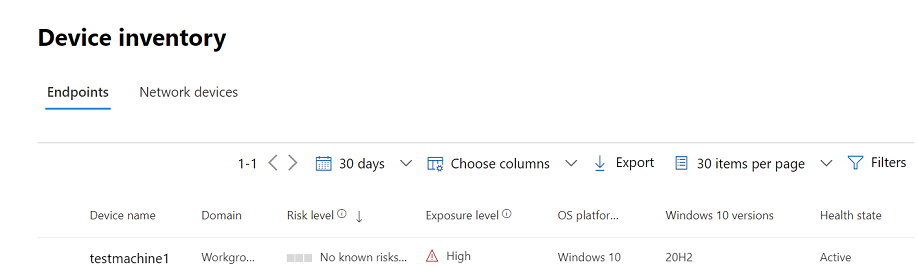

Usuário Final

A aplicação Microsoft Defender é instalada nos dispositivos dos utilizadores. Cada utilizador inicia sessão e conclui o processo de integração. Assim que o dispositivo for integrado com êxito, este fica visível no portal Microsoft Defender, em Inventário de Dispositivos.

Funcionalidades e limitações suportadas

- Suporta todas as funcionalidades atuais do Defender para Endpoint no iOS. Estas capacidades incluem proteção Web, Proteção de Rede, Deteção de jailbreak, Vulnerabilidades no SO e Aplicações e Alertas no portal do Microsoft Defender.

- A implementação sem toque (silencioso) e a integração automática da VPN não são suportadas com a Inscrição de Utilizadores, uma vez que os Administradores não conseguem emitir um perfil VPN para todo o dispositivo com a Inscrição de Utilizadores.

- Para a gestão de vulnerabilidades de aplicações, apenas as aplicações no perfil de trabalho estarão visíveis.

- Pode demorar até 10 minutos para que os dispositivos recentemente integrados fiquem em conformidade se forem visados por políticas de conformidade.

- Para obter mais informações, veja User Enrollment limitations and capabilities (Limitações e capacidades de Inscrição de Utilizadores).

Integração e marcar status completas

Assim que o Defender para Endpoint no iOS estiver instalado no dispositivo, verá o ícone da aplicação.

Toque no ícone da aplicação Defender para Endpoint (Defender) e siga as instruções apresentadas no ecrã para concluir os passos de integração. Os detalhes incluem a aceitação de permissões iOS por parte dos utilizadores finais exigidas pela aplicação Microsoft Defender.

Observação

Ignore este passo se configurar a inclusão sem toque (silencioso). Não é necessário iniciar manualmente a aplicação se a integração sem toque (silencioso) estiver configurada.

Após a integração com êxito, o dispositivo começa a aparecer na lista Dispositivos no portal do Microsoft Defender.

Próximas etapas

- Configurar a política de proteção de aplicações para incluir sinais de risco do Defender para Endpoint (MAM)

- Configurar o Defender para Endpoint nas funcionalidades do iOS

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.