Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Todas as organizações com caixas de correio na nuvem incluem funcionalidades para ajudar a proteger contra spoofed (falsificados) remetentes Spoofing é uma técnica comum utilizada pelos atacantes. As mensagens falsas parecem se originar de alguém ou algum lugar que não é a origem real. Esta técnica é frequentemente utilizada em campanhas de phishing concebidas para obter credenciais de utilizador.

A tecnologia anti-spoofing no Microsoft 365 examina especificamente a falsificação do cabeçalho De no corpo da mensagem (também conhecido como o 5322.From endereço, Endereço De ou remetente P2), porque os clientes de e-mail mostram o valor do cabeçalho De como o remetente da mensagem. Quando o Microsoft 365 tem alta confiança, o cabeçalho De é falsificado, a mensagem é identificada como falsificada.

As seguintes tecnologias anti-spoofing estão disponíveis nas proteções de e-mail predefinidas para caixas de correio na nuvem:

Autenticação de email: Um componente integrante de qualquer esforço antifalsificação é o uso de autenticação de email (também conhecida como validação de email) pelos registros SPF, DKIM e DMARC no DNS. Você pode configurar esses registros para seus domínios, para que os sistemas de email de destino possam verificar a validade das mensagens que afirmam ser de remetentes em seus domínios. Para mensagens de entrada, o Microsoft 365 requer a autenticação por e-mail de domínios do remetente. Para obter mais informações, veja Email autenticação.

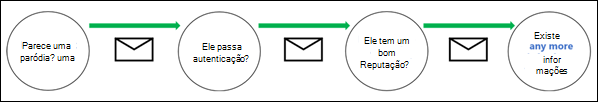

O Microsoft 365 analisa e bloqueia mensagens com base na combinação de métodos padrão de autenticação de e-mail e técnicas de reputação de remetentes.

Informações de informações de spoof: reveja as mensagens falsificadas de remetentes em domínios internos e externos durante os últimos sete dias. Para obter mais informações, veja Informações de inteligência de spoof.

Permitir ou bloquear remetentes falsificados na Lista de Permissões/Bloqueios do Inquilino: quando substitui o veredicto nas informações de spoof intelligence, o remetente falsificado torna-se uma entrada de permissão ou bloqueio manual que só aparece no separador Remetentes falsificados na página Permitir/Bloquear Listas inquilino em https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Também pode criar manualmente entradas de permissão ou bloqueio para remetentes spoof antes que a inteligência spoof as detete. Para obter mais informações, veja Remetentes falsificados na Lista de Permissões/Bloqueios de Inquilinos.

Políticas anti-phishing: nas proteções de e-mail predefinidas para caixas de correio na nuvem e em Microsoft Defender para Office 365, as políticas anti-phishing contêm as seguintes definições anti-spoofing:

- Ativar ou desativar a inteligência contra falsificação.

- Ativar ou desativar os indicadores de remetentes não autenticados no Outlook.

- Especificar a ação para os remetentes falsificados bloqueados.

Para saber mais, confira Configurações de inteligência contra falsificação nas políticas anti phishing.

As políticas anti-phishing no Defender para Office 365 contêm proteções adicionais, incluindo a proteção contra representação. Para saber mais, confira Configurações exclusivas em políticas anti phishing no Microsoft Defender para Office 365.

Relatório de detecção de falsificação: para saber mais, confira Relatório de Detecções de Falsificações.

As organizações do Microsoft 365 com Defender para Office 365 (incluídas ou em subscrições de suplementos) têm deteções em tempo real (Plano 1) ou Explorer de Ameaças (Plano 2) para ver informações sobre tentativas de phishing. Para obter mais informações, confira Investigação e resposta a ameaças do Microsoft 365.

Dica

É importante compreender que uma falha de autenticação composta não resulta diretamente no bloqueio de uma mensagem. O Microsoft 365 utiliza uma estratégia de avaliação holística que considera a natureza suspeita geral de uma mensagem juntamente com os resultados da autenticação composta. Este método foi concebido para mitigar o risco de bloquear incorretamente e-mails legítimos de domínios que podem não cumprir estritamente os protocolos de autenticação de e-mail. Esta abordagem equilibrada ajuda a distinguir e-mails genuinamente maliciosos de remetentes de mensagens que simplesmente não cumprem as práticas padrão de autenticação de e-mail.

Como a falsificação é usada em ataques de phishing

Os remetentes falsificados nas mensagens têm as seguintes implicações negativas para os utilizadores:

Engano: as mensagens de remetentes falsificados podem levar o destinatário a abdicar das suas credenciais, a transferir software maligno ou a responder a uma mensagem com conteúdo confidencial (conhecido como comprometimento de e-mail empresarial ou BEC).

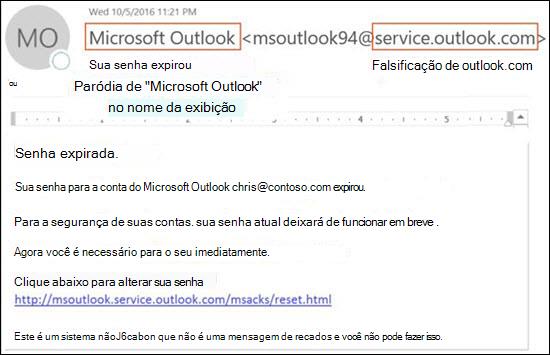

A seguinte mensagem é um exemplo de phishing que usa o remetente falsificado

msoutlook94@service.outlook.com:Essa mensagem não veio de service.outlook.com, mas o invasor falsificou o campo do cabeçalho De para fazer com que parecesse ter vindo. O remetente tentou enganar o destinatário para selecionar a ligação alterar a palavra-passe e fornecer as respetivas credenciais.

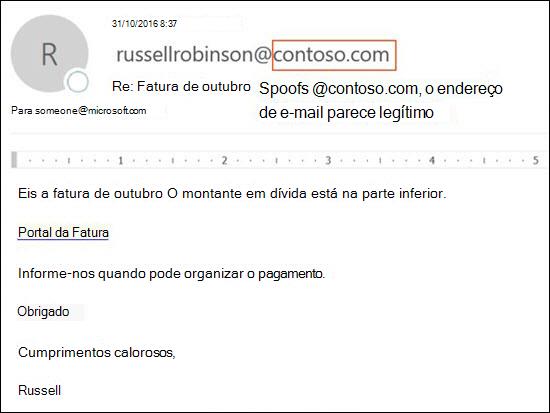

A seguinte mensagem é um exemplo de BEC que usa o domínio de email falsificado contoso.com:

A mensagem parece legítima, mas o remetente é falso.

Confusão: Mesmo os utilizadores que sabem sobre phishing podem ter dificuldades em ver as diferenças entre mensagens reais e mensagens de remetentes falsificados.

A seguinte mensagem é um exemplo de uma mensagem real de redefinição de senha da conta de Segurança da Microsoft:

A mensagem veio realmente da Microsoft, mas os utilizadores estão condicionados a suspeitar. Como é difícil distinguir uma mensagem de redefinição de senha real de uma falsa, os usuários podem ignorar a mensagem, denunciá-la como spam ou denunciá-la desnecessariamente à Microsoft como phishing.

Diferentes tipos de falsificação

A Microsoft diferencia entre dois tipos diferentes de remetentes falsificados em mensagens:

Falsificação dentro da organização: Também conhecida como falsificação self-to-self. Por exemplo:

O remetente e o destinatário estão no mesmo domínio:

From: chris@contoso.com To: michelle@contoso.comO remetente e o destinatário estão em subdomínios do mesmo domínio:

From: laura@marketing.fabrikam.com To: julia@engineering.fabrikam.comO remetente e o destinatário estão em domínios diferentes que pertencem à mesma organização (ou seja, os dois domínios estão configurados como domínios aceitos na mesma organização):

From: cindy@tailspintoys.com To: steve@wingtiptoys.com

As mensagens reprovadas na autenticação composta devido à falsificação dentro da organização contêm os seguintes valores de cabeçalho:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11-

reason=6xxindica falsificação dentro da organização. -

SFTYé o nível de segurança da mensagem.-

9indica phishing. -

.11indica falsificação dentro da organização.

-

Falsificação entre domínios: Os domínios do remetente e do destinatário são diferentes e não têm relação entre si (também conhecidos como domínios externos). Por exemplo:

From: chris@contoso.com To: michelle@tailspintoys.comAs mensagens reprovadas na autenticação composta devido à falsificação entre domínios contêm os seguintes valores de cabeçalhos:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000indica que a mensagem foi reprovada na autenticação explícita de email.reason=001indica que a mensagem foi reprovada na autenticação implícita de email.SFTYé o nível de segurança da mensagem.-

9indica phishing. -

.22indica spoofing entre domínios.

-

Para obter mais informações sobre Authentication-Results e

compauthvalores, veja Authentication-results message header fields (Campos de cabeçalho da mensagem Authentication-results).

Problemas com a proteção antifalsificação

Sabe-se que as listas de correio (também conhecidas como listas de debate) têm problemas com a proteção anti-spoofing devido à forma como reencaminham e modificam mensagens.

Por exemplo, Gabriela Laureano (glaureano@contoso.com) está interessada na observação de aves, pelo que se junta à lista birdwatchers@fabrikam.comde correio e envia a seguinte mensagem para a lista:

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

O servidor da lista de endereçamento recebe a mensagem, modifica seu conteúdo e a repete aos membros da lista. A mensagem reproduzida tem o mesmo endereço De (glaureano@contoso.com), mas é adicionada uma etiqueta ao assunto e é adicionado um rodapé à parte inferior da mensagem. Este tipo de modificação é comum em listas de correio e pode resultar em falsos positivos para spoofing.

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: [BIRDWATCHERS] Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

This message was sent to the Birdwatchers Discussion List. You can unsubscribe at any time.

Para ajudar as mensagens da lista de correio a passar em verificações anti-spoofing, siga os seguintes passos com base na sua circunstância:

A sua organização é proprietária da lista de correio:

- Verifique as Perguntas Frequentes em DMARC.org: Opero uma lista de endereçamento e quero interoperar com o DMARC, o que devo fazer?.

- Leia as instruções nesta postagem do blog: Uma dica para os operadores de listas de endereçamento interoperarem com o DMARC para evitar falhas.

- Considere atualizar o seu servidor de lista de correio para que suporte o ARC. Para obter mais informações, confira http://arc-spec.org.

A sua organização não é proprietária da lista de correio:

- Peça ao responsável pela manutenção da lista de correio para configurar a autenticação de e-mail para o domínio a partir do qual a lista de correio está a reencaminhar e-mail. Os proprietários são mais propensos a agir se os membros suficientes lhes pedirem para configurar a autenticação de e-mail. Embora a Microsoft também trabalhe com proprietários de domínio para publicar os registros necessários, é ainda mais eficaz quando usuários individuais solicitam isso.

- Crie regras de Caixa de Entrada no seu cliente de e-mail que movam mensagens para a Caixa de Entrada.

- Utilize a Lista de Permissões/Bloqueios do Inquilino para criar uma entrada de permissão para a lista de correio para a tratar como legítima. Para obter mais informações, consulte Criar entradas de permissões para remetentes falsificados.

Se tudo falhar, você poderá relatar a mensagem como um falso positivo para a Microsoft. Para mais informações, confira Relatar mensagens e arquivos à Microsoft.

Considerações sobre a proteção antifalsificação

Os administradores de organizações que enviam regularmente e-mails para o Microsoft 365 têm de garantir que o e-mail é autenticado corretamente. Caso contrário, ele pode ser marcado como spam ou phishing. Para obter mais informações, consulte Como evitar falhas de autenticação de e-mail ao enviar correio para o Microsoft 365.

No Microsoft 365, os remetentes nas listas de permissões de utilizadores ignoram partes da pilha de filtragem, incluindo a proteção spoof. Para obter mais informações, confira Remetentes Confiáveis do Outlook.

Se possível, os administradores devem evitar utilizar listas de remetentes permitidos ou listas de domínios permitidas em políticas antisspam. Estes remetentes ignoram a maior parte da pilha de filtragem (as mensagens de phishing e software maligno de alta confiança são sempre colocadas em quarentena). Para mais informações, confira Usar listas de remetentes permitidos ou listas de domínios permitidos.