Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O portal Microsoft Defender apresenta alertas correlacionados, recursos, investigações e provas de todos os seus bens num incidente para lhe dar um olhar abrangente sobre toda a amplitude de um ataque.

Num incidente, vai analisar os alertas, compreender o que significam e agrupar as provas para que possa conceber um plano de remediação eficaz.

Investigação inicial

Antes de explorar os detalhes, veja as propriedades e toda a história do ataque do incidente.

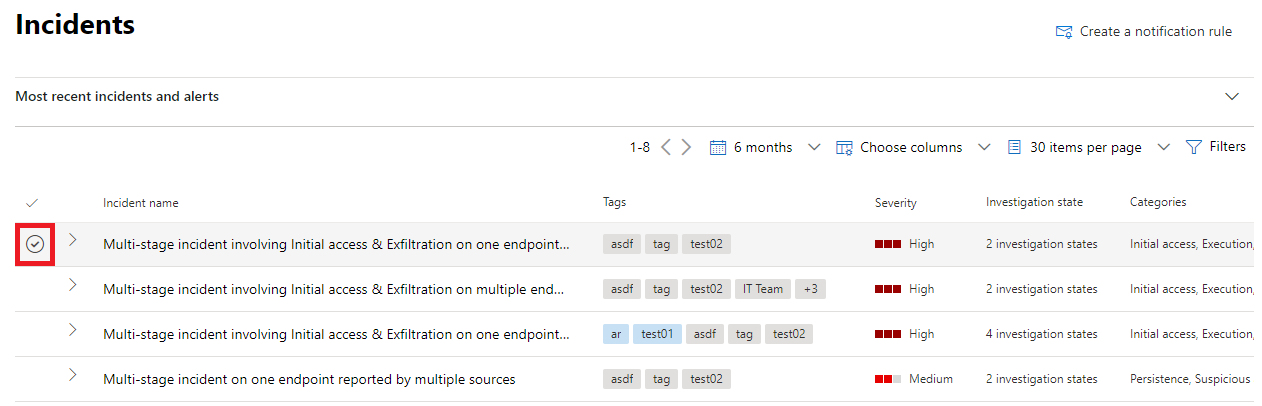

Pode começar por selecionar o incidente na coluna de marca marcar. Veja um exemplo.

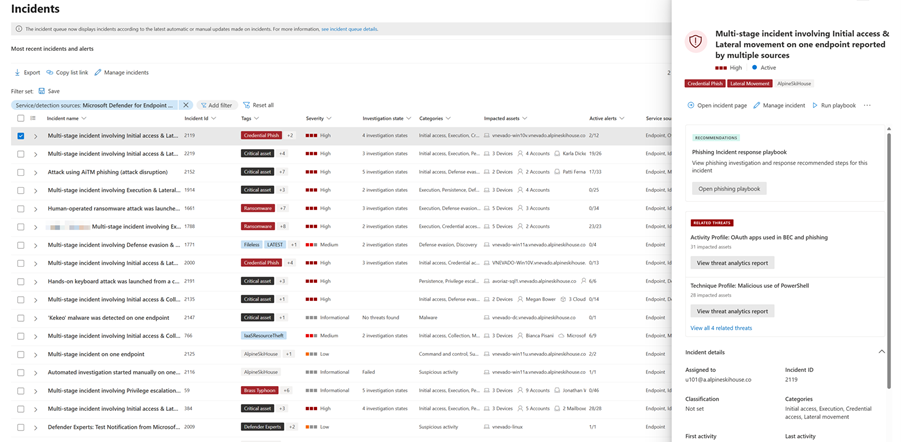

Quando o fizer, é aberto um painel de resumo com informações importantes sobre o incidente, como os detalhes do incidente, as ações recomendadas e as ameaças relacionadas. Veja um exemplo.

A partir daqui, pode selecionar Abrir página de incidente. Esta ação abre a página principal do incidente onde encontrará informações e separadores completos da história do ataque para alertas, dispositivos, utilizadores, investigações e provas. Também pode abrir a página principal de um incidente ao selecionar o nome do incidente na fila de incidentes.

Observação

Os utilizadores com acesso aprovisionado a Microsoft Security Copilot verão o painel Copilot no lado direito do ecrã quando abrirem um incidente. O Copilot fornece informações e recomendações em tempo real para o ajudar a investigar e responder a incidentes. Para obter mais informações, consulte Microsoft Copilot no Microsoft Defender.

História de ataque

As histórias de ataque ajudam-no a rever, investigar e remediar ataques rapidamente enquanto vê a história completa do ataque no mesmo separador. Também lhe permite rever os detalhes da entidade e tomar medidas de remediação, tais como eliminar um ficheiro ou isolar um dispositivo sem perder contexto.

A história do ataque é brevemente descrita no vídeo seguinte.

Na história do ataque, pode encontrar a página de alerta e o gráfico de incidentes.

A página de alerta de incidentes tem as seguintes secções:

História do alerta, que inclui:

- O que aconteceu

- Medidas tomadas

- Eventos relacionados

Propriedades do alerta no painel direito (estado, detalhes, descrição e outros)

Tenha em atenção que nem todos os alertas terão todas as subsecções listadas na secção Histórico de alertas .

O gráfico mostra o âmbito completo do ataque, como o ataque se espalhou pela sua rede ao longo do tempo, onde começou e até onde foi o atacante. Liga as diferentes entidades suspeitas que fazem parte do ataque aos respetivos recursos relacionados, como utilizadores, dispositivos e caixas de correio.

No gráfico, pode:

Reproduza os alertas e os nós no gráfico como ocorreram ao longo do tempo para compreender a cronologia do ataque.

Abra um painel de entidades, permitindo-lhe rever os detalhes da entidade e agir sobre ações de remediação, como eliminar um ficheiro ou isolar um dispositivo.

Realce os alertas com base na entidade à qual estão relacionados.

Procure informações de entidade de um dispositivo, ficheiro, endereço IP, URL, utilizador, e-mail, caixa de correio ou recurso na nuvem.

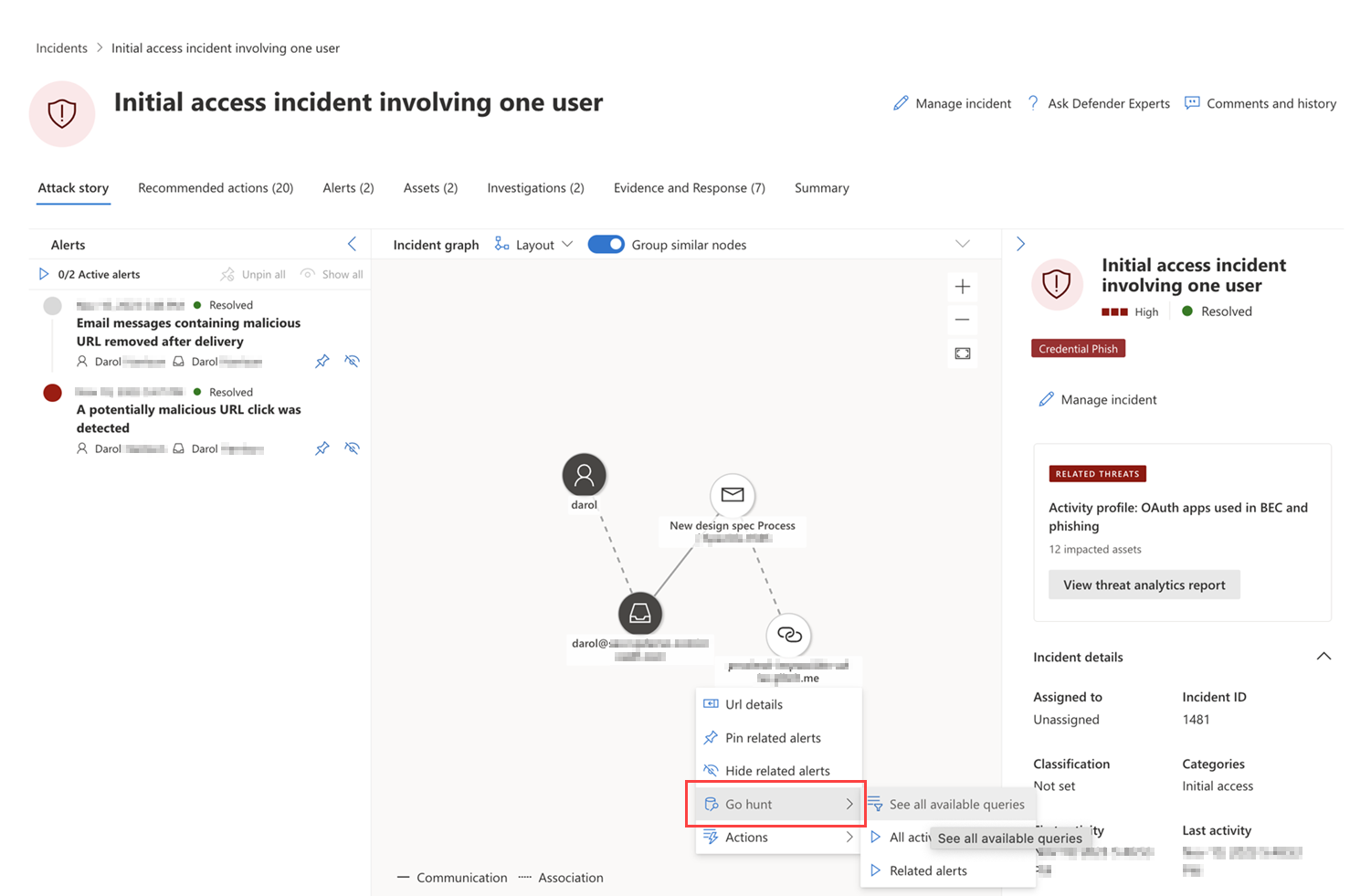

Ir à caça

A ação go hunt tira partido da funcionalidade de investigação avançada para encontrar informações relevantes sobre uma entidade. A consulta go hunt verifica as tabelas de esquema relevantes para quaisquer eventos ou alertas que envolvam a entidade específica que está a investigar. Pode selecionar qualquer uma das opções para encontrar informações relevantes sobre a entidade:

- Veja todas as consultas disponíveis – a opção devolve todas as consultas disponíveis para o tipo de entidade que está a investigar.

- Toda a Atividade – a consulta devolve todas as atividades associadas a uma entidade, fornecendo-lhe uma vista abrangente do contexto do incidente.

- Alertas Relacionados – a consulta procura e devolve todos os alertas de segurança que envolvem uma entidade específica, garantindo que não perde nenhuma informação.

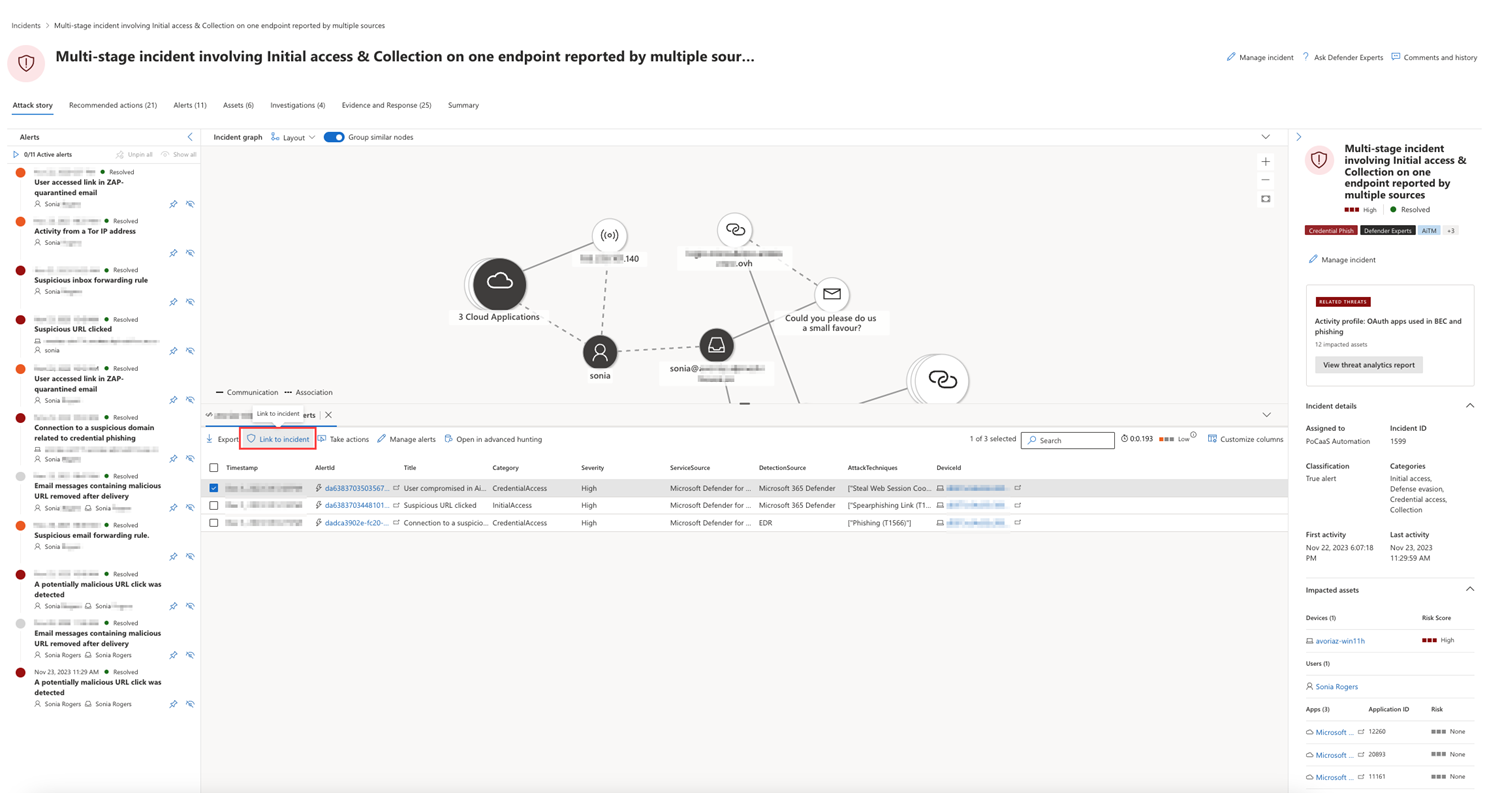

Os registos ou alertas resultantes podem ser associados a um incidente ao selecionar um resultado e, em seguida, selecionar Ligar ao incidente.

Se o incidente ou os alertas relacionados foram o resultado de uma regra de análise que definiu, também pode selecionar Executar consulta para ver outros resultados relacionados.

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Análise do raio de explosão

A análise do raio de explosão é uma visualização avançada de grafos integrada na experiência de investigação de incidentes. Criado com base no data lake do Microsoft Sentinel e na infraestrutura de grafos, gera um gráfico interativo que mostra possíveis caminhos de propagação do nó selecionado para destinos críticos predefinidos no âmbito das permissões do utilizador.

Observação

A análise do raio de explosão expande-se e substitui a análise do caminho de ataque.

O gráfico radius de explosão fornece uma vista unificada única das informações de pré-acesso e pós-falha na página do incidente. Durante uma investigação de incidente, os analistas podem ver o impacto atual de uma falha de segurança e o possível impacto futuro num gráfico consolidado. Uma vez que está integrado no gráfico de incidentes, o gráfico raio de explosão ajuda as equipas de segurança a compreender melhor o âmbito do incidente de segurança mais rapidamente e a melhorar as suas medidas defensivas para reduzir a probabilidade de danos generalizados. A análise do raio de explosão ajuda os analistas a avaliar melhor o risco para alvos altamente considerados e a compreender o impacto comercial.

São necessários os seguintes pré-requisitos para utilizar o gráfico raio de explosão:

- Tem de estar integrado no data lake do Microsoft Sentinel. Para obter mais informações, veja Inclusão no data lake do Microsoft Sentinel e gráfico.

- Permissão de gestão da exposição (leitura) ou superior. Para obter mais informações, veja Gerir permissões com Microsoft Defender XDR controlo de acesso baseado em funções (RBAC) unificado.

Importante

Os caminhos de ataque e as funcionalidades do raio de explosão são calculados com base nos dados de ambiente disponíveis da organização. O valor no gráfico aumenta à medida que mais dados estão disponíveis para o cálculo. Se não existirem mais cargas de trabalho ativadas ou os recursos críticos não estiverem totalmente definidos, os gráficos radius de explosão não representarão totalmente os riscos ambientais. Para obter mais informações sobre como definir recursos críticos, veja Rever e classificar recursos críticos.

A tabela seguinte resume os casos de utilização da análise do raio de explosão para diferentes funções de utilizador:

| Função do usuário | Caso de uso |

|---|---|

| Analista de segurança | Utilize a análise do raio de explosão para investigar um incidente. Veja instantaneamente o componente comprometido no centro do gráfico e os caminhos para destinos potencialmente comprometidos. O gráfico fornece uma compreensão visual intuitiva do incidente e ajuda-o a aprender rapidamente o âmbito potencial de uma falha de segurança. Com base no destino e nos caminhos, pode escalar e acionar ações para interromper, isolar e conter o incidente nos nós ao longo dos caminhos para o destino. |

| Administradores de TI e engenheiros do SOC | Utilize a análise do raio de explosão para mobilizar recursos com base no impacto comercial e na estimativa de potenciais danos. Os engenheiros podem priorizar as vulnerabilidades mais críticas que requerem atenção imediata. O engenheiro pode alocar proativamente os recursos necessários com base no raio de explosão atingir destinos críticos na organização ao examinar vários nós marcados com vulnerabilidades no mapa. O engenheiro pode comunicar claramente o que foi protegido e o que foi afetado e planear e priorizar defesas adicionais e segmentações de rede necessárias para reduzir o impacto adicional de potenciais ataques futuros. |

| Equipa de resposta a incidentes | Determine rapidamente o âmbito do incidente, com um mapa de incidentes visual dinâmico que lhes permite tomar medidas direcionadas nos sistemas indicados no gráfico. |

| CISO ou líderes de segurança | Utilize a funcionalidade raio de explosão para indicar a status atual, definir objetivos e indicadores de métricas e utilizá-lo para comunicar e auditar por motivos de conformidade. A funcionalidade pode ser utilizada para acompanhar o progresso da defesa de ações e medidas de proteção. |

Ver gráficos de raio de explosão

Depois de selecionar um incidente na lista na página Incidentes , é apresentada uma vista de gráfico que mostra as entidades e os recursos envolvidos no incidente.

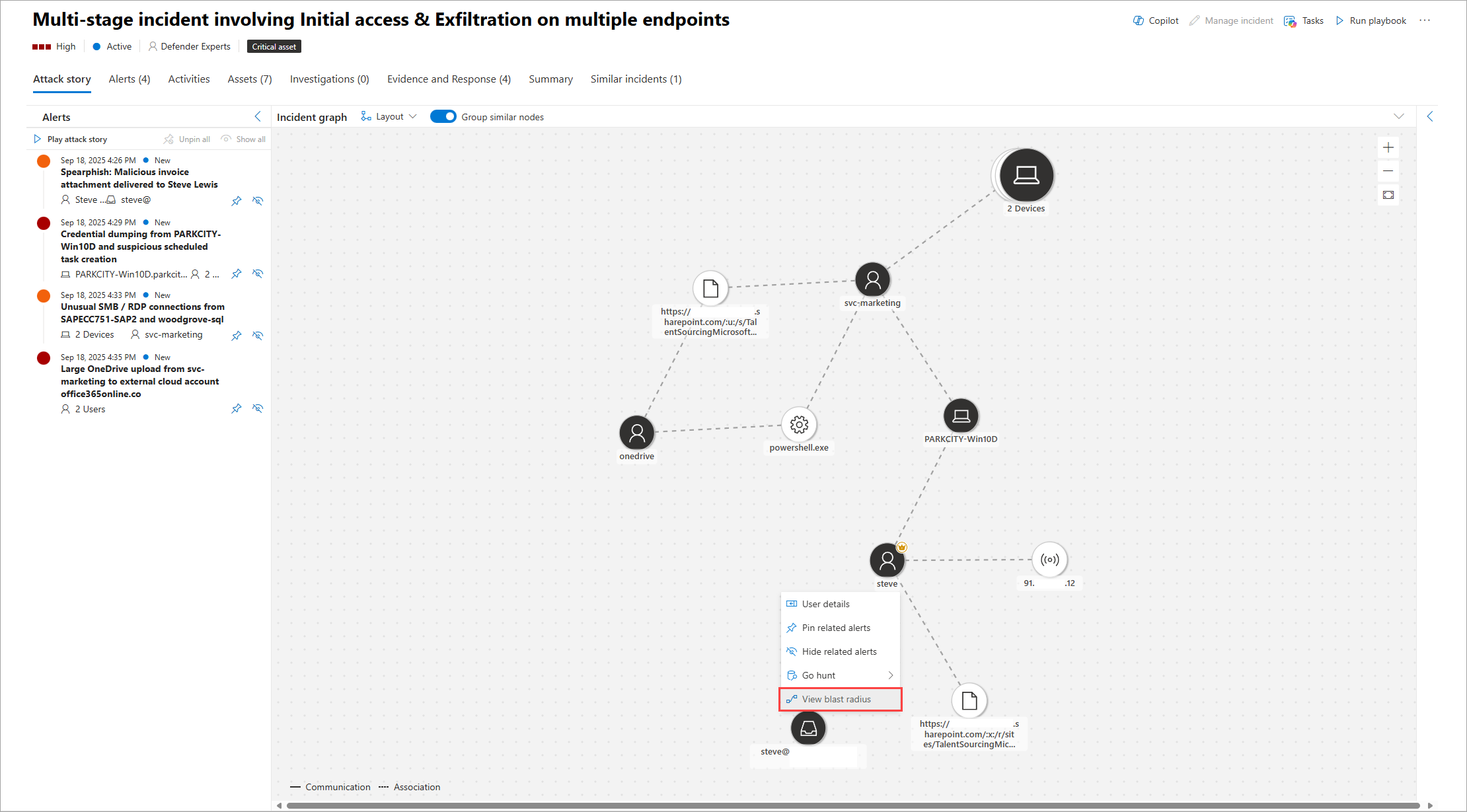

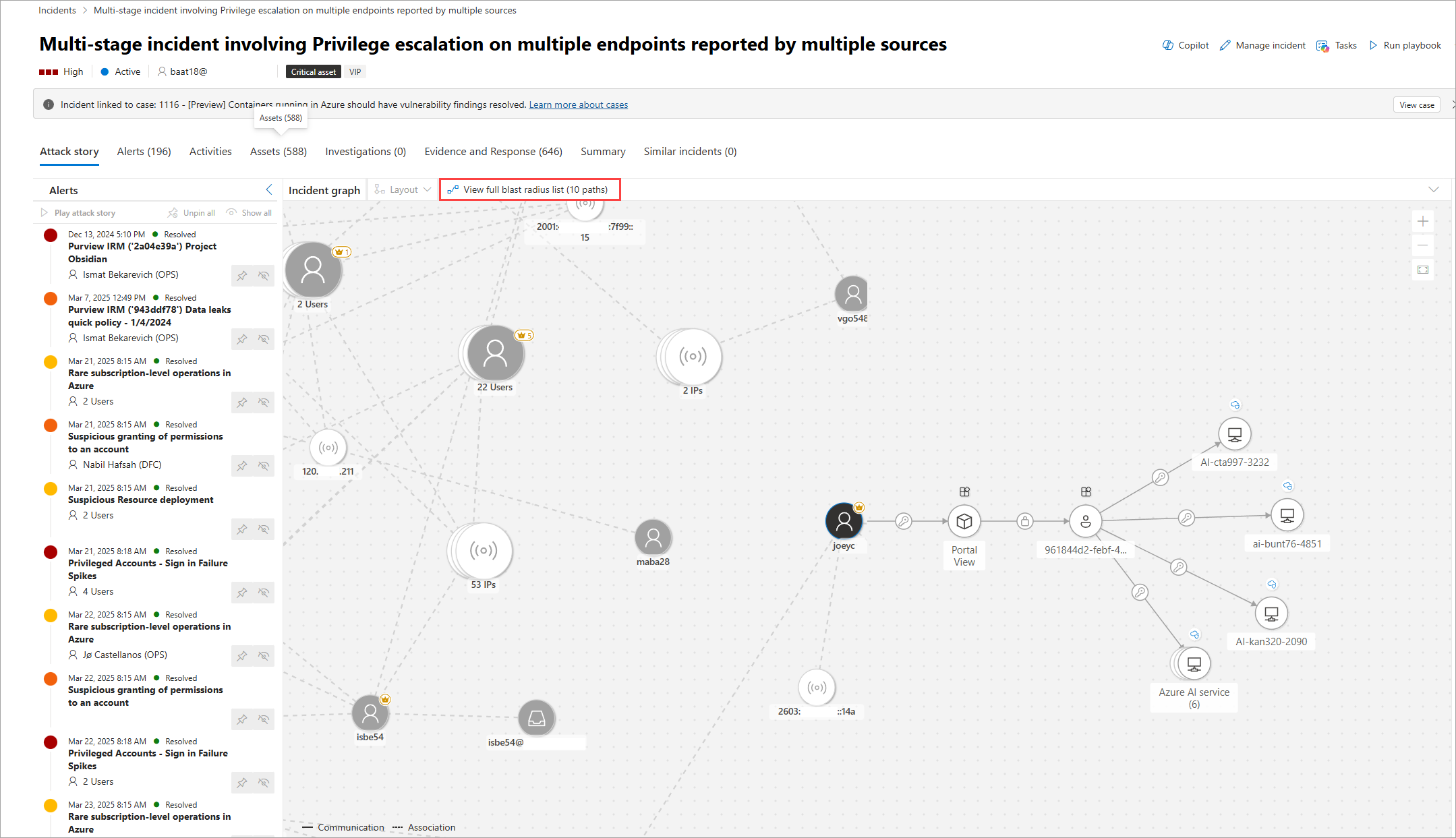

Selecione um nó para abrir o menu de contexto e, em seguida, selecione Ver raio de explosão. Para ver o raio de explosão de um único nó num grupo, utilize o botão de desagrupar acima da grelha para apresentar todos os nós.

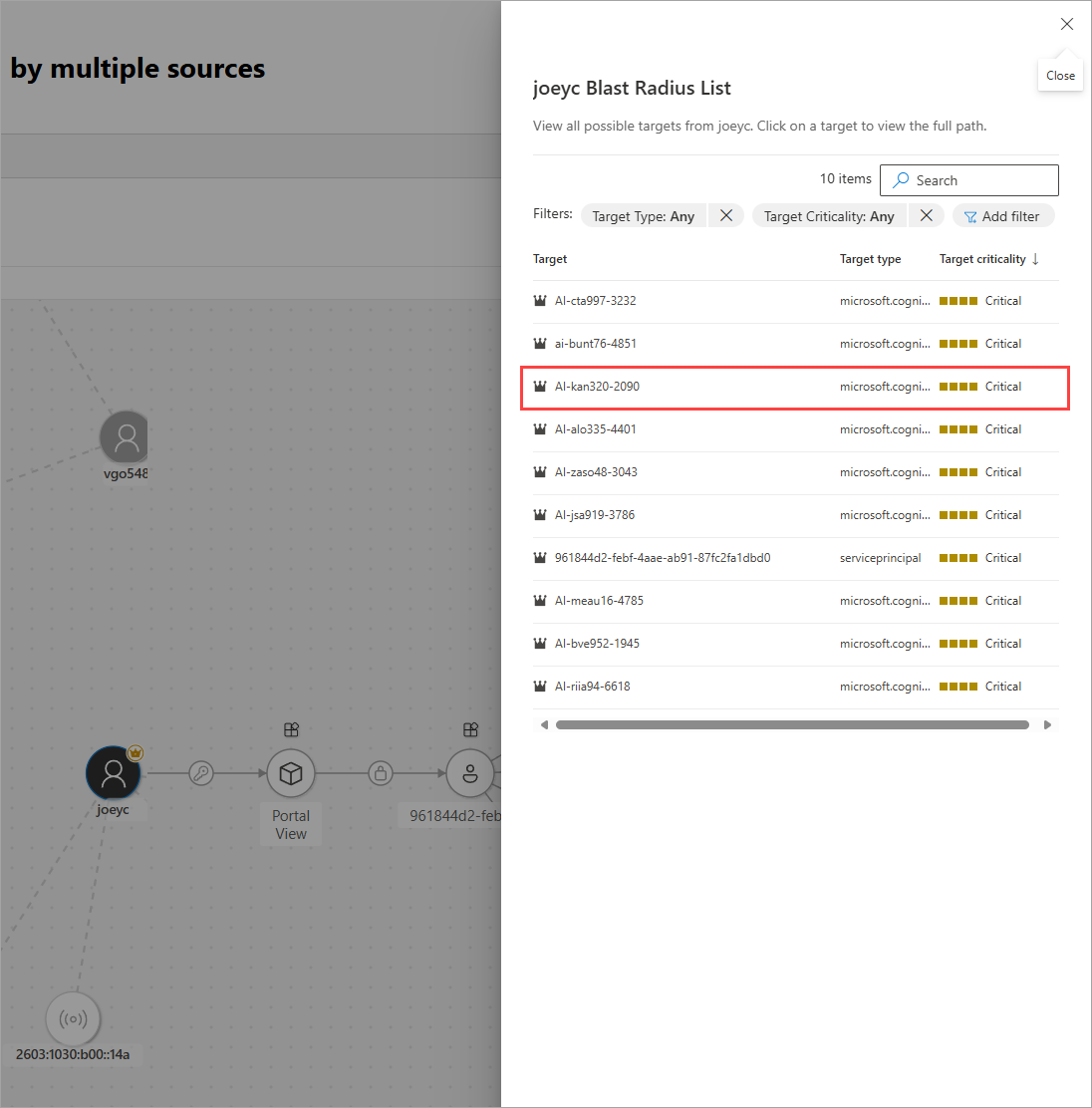

É carregada uma nova vista de gráfico que mostra os 8 caminhos de ataque mais bem classificados. Uma lista completa dos caminhos é visível no painel lateral direito ao selecionar Ver lista completa do raio de explosão acima do gráfico. Na lista de destinos acessíveis, pode explorar ainda mais o caminho ao selecionar um dos destinos listados. O painel direito mostra o caminho potencial do ponto de entrada para este destino. Alguns nós podem não ter caminhos associados aos mesmos.

Para obter uma explicação dos ícones utilizados para nós e arestas no grafo do raio de explosão, veja Understanding graphs and visualizations in Microsoft Defender (Compreender gráficos e visualizações em Microsoft Defender).

Selecione Ver lista raio de explosão para ver uma lista de recursos de destino. Selecione um recurso de destino na lista para ver os respetivos detalhes e potenciais caminhos de ataque. Selecionar os distintivos nas ligações mostra mais detalhes sobre a ligação.

Quando os caminhos levam a destinos agrupados dos mesmos tipos, para ver caminhos discretos para destinos, selecione os ícones agrupados. É aberto um painel do lado direito que mostra todos os destinos no grupo. Selecionar a caixa de marcar à esquerda e selecionar o botão Expandir na parte superior apresenta cada destino e os respetivos caminhos separadamente.

Oculte o gráfico do raio de explosão e regresse ao gráfico de incidentes original ao selecionar o nó e selecionar Ocultar raio de explosão.

Limitações

As seguintes limitações aplicam-se ao gráfico raio de explosão:

Limitações de comprimento do caminho (âmbito da análise): Os cálculos do comprimento do gráfico do raio de explosão estão limitados a 7 saltos do nó de origem. O raio da explosão é uma aproximação do alcance total do ataque. O número máximo de saltos depende do ambiente:

- 5 saltos para a cloud

- 5 saltos para o local

- 3 saltos para híbrido

Atualização de dados: Podem existir latências entre uma alteração no ambiente da organização e o reflexo dessa alteração no gráfico raio de explosão. Durante este período, o modelo poderá estar incompleto.

Caminhos possíveis: O gráfico raio de explosão mostra possíveis caminhos. Não garante que um atacante siga todos os caminhos mostrados.

Vetores de ataque conhecidos: O gráfico baseia-se em vetores de ataque conhecidos. Se os atacantes encontrarem um novo movimento lateral ou uma nova técnica que ainda não foi modelada, não será apresentada no gráfico raio de explosão.

Âmbitos do utilizador: O gráfico apresentado baseia-se nos âmbitos permitidos para o utilizador de visualização. Apenas os nós e as arestas que estão no âmbito do utilizador com base no RBAC definido e nas definições de âmbito são visíveis no gráfico. Os caminhos que contêm nós ou arestas fora do âmbito não estão visíveis.

Nós da ilha: Os nós não ligados podem aparecer no gráfico devido a alterações que podem ocorrer entre o momento em que os dados são recolhidos e o cálculo do raio de explosão.

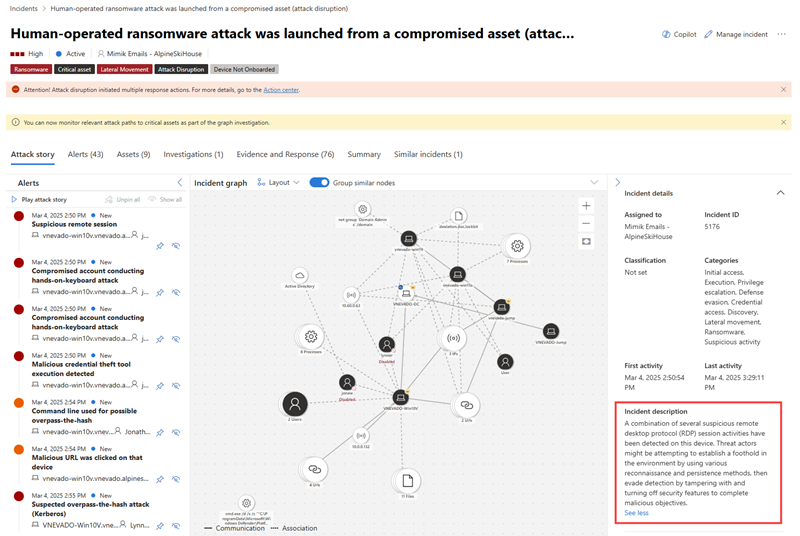

Detalhes do incidente

Pode ver os detalhes de um incidente no painel direito de uma página de incidente. Os detalhes do incidente incluem atribuição de incidentes, ID, classificação, categorias e data e hora da primeira e última atividade. Também inclui uma descrição do incidente, recursos afetados, alertas ativos e, quando aplicável, as ameaças relacionadas, as recomendações e o resumo e o impacto da interrupção. Eis um exemplo dos detalhes do incidente onde a descrição do incidente está realçada.

A descrição do incidente fornece uma breve descrição geral do incidente. Em alguns casos, o primeiro alerta no incidente é utilizado como a descrição do incidente. Neste caso, a descrição só é apresentada no portal e não é armazenada no registo de atividades, nas tabelas de investigação avançadas ou no Microsoft Sentinel no portal do Azure.

Dica

Os clientes do Microsoft Sentinel também podem ver e substituir a mesma descrição do incidente no portal do Azure ao definir a descrição do incidente através da API ou da automatização.

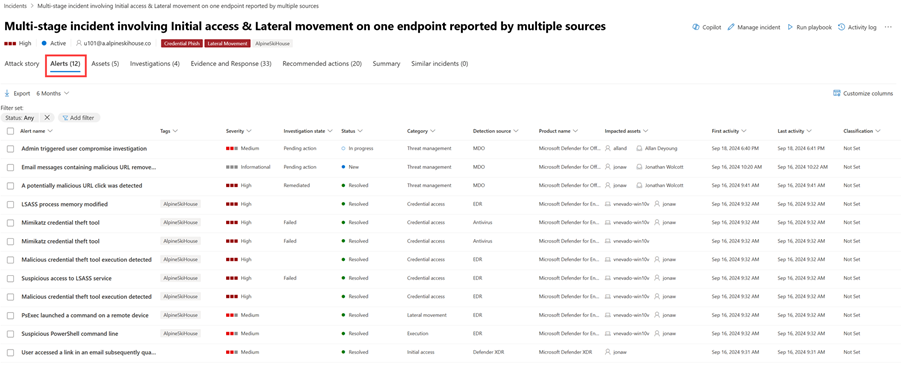

Alertas

No separador Alertas , pode ver a fila de alertas de alertas relacionados com o incidente e outras informações sobre os mesmos, como o seguinte:

- Gravidade dos alertas.

- As entidades envolvidas no alerta.

- A origem dos alertas (Microsoft Defender para Identidade, Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Office 365, Defender para Aplicativos de Nuveme o suplemento de governação de aplicações.

- A razão pela qual estavam ligados.

Veja um exemplo.

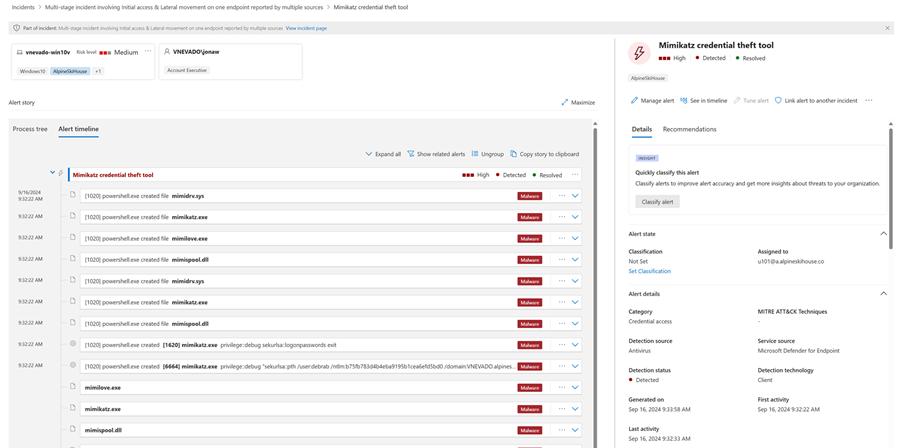

Por predefinição, os alertas são ordenados cronologicamente para que possa ver como o ataque ocorreu ao longo do tempo. Quando seleciona um alerta num incidente, Microsoft Defender XDR apresenta as informações de alerta específicas do contexto do incidente geral.

Pode ver os eventos do alerta, que outros alertas acionados causaram o alerta atual e todas as entidades e atividades afetadas envolvidas no ataque, incluindo dispositivos, ficheiros, utilizadores, aplicações na nuvem e caixas de correio.

Veja um exemplo.

Saiba como utilizar a fila de alertas e as páginas de alerta em investigar alertas.

Observação

Se tiver acesso aprovisionado a Gerenciamento de Risco Interno do Microsoft Purview, pode ver e gerir alertas de gestão de riscos internos e procurar eventos de gestão de riscos internos no portal do Microsoft Defender. Para obter mais informações, veja Investigar ameaças de risco interno no portal do Microsoft Defender.

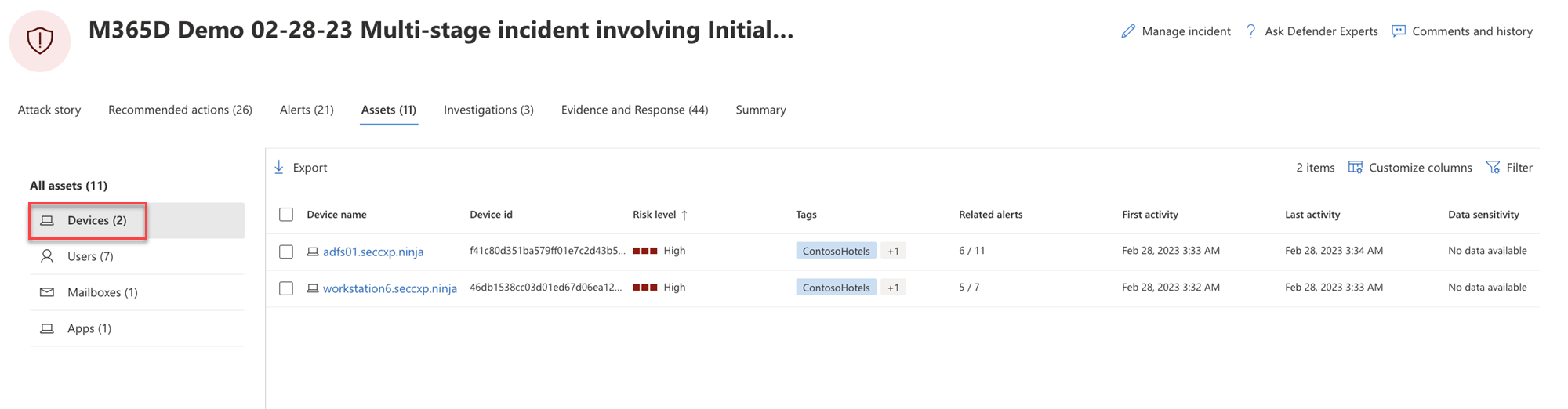

Ativos

Veja e faça facilmente a gestão de todos os seus recursos num único local com o novo separador Ativos . Esta vista unificada inclui Dispositivos, Utilizadores, Caixas de Correio e Aplicações.

O separador Ativos apresenta o número total de recursos junto ao respetivo nome. É apresentada uma lista de diferentes categorias com o número de recursos nessa categoria ao selecionar o separador Recursos.

Dispositivos

A vista Dispositivos lista todos os dispositivos relacionados com o incidente. Veja um exemplo.

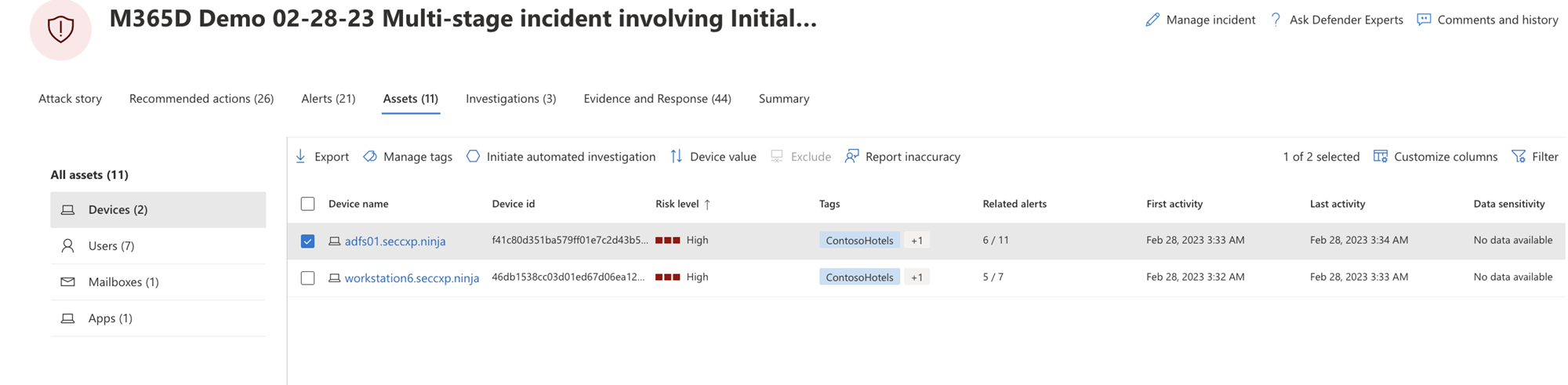

Selecionar um dispositivo na lista abre uma barra que lhe permite gerir o dispositivo selecionado. Pode exportar, gerir etiquetas rapidamente, iniciar uma investigação automatizada e muito mais.

Pode selecionar a marca de marcar de um dispositivo para ver os detalhes do dispositivo, os dados do diretório, os alertas ativos e os utilizadores com sessão iniciada. Selecione o nome do dispositivo para ver os detalhes do dispositivo no inventário de dispositivos do Defender para Endpoint. Veja um exemplo.

Na página do dispositivo, pode recolher informações adicionais sobre o dispositivo, tais como todos os alertas, uma linha do tempo e recomendações de segurança. Por exemplo, no separador Linha Cronológica, pode percorrer o dispositivo linha do tempo e ver todos os eventos e comportamentos observados no computador por ordem cronológica, intercalados com os alertas gerados.

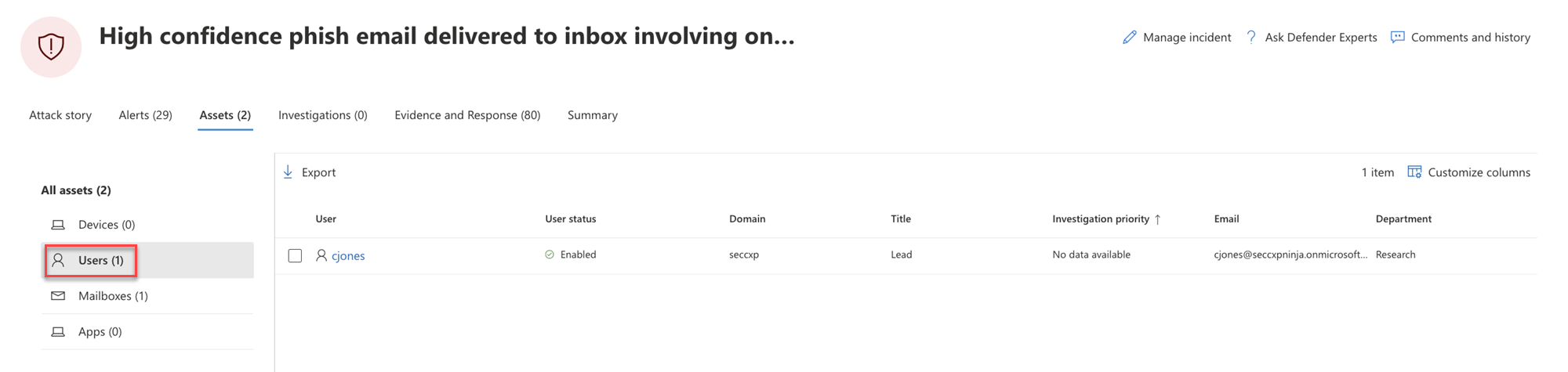

Usuários

A vista Utilizadores lista todos os utilizadores que foram identificados como fazendo parte ou relacionados com o incidente. Veja um exemplo.

Pode selecionar a marca de marcar para um utilizador ver os detalhes da ameaça, exposição e informações de contacto da conta de utilizador. Selecione o nome de utilizador para ver detalhes adicionais da conta de utilizador.

Saiba como ver informações adicionais do utilizador e gerir os utilizadores de um incidente na investigação de utilizadores.

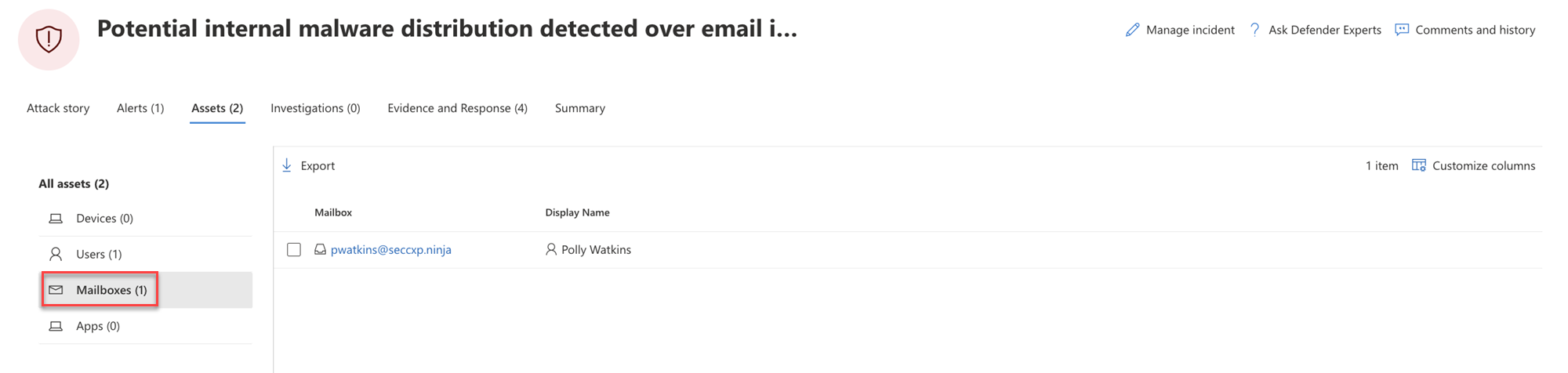

Caixas de correio

A vista Caixas de Correio lista todas as caixas de correio que foram identificadas como fazendo parte ou relacionadas com o incidente. Veja um exemplo.

Pode selecionar a marca de marcar de uma caixa de correio para ver uma lista de alertas ativos. Selecione o nome da caixa de correio para ver detalhes adicionais da caixa de correio na página Explorer para Defender para Office 365.

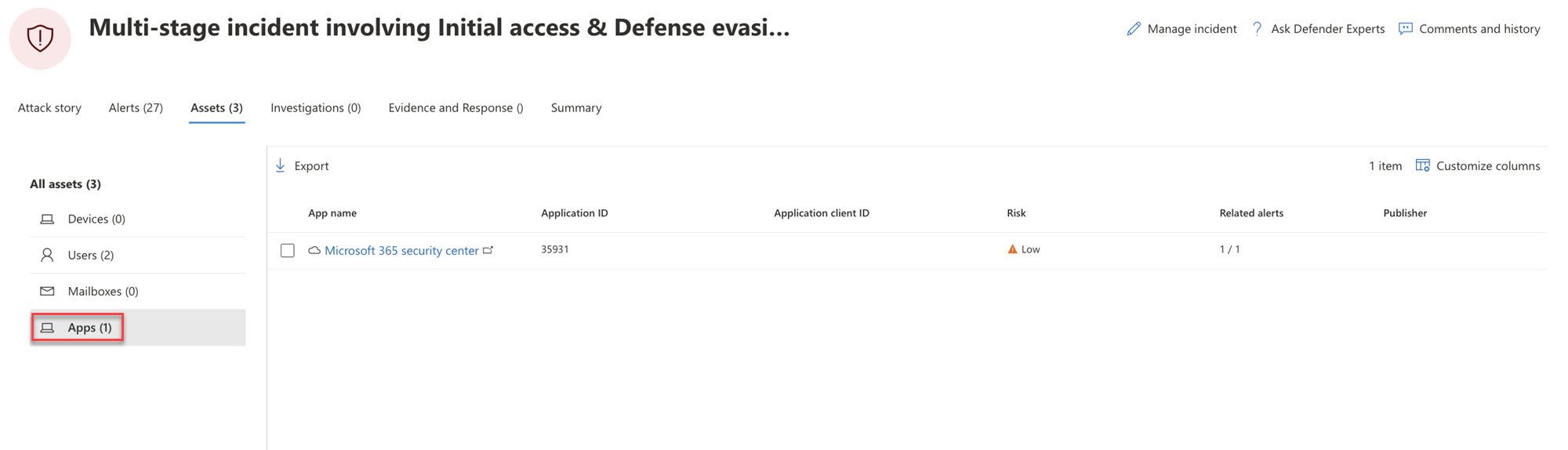

Aplicativos

A vista Aplicações lista todas as aplicações identificadas como fazendo parte ou relacionadas com o incidente. Veja um exemplo.

Pode selecionar a marca de marcar de uma aplicação para ver uma lista de alertas ativos. Selecione o nome da aplicação para ver detalhes adicionais na página Explorer para Defender para Aplicativos de Nuvem.

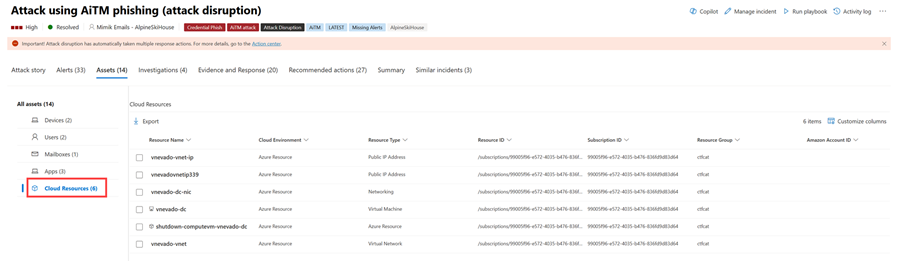

Recursos de nuvem

A vista Recursos da cloud lista todos os recursos da cloud identificados como fazendo parte ou relacionados com o incidente. Veja um exemplo.

Pode selecionar a marca de marcar para um recurso na cloud para ver os detalhes do recurso e uma lista de alertas ativos. Selecione Abrir página de recursos na cloud para ver detalhes adicionais e ver todos os detalhes no Microsoft Defender para a Cloud.

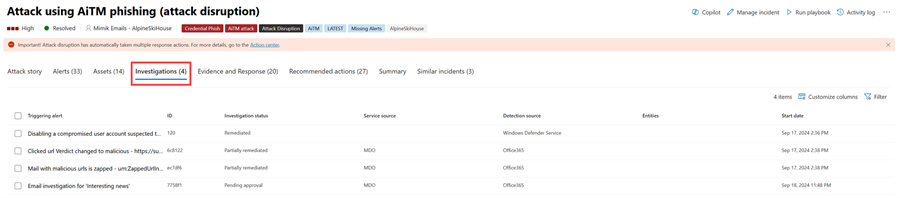

Investigações

O separador Investigações lista todas as investigações automatizadas acionadas por alertas neste incidente. As investigações automatizadas realizarão ações de remediação ou aguardarão a aprovação de ações por parte dos analistas, dependendo da forma como configurou as investigações automatizadas para serem executadas no Defender para Endpoint e Defender para Office 365.

Selecione uma investigação para navegar para a respetiva página de detalhes para obter informações completas sobre a investigação e remediação status. Se existirem ações pendentes para aprovação como parte da investigação, serão apresentadas no separador Ações pendentes . Tome medidas como parte da remediação de incidentes.

Também existe um separador de gráfico Investigação que mostra:

- A ligação de alertas aos recursos afetados na sua organização.

- Que entidades estão relacionadas com que alertas e como fazem parte da história do ataque.

- Os alertas do incidente.

O gráfico de investigação ajuda-o a compreender rapidamente o âmbito completo do ataque ao ligar as diferentes entidades suspeitas que fazem parte do ataque aos respetivos recursos relacionados, como utilizadores, dispositivos e caixas de correio.

Para obter mais informações, veja Investigação e resposta automatizadas no Microsoft Defender XDR.

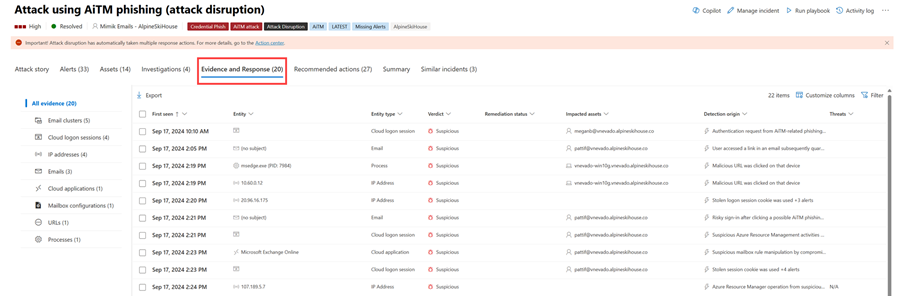

Provas e Resposta

O separador Provas e Resposta mostra todos os eventos suportados e entidades suspeitas nos alertas no incidente. Veja um exemplo.

Microsoft Defender XDR investiga automaticamente todos os eventos suportados pelos incidentes e entidades suspeitas nos alertas, fornecendo-lhe informações sobre os e-mails, ficheiros, processos, serviços, Endereços IP importantes e muito mais. Isto ajuda-o a detetar e bloquear rapidamente potenciais ameaças no incidente.

Cada uma das entidades analisadas é marcada com um veredicto (Malicioso, Suspeito, Limpo) e uma remediação status. Isto ajuda-o a compreender a remediação status de todo o incidente e que passos seguintes podem ser seguidos.

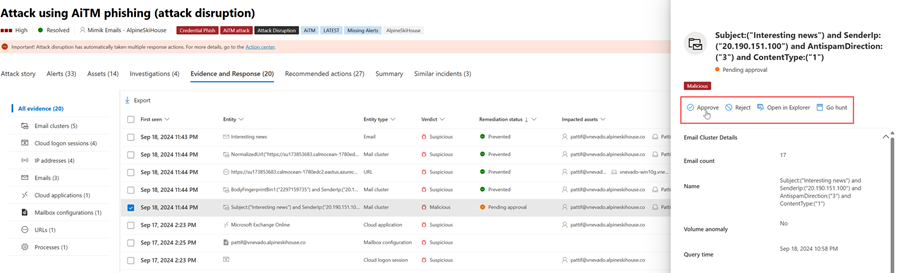

Aprovar ou rejeitar ações de remediação

Para incidentes com uma remediação status de Aprovação pendente, pode aprovar ou rejeitar uma ação de remediação, abrir no Explorer ou Ir investigar a partir do separador Provas e Resposta. Eis um exemplo.

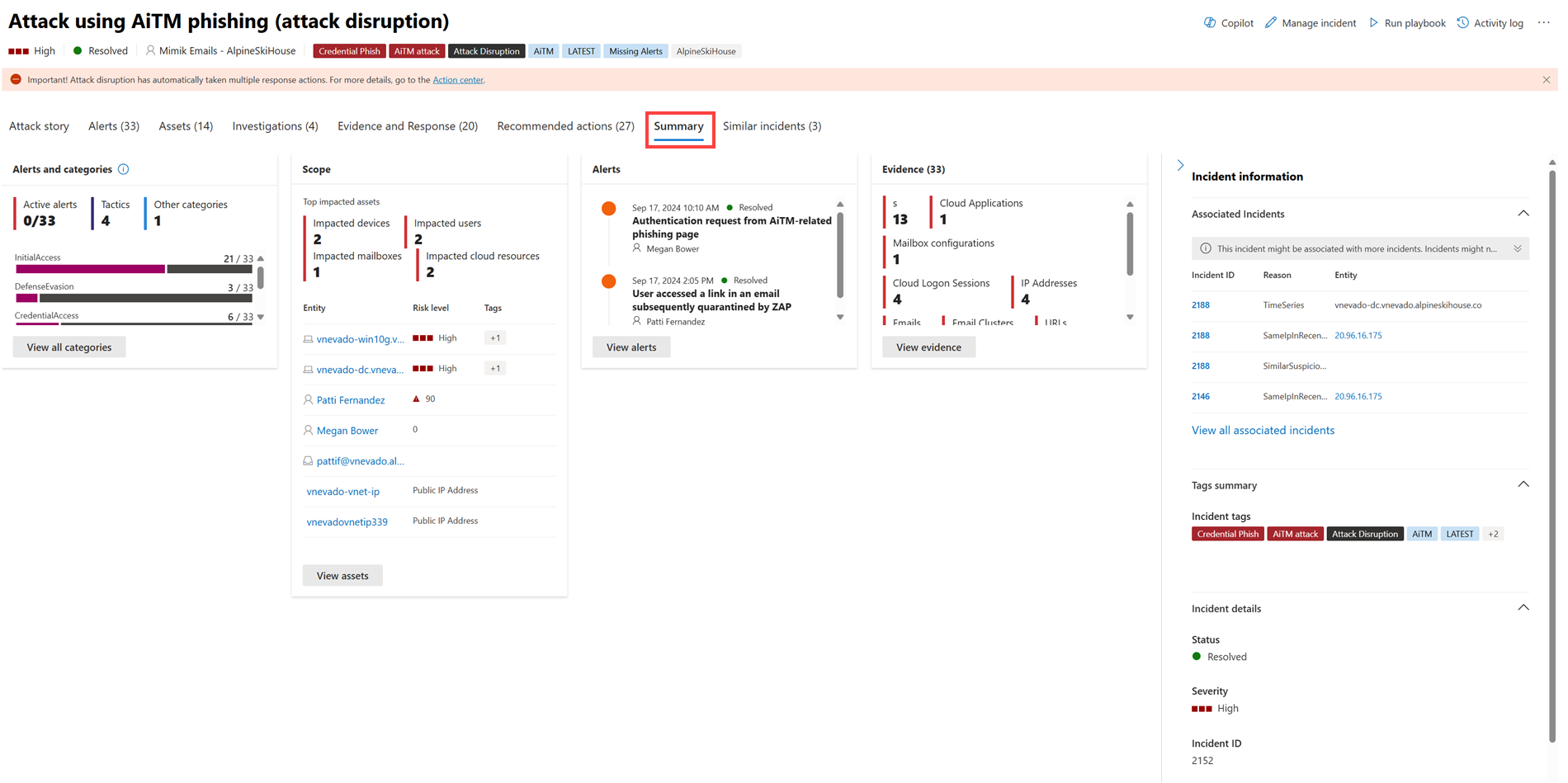

Resumo

Utilize a página Resumo para avaliar a importância relativa do incidente e aceder rapidamente aos alertas associados e às entidades afetadas. A página Resumo dá-lhe uma snapshot olhar para os principais aspetos a ter em conta sobre o incidente.

As informações estão organizadas nestas secções.

| Seção | Descrição |

|---|---|

| Alertas e categorias | Uma visão visual e numérica de como o ataque avançou em relação à cadeia de eliminação. Tal como acontece com outros produtos de segurança da Microsoft, Microsoft Defender XDR está alinhado com a arquitetura MITRE ATT&CK™. Os alertas linha do tempo mostra a ordem cronológica em que os alertas ocorreram e, para cada um, os respetivos status e nome. |

| Escopo | Apresenta o número de dispositivos, utilizadores e caixas de correio afetados e lista as entidades por ordem de nível de risco e prioridade de investigação. |

| Alertas | Apresenta os alertas envolvidos no incidente. |

| Evidências | Apresenta o número de entidades afetadas pelo incidente. |

| Informações do incidente | Apresenta as propriedades do incidente, como etiquetas, status e gravidade. |

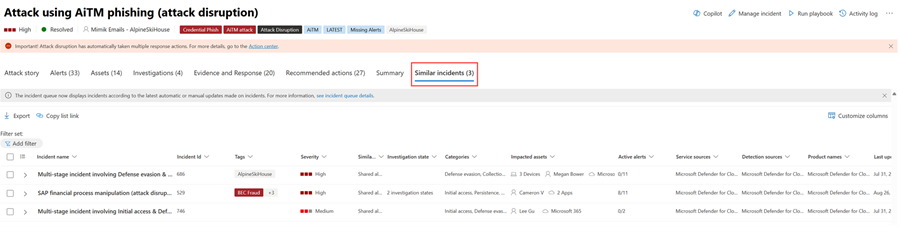

Incidentes semelhantes

Alguns incidentes podem ter incidentes semelhantes listados na página Incidentes semelhantes . Esta secção mostra incidentes que têm alertas, entidades e outras propriedades semelhantes. Isto pode ajudá-lo a compreender o âmbito do ataque e a identificar outros incidentes que possam estar relacionados. Veja um exemplo.

Dica

O Defender Boxed, uma série de cartões que mostram os sucessos de segurança, melhorias e ações de resposta da sua organização nos últimos seis meses/ano, aparece durante um período limitado durante janeiro e julho de cada ano. Saiba como pode partilhar os destaques do Defender Boxed .

Próximas etapas

Conforme necessário:

Confira também

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.