Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

O locatário do Microsoft Entra pode ser federado diretamente com organizações externas que usam um provedor de identidade (IdP) SAML ou WS-Fed. Os usuários da organização externa podem usar suas próprias contas gerenciadas por IdP para entrar em seus aplicativos ou recursos, seja durante o resgate de convites ou a inscrição por autoatendimento, sem precisar criar novas credenciais do Microsoft Entra. O usuário é redirecionado para o IdP ao se cadastrar ou fazer login no seu aplicativo e depois retornado ao Microsoft Entra assim que fizer login com êxito.

Pré-requisitos

- Reveja as considerações de configuração nos provedores de identidade SAML/WS-Fed.

- Um locatário da força de trabalho ou um locatário externo.

Como configurar a federação de IdP SAML/WS-Fed

Etapa 1: determinar se o parceiro precisa atualizar seus registros de texto de DNS

Use as etapas a seguir para determinar se o parceiro precisa atualizar seus registros DNS para habilitar a federação com você.

Verifique a URL de autenticação passiva do IdP do parceiro para conferir se o domínio corresponde ao domínio de destino ou a um host dentro do domínio de destino. Em outras palavras, ao configurar a federação para

fabrikam.com:- Se a ponto de extremidade de autenticação passiva for

https://fabrikam.comouhttps://sts.fabrikam.com/adfs(um host no mesmo domínio), nenhuma alteração de DNS será necessária. - Se o ponto de extremidade de autenticação passiva for

https://fabrikamconglomerate.com/adfsouhttps://fabrikam.co.uk/adfs, o domínio não corresponde ao domínio fabrikam.com, portanto, o parceiro precisa adicionar um registro de texto para a URL de autenticação à sua configuração DNS.

- Se a ponto de extremidade de autenticação passiva for

Se forem necessárias alterações de DNS com base na etapa anterior, peça ao parceiro para adicionar um registro TXT aos registros DNS do domínio do parceiro, como no exemplo a seguir:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Etapa 2: configurar o IdP da organização parceira

Em seguida, a organização parceira precisa configurar o respectivo provedor de identidade com as declarações e relações de confiança da terceira parte confiável necessárias. Para que a federação funcione corretamente, a ID Externa do Microsoft Entra requer que o IdP externo envie determinados atributos e declarações, que devem ser configurados no IdP externo.

Observação

Para ilustrar como configurar um IdP SAML/WS-Fed para federação, usamos os Serviços de Federação do Active Directory (AD FS) como exemplo. Consulte o artigo Configurar a federação SAML/WS-Fed IdP com o AD FS, que fornece exemplos de como configurar o AD FS como um IdP do SAML 2.0 ou WS-Fed em preparação para federação.

Para configurar um provedor de identidade SAML 2.0

A ID Externa do Microsoft Entra requer a resposta SAML 2.0 do IdP externo para incluir atributos e declarações específicos. Os atributos e declarações necessários podem ser configurados no IdP externo de duas maneiras:

- Vinculando ao arquivo XML do serviço de token de segurança online ou

- Inserindo manualmente os valores

Consulte as tabelas a seguir para obter os valores necessários.

Observação

Certifique-se de que o valor corresponda à nuvem para a qual você está configurando a federação externa.

Tabela 1. Atributos necessários para a resposta SAML 2.0 do IdP.

| Atributo | Valor para um colaborador da equipe | Valor para um locatário externo |

|---|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf Adicione https://<tenantID>.ciamlogin.com/login.srf como a URL de retorno de chamada/ACS no IdP externo, se necessário, por esse provedor. |

| Público |

https://login.microsoftonline.com/<tenant ID>/ (Recomendável) Substitua <tenant ID> pela ID do locatário do Microsoft Entra com o qual você está configurando a federação.Na solicitação SAML enviada pelo Microsoft Entra ID para as federações externas, a URL do Emissor é um ponto de extremidade locatário (por exemplo, https://login.microsoftonline.com/<tenant ID>/). Quanto às novas federações, recomendamos que todos os nossos parceiros definam a audiência do IdP baseado em SAML ou WS-Fed como um ponto de extremidade do locatário. As federações existentes configuradas com o ponto de extremidade global (por exemplo, urn:federation:MicrosoftOnline) continuarão funcionando, mas as novas federações deixarão de funcionar se o IdP externo estiver esperando uma URL do emissor global na solicitação SAML enviada pelo Microsoft Entra ID. |

https://login.microsoftonline.com/<tenant ID>/Substitua <tenant ID> pela ID do locatário do Microsoft Entra com o qual você está configurando a federação. |

| Emissor | O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

Tabela 2. Declarações necessárias para o token SAML 2.0 emitido pelo IdP.

| Nome do atributo | Valor |

|---|---|

| Formato NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

O endereço de email do usuário |

Para configurar um provedor de identidade do WS-Fed

O Microsoft Entra External ID exige que a mensagem WS-Fed do IdP externo contenha atributos e declarações específicas. Os atributos e declarações necessários podem ser configurados no IdP externo de duas maneiras:

- Vinculando ao arquivo XML do serviço de token de segurança online ou

- Inserindo manualmente os valores

Observação

Atualmente, os dois provedores de WS-Fed que foram testados para compatibilidade com o Microsoft Entra ID são AD FS e Shibboleth.

Atributos e declarações do WS-Fed necessários

As tabelas a seguir mostram os requisitos para atributos e declarações específicos que devem ser configurados no IdP de WS-FED de terceiros. Para configurar a federação, os atributos a seguir precisam ser recebidos na mensagem WS-Fed do IdP. Esses atributos podem ser configurados vinculando ao arquivo XML do serviço de token de segurança online ou inserindo-os manualmente.

Consulte as tabelas a seguir para obter os valores necessários.

Observação

Certifique-se de que o valor corresponda à nuvem para a qual você está configurando a federação externa.

Tabela 3. Atributos necessários na mensagem WS-Fed do IdP.

| Atributo | Valor para um colaborador da equipe | Valor para um locatário externo |

|---|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf |

| Público |

https://login.microsoftonline.com/<tenant ID>/ (Recomendável) Substitua <tenant ID> pela ID do locatário do Microsoft Entra com o qual você está configurando a federação.Na solicitação SAML enviada pelo Microsoft Entra ID para as federações externas, a URL do Emissor é um ponto de extremidade locatário (por exemplo, https://login.microsoftonline.com/<tenant ID>/). Quanto às novas federações, recomendamos que todos os nossos parceiros definam a audiência do IdP baseado em SAML ou WS-Fed como um ponto de extremidade do locatário. As federações existentes configuradas com o ponto de extremidade global (por exemplo, urn:federation:MicrosoftOnline) continuarão funcionando, mas as novas federações deixarão de funcionar se o IdP externo estiver esperando uma URL do emissor global na solicitação SAML enviada pelo Microsoft Entra ID. |

https://login.microsoftonline.com/<tenant ID>/ Substitua <tenant ID> pela ID do locatário do Microsoft Entra com o qual você está configurando a federação. |

| Emissor | O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

Tabela 4. Declarações necessárias para o token WS-Fed emitido pelo IdP.

| Atributo | Valor |

|---|---|

| Identificador Imutável (ImmutableID) | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| endereço de email | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Etapa 3: Configurar a federação SAML/WS-Fed IdP no Microsoft Entra External ID

Em seguida, configure a federação com o IdP configurado na etapa 1 na ID externa do Microsoft Entra. Você pode usar o Centro de administração do Microsoft Entra ou a API do Microsoft Graph. Pode levar de 5 a 10 minutos para a política de federação entrar em vigor. Durante esse tempo, não tente concluir o cadastro autônomo ou resgatar um convite para o domínio federado. Os atributos a seguir são obrigatórios:

- URI do emissor do IdP do parceiro

- Ponto de extremidade de autenticação passiva do parceiro IdP (apenas o https é compatível)

- Certificado

Para adicionar o IdP ao seu locatário no Centro de administração do Microsoft Entra

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

Se você tiver acesso a vários locatários, use o ícone

Configurações no menu superior e alterne para o locatário no menu Diretórios.

Configurações no menu superior e alterne para o locatário no menu Diretórios.Navegue até Entra ID>Identidades Externas>Todos os provedores de identidade.

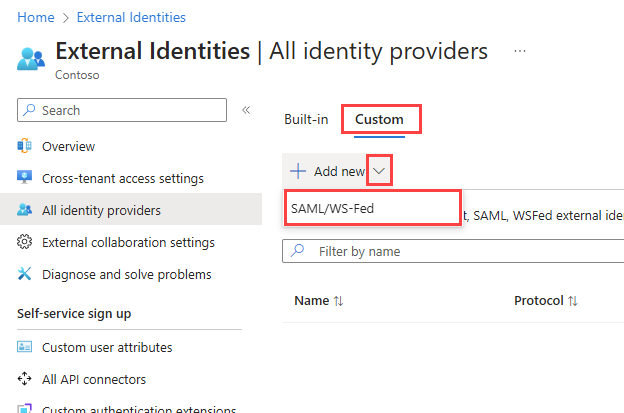

Selecione a guia Personalizado e, em seguida, selecione Adicionar novo>SAML/WS-Fed.

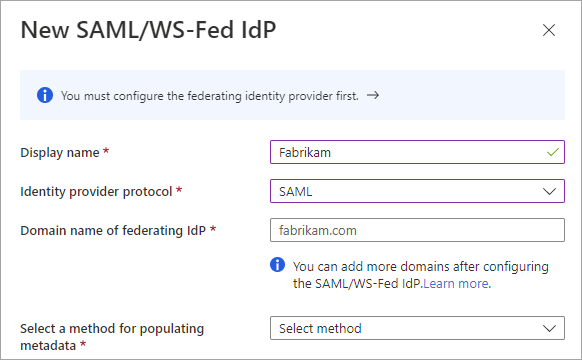

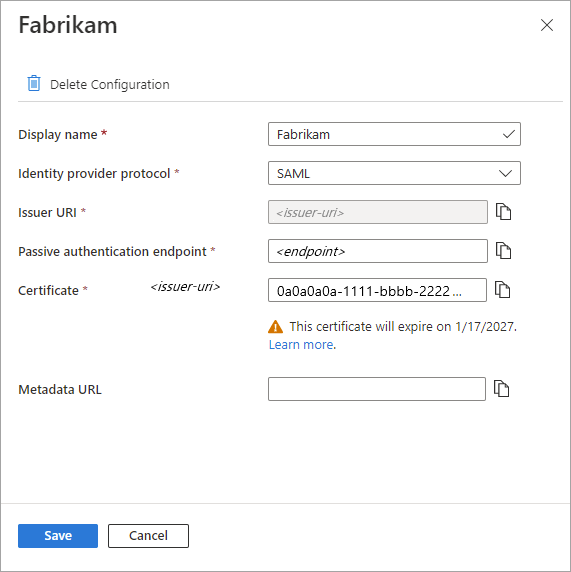

Na página Nova SAML/WS-Fed IdP, insira o seguinte:

- Nome de exibição – insira um nome para ajudá-lo a identificar o IdP do parceiro.

- Protocolo do provedor de identidade – selecione SAML ou WS-Fed.

- Nome de domínio do IdP da federação – insira o nome de domínio objetivo do IdP do parceiro para a federação. Durante essa configuração inicial, insira apenas um nome de domínio. Você pode adicionar mais domínios posteriormente.

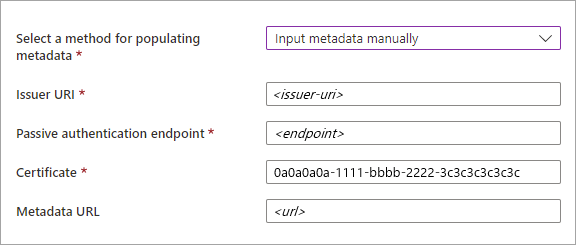

Selecione um método para preencher os metadados. Se você tiver um arquivo que contenha os metadados, poderá preencher automaticamente os campos selecionando Analisar arquivo de metadados e procurando o arquivo. Ou você pode selecionar metadados de entrada manualmente e inserir as seguintes informações:

- O URI do Emissor do IdP de SAML do parceiro ou o ID da Entidade do IdP de WS-Fed do parceiro.

- O ponto de extremidade de autenticação passiva do IdP SAML do parceiro ou o ponto de extremidade do solicitante passivo do IdP de WS-Fed do parceiro.

- Certificado – A ID do certificado de autenticação.

- URL de metadados – o local dos metadados do IdP para renovação automática do certificado de assinatura.

Observação

A URL de metadados é opcional. No entanto, é altamente recomendável. Se você fornecer a URL de metadados, o Microsoft Entra ID poderá renovar automaticamente o certificado de autenticação quando ele expirar. Se o certificado for renovado por qualquer motivo antes do prazo de expiração ou se você não fornecer uma URL de metadados, o Microsoft Entra ID não poderá renová-lo. Nesse caso, você precisa atualizar o certificado de assinatura manualmente.

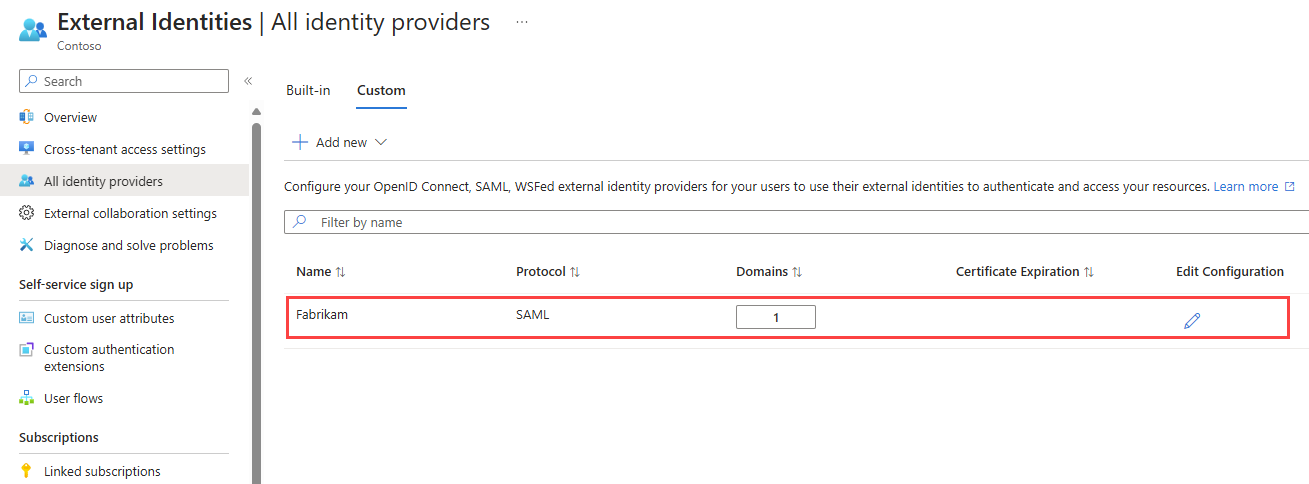

Selecione Salvar. O provedor de identidade é adicionado à lista SAML/WS-Fed dos provedores de identidade.

(Opcional) Para adicionar mais nomes de domínio ao provedor de identidade federada, faça o seguinte:

Para configurar a federação usando a API do Microsoft Graph

Você pode usar o tipo de recurso samlOrWsFedExternalDomainFederation da API do Microsoft Graph para configurar a federação com um provedor de identidade que dê suporte ao protocolo SAML ou WS-Fed.

Etapa 4: Configurar a ordem de resgate (colaboração B2B nos locatários da força de trabalho)

Se você estiver configurando a federação no seu locatário da força de trabalho para colaboração B2B com um domínio verificado, certifique-se de que o IdP federado seja usado primeiro durante o resgate do convite. Defina as configurações de pedido de resgate em suas configurações de acesso entre locatários para colaboração B2B de entrada. Mova o SAML/WS-Fed provedores de identidade para a parte superior da lista de provedores de identidade primários para priorizar o resgate com o IdP federado.

Você pode testar sua configuração de federação convidando um novo usuário convidado B2B. Para obter detalhes, consulte Adicionar usuários de colaboração do Microsoft Entra B2B no Centro de administração do Microsoft Entra.

Observação

Você pode configurar a ordem de resgate de convite usando a API REST do Microsoft Graph (versão beta). Veja o Exemplo 2: Atualização da configuração padrão de resgate de convite na documentação de referência do Microsoft Graph.

Como atualizar os detalhes do certificado ou da configuração

Na página Todos os provedores de identidade , você pode exibir a lista de provedores de identidade saml/WS-Fed configurados e suas datas de validade do certificado. Nessa lista, você pode renovar certificados e modificar outros detalhes de configuração.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

Navegue até Entra ID>Identidades Externas>Todos os provedores de identidade.

Selecione a guia Personalizado.

Role até um provedor de identidade na lista ou use a caixa de pesquisa.

Como atualizar os detalhes do certificado ou modificar os detalhes da configuração:

- Na coluna Configuração do provedor de identidade, selecione o link Editar .

- Na página de configuração, modifique qualquer um dos seguintes detalhes:

- Nome de Exibição – Nome de exibição da organização do parceiro.

- Protocolo do provedor de identidade – selecione SAML ou WS-Fed.

- Ponto de extremidade de autenticação passiva – o ponto de extremidade passivo do solicitante do IdP do parceiro.

- Certificado – A ID do certificado de assinatura. Para renová-la, insira uma nova ID de certificado.

- URL de metadados – a URL que contém os metadados do parceiro, usada para renovação automática do certificado de assinatura.

- Selecione Salvar.

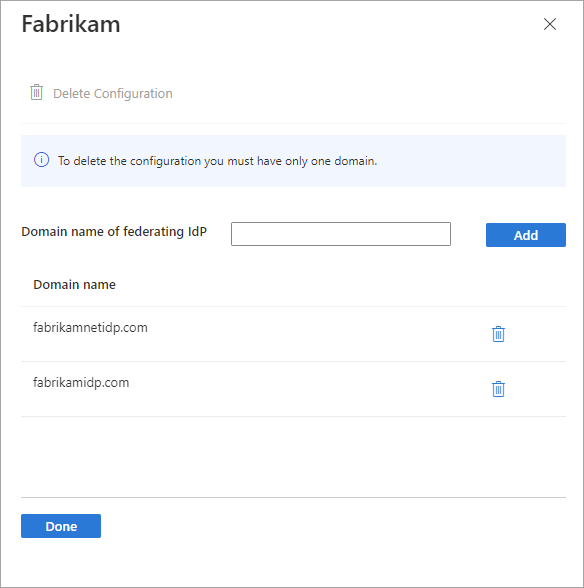

Para editar os domínios associados ao parceiro, selecione o link na coluna Domínios . No painel de detalhes do domínio, faça o seguinte:

- Para adicionar um domínio, digite o nome de domínio ao lado do nome de domínio do IdP federado e selecione Adicionar. Repita a etapa para cada domínio que você deseja adicionar.

- Para excluir um domínio, selecione o ícone de exclusão ao lado dele.

- Quando terminar, selecione Concluído.

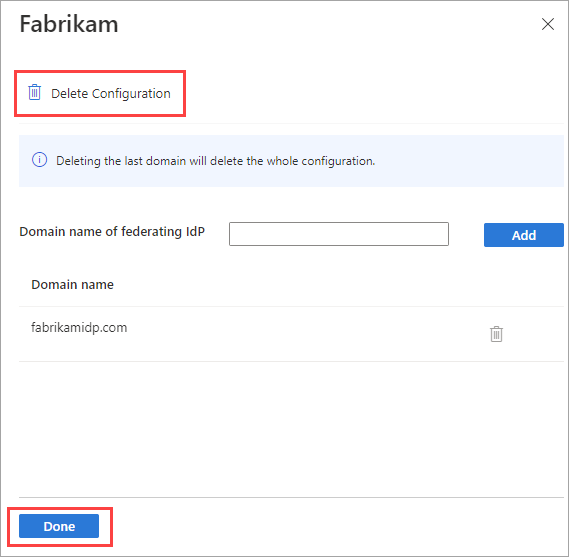

Como remover a federação

É possível remover a configuração de federação. Se você fizer isso, os usuários convidados da federação que já resgataram seus convites não poderão mais entrar. Mas você pode conceder a eles acesso aos seus recursos novamente redefinindo seu status de resgate. Para remover uma configuração de um IdP no centro de administração do Microsoft Entra:

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

Navegue até Entra ID>Identidades Externas>Todos os provedores de identidade.

Selecione a guia Personalizado e role até o provedor de identidade na lista ou use a caixa de pesquisa.

Selecione o link na coluna Domínios para exibir os detalhes do domínio do IdP.

Exclua todos, exceto um dos domínios na lista de nomes de domínio .

Selecione Excluir Configuração e selecione Concluído.

Selecione OK para confirmar a exclusão.

Você também pode remover a federação usando o tipo de recurso samlOrWsFedExternalDomainFederation da API do Microsoft Graph.

Próximas etapas

- Locatários externos:Adicione o provedor de identidade SAML/WS-Fed a um fluxo de usuário.

- Locatários da força de trabalho: Saiba mais sobre a experiência de resgate de convite quando usuários externos se conectarem com vários provedores de identidade.