Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Privileged Identity Management (PIM) do Microsoft Entra simplifica a forma como as empresas gerenciam o acesso privilegiado a recursos no Microsoft Entra ID e em outros serviços online da Microsoft, como o Microsoft 365 ou o Microsoft Intune.

Se você se tornou elegível para uma função administrativa, deverá ativar a atribuição de função quando precisar executar ações privilegiadas. Por exemplo, se você ocasionalmente gerencia recursos do Microsoft 365, os Administradores de Funções Privilegiadas da sua organização podem não torná-lo um Administrador Global permanente, já que essa função também afeta outros serviços. Em vez disso, eles o tornam qualificado para funções do Microsoft Entra, como Administrador do Exchange Online. Você pode solicitar a ativação dessa função quando precisar de seus privilégios e, em seguida, ter o controle de administrador por um período de tempo predeterminado.

Este artigo destina-se a administradores que precisam ativar sua função no Microsoft Entra no PIM (Privileged Identity Management). Embora qualquer usuário possa enviar uma solicitação para a função de que precisa por meio do PIM sem ter a função PRA (Administrador de Funções Privilegiadas), essa função é necessária para gerenciar e atribuir funções a outras pessoas dentro da organização.

Importante

Quando uma função é ativada, o PIM do Microsoft Entra adiciona temporariamente uma atribuição ativa para a função. O PIM do Microsoft Entra cria uma atribuição ativa (atribui ao usuário uma função) em segundos. Quando a desativação (manual ou através da expiração do tempo de ativação) acontece, o PIM do Microsoft Entra também remove a atribuição ativa em segundos.

O aplicativo pode fornecer acesso baseado na função que o usuário tem. Em algumas situações, o acesso ao aplicativo pode não refletir imediatamente o fato de que a função do usuário foi atribuída ou removida. Se o aplicativo anteriormente armazenou em cache o fato de que o usuário não tem uma função, quando o usuário tentar acessar o aplicativo novamente, o acesso poderá não ser fornecido. Da mesma forma, se o aplicativo anteriormente armazenou em cache o fato de que o usuário tem uma função, quando a função for desativada, o usuário ainda poderá obter acesso. A situação específica depende da arquitetura do aplicativo. Para alguns aplicativos, sair e entrar novamente pode ajudar a adicionar ou remover o acesso.

Importante

Se um usuário ativando uma função administrativa estiver conectado ao Microsoft Teams em um dispositivo móvel, ele receberá uma notificação do aplicativo teams dizendo "Abrir o Teams para continuar recebendo notificações por <endereço> de email" ou "<o endereço> de email precisa entrar para ver as notificações". O usuário precisará abrir o aplicativo teams para continuar recebendo notificações. Esse comportamento é por design.

Pré-requisitos

Ativar uma função

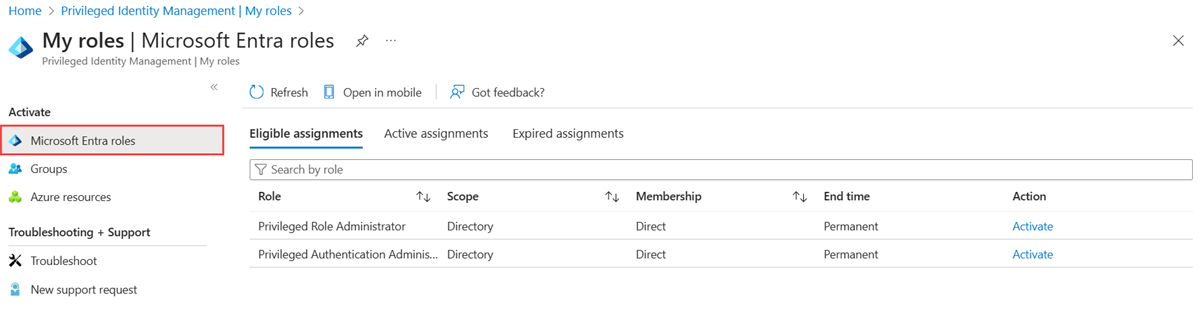

Quando você precisa assumir uma função do Microsoft Entra, pode solicitar a ativação abrindo Minhas funções no Privileged Identity Management.

Observação

O PIM agora está disponível no aplicativo móvel do Azure (iOS | Android) para funções de recurso do Microsoft Entra ID e Azure. Ative as atribuições qualificadas, solicite renovações para as que estão expirando ou verifique o status das solicitações pendentes com facilidade. Leia mais

Entre no Centro de administração do Microsoft Entra como um usuário que tenha uma atribuição de função qualificada.

Navegue até o Gerenciamento de>de Governança> de IDMinhas funções. Para obter informações sobre como adicionar o bloco do Privileged Identity Management ao seu painel, consulte Começar a usar o Privileged Identity Management.

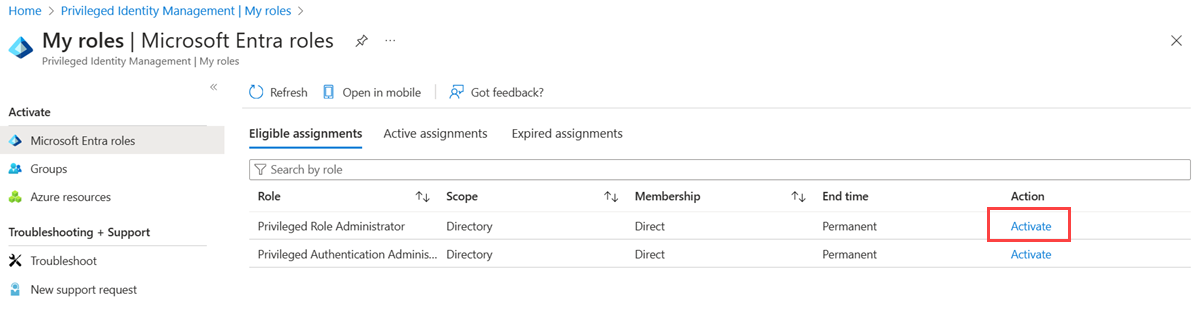

Selecione as funções do Microsoft Entra para ver uma lista de suas funções qualificadas do Microsoft Entra.

Na lista de funções do Microsoft Entra , localize a função que você deseja ativar.

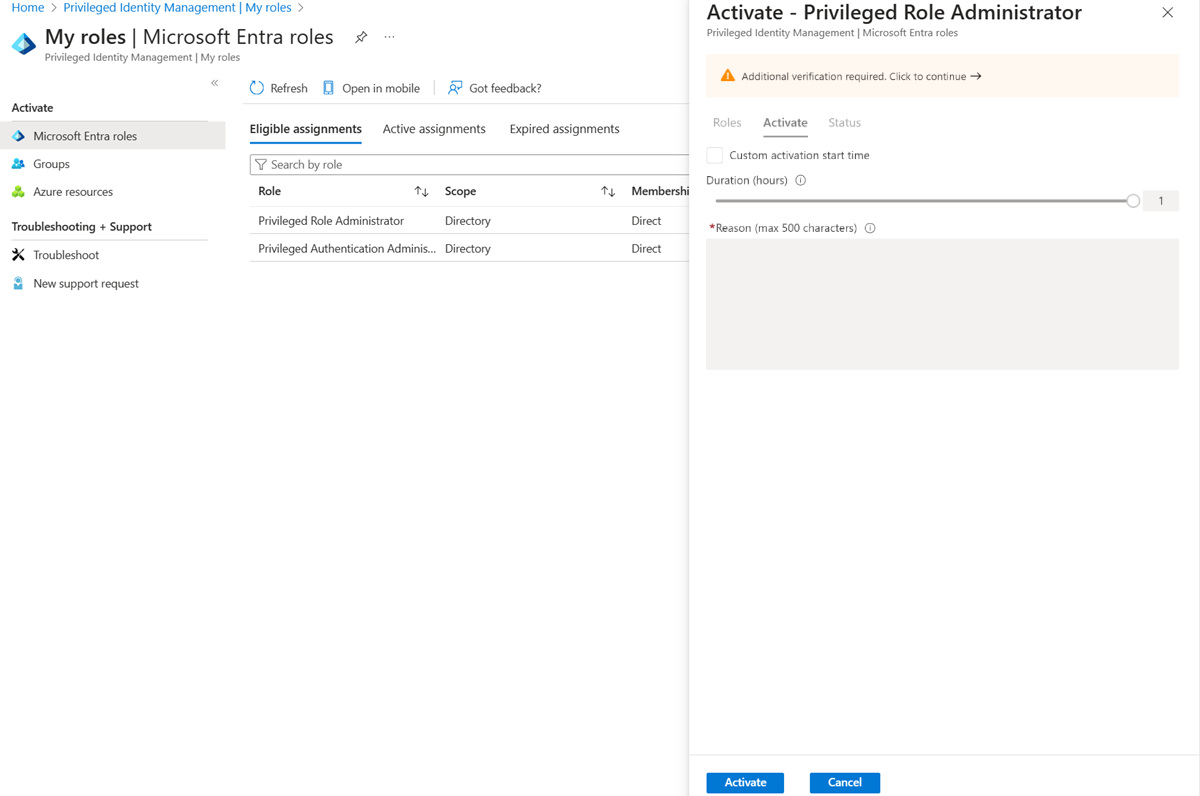

Selecione Ativar para abrir o painel Ativar.

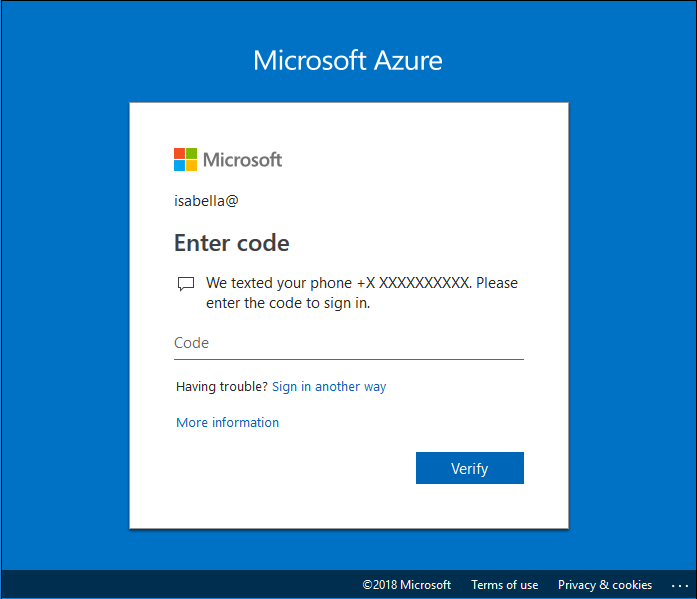

Selecione a verificação adicional necessária e siga as instruções para fornecer verificação de segurança. Você precisa se autenticar apenas uma vez por sessão.

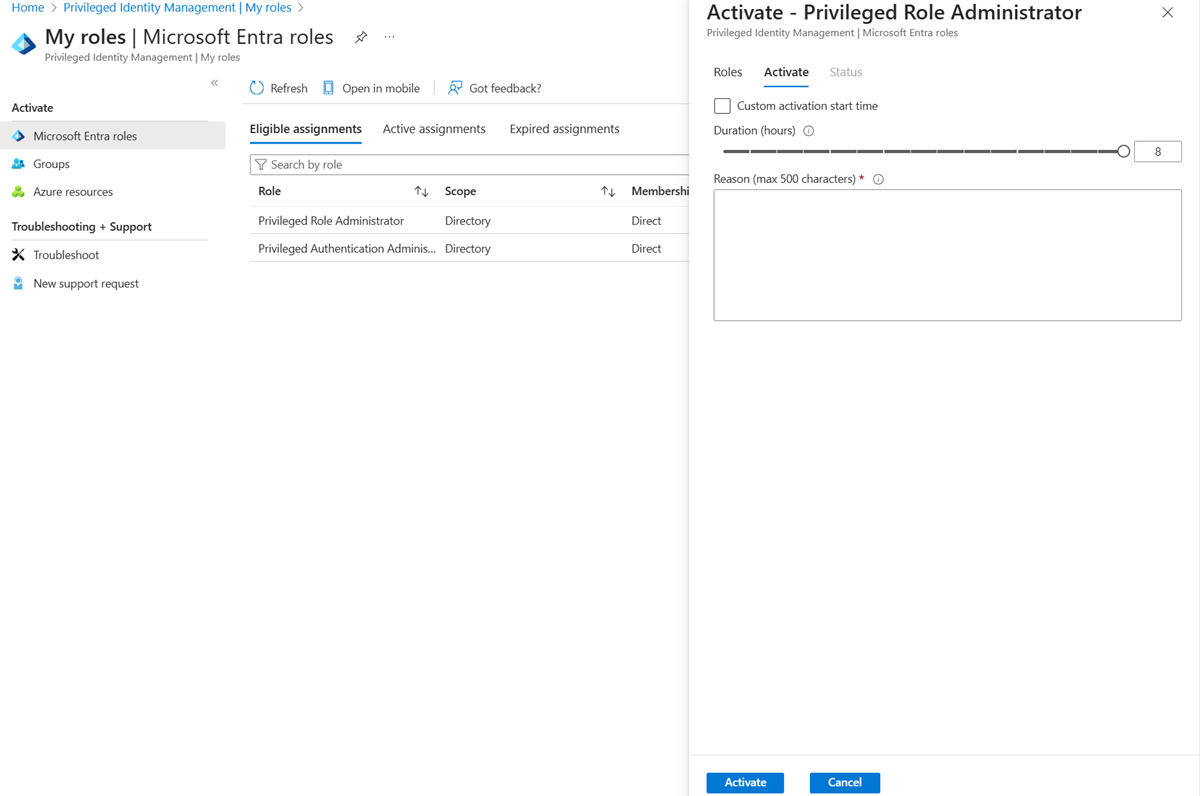

Após a autenticação multifator, selecione Ativar antes de continuar.

Se você quiser especificar um escopo reduzido, selecione Escopo para abrir o painel de filtro. No painel de filtro, você pode especificar os recursos no Microsoft Entra que você precisa acessar. É uma prática recomendada solicitar apenas o acesso aos recursos de que você precisa.

Se necessário, especifique uma hora de início de ativação personalizada. A função do Microsoft Entra seria ativada após o horário selecionado.

Na caixa motivo do

, insira o motivo da solicitação de ativação. Selecione Ativar.

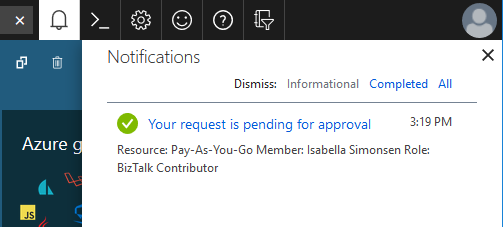

Se a função exigir aprovação para ativar, uma notificação será exibida no canto superior direito do navegador informando que a solicitação está pendente de aprovação.

Ativar uma função usando a API do Microsoft Graph

Para obter mais informações sobre as APIs do Microsoft Graph para PIM, consulte Visão geral do gerenciamento de funções por meio da API de PIM (privileged identity management).

Obter todas as funções qualificadas que você pode ativar

Quando um usuário obtém a qualificação de função por meio da associação de grupo, essa solicitação do Microsoft Graph não retorna a qualificação.

Solicitação HTTP

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')Resposta HTTP

Para economizar espaço, estamos mostrando a resposta apenas de uma função, mas todas as atribuições de função qualificadas que você pode ativar serão listadas.

{ "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }Ativar por conta própria uma qualificação de função com justificativa

Solicitação HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }Resposta HTTP

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

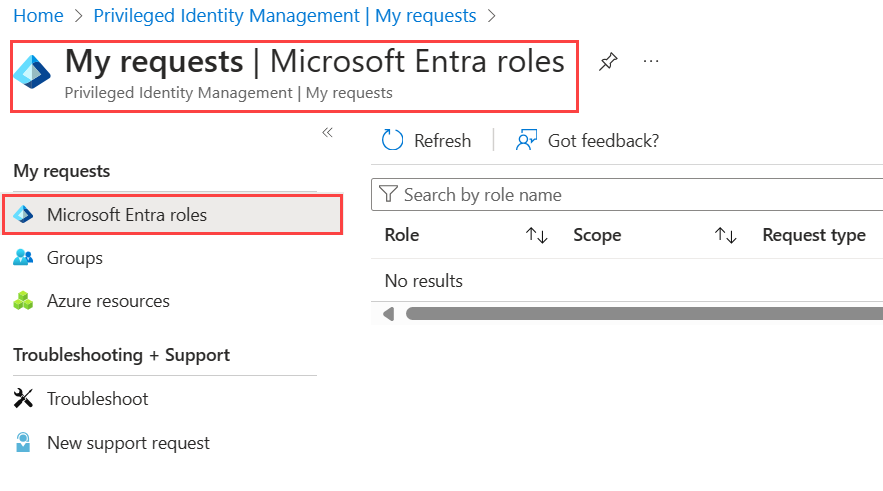

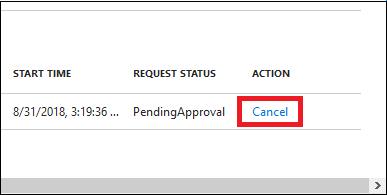

Exibir o status das solicitações de ativação

Você pode exibir o status das suas solicitações pendentes a serem ativadas.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Funções Com Privilégios.

Navegue até o Gerenciamento de>de Governança> de IDMinhas solicitações.

Ao selecionar Minhas solicitações , você verá uma lista de suas solicitações de função de recurso do Microsoft Entra e do Azure.

Role para a direita para exibir a coluna Status da Solicitação .

Cancelar uma solicitação pendente para a nova versão

Se você não precisar da ativação de uma função que exija aprovação, cancele a solicitação pendente a qualquer momento.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Funções Com Privilégios.

Navegue até o Gerenciamento de>de Governança> de IDMinhas solicitações.

Para a função que você deseja cancelar, selecione o link Cancelar .

Quando você seleciona Cancelar, a solicitação é cancelada. Para ativar a função novamente, você precisa enviar uma nova solicitação de ativação.

Desativar uma atribuição de função

Quando uma atribuição de função é ativada, você vê uma opção Desativar no portal do PIM para a atribuição de função. Além disso, você não pode desativar uma atribuição de função até cinco minutos após a ativação.

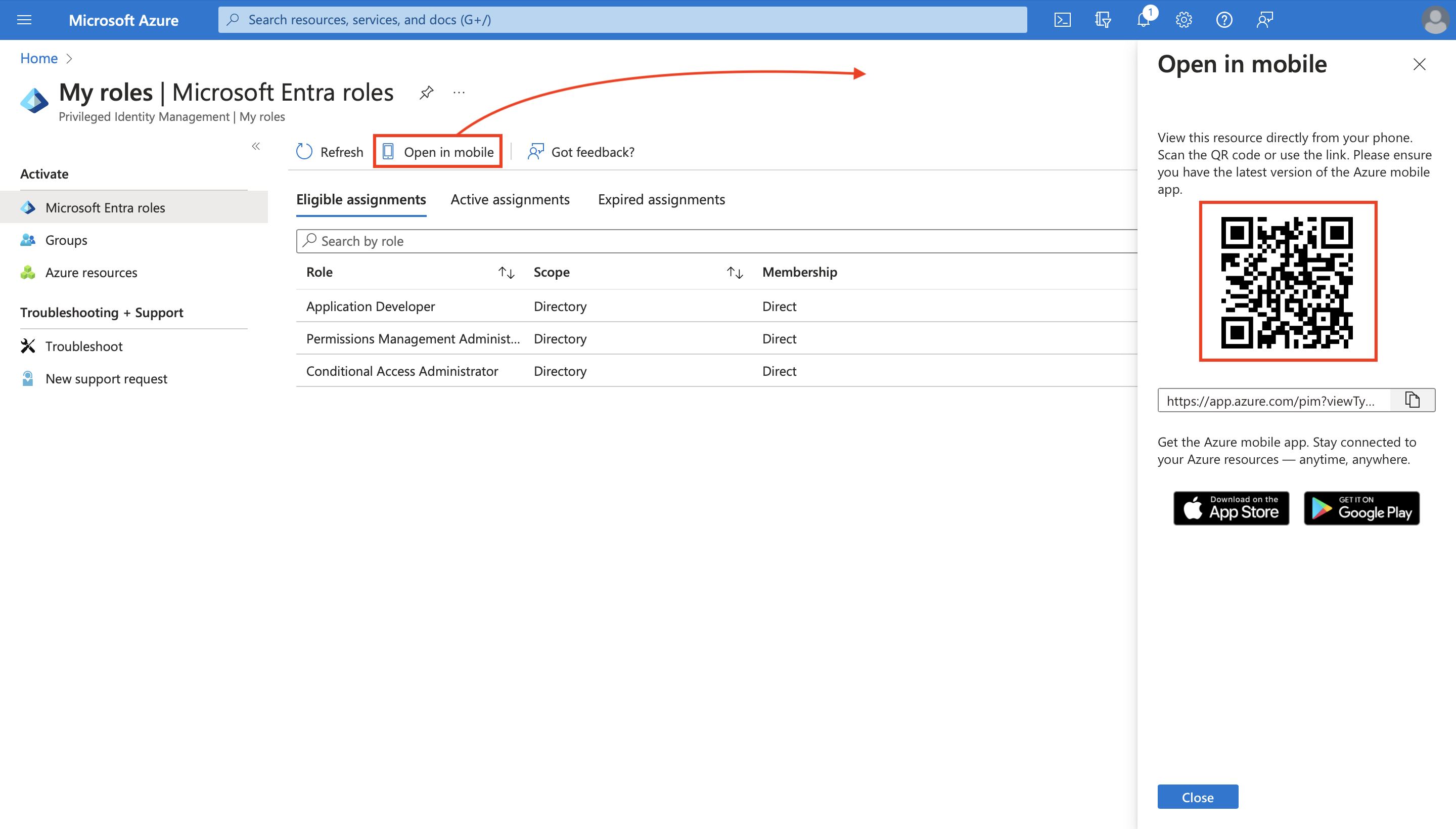

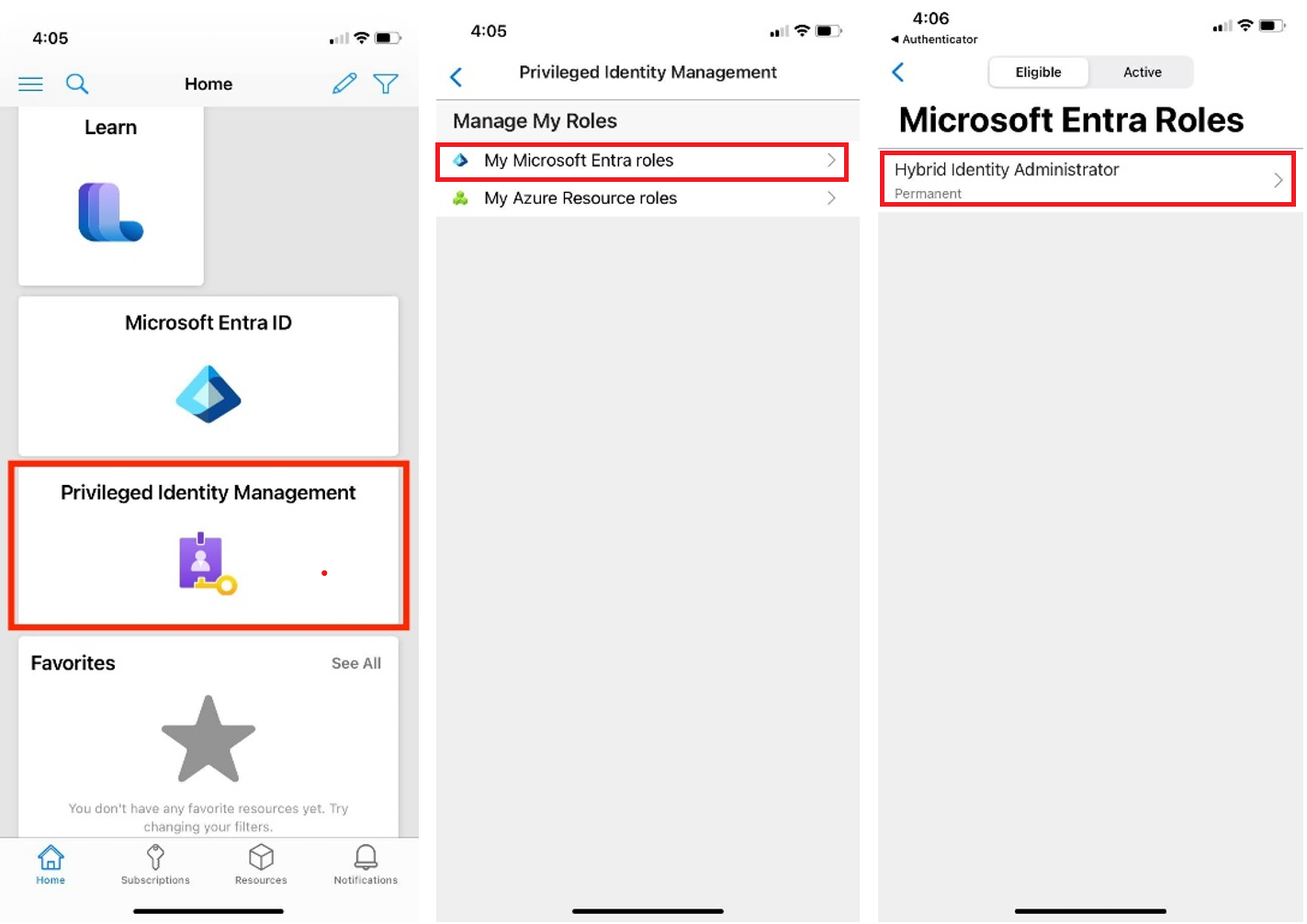

Ativar funções PIM usando o aplicativo móvel do Azure

O PIM agora está disponível no Microsoft Entra ID e nos aplicativos móveis de funções de recurso do Azure no iOS e no Android.

Observação

Uma licença premium P2 ou EMS E5 ativa é necessária para que o usuário conectado use isso dentro do aplicativo.

Para ativar uma atribuição de função qualificada do Microsoft Entra, comece baixando o aplicativo móvel do Azure (iOS | Android). Você também pode baixar o aplicativo selecionando 'Abrir no dispositivo móvel' em Privileged Identity Management > Minhas funções > das Funções do Microsoft Entra.

Abra o aplicativo móvel do Azure e entre. Selecione o cartão privileged identity management e selecione minhas funções do Microsoft Entra para exibir suas atribuições de função qualificadas e ativas.

Selecione a atribuição de função e clique em Ativar a Ação > nos detalhes da atribuição de função. Execute as etapas para ativar e preencher todos os detalhes necessários antes de clicar em 'Ativar' na parte inferior.

Exiba o status de suas solicitações de ativação e suas atribuições de função em Minhas funções do Microsoft Entra.