Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Depois de concluir sua investigação de risco, você precisa tomar medidas para corrigir usuários arriscados ou desbloqueá-los. Você pode configurar políticas baseadas em risco para habilitar a correção automática ou atualizar manualmente o status de risco do usuário. A Microsoft recomenda agir rapidamente porque o tempo é importante ao trabalhar com riscos.

Este artigo fornece várias opções para corrigir riscos automaticamente e manualmente e abrange cenários em que os usuários foram bloqueados devido ao risco do usuário, para que você saiba como desbloqueá-los.

Pré-requisitos

- A licença do Microsoft Entra ID P2 ou do Microsoft Entra Suite é necessária para acesso completo aos recursos do Microsoft Entra ID Protection.

- Para obter uma lista detalhada dos recursos para cada camada de licença, consulte o que é a Proteção contra IDs do Microsoft Entra.

- A função administrador de usuário é a função menos privilegiada necessária para redefinir senhas.

- A função Operador de Segurança é a função menos privilegiada necessária para ignorar o risco do usuário.

- A função administrador de segurança é a função menos privilegiada necessária para criar ou editar políticas baseadas em risco.

- A função Administrador de Acesso Condicional é a função menos privilegiada necessária para criar ou editar políticas de Acesso Condicional.

Como funciona a correção de risco

Todas as detecções de risco ativas contribuem para o cálculo do nível de risco do usuário, o que indica a probabilidade de que a conta do usuário esteja comprometida. Dependendo do nível de risco e da configuração do locatário, talvez seja necessário investigar e resolver o risco. Você pode permitir que os usuários corrijam automaticamente seus riscos de entrada e de usuário configurando políticas baseadas em risco. Se os usuários passarem pelo controle de acesso necessário, como autenticação multifator ou alteração segura de senha, seus riscos serão corrigidos automaticamente.

Se uma política baseada em risco for aplicada durante a entrada em que os critérios não são atendidos, o usuário será bloqueado. Esse bloco ocorre porque o usuário não pode executar a etapa necessária, portanto, a intervenção do administrador é necessária para desbloquear o usuário.

As políticas baseadas em risco são configuradas com base em níveis de risco e só são aplicadas se o nível de risco da entrada ou do usuário corresponder ao nível configurado. Algumas detecções podem não aumentar o risco para o nível em que a política se aplica, portanto, os administradores precisam lidar com essas situações manualmente. Os administradores podem determinar que medidas extras são necessárias, como bloquear o acesso de locais ou reduzir o risco aceitável em suas políticas.

Autocorreção do usuário final

Quando as políticas de Acesso Condicional baseadas em risco são configuradas, corrigir o risco de usuário e o risco de entrada pode ser um processo de autoatendimento para os usuários. Essa autocorreção permite que os usuários resolvam seus próprios riscos sem precisar entrar em contato com o suporte técnico ou com um administrador. Como administrador de TI, talvez você não precise tomar nenhuma ação para corrigir riscos, mas precisa saber como configurar as políticas que permitem a autocorreção e o que esperar ver nos relatórios relacionados. Para obter mais informações, consulte:

- Configurar e habilitar as políticas de risco

- Experiência de auto-remediação com a Proteção de ID do Microsoft Entra e o Acesso Condicional

- Exigir autenticação multifator para todos os usuários

- Implementar a sincronização de hash de senha

Autorremediação do risco de login

Se o risco de entrada de um usuário atingir o nível definido pela política baseada em risco, o usuário será solicitado a executar a MFA (autenticação multifator) para corrigir o risco de entrada. Se eles concluírem com êxito o desafio de MFA, o risco de login será mitigado. O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Corrigido"

- Detalhe de risco: "-" –> "Autenticação multifator passada pelo usuário"

Os riscos de entrada que não são corrigidos afetam o risco do usuário, portanto, ter políticas baseadas em risco em vigor permite que os usuários corrijam automaticamente o risco de entrada, de modo que o risco do usuário não seja afetado.

Auto remediação do risco do usuário

Se um usuário for solicitado a usar a redefinição de senha de autoatendimento (SSPR) para remediar o risco do usuário, ele será solicitado a atualizar sua senha, como mostrado no artigo sobre experiência do usuário da Proteção de Identidade do Microsoft Entra. Depois que eles atualizam a senha, o risco do usuário é remediado. Em seguida, o usuário pode continuar a entrar com sua nova senha. O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Corrigido"

- Detalhe de risco: "-" –> "Redefinição de senha protegida executada pelo usuário"

Considerações para usuários híbridos e de nuvem

- Os usuários de nuvem e híbridos só poderão concluir uma alteração de senha segura com SSPR se puderem executar a MFA. Essa opção não está disponível para usuários não registrados.

- Os usuários híbridos podem concluir uma alteração de senha em um dispositivo Windows local ou híbrido ingressado, quando a sincronização do hash de senha e a configuração Permitir alteração de senha local para redefinir o risco do usuário estiverem habilitadas.

Remediação baseada no sistema

Em alguns casos, o Microsoft Entra ID Protection também pode ignorar automaticamente o estado de risco de um usuário. Tanto a detecção de risco quanto a entrada arriscada correspondente são identificadas pela Proteção de ID como não representando mais uma ameaça à segurança. Essa intervenção automática poderá ocorrer se o usuário fornecer um segundo fator, como a MFA (autenticação multifator) ou se a avaliação offline e em tempo real determinar que a entrada não é mais arriscada. Essa correção automática reduz o ruído no monitoramento de risco para que você possa se concentrar nas coisas que exigem sua atenção.

- Estado de risco: "Em risco" –> "Descartado"

- Detalhes do risco: "-" –> "Proteção de ID do Microsoft Entra avaliada como segura de entrada"

Remediação manual pelo administrador

Algumas situações exigem que um administrador de TI remedia manualmente o risco de autenticação ou de usuário. Se você não tiver políticas baseadas em risco configuradas, se o nível de risco não atender aos critérios de autocorreção ou se o tempo for essencial, talvez seja necessário executar uma das seguintes ações:

- Gere uma senha temporária para o usuário.

- Exigir que o usuário redefina sua senha.

- Ignore o risco do usuário.

- Confirme se o usuário está comprometido e tome medidas para proteger a conta.

- Desbloquear o usuário.

Você também pode corrigir no Microsoft Defender para Identidade.

Gerar uma senha temporária

Ao gerar uma senha temporária, você pode imediatamente deixar uma identidade em um estado seguro novamente. Esse método requer interação com os usuários afetados, pois eles precisarão saber qual é a senha temporária. Como a senha é temporária, o usuário é solicitado a alterar a senha para algo novo durante a próxima entrada.

Para gerar uma senha temporária:

Entre no Centro de administração do Microsoft Entra.

- Para gerar uma senha temporária a partir dos detalhes do usuário, você precisa da função de Administrador de Usuário .

- Para gerar uma senha temporária do ID Protection, você precisa das funções operador de segurança e administrador de usuário .

- O Operador de Segurança é necessário para acessar a Proteção de ID e o Administrador de Usuário é necessário para redefinir senhas.

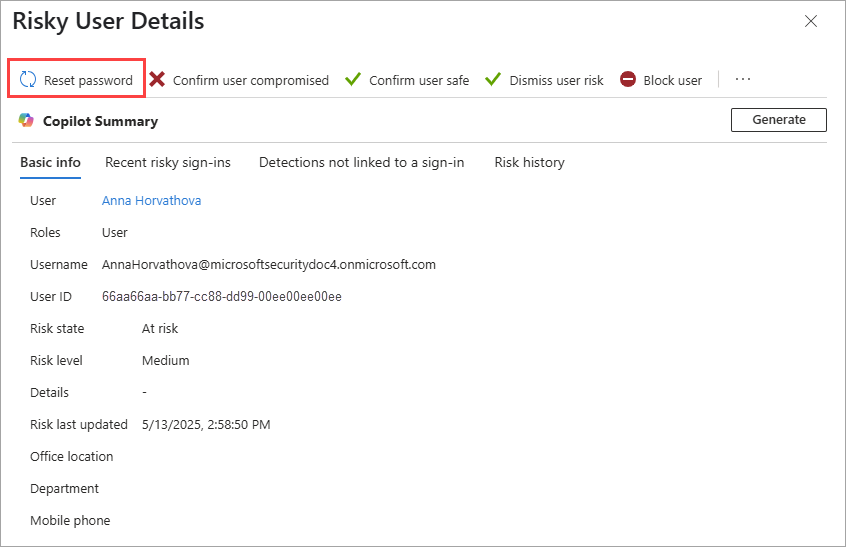

Navegue até Proteção>Proteção de Identidade>Usuários Arriscados e selecione o usuário afetado.

- Como alternativa, navegue atéTodos os usuários> e selecione o usuário afetado.

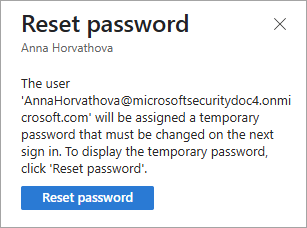

Selecione Redefinir senha.

Examine a mensagem e selecione Redefinir senha novamente.

Forneça a senha temporária para o usuário. O usuário deve alterar sua senha na próxima vez que entrar.

O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Corrigido"

- Detalhe de risco: "-" –> "Senha temporária gerada pelo administrador para o usuário"

Considerações para usuários híbridos e de nuvem

Preste atenção às seguintes considerações ao gerar uma senha temporária para usuários híbridos e de nuvem:

- Você pode gerar senhas para usuários híbridos e de nuvem no Centro de administração do Microsoft Entra.

- Você pode gerar senhas para usuários híbridos do diretório local se as seguintes configurações estiverem em vigor:

- Habilite a sincronização de hash de senha, incluindo o script do PowerShell na seção Sincronizar senhas temporárias .

- Habilite a opção Permitir alteração de senha local para redefinir a configuração de risco do usuário no Microsoft Entra ID Protection.

- Habilitar a redefinição de senha de autoatendimento.

- No Active Directory, selecione apenas a opção O usuário deve alterar a senha no logon seguinte depois que você habilitar tudo nos marcadores anteriores.

Exigir uma redefinição de senha

Você pode exigir que usuários arriscados redefinam a senha para corrigir o risco. Como esses usuários não são solicitados a alterar a senha por meio de uma política baseada em risco, entre em contato com eles para redefinir a senha. Como a senha é redefinida depende do tipo de usuário:

- Usuários de nuvem e usuários híbridos com dispositivos ingressados no Microsoft Entra: realize uma alteração de senha segura após uma autenticação bem-sucedida usando MFA. Os usuários já devem estar registrados para MFA.

- Usuários híbridos com dispositivos Windows locais ou híbridos: execute uma alteração de senha segura por meio da tela Ctrl-Alt-Delete em seu dispositivo Windows.

- A configuração Permitir alteração de senha no local para redefinir o risco do usuário deve ser habilitada.

- Se a configuração Usuário deve mudar a senha no próximo logon estiver habilitada no Active Directory, o usuário será solicitado a alterar sua senha na próxima vez que fizer logon. Essa opção estará disponível somente se as configurações na seção Considerações para usuários híbridos e de nuvem estiverem em vigor.

O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Corrigido"

- Detalhe de risco: "-" –> "Alteração de senha segura executada pelo usuário"

Ignorar o risco

Se após a investigação, você confirmar que a entrada ou a conta de usuário não corre o risco de ser comprometida, você pode descartar o risco.

- Entre no Centro de administração do Microsoft Entra como pelo menos Operador de Segurança.

- Navegue para Proteção>Proteção de Identidade>Entradas de risco ou Usuários de risco, e selecione a atividade de risco.

- Selecione Ignorar logins arriscados ou Eliminar risco do usuário.

Como esse método não altera a senha existente do usuário, ele não traz sua identidade de volta para um estado seguro. Talvez você ainda precise entrar em contato com o usuário para informá-lo sobre o risco e aconselhá-lo a alterar sua senha.

O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Ignorado"

- Detalhe de risco: "-" –> "O administrador descartou o risco de entrar" ou "O administrador descartou todo o risco para o usuário"

Confirmar se um usuário está comprometido

Se após a investigação, você confirmar que o acesso ou o usuário está em risco, você pode confirmar manualmente que a conta foi comprometida:

- Selecione o evento ou usuário nos relatórios de Entradas suspeitas ou Usuários suspeitos e escolha Confirmar comprometimento.

- Se uma política baseada em risco não foi disparada e o risco não foi auto-corrigido usando um dos métodos descritos neste artigo, execute uma ou mais das seguintes ações:

- Solicitar redefinição de senha.

- Bloqueie o usuário se você suspeitar de que o invasor pode redefinir a senha ou fazer a autenticação multifator para o usuário.

- Revogar os tokens de atualização.

- Desabilitar todos os dispositivos considerados comprometidos.

- Se estiver usando avaliação de acesso contínuo, revogue todos os tokens de acesso.

O estado de risco e os detalhes de risco para o usuário, as entradas e as detecções de risco correspondentes são atualizados da seguinte maneira:

- Estado de risco: "Em risco" –> "Confirmado comprometido"

- Detalhes do risco: "-" –> "Administrador confirmou que o usuário foi comprometido"

Para obter mais informações sobre o que acontece ao confirmar o comprometimento, consulte Como fazer comentários sobre riscos.

Desbloquear usuários

As políticas baseadas em risco podem ser usadas para bloquear contas para proteger sua organização contra contas comprometidas. Você deve investigar esses cenários para determinar como desbloquear o usuário e determinar por que o usuário foi bloqueado.

Entrar a partir de um local ou dispositivo conhecido

As entradas geralmente são bloqueadas como suspeitas se a tentativa de entrada parece vir de um local ou dispositivo desconhecido. Os usuários podem fazer login em um local ou dispositivo familiar para tentar desbloquear o acesso. Se a entrada for bem-sucedida, o Microsoft ID Protection corrigirá automaticamente o risco de entrada.

- Estado de risco: "Em risco" –> "Ignorado"

- Detalhes do risco: "-" –> "Microsoft Entra ID Protection avaliou o login como seguro"

Excluir o usuário da política

Se você achar que a configuração atual da política de risco de entrada ou de usuário está causando problemas para usuários específicos , poderá excluir os usuários da política. Você precisa confirmar se é seguro conceder acesso a esses usuários sem aplicar essa política a eles. Para obter mais informações, confira o artigo Como configurar e habilitar políticas de risco.

Talvez seja necessário ignorar manualmente o risco ou o usuário para que ele possa entrar.

Desabilitar a política

Se você acha que sua configuração de política está causando problemas para todos os usuários, você pode desabilitar a política. Para obter mais informações, confira o artigo Como configurar e habilitar políticas de risco.

Talvez seja necessário descartar manualmente o risco ou o usuário para que possam entrar antes de lidar com a política.

Bloqueio automático devido ao alto risco de confiança

O Microsoft Entra ID Protection bloqueia automaticamente os logins que possuem uma alta probabilidade de serem arriscados. Esse bloqueio normalmente ocorre em acessos realizados com protocolos de autenticação legados ou exibindo características de uma tentativa maliciosa. Quando um usuário é bloqueado para qualquer um dos cenários, ele recebe um erro de autenticação 50053. Os logs de entrada exibem o seguinte motivo de bloqueio: "A entrada foi bloqueada por proteções internas devido à alta certeza de risco".

Para desbloquear uma conta com base no risco de entrada de alta confiança, você tem as seguintes opções:

- Adicione os IPs que estão sendo usados para entrar nas configurações de local confiável: se a entrada for executada de um local conhecido para sua empresa, você poderá adicionar o IP à lista confiável. Para obter mais informações, consulte Acesso Condicional: Atribuição de rede.

- Use um protocolo de autenticação moderno: se a entrada for executada usando um protocolo herdado, alternar para um método moderno desbloqueará a tentativa.

Permitir a redefinição de senha local para corrigir os riscos do usuário

Se sua organização tiver um ambiente híbrido, você poderá permitir alterações de senha no local para redefinir os riscos do usuário com sincronização de hash de senha. Você deve habilitar a sincronização de hash de senha antes que os usuários possam realizar auto-correção nesses casos.

- Usuários híbridos arriscados podem se auto-corrigir sem intervenção do administrador. Quando o usuário altera a senha local, o risco do usuário é corrigido automaticamente no Microsoft Entra ID Protection, redefinindo o estado de risco do usuário atual.

- As organizações podem implantar proativamente políticas de risco do usuário que exigem alterações de senha para proteger seus usuários híbridos. Essa opção fortalece a postura de segurança da sua organização e simplifica o gerenciamento de segurança, garantindo que os riscos do usuário sejam resolvidos prontamente, mesmo em ambientes híbridos complexos.

Observação

Permitir a alteração de senha no local para mitigar o risco do usuário é um recurso que requer adesão. Os clientes devem avaliar esse recurso antes de habilitá-lo em ambientes de produção. Recomendamos que os clientes protejam o processo de alteração de senha local. Por exemplo, exija autenticação multifator antes de permitir que os usuários alterem suas senhas localmente usando uma ferramenta como o Portal de Redefinição de Senha Self-Service do Microsoft Identity Manager.

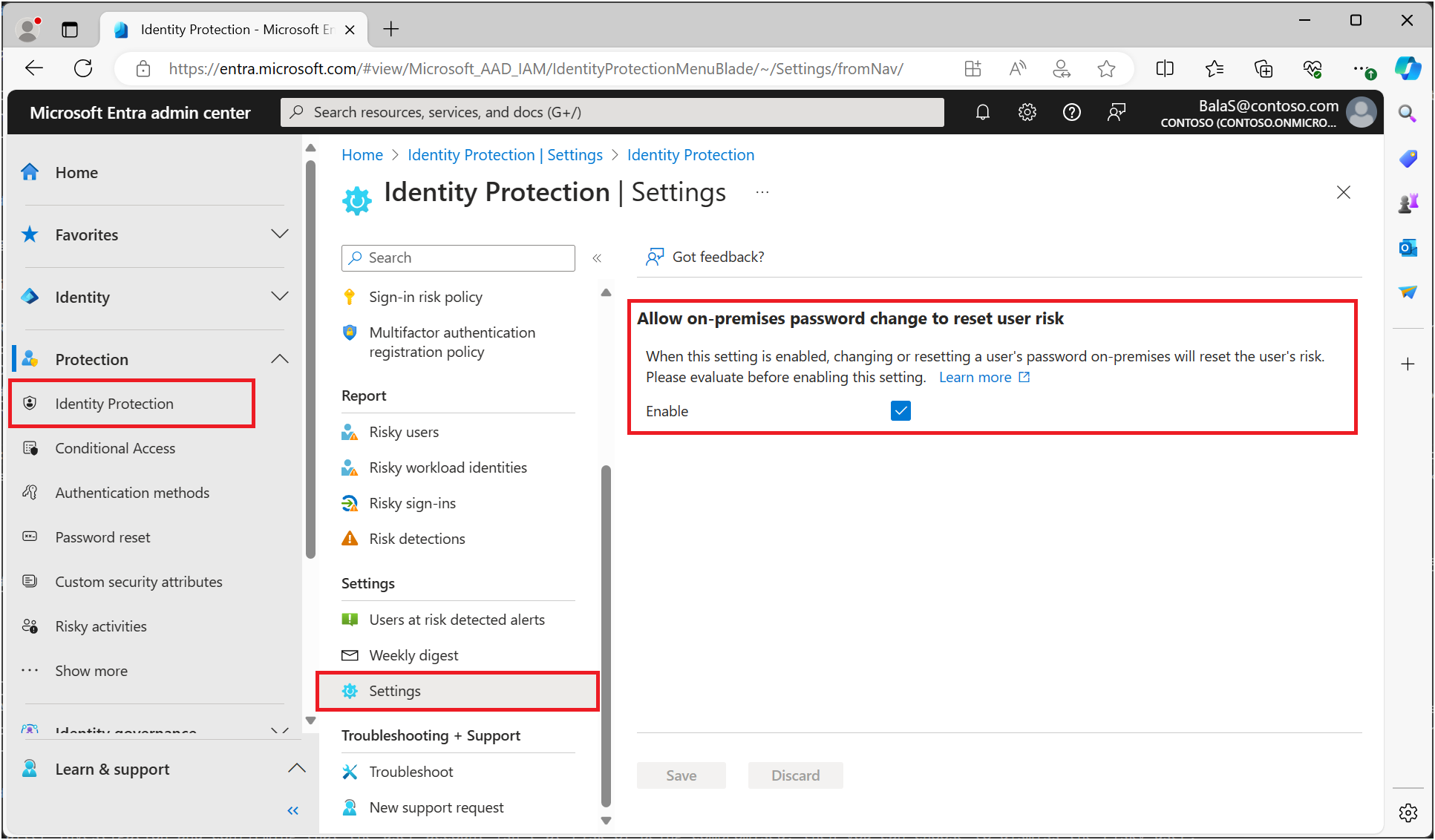

Para configurar esta definição:

- Entre no Centro de administração do Microsoft Entra como pelo menos Operador de Segurança.

- Navegue até Proteção>de Identidade>Configurações.

- Marque a caixa para Permitir alteração de senha local para redefinir o risco do usuário e selecione Salvar.

Usuários excluídos

Se um usuário foi excluído do diretório que tinha um risco presente, esse usuário ainda aparece no relatório de risco, mesmo que a conta tenha sido excluída. Os administradores não podem descartar o risco para os usuários que foram excluídos do diretório. Para remover os usuários excluídos, abra um caso de suporte da Microsoft.

PowerShell (versão prévia)

Ao usar o módulo de versão prévia do SDK do Microsoft Graph PowerShell, as organizações podem gerenciar riscos usando o PowerShell. Os módulos de visualização e o código de exemplo podem ser encontrados no repositório GitHub do Microsoft Entra.

O script Invoke-AzureADIPDismissRiskyUser.ps1 incluído no repositório permite que as organizações ignorem todos os usuários suspeitos em seu diretório.