Ao criar aplicativos cliente confidenciais, gerenciar credenciais de forma eficaz é fundamental. Este artigo explica como adicionar certificados de cliente, credenciais de identidade federada ou segredos de cliente ao seu registro de aplicativo no Microsoft Entra. Essas credenciais permitem que seu aplicativo se autentique com segurança e acesse APIs da Web sem interação do usuário.

Pré-requisitos

Guia de início rápido: registre um aplicativo no Microsoft Entra ID.

Adicionar uma credencial ao seu aplicativo

Quando você cria credenciais para um aplicativo cliente confidencial:

A Microsoft recomenda que você use um certificado em vez de um segredo do cliente antes de mover o aplicativo para um ambiente de produção. Para obter mais informações sobre como usar um certificado, consulte as instruções em credenciais de certificado de autenticação de aplicativo da plataforma de identidade da Microsoft.

Para fins de teste, você pode criar um certificado autoassinado e configurar seus aplicativos para autenticação com ele. No entanto, em produção, deve comprar um certificado assinado por uma autoridade de certificação conhecida e, em seguida, usar o Cofre de Chaves do Azure para gerir o acesso e a duração do certificado.

Para saber mais sobre vulnerabilidades de segredo do cliente, consulte Migrar aplicativos para longe da autenticação baseada em segredo.

Às vezes chamado de chave pública, um certificado é o tipo de credencial recomendado porque eles são considerados mais seguros do que os segredos do cliente.

No Centro de administração do Microsoft Entra, em Registos de aplicações, selecione a sua aplicação.

Selecione Certificados & segredos>>

Selecione o ficheiro que pretende carregar. Deve ser um dos seguintes tipos de ficheiro: .cer, .pem, .crt.

Selecione Adicionar.

Registe a impressão digital do certificado para uso no código da aplicação cliente.

Às vezes chamado de palavra-passe de aplicação, um segredo de cliente é um valor de texto que a sua aplicação pode usar no lugar de um certificado para se identificar.

Os segredos do cliente são menos seguros do que o certificado ou as credenciais federadas e, portanto, não devem ser usados em ambientes de produção. Embora possam ser convenientes para o desenvolvimento de aplicativos locais, é imperativo usar credenciais federadas ou de certificado para todos os aplicativos em execução em produção para garantir maior segurança.

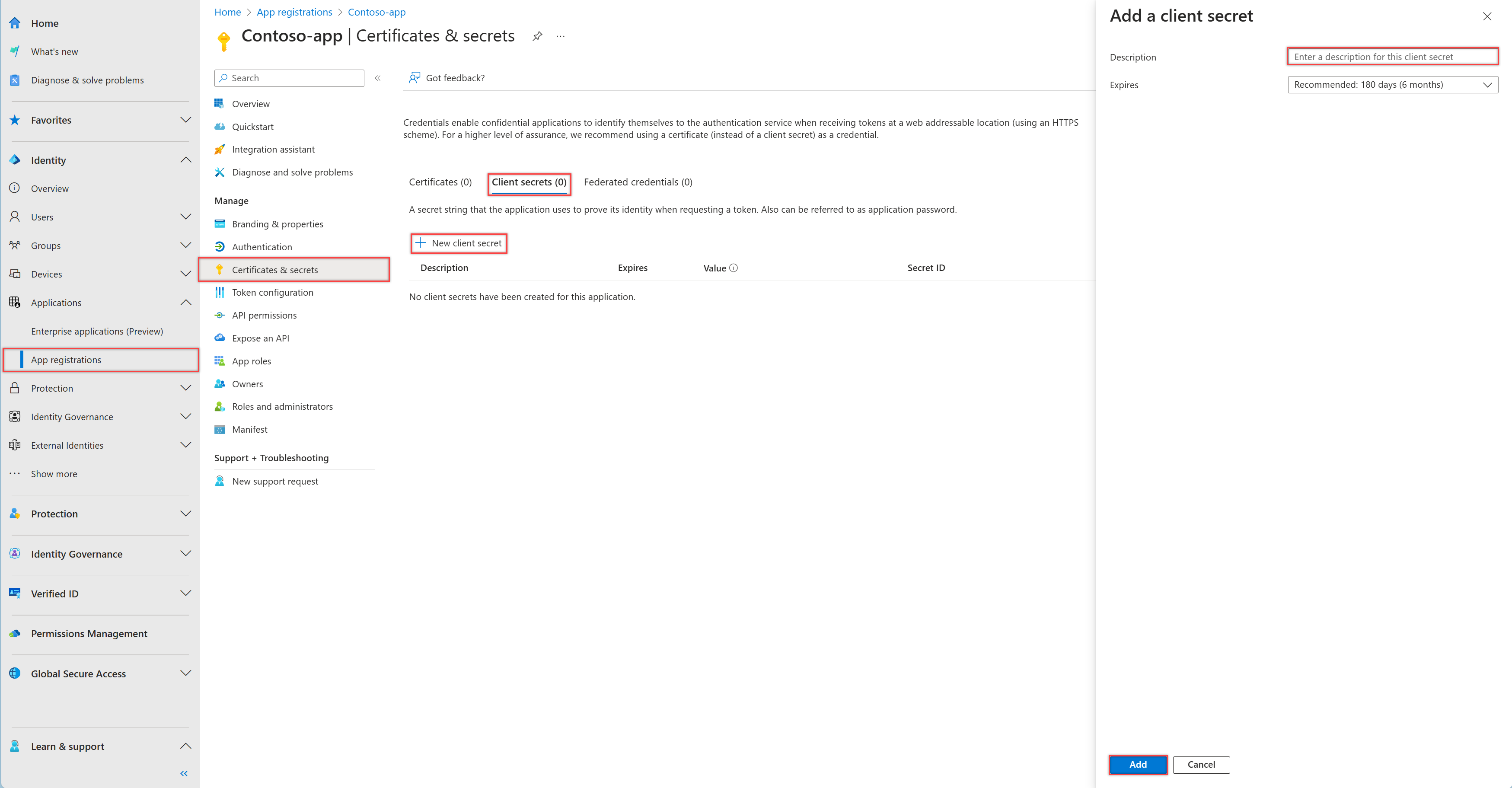

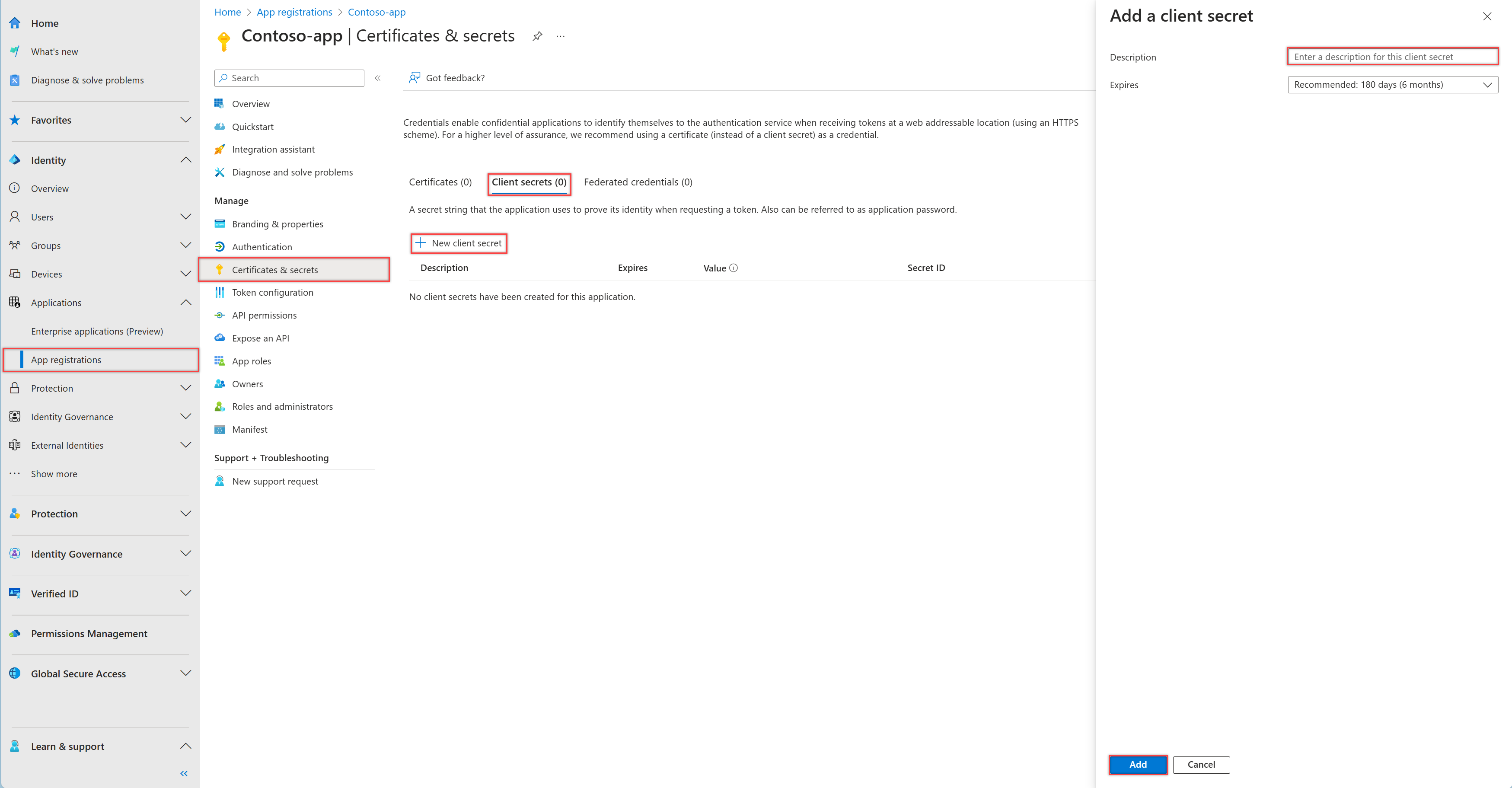

No Centro de administração do Microsoft Entra, em Registos de aplicações, selecione a sua aplicação.

Selecione Certificados & SegredosSegredos do clienteNovo segredo do cliente.

Adicione uma descrição do segredo do cliente.

Selecione uma expiração para o segredo ou especifique um tempo de vida personalizado.

- O tempo de vida do segredo do cliente é limitado a dois anos (24 meses) ou menos. Não é possível especificar um tempo de vida personalizado superior a 24 meses.

- A Microsoft recomenda que você defina um valor de expiração inferior a 12 meses.

Selecione Adicionar.

Registe o segredo do cliente Valor para utilização no código da aplicação cliente. Este valor secreto nunca mais é apresentado depois de sair desta página.

Observação

Se estiver a usar uma ligação de serviço do Azure DevOps que cria automaticamente uma entidade de serviço, deverá atualizar o segredo do cliente no portal do Azure DevOps em vez de atualizar diretamente o segredo do cliente. Consulte este documento sobre como atualizar o segredo do cliente do site de portal do Azure DevOps: Solucionar problemas de conexões de serviço do Azure Resource Manager.

As credenciais de identidade federada são um tipo de credencial que permite que cargas de trabalho, como Ações do GitHub, cargas de trabalho em execução no Kubernetes ou cargas de trabalho executadas em plataformas de computação fora do Azure acessem recursos protegidos do Microsoft Entra sem a necessidade de gerenciar segredos usando a federação de identidades de carga de trabalho.

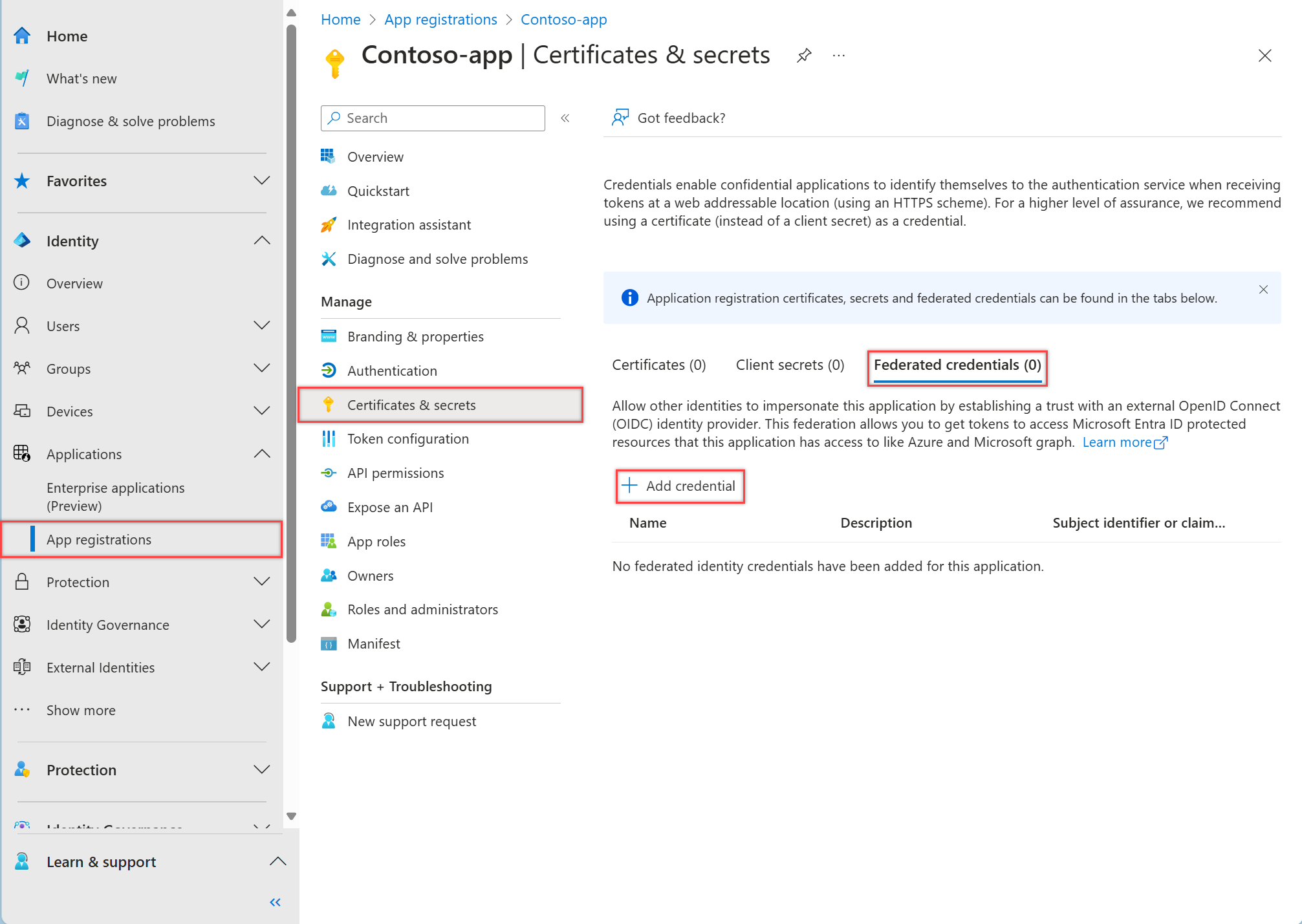

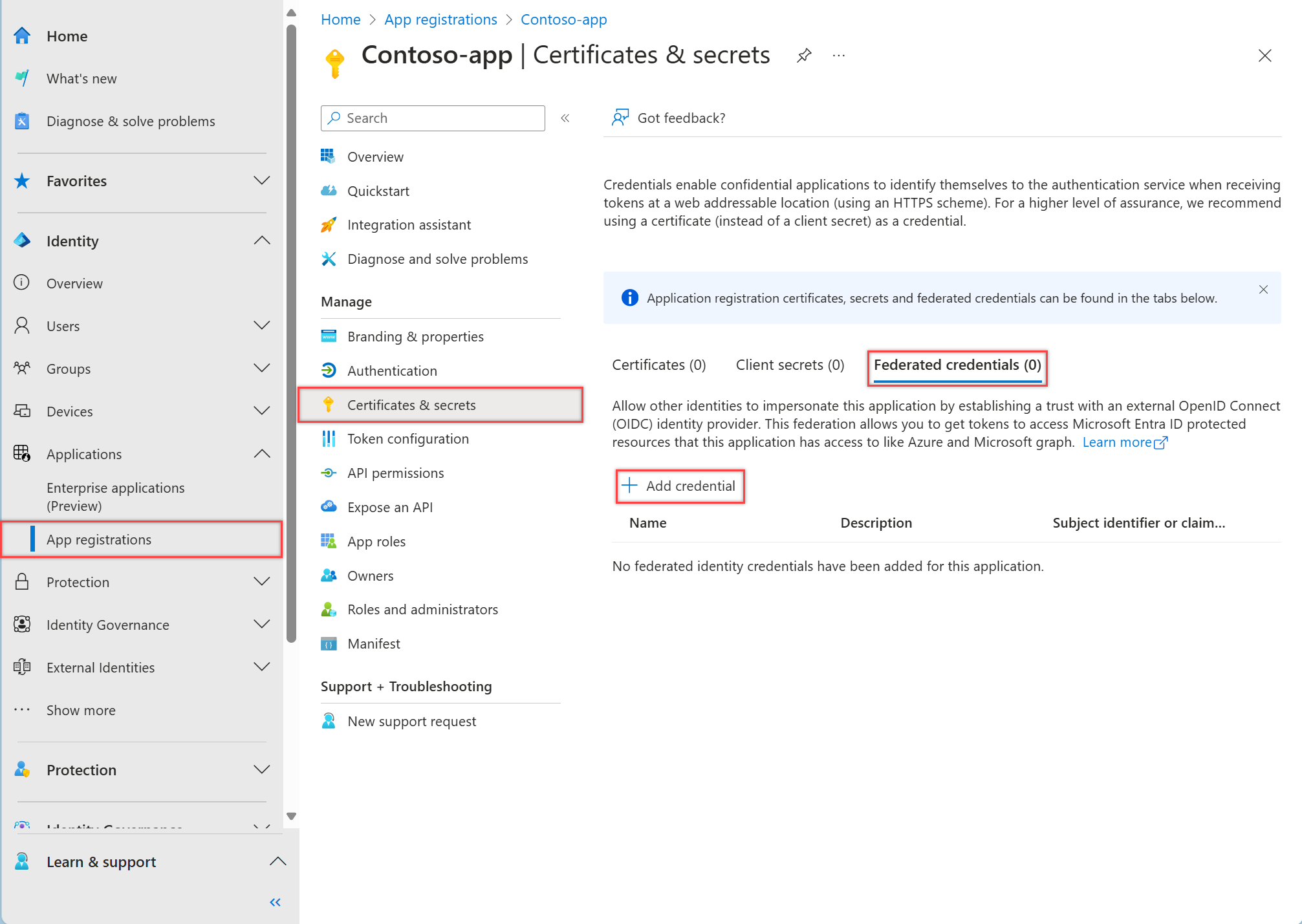

Para adicionar uma credencial federada, siga estas etapas:

No Centro de administração do Microsoft Entra, em Registos de aplicações, selecione a sua aplicação.

Selecione Certificados & segredos>Credenciais federadas>Adicionar credencial.

Na caixa suspensa Cenário de credenciais federadas, selecione um dos cenários suportados e siga as orientações correspondentes para concluir a configuração.

-

Chaves gerenciadas pelo cliente para criptografar dados em seu locatário usando o Cofre de Chaves do Azure em outro locatário.

-

Ações do GitHub implantando recursos do Azure para configurar um fluxo de trabalho do GitHub para obter tokens para seu aplicativo e implantar ativos no Azure.

-

Kubernetes acessando recursos do Azure para configurar uma conta de serviço Kubernetes para obter tokens para seu aplicativo e acessar recursos do Azure.

-

Outro emissor para configurar o aplicativo para confiar numa identidade gerida ou uma identidade gerida por um fornecedor externo de OpenID Connect, para obter tokens para a sua aplicação e para aceder aos recursos do Azure.

Para obter mais informações sobre como obter um token de acesso com uma credencial federada, consulte plataforma de identidade da Microsoft e o fluxo de credenciais do cliente OAuth 2.0.

Conteúdo relacionado