Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O provisionamento de atributo de segurança personalizado permite que os clientes definam atributos de segurança personalizados automaticamente usando os recursos de provisionamento de entrada do Microsoft Entra. Com essa visualização pública, você pode obter valores para atributos de segurança personalizados de fontes autoritativas, como os de sistemas de RH. O provisionamento de atributo de segurança personalizado dá suporte às seguintes fontes: Workday, SAP SuccessFactors e outros sistemas de RH integrados que usam o provisionamento controlado por API. O destino de provisionamento é o inquilino da ID do Microsoft Entra.

Observação

Disponibilizamos versões de prévia públicas para nossos clientes de acordo com os termos aplicáveis às prévias. Esses termos são descritos nos termos gerais do produto da Microsoft para serviços online. Os SLAs (contratos de nível de serviço) normais não se aplicam a visualizações públicas e apenas o suporte limitado ao cliente está disponível. Além disso, essa versão prévia não dá suporte ao provisionamento de atributos de segurança personalizados para aplicativos SaaS corporativos ou à funcionalidade do Active Directory local.

Atributos de segurança personalizados

Os atributos de segurança personalizados na ID do Microsoft Entra são atributos específicos dos negócios (pares de valor chave) que você pode definir e atribuir aos objetos do Microsoft Entra. Esses atributos podem ser usados para armazenar informações, categorizar objetos ou impor controle de acesso ajustado sobre recursos específicos do Azure. Para saber mais sobre atributos de segurança personalizados, confira O que são atributos de segurança personalizados na ID do Microsoft Entra?.

Pré-requisitos

Para provisionar atributos de segurança personalizados, você deve atender aos seguintes pré-requisitos:

- Uma licença do Microsoft Entra ID Premium P1 para configurar um dos seguintes aplicativos de provisionamento de entrada:

- Ative atributos de segurança personalizados no seu locatário para descoberta durante o processo de mapeamento de atributos. Antes de usar esse recurso de visualização, você deve criar conjuntos de atributos de segurança personalizados no locatário do Microsoft Entra ID.

- Para configurar atributos de segurança personalizados no mapeamento de atributo do seu aplicativo de provisionamento de entrada, entre no Centro de administração do Microsoft Entra como um usuário que recebe as funções do Microsoft Entra do Administrador de Aplicativos e Administrador de Provisionamento de Atributos:

- O Administrador de Aplicativos é necessário para criar e atualizar o aplicativo de provisionamento.

- O Administrador de Provisionamento de Atributos é necessário para adicionar ou remover atributos de segurança personalizados na seção de mapeamento de atributos do aplicativo de provisionamento.

Limitações conhecidas

- O serviço de provisionamento dá suporte apenas à definição de atributos de segurança personalizados do tipo

String. - Não há suporte para provisionamento de atributos de segurança personalizados do tipo

IntegerBoolean. - Não há suporte para o provisionamento de atributos de segurança personalizados de vários valores.

- Não há suporte para o provisionamento de atributos de segurança personalizados desativados.

- Com a função Leitor de Log de Atributo, você não pode exibir o valor do atributo de segurança personalizado nos logs de provisionamento.

Configurando seu aplicativo de provisionamento com atributos de segurança personalizados

Antes de começar, siga estas etapas para adicionar atributos de segurança personalizados ao locatário do Microsoft Entra ID e mapear esses atributos em seu aplicativo de provisionamento de entrada.

Definir atributos de segurança personalizados no locatário do Microsoft Entra ID

No centro de administração do Microsoft Entra, acesse a opção para adicionar atributos de segurança personalizados a partir de ID Entra>atributos de segurança personalizados. Você precisa ter pelo menos uma função administrador de definição de atributo para concluir essa tarefa.

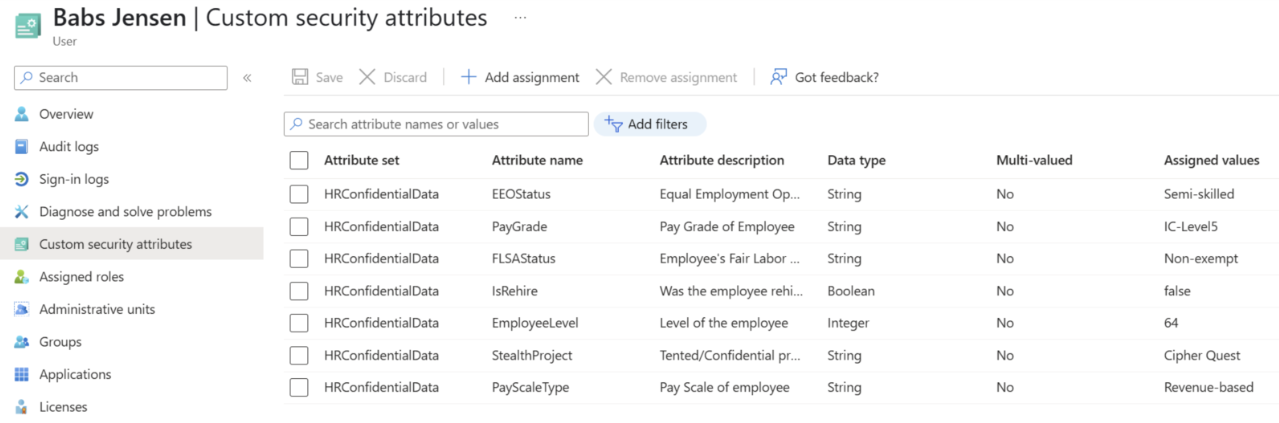

Este exemplo inclui atributos de segurança personalizados que você pode adicionar ao seu locatário. Use o conjunto HRConfidentialData de atributos e adicione os seguintes atributos a:

- EEOStatus

- FLSAStatus

- Classificação salarial

- TipoDeEscalaSalarial

Mapear atributos de segurança personalizados em seu aplicativo de provisionamento de entrada

Entre no Centro de administração do Microsoft Entra como um usuário que tenha permissões de função de administrador de aplicativos e administrador de provisionamento de atributos.

Vá para Aplicativos Empresariais e abra seu aplicativo de provisionamento de entrada.

Abra a tela Provisionamento .

Observação

Essa orientação exibe capturas de tela do provisionamento controlado por API para o Microsoft Entra ID. Se você estiver usando aplicativos de provisionamento workday ou SuccessFactors, verá os atributos e configurações relacionados ao Workday e ao SuccessFactors.

Selecione Editar provisionamento.

Selecione mapeamento de atributo para abrir a tela de mapeamento de atributo.

Defina os atributos de origem que você deseja armazenar dados confidenciais de RH e marque a caixa Mostrar opções avançadas para abrir a lista de atributos.

Selecione Editar lista de atributos para API para identificar os atributos que você deseja testar.

Teste o provisionamento de atributos de segurança personalizados com a API de Provisionamento de Entrada definindo um namespace de esquema SCIM:

urn:ietf:params:scim:schemas:extension:microsoft:entra:csa. Certifique-se de incluir os seguintes atributos:urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGradeurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType

Observação

Você pode definir seu próprio namespace de esquema SCIM para representar dados confidenciais de RH em seu conteúdo SCIM. Certifique-se de que comece com

urn:ietf:params:scim:schemas:extension.Se você estiver usando Workday ou SuccessFactors como sua fonte de RH, atualize a lista de atributos com expressões de API para recuperar dados de RH para armazenar está na lista de atributos de segurança personalizados.

Se você quiser recuperar o mesmo conjunto de dados de RH do SuccessFactors, use as seguintes expressões de API:

$.employmentNav.results[0].jobInfoNav.results[0].eeoClass$.employmentNav.results[0].jobInfoNav.results[0].flsaStatus$.employmentNav.results[0].jobInfoNav.results[0].payGradeNav.name$.employmentNav.results[0].jobInfoNav.results[0].payScaleType

Salve as alterações de esquema.

Na tela de mapeamento de atributo, selecioneAdicionar novo mapeamento.

- Os atributos de segurança personalizados são exibidos no formato

CustomSecurityAttributes.<AttributeSetName>_<AttributeName>.

- Os atributos de segurança personalizados são exibidos no formato

Adicione os seguintes mapeamentos e salve as alterações:

Atributo de origem da API Atributo alvo da ID do Microsoft Entra urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatus CustomSecurityAttributes.HRConfidentialData_EEOStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatus CustomSecurityAttributes.HRConfidentialData_FLSAStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGrade CustomSecurityAttributes.HRConfidentialData_NívelSalarial urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType AtributosDeSegurançaPersonalizados.DadosConfidenciaisRH_TipoEscalaSalarial

Testar o provisionamento de atributos de segurança personalizados

Depois de mapear os atributos de origem de RH para os atributos de segurança personalizados, use o método a seguir para testar o fluxo de dados de atributos de segurança personalizados. O método escolhido depende do tipo de aplicativo de provisionamento.

- Se o trabalho usar Workday ou SuccessFactors como sua origem, use a funcionalidade de provisionamento sob demanda para testar o fluxo de dados de atributos de segurança personalizados.

- Se a sua tarefa usar o provisionamento controlado por API, envie o conteúdo em massa do SCIM para o ponto de extremidade da API bulkUpload da sua tarefa.

Testar com o aplicativo de provisionamento SuccessFactors

Neste exemplo, os atributos SAP SuccessFactors são mapeados para atributos de segurança personalizados, conforme mostrado aqui:

- Abra o job de provisionamento do SuccessFactors e selecione Provisionar sob demanda.

Na caixa Selecionar um usuário , insira o atributo personIdExternal do usuário que você deseja testar.

Os logs de provisionamento exibem os atributos de segurança personalizados definidos.

Observação

Os valores de origem e destino de atributos de segurança personalizados são redigidos nos logs de provisionamento.

Na tela Atributos de segurança personalizados do perfil da ID do Microsoft Entra do usuário, você pode exibir os valores reais definidos para esse usuário. Você precisa, pelo menos, da função Administrador de Atribuição de Atributo ou Leitor de Atribuição de Atributo para exibir esses dados.

Testar com o aplicativo de provisionamento controlado por API

Crie uma carga útil de solicitação em massa SCIM que inclua valores para atributos de segurança personalizados.

- Para acessar o payload completo do SCIM, consulte o payload SCIM de exemplo.

Copie a URL da API bulkUpload da página de visão geral do trabalho de provisionamento.

Utilize o Explorador do Graph ou cURL e carregue o payload SCIM no ponto de extremidade da API bulkUpload.

- Se não houver erros no formato de conteúdo SCIM, você receberá um status Aceito .

- Aguarde alguns minutos, então verifique os logs de provisionamento do seu trabalho controlado por API.

O atributo de segurança personalizado é exibido como no exemplo a seguir.

Observação

Os valores de origem e de destino dos atributos de segurança personalizados são redigidos nos logs de provisionamento. Para exibir os valores reais definidos para o usuário, acesse o perfil de ID do Microsoft Entra do usuário.

Você exibe os dados na tela Atributos de segurança personalizados . Você precisa, pelo menos, da função Administrador de Atribuição de Atributo ou Leitor de Atribuição de Atributo para exibir esses dados.

Carga SCIM exemplar com atributos de segurança personalizados

Esta Solicitação em Massa SCIM de exemplo inclui campos personalizados na extensão urn:ietf:params:scim:schemas:extension:microsoft:entra:csa que podem ser mapeados para atributos de segurança personalizados.

{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:BulkRequest"],

"Operations": [{

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa"],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701984",

"userName": "bjensen@example.com",

"name": {

"formatted": "Ms. Barbara J Jensen, III",

"familyName": "Jensen",

"givenName": "Barbara",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Babs Jensen",

"nickName": "Babs",

"emails": [{

"value": "bjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "234300 Universal City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91608",

"country": "USA",

"formatted": "100 Universal City Plaza\nHollywood, CA 91608 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5555",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Guide",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"password": "t1meMa$heen",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Semi-skilled",

"FLSAStatus":"Non-exempt",

"PayGrade":"IC-Level5",

"PayScaleType":"Revenue-based"

}

}

}, {

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa" ],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701985",

"userName": "Kjensen@example.com",

"name": {

"formatted": "Ms. Kathy J Jensen, III",

"familyName": "Jensen",

"givenName": "Kathy",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Kathy Jensen",

"nickName": "Kathy",

"emails": [{

"value": "kjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "100 Oracle City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91618",

"country": "USA",

"formatted": "100 Oracle City Plaza\nHollywood, CA 91618 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5545",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Lead",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Skilled",

"FLSAStatus":"Exempt",

"PayGrade":"Manager-Level2",

"PayScaleType":"Profit-based"

}

}

}

],

"failOnErrors": null

}

Provisionar atributos de segurança personalizados para usuários híbridos

Os usuários híbridos são provisionados dos sistemas de RH primeiro no Active Directory local e, em seguida, sincronizados com a ID do Microsoft Entra usando a Sincronização do Entra Connect ou a Sincronização de Nuvem. Atributos de segurança personalizados podem ser atribuídos a usuários híbridos e esses atributos só estão presentes no perfil da ID do Microsoft Entra do usuário híbrido.

Esta seção descreve a topologia de provisionamento para provisionar automaticamente atributos de segurança personalizados para usuários híbridos. Ele usa o Workday como a fonte de RH confiável. No entanto, a mesma topologia também pode ser usada com SuccessFactors e provisionamento controlado por API.

Digamos que o Workday seja seu sistema de registro de identidades no RH. Para definir atributos de segurança personalizados em usuários híbridos provenientes do Workday, configure dois aplicativos de provisionamento:

- Provisionamento do Workday para o Active Directory local: Esse aplicativo de provisionamento cria e atualiza usuários híbridos no Active Directory local. Ele processa apenas atributos normais do Workday.

- Provisionamento de ID do Workday para Microsoft Entra: Configure esse aplicativo de provisionamento para processar apenas as operações de atualização e restringir o mapeamento de atributo para incluir apenas atributos de segurança personalizados como atributos de destino.

Com essa topologia, veja como funciona o fluxo de ponta a ponta:

- O aplicativo de provisionamento Workday-to-AD importa o perfil de usuário principal do Workday.

- O aplicativo cria/atualiza a conta de usuário no Active Directory local usando a ID do Funcionário como o identificador correspondente.

- O Microsoft Entra Connect Sync/Cloud Sync sincroniza o perfil do usuário com a ID do Microsoft Entra.

- Se você configurou o Write-back do Workday, as informações de email ou número de telefone serão gravadas novamente no Workday.

- O aplicativo de provisionamento de ID do Workday para Microsoft Entra é configurado apenas para processar atualizações e definir atributos confidenciais como atributos de segurança personalizados. Use o editor de esquema em Mostrar opções avançadas para remover mapeamentos de atributo padrão como

accountEnabledeisSoftDeletedque não são relevantes neste cenário.

Essa configuração atribui os atributos de segurança personalizados a usuários híbridos sincronizados com a ID do Microsoft Entra do Active Directory local.

Observação

A configuração acima depende de três ciclos de sincronização diferentes para serem concluídos em uma ordem específica. Se o perfil de usuário híbrido não estiver disponível na ID do Microsoft Entra, quando o trabalho de provisionamento da ID do Workday para Microsoft Entra for executado, a operação de atualização falhará e será repetida durante a próxima execução. Se você estiver usando o aplicativo de provisionamento para ID do Microsoft Entra direcionado por API, terá melhor controle sobre o momento da execução da atualização do atributo de segurança customizado.

Permissões de API para provisionamento de atributos de segurança personalizados

Esta funcionalidade de pré-visualização introduz as seguintes novas permissões da API do Graph. Essa funcionalidade permite que você acesse e modifique esquemas de aplicativo de provisionamento que contêm mapeamentos de atributos de segurança personalizados, diretamente ou em nome do usuário conectado.

CustomSecAttributeProvisioning.ReadWrite.All: essa permissão concede a capacidade do aplicativo de chamada de ler e gravar o mapeamento de atributo que contém atributos de segurança personalizados. Essa permissão com

Application.ReadWrite.OwnedByouSynchronization.ReadWrite.AllApplication.ReadWrite.All(de privilégio mínimo a mais alto) é necessária para editar um aplicativo de provisionamento que contém mapeamentos de atributos de segurança personalizados. Essa permissão permite que você obtenha o esquema completo que inclui os atributos de segurança personalizados e atualize ou redefina o esquema com atributos de segurança personalizados.CustomSecAttributeProvisioning.Read.All: essa permissão concede a capacidade do aplicativo de chamada de ler o mapeamento de atributos e os logs de provisionamento que contêm atributos de segurança personalizados. Essa permissão com

Synchronization.Read.AllouApplication.Read.All(de privilégio mínimo a mais alto) é necessária para exibir os nomes e valores de atributos de segurança personalizados nos recursos protegidos.

Se um aplicativo não tiver a CustomSecAttributeProvisioning.ReadWrite.All permissão ou a CustomSecAttributeProvisioning.Read.All permissão, ele não poderá acessar ou modificar aplicativos de provisionamento que contêm atributos de segurança personalizados. Em vez disso, uma mensagem de erro ou dados redigidos são exibidos.

Solucionar problemas de provisionamento de atributos de segurança personalizados

| Questão | Etapas de solução de problemas |

|---|---|

| Atributos de segurança personalizados não estão aparecendo na lista suspensa de mapeamento de atributos de destino. | – Verifique se você está adicionando atributos de segurança personalizados a um aplicativo de provisionamento que dá suporte a atributos de segurança personalizados. - Verifique se o usuário conectado recebe a função Administrador de Provisionamento de Atributos (para acesso de edição) ou Leitor de Provisionamento de Atributos (para acesso de visualização). |

Erro retornado ao redefinir ou atualizar o esquema do aplicativo de provisionamento. HTTP 403 Forbidden - InsufficientAccountPermission Provisioning schema has custom security attributes. The account does not have sufficient permissions to perform this operation. |

Verifique se o usuário conectado recebeu a função Administrador de Provisionamento de Atributos. |

| Não é possível remover atributos de segurança personalizados presentes em um mapeamento de atributo. | Verifique se o usuário conectado recebe a função Administrador de Provisionamento de Atributos. |

A tabela de mapeamento de atributo tem linhas em que a cadeia de caracteres redacted aparece em atributos de origem e de destino. |

Esse comportamento é intencional se o usuário logado não tiver a função de Administrador de Provisionamento de Atributos ou Leitor de Provisionamento de Atributos. Atribuir uma dessas funções exibe os mapeamentos de atributo de segurança personalizados. |

Erro retornado The provisioning service does not support setting custom security attributes of type boolean and integer. Unable to set CSA attribute. |

Remova o atributo de segurança personalizado inteiro/booleano do mapeamento de atributos do aplicativo de provisionamento. |

Erro retornado The provisioning service does not support setting custom security attributes that are deactivated. Unable to set CSA attribute <attribute name>. |

Houve uma tentativa de atualizar um atributo de segurança personalizado desativado. Remova o atributo de segurança personalizado desativado do mapeamento de atributos do aplicativo de provisionamento. |