Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Um PRT (Token de Atualização Primária) é um artefato fundamental da autenticação do Microsoft Entra em versões com suporte do Windows, iOS/macOS, Android e Linux. Um PRT é um artefato seguro emitido especialmente para os agentes de token de primeira parte da Microsoft para habilitar o SSO (logon único) nos aplicativos usados nesses dispositivos. Este artigo explica como um PRT é emitido, usado e protegido, aprimorando sua segurança e habilitando o SSO (logon único) entre aplicativos.

Este artigo pressupõe que você já entenda os diferentes estados de dispositivo disponíveis na ID do Microsoft Entra e como o logon único funciona no Windows. Para obter mais informações sobre dispositivos na ID do Microsoft Entra, consulte O que é o gerenciamento de dispositivos na ID do Microsoft Entra?.

Principais termos e componentes

Os seguintes componentes do Windows desempenham um papel fundamental na solicitação e no uso de um PRT (Token de Atualização Primário):

| Prazo | Descrição |

|---|---|

| intermediário | Um agente de identidade é um serviço que atua como um intermediário entre um provedor de identidade (IdPs) e provedores de serviços (SPs), simplificando a autenticação e a autorização. O Gerenciador de Contas Web é um exemplo de um agente de identidade. |

| CloudAP (Provedor de Autenticação de Nuvem) | O CloudAP é o provedor de autenticação moderno para entrada do Windows, que verifica se os usuários estão fazendo logon em um dispositivo Windows 10 ou mais recente. O CloudAP fornece uma estrutura tipo plugin que pode ser desenvolvida por provedores de identidade para habilitar a autenticação no Windows usando as credenciais do respectivo provedor de identidade. |

| Gerenciador de Contas Web (WAM) | O WAM é o agente de token padrão no Windows 10 ou em dispositivos mais recentes. Ele também fornece uma estrutura de plug-in que pode ser usada pelos provedores de identidade para habilitar o SSO para os aplicativos que dependem desse provedor de identidade. |

| Plug-in do Microsoft Entra CloudAP | Um plug-in específico do Microsoft Entra criado na estrutura CloudAP que verifica as credenciais do usuário com a ID do Microsoft Entra durante a entrada do Windows. |

| Plug-in WAM do Microsoft Entra | Um plug-in específico do Microsoft Entra criado na estrutura do WAM que permite o SSO para aplicativos que dependem da ID do Microsoft Entra para autenticação. |

| Dsreg | Um componente específico do Microsoft Entra no Windows 10 ou mais recente, que manipula o processo de registro do dispositivo para todos os estados do dispositivo. |

| TPM (Trusted Platform Module) | Um TPM é um componente de hardware integrado a um dispositivo que fornece funções de segurança baseadas em hardware para segredos de usuário e dispositivo. Mais detalhes podem ser encontrados no artigo Visão geral da tecnologia Trusted Platform Module. |

Para que um PRT é usado?

- SSO (Sign-On único) – depois que um usuário entra em seu dispositivo, o PRT permite que ele acesse o Microsoft 365, o Azure e outros aplicativos de nuvem sem exigir que o usuário reentra suas credenciais. Aplicativos como Office, Microsoft Edge e Teams usam o PRT por meio de um agente para autenticar silenciosamente os usuários, melhorar a experiência do usuário, reduzir a necessidade de várias entradas e aumentar a produtividade.

- Aquisição de token – o PRT é usado para solicitar tokens de acesso e atualizar tokens para vários serviços (como Outlook, Teams, SharePoint etc.) por meio do WAM (Gerenciador de Contas Web do Windows) ou plug-ins do Broker em outras plataformas.

- Conformidade de Acesso Condicional – ele carrega declarações de dispositivo e usuário, que são avaliadas pela ID do Microsoft Entra para impor políticas de Acesso Condicional (por exemplo, exigir dispositivos compatíveis, MFA etc.).

Quais são os tipos de um PRT?

Em um alto nível, há dois tipos diferentes de artefatos PRT.

- As PRTs de dispositivo registradas são associadas a um dispositivo que tem uma identidade associada do Microsoft Entra.

- PrTs de dispositivo não registrados são associados a um dispositivo que não tem uma identidade do Microsoft Entra, que está associada a um par de chaves criptográficas no dispositivo gerado pelo cliente.

Os clientes sempre tentam usar "PRTs de dispositivo registrados" sempre que possível. Os PRTs só atendem às políticas de registro de dispositivo se forem emitidos para dispositivos registrados. PRTs de dispositivo não registrados são usados em cenários em que o dispositivo não tem uma identidade do Microsoft Entra, como quando um usuário entra em um navegador em um dispositivo pessoal ou quando um usuário entra em um aplicativo que não dá suporte ao registro do dispositivo.

Posso ver o que há dentro de um PRT?

Um PRT é um blob opaco enviado do Microsoft Entra, cujo conteúdo não é conhecido por nenhum componente cliente. Você não pode ver o que está dentro de um PRT.

Como um PRT é emitido?

Para PRTs de dispositivo registrados, o PRT é emitido para usuários em dispositivos registrados. Para obter detalhes mais aprofundados sobre o registro de dispositivos, consulte o artigo Windows Hello para Empresas e registro de dispositivo. Durante um registro de dispositivo, o componente dsreg gera dois conjuntos de pares de chaves de criptografia:

- Chave de dispositivo (dkpub/dkpriv)

- Chave de transporte (tkpub/tkpriv)

O PRT só pode ser emitido quando um agente de ID do Microsoft Entra está presente. O Broker é um componente distribuído com os seguintes aplicativos: Portal da Empresa do Intune no macOS e Linux, Authenticator no iOS, Authenticator, Link para Windows e Portal da Empresa no Android. No Mac, o MDM (Gerenciamento de Dispositivo Móvel) é necessário para ativar o agente junto com o perfil de extensão de SSO: Plug-in do SSO da Apple

Se o dispositivo tiver um TPM/Armazenamento de Hardware Seguro válido e funcional, as chaves privadas serão associadas ao Armazenamento Seguro do dispositivo em plataformas com suporte. As chaves públicas são enviadas para a ID do Microsoft Entra durante o processo de registro do dispositivo para validar o estado do dispositivo durante solicitações PRT.

Há dois cenários em que o PRT é emitido durante a autenticação do usuário em um dispositivo Windows 10 ou mais recente:

- Ingresso no Microsoft Entra ou ingressado no Microsoft Entra híbrido: um PRT é emitido durante a entrada do Windows quando um usuário entra com suas credenciais de organização. Um PRT é emitido com todas as credenciais compatíveis do Windows 10 e posteriores, como senha e Windows Hello for Business. Nesse cenário, o plug-in do Microsoft Entra CloudAP é a principal autoridade para o PRT

-

Dispositivo registrado do Microsoft Entra: um PRT é emitido quando um usuário adiciona uma conta de trabalho secundária ao dispositivo Windows 10 ou mais recente. Os usuários podem adicionar uma conta ao Windows 10 ou mais recente de duas maneiras diferentes:

- Adicionando uma conta usando o prompt Permitir que minha organização gerencie meu dispositivo depois de entrar em um aplicativo (por exemplo, Outlook)

- Adicionando uma conta pelo caminho Configurações>Contas>Acesso ao Trabalho ou Escola>Conectar

Nos cenários de dispositivo registrados do Microsoft Entra, o plug-in do Microsoft Entra WAM é a principal autoridade para o PRT, pois a entrada do Windows não está acontecendo com essa conta do Microsoft Entra.

Comportamento do navegador

Os navegadores obtêm acesso ao PRT de várias maneiras, dependendo do sistema operacional:

Windows – Efetuará pull do PRT do agente para o navegador nos seguintes navegadores:

Microsoft Edge

Firefox

Chrome

A lista de navegadores com suporte está disponível aqui: Navegadores com suporte

Observação

Os clientes que habilitam a federação do Entra com provedores de identidade que não são da Microsoft devem configurar esses Provedores de Identidade para dar suporte a WS-Trust protocolo para habilitar a emissão de PRT no Windows 10 ou em dispositivos mais recentes. Sem WS-Trust para casos de federação, um PRT não pode ser emitido aos usuários em dispositivos ingressados no Microsoft Entra híbrido ou no Microsoft Entra.

Observação

Para o ADFS, usernamemixed os pontos de extremidade são necessários. Se Smartcard/certificate for usado durante a entrada do Windows, os certificatemixed pontos de extremidade precisarão ser configurados no ADFS.

windowstransport deve ser habilitado apenas como pontos de extremidade voltados para intranet e NÃO deve ser exposto como pontos de extremidade voltados para extranet por meio do Proxy de Aplicativo Web.

Observação

As políticas de Acesso Condicional do Microsoft Entra não são avaliadas quando os PRTs são emitidos.

Observação

Não damos suporte a provedores de credenciais que não são da Microsoft para emissão e renovação de PRTs do Microsoft Entra.

Como um PRT é usado?

Um PRT é usado por dois componentes fundamentais no Windows:

- Plug-in CloudAP do Microsoft Entra: ao entrar no Windows, o plug-in CloudAP do Microsoft Entra solicita um PRT do Microsoft Entra ID usando as credenciais fornecidas pelo usuário. Ele também armazena o PRT em cache para permitir o login em cache quando o usuário não tem acesso a uma conexão com a internet.

-

Plug-in WAM do Microsoft Entra: quando usuários tentam acessar aplicativos, o plug-in WAM do Microsoft Entra usa o PRT para habilitar o SSO no Windows 10 ou posteriores. O plug-in WAM do Microsoft Entra usa o PRT para solicitar tokens de atualização e de acesso para aplicativos que dependem do WAM para solicitações de token. Ele também injeta o PRT nas solicitações do navegador para habilitar o SSO em navegadores. O SSO do navegador no Windows 10 ou mais recente tem suporte no Microsoft Edge (nativamente), chrome (por meio da extensão Contas do Windows 10 ) e Mozilla Firefox v91+ ( configuração do SSO do Firefox Windows).

Observação

Em instâncias em que um usuário tem duas contas do mesmo locatário do Microsoft Entra conectado a um aplicativo de navegador, a autenticação de dispositivo fornecida pelo PRT da conta primária também é aplicada automaticamente à segunda conta. Como resultado, a segunda conta também satisfaz qualquer política de acesso condicional baseada em dispositivo no locatário.

Qual é o tempo de vida de um PRT?

Uma vez emitido, um PRT é válido por 90 dias e é renovado continuamente desde que o usuário use o dispositivo ativamente. As organizações podem exigir que os usuários se autentiquem novamente a fim de acessar recursos usando o controle de sessão de frequência de entrada

Como um PRT é renovado?

Plataforma Windows

Um PRT é renovado de duas maneiras diferentes:

- Plug-in CloudAP do Microsoft Entra a cada 4 horas: o plug-in CloudAP renova o PRT a cada 4 horas durante a entrada no Windows. Se o usuário não tiver conexão com a internet durante esse período, o plug-in CloudAP renovará o PRT após o dispositivo se conectar à internet e uma nova entrada no Windows for concluída.

-

Plug-in WAM do Microsoft Entra durante solicitações de token do aplicativo: o plugin WAM habilita o SSO em dispositivos Windows 10 ou posteriores habilitando solicitações de token silenciosas para aplicativos. O plug-in WAM pode renovar o PRT durante essas solicitações de token de duas maneiras:

- Um aplicativo solicita o WAM para um token de acesso silenciosamente, mas não existe um token de atualização disponível para esse aplicativo. Nesse caso, o WAM usa o PRT para solicitar um token para o aplicativo e retorna um novo PRT na resposta.

- Um aplicativo solicita um token de acesso ao WAM, mas o PRT é inválido ou o Microsoft Entra ID exige autorização adicional (por exemplo, Autenticação Multifator do Microsoft Entra). Nesse cenário, o WAM inicia uma entrada interativa que exige que o usuário reautentica ou forneça uma verificação extra e um novo PRT é emitido na autenticação bem-sucedida.

Em um ambiente do ADFS, a linha de visão direta para o controlador de domínio não é necessária para renovar o PRT. A renovação do PRT requer apenas pontos de extremidade /adfs/services/trust/2005/usernamemixed e /adfs/services/trust/13/usernamemixed habilitados no proxy ao usar o protocolo WS-Trust.

A autenticação de senha nos endpoints de transporte do Windows é necessária apenas quando uma senha é alterada, não para renovação de PRT.

Considerações-chave

- Nos dispositivos ingressados no Microsoft Entra ou híbridos ingressados no Microsoft Entra, o plug-in CloudAP é considerado a autoridade principal para um PRT. Caso um PRT seja renovado durante uma solicitação de token baseada em WAM, o PRT será enviado de volta para o plug-in CloudAP, o qual verificará sua validade com o Microsoft Entra ID antes de aceitá-lo.

Observação

As políticas de Acesso Condicional do Microsoft Entra não são avaliadas quando os PRTs são renovados.

Como o PRT é protegido?

Um PRT é protegido associando-o ao dispositivo ao qual o usuário se conectou, no qual usará a associação de hardware quando disponível e com suporte.

O Windows 10 ou posteriores e o Microsoft Entra ID habilitam a proteção do PRT através dos seguintes métodos:

- Durante a primeira entrada: durante a primeira entrada, um PRT é emitido por meio de solicitações de assinatura usando a chave do dispositivo gerada criptograficamente durante o registro do dispositivo. Em um dispositivo com um TPM válido e em funcionamento, a chave do dispositivo é protegida pelo TPM, o que impede qualquer acesso mal-intencionado. Um PRT não é emitido se não é possível validar a assinatura da chave de dispositivo correspondente.

- Durante solicitações e renovações de token: quando um PRT é emitido, o Microsoft Entra ID também emite uma chave da sessão criptografada para o dispositivo. Ele é criptografado com a tkpub (chave de transporte pública) gerada e enviada ao Microsoft Entra ID como parte do registro do dispositivo. Essa chave da sessão só pode ser descriptografada pela chave de transporte privada (tkpriv) protegida pelo TPM. A chave de sessão é a chave de prova de posse (POP) para todas as solicitações enviadas ao Microsoft Entra ID. A chave da sessão também é protegida pelo TPM, e nenhum outro componente do sistema operacional pode acessá-la. As solicitações de token ou de renovação de PRT são assinadas com segurança por essa chave da sessão por meio do TPM e, portanto, não podem ser adulteradas. O Microsoft Entra invalida qualquer solicitação do dispositivo que não esteja assinada pela chave da sessão correspondente.

Ao proteger essas chaves com o TPM, aprimoramos a segurança para PRT de atores mal-intencionados que tentam roubar as chaves ou repetir o PRT. Portanto, o uso de um TPM aumenta significativamente a segurança dos dispositivos associados ao Microsoft Entra, dos dispositivos híbridos associados ao Microsoft Entra e dos dispositivos registrados no Microsoft Entra contra o roubo de credenciais. Para melhor desempenho e confiabilidade, o TPM 2.0 é a versão recomendada para todos os cenários de registro de dispositivos do Microsoft Entra no Windows 10 ou posteriores. Após a atualização do Windows 10, 1903, a ID do Microsoft Entra não usa o TPM 1.2 para nenhuma das chaves acima devido a problemas de confiabilidade.

Como os Tokens de Aplicativo são protegidos?

Para obter uma visão geral de como os tokens são protegidos em geral, consulte Proteção de tokens na ID do Microsoft Entra

- Quando um aplicativo solicita token por meio do WAM, a ID do Microsoft Entra emite um token de acesso e, em alguns tipos de solicitações, um token de atualização. No entanto, o WAM retorna apenas o token de acesso para o aplicativo e protege o token de atualização:

- Se for um token de atualização para um usuário de SSO, esse token de atualização será associado ao dispositivo, com uma chave de sessão (a mesma que PRT) ou a chave do dispositivo.

- Se for um token de atualização para um usuário não SSO, esse token de atualização não será associado ao dispositivo.

- Todos os tokens de atualização são criptografados pelo DPAPI.

Como os cookies do navegador são protegidos

Quando um PRT recebe uma solicitação de MFA?

Um PRT consegue obter uma declaração de autenticação multifator em cenários específicos. Quando um PRT baseado na MFA é usado para solicitar tokens para aplicativos, a declaração de MFA é transferida para esses tokens de aplicativo. Essa funcionalidade fornece uma experiência sem contratempos aos usuários ao evitar o desafio de MFA para cada aplicativo que o exigir. Um PRT consegue obter uma declaração de MFA das maneiras a seguir:

-

Entrar com o Windows Hello para Empresas: O Windows Hello para Empresas substitui senhas e usa chaves criptográficas para fornecer uma autenticação forte de dois fatores. O Windows Hello para Empresas é específico a um usuário em um dispositivo e ele mesmo requer a MFA para provisionar. Quando um usuário faz login usando o Windows Hello para Empresas, o PRT do usuário recebe uma declaração de MFA. Esse cenário também se aplica aos usuários que fizerem logon com cartões inteligentes se a autenticação smartcard produzir uma declaração de MFA do ADFS.

- Como o Windows Hello para Empresas é considerado uma autenticação multifator, a declaração de MFA é atualizada quando o próprio PRT é atualizado. Portanto, a duração da MFA se estenderá continuamente quando os usuários se conectarem usando o Windows Hello para Empresas.

-

MFA durante um login interativo do WAM: durante uma solicitação de token por meio do WAM, caso um usuário seja solicitado a realizar MFA para acessar o aplicativo, o PRT renovado durante essa interação será carregado com uma declaração de MFA.

- Nesse caso, a declaração de MFA não é atualizada continuamente. Portanto, a duração dela é baseada no tempo de vida definido no diretório.

- Quando um PRT e um RT já existentes são usados para o acesso a um aplicativo, eles são considerados a primeira prova de autenticação. Um novo RT é obrigatório com uma segunda prova e uma declaração de MFA impressa. Esse processo também emite um novo PRT e RT.

- O Windows 10 ou mais recente mantém uma lista particionada de PRTs para cada credencial. Consequentemente, existe um PRT para cada Windows Hello para Empresas, senha ou cartão inteligente. Esse particionamento garante que as declarações de MFA sejam isoladas com base na credencial usada e que não sejam misturadas durante solicitações de token.

Observação

Ao usar a senha para entrar no Windows 10 ou no dispositivo ingressado no Microsoft Entra ou no dispositivo híbrido ingressado no Microsoft Entra, a MFA durante a entrada interativa do WAM pode ser necessária depois que a chave de sessão associada ao PRT for revertida , dependendo se o usuário passou no processo 2FA dentro dessa sessão.

Como um PRT é invalidado?

Um PRT é invalidado nos seguintes cenários:

- Usuário inválido: se um usuário é excluído ou desabilitado no Microsoft Entra ID, o PRT dele é invalidado e não pode ser usado para obtenção de tokens para aplicativos. Se um usuário excluído ou desabilitado já tiver feito login em um dispositivo antes, o logon armazenado em cache permitiria o acesso até que o CloudAP tomasse conhecimento de seu estado inválido. Assim que CloudAP determinar que o usuário é inválido, ele bloqueará logons subsequentes. Um usuário inválido será automaticamente impedido de fazer login em novos dispositivos que não tenham suas credenciais armazenadas em cache.

- Dispositivo inválido: se um dispositivo é excluído ou desabilitado no Microsoft Entra ID, o PRT obtido no dispositivo é invalidado e não pode ser usado para obtenção de tokens para outros aplicativos. Se um usuário estiver conectado em um dispositivo inválido, ele poderá continuar fazendo isso. No entanto, todos os tokens no dispositivo são invalidados, e o usuário não tem o SSO para nenhum recurso desse dispositivo.

-

Alteração de senha: se um usuário obteve o PRT com sua senha, o PRT é invalidado pelo Microsoft Entra ID quando o usuário altera sua senha. Ao alterar a senha, o usuário receberá um novo PRT. Essa invalidação pode ocorrer de duas maneiras:

- Caso o usuário entre no Windows com sua nova senha, o CloudAP descartará o PRT antigo e solicitará que o Microsoft Entra ID emita um novo PRT com a nova senha. Caso o usuário não tenha uma conexão com a Internet, a nova senha não pode ser validada, e o Windows pode exigir que o usuário insira a senha antiga.

- Se um usuário tiver feito login com sua senha antiga ou alterado sua senha depois de entrar no Windows, o PRT antigo será usado para qualquer solicitação de token baseada em WAM. Nesse cenário, o usuário é solicitado a fazer a reautenticação durante a solicitação de token do WAM, e um novo PRT é emitido.

- Problemas do TPM: às vezes, o TPM de um dispositivo pode apresentar problemas ou falhar, resultando em inacessibilidade das chaves protegidas pelo TPM. Nesse caso, o dispositivo não consegue obter um PRT nem solicitar tokens usando um PRT existente, pois ele não pode provar a posse das chaves de criptografia. Como resultado, todos os PRTs existentes são invalidados pelo Microsoft Entra ID. Ao detectar uma falha, o Windows 10 inicia um fluxo de recuperação para registrar novamente o dispositivo com novas chaves de criptografia. Com a junção híbrida do Microsoft Entra, assim como no registro inicial, a recuperação ocorre silenciosamente, sem intervenção do usuário. Para dispositivos ingressados ou registrados no Microsoft Entra, a recuperação precisa ser executada por um usuário que tenha privilégios de administrador no dispositivo. Nesse cenário, o fluxo de recuperação é iniciado por um prompt do Windows que guia o usuário a recuperar o dispositivo com sucesso.

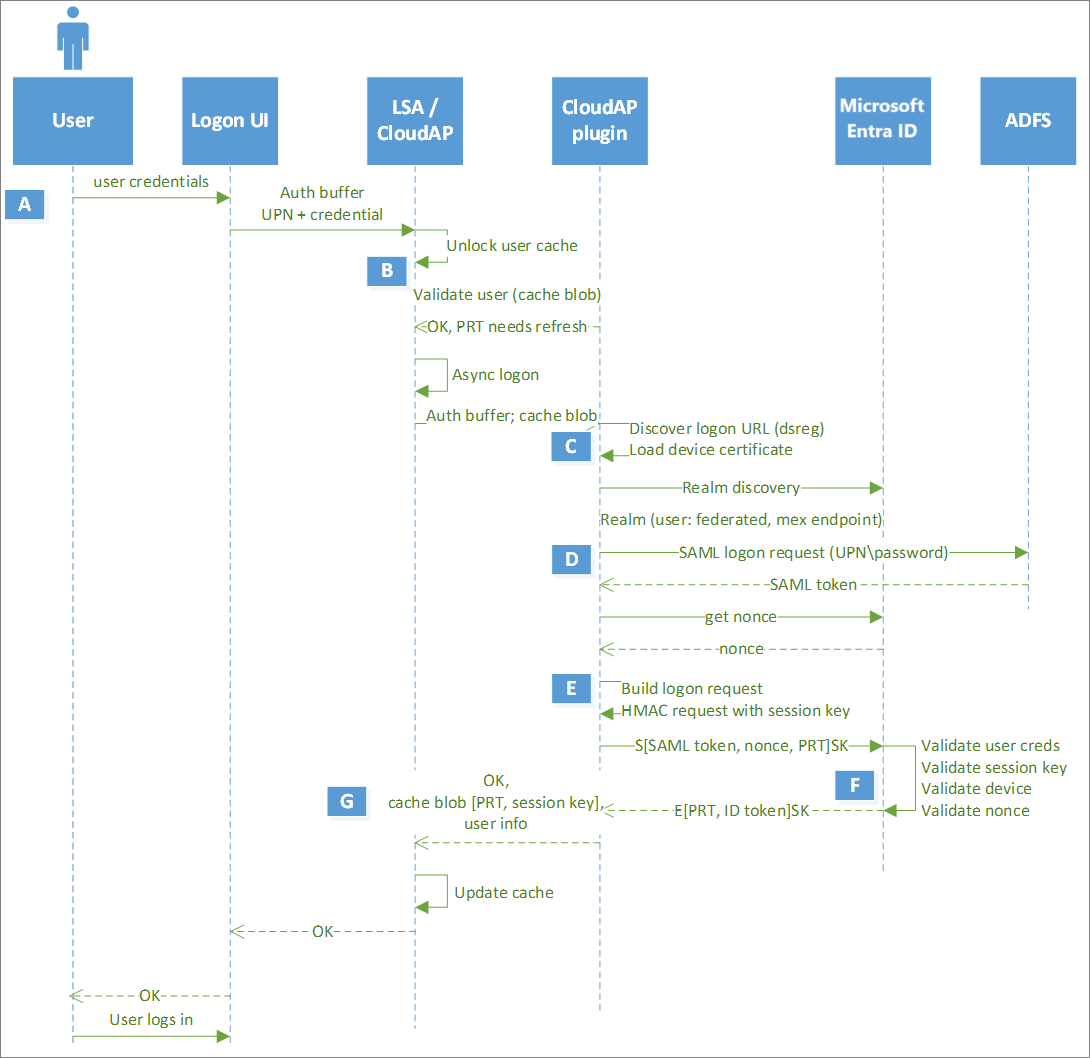

Fluxos detalhados

Os diagramas a seguir ilustram os detalhes subjacentes na emissão, na renovação e no uso de um PRT para solicitar um token de acesso para um aplicativo. Além disso, essas etapas também descrevem como os mecanismos de segurança mencionados anteriormente são aplicados durante essas interações.

Abaixo estão os fluxos detalhados específicos para o sistema operacional Windows.

Emissão de PRT durante o primeiro login (Windows)

Observação

Em dispositivos ingressados no Microsoft Entra, a emissão de PRT do Microsoft Entra (etapas A-F) ocorre de forma síncrona antes que o usuário possa fazer logon no Windows. Em dispositivos híbridos ingressados no Microsoft Entra, o Active Directory local é a autoridade principal. Portanto, o usuário pode entrar no Microsoft Entra híbrido ingressado no Windows depois de adquirir um TGT para entrar, enquanto a emissão de PRT ocorre de forma assíncrona. Esse cenário não se aplica aos dispositivos registrados do Microsoft Entra, pois a entrada não usa as credenciais do Microsoft Entra.

Observação

Em um ambiente Windows híbrido associado ao Microsoft Entra, a emissão do PRT ocorre de forma assíncrona. A emissão do PRT pode falhar devido a problemas com o provedor de federação. Essa falha pode resultar em problemas de logon quando os usuários tentam acessar recursos de nuvem. É importante solucionar esse cenário com o provedor de federação.

| Etapa | Descrição |

|---|---|

| A | O usuário insere sua senha na interface de login. A LogonUI passa as credenciais em um buffer de autenticação para o LSA, que, por sua vez, passa-as internamente para o CloudAP. O CloudAP encaminha essa solicitação ao plug-in CloudAP. |

| B | O plugin CloudAP inicia uma solicitação de descoberta de domínio para identificar o fornecedor de identidade do usuário. Se o locatário do usuário tiver uma configuração de provedor de federação, o Microsoft Entra ID retornará o ponto de extremidade de MEX (Troca de Metadados) do provedor de federação. Caso contrário, o Microsoft Entra ID retorna que o usuário é gerenciado indicando que o usuário pode autenticar com Microsoft Entra ID. |

| C | Caso o usuário seja gerenciado, o CloudAP recebe o nonce do Microsoft Entra ID. Se o usuário for federado, o plugin do CloudAP solicitará um token do tipo Security Assertion Markup Language (SAML) do provedor de federação com as credenciais do usuário. O nonce é solicitado antes que o token SAML seja enviado para o Microsoft Entra ID. |

| D | O plugin do CloudAP constrói a solicitação de autenticação com as credenciais do usuário, o nonce e um escopo do agente, assina a solicitação com a chave do Dispositivo (dkpriv) e a envia para o Microsoft Entra ID. Em um ambiente federado, o plug-in CloudAP usa o token SAML retornado pelo provedor de federação em vez das credenciais do usuário. |

| E | O Microsoft Entra ID valida as credenciais do usuário, o nonce e a assinatura do dispositivo, depois verifica se o dispositivo é válido no locatário e emite o PRT criptografado. Juntamente com o PRT, o Microsoft Entra ID também emite uma chave simétrica, chamada Chave da sessão criptografada pelo Microsoft Entra ID usando a chave de transporte (tkpub). Além disso, a chave de sessão também está incorporada no PRT. Essa chave da sessão atua como a chave PoP para solicitações subsequentes com o PRT. |

| F | O plug-in CloudAP passa o PRT criptografado e a chave da sessão para o CloudAP. O CloudAP solicita ao TPM que descriptografe a chave da sessão usando a chave de transporte (tkpriv) e a recriptografe usando a própria chave do TPM. O CloudAP armazena a chave da sessão criptografada em seu cache, junto com o PRT. |

Renovação de PRT em logons subsequentes (Windows)

| Etapa | Descrição |

|---|---|

| A | O usuário insere sua senha na interface de login. A LogonUI passa as credenciais em um buffer de autenticação para o LSA, que, por sua vez, passa-as internamente para o CloudAP. O CloudAP encaminha essa solicitação ao plug-in CloudAP. |

| B | Se o usuário tiver feito login anteriormente na sessão, o Windows iniciará o login em cache e validará as credenciais para fazer o login do usuário. A cada 4 horas, o plug-in CloudAP inicia a renovação do PRT de forma assíncrona. |

| C | O plugin CloudAP inicia uma solicitação de descoberta de domínio para identificar o fornecedor de identidade do usuário. Se o locatário do usuário tiver uma configuração de provedor de federação, o Microsoft Entra ID retornará o ponto de extremidade de MEX (Troca de Metadados) do provedor de federação. Caso contrário, o Microsoft Entra ID retorna que o usuário é gerenciado indicando que o usuário pode autenticar com Microsoft Entra ID. |

| D | Se o usuário for federado, o plugin do CloudAP solicitará um token SAML do provedor de federação com as credenciais do usuário. O nonce é solicitado antes que o token SAML seja enviado para o Microsoft Entra ID. Caso o usuário seja gerenciado, o CloudAP receberá diretamente o nonce do Microsoft Entra ID. |

| E | O plugin do CloudAP constrói a solicitação de autenticação com as credenciais do usuário, o nonce e o PRT existente, assina a solicitação com a chave da Sessão e a envia para o Microsoft Entra ID. Em um ambiente federado, o plug-in CloudAP usa o token SAML retornado pelo provedor de federação em vez das credenciais do usuário. |

| F | O Microsoft Entra ID valida a assinatura da Chave da sessão comparando-a com a chave da sessão inserida no PRT, valida o nonce e, depois, verifica se o dispositivo é válido no locatário e emite um novo PRT. Como visto anteriormente, o PRT é novamente acompanhado pela chave de sessão, que é criptografada pela chave de transporte (tkpub). |

| G | O plug-in CloudAP passa o PRT criptografado e a chave da sessão para o CloudAP. O CloudAP solicita ao TPM que descriptografe a chave da Sessão usando a chave de Transporte (tkpriv) e a recriptografe usando a chave do próprio TPM. O CloudAP armazena a chave da sessão criptografada em seu cache, junto com o PRT. |

Observação

Um PRT pode ser renovado externamente sem a necessidade de uma conexão VPN quando usernamemixed os pontos de extremidade são habilitados externamente.

Uso de PRT durante solicitações de token de aplicativo (Windows)

| Etapa | Descrição |

|---|---|

| A | Um aplicativo, como o Microsoft Outlook, inicia uma solicitação de token para o WAM. O WAM, por sua vez, solicita ao plug-in WAM do Microsoft Entra que atenda à solicitação de token. |

| B | Caso um token de atualização do aplicativo já esteja disponível, o plug-in WAM do Microsoft Entra o usará para solicitar um token de acesso. Para fornecer uma prova de associação ao dispositivo, o plug-in WAM assinará a solicitação com a chave da sessão. O Microsoft Entra ID valida a chave da sessão e emite um token de acesso e um novo token de atualização para o aplicativo, criptografados pela chave da sessão. O plug-in WAM solicita que o plug-in CloudAP descriptografe os tokens, o qual, por sua vez, solicita que o TPM descriptografe usando a chave da sessão, o que resulta no plug-in WAM obtendo ambos os tokens. Em seguida, o plugin do WAM fornece apenas o token de acesso para o aplicativo, enquanto recriptografa o token de atualização com a DPAPI e o armazena em seu próprio cache |

| C | Se um token de atualização para o aplicativo não estiver disponível, o plug-in WAM do Microsoft Entra usará o PRT para solicitar um token de acesso. Para fornecer uma prova de posse, o plug-in WAM assinará a solicitação contendo o PRT com a chave da sessão. O Microsoft Entra ID valida a assinatura da Chave da sessão comparando-a com a chave da sessão inserida no PRT, verifica se o dispositivo é válido e emite um token de acesso e um token de atualização para o aplicativo. Além disso, a ID do Microsoft Entra pode emitir um novo PRT (com base no ciclo de atualização), todos criptografados pela chave de sessão. |

| D | O plug-in WAM solicita que o plug-in CloudAP descriptografe os tokens, o qual, por sua vez, solicita que o TPM descriptografe usando a chave da sessão, o que resulta no plug-in WAM obtendo ambos os tokens. Em seguida, o plugin do WAM fornece apenas o token de acesso para o aplicativo, enquanto recriptografa o token de atualização com a DPAPI e o armazena em seu próprio cache. O plug-in WAM usa o token de atualização nesse aplicativo desse momento em diante. O plug-in WAM também retorna o novo PRT ao plug-in CloudAP, o qual valida o PRT com o Microsoft Entra ID antes de atualizá-lo em seu próprio cache. O plug-in CloudAP usa o novo PRT desse momento em diante. |

| E | O WAM fornece o token de acesso recém-emitido para o aplicativo de chamada. |

SSO do navegador usando PRT (Windows)

| Etapa | Descrição |

|---|---|

| A | O usuário faz logon no Windows com suas próprias credenciais para obter um PRT. Assim que o usuário abrir o navegador, o navegador (ou extensão) carregará as URLs a partir do registro. |

| B | Quando um usuário abre uma URL de entrada do Microsoft Entra, o navegador ou extensão valida a URL com as obtidas do registro. Caso elas sejam correspondentes, o navegador invocará o host do cliente nativo para obter um token. |

| C | O host de cliente nativo valida que os URLs pertencem aos provedores de identidade da Microsoft (conta Microsoft ou Microsoft Entra ID), extrai um nonce enviado a partir do URL e faz uma chamada para o plug-in CloudAP para obter um cookie do PRT. |

| D | O plug-in CloudAP cria o cookie prt, assina-o com a chave de sessão associada ao TPM e envia-o de volta para o host do cliente nativo. |

| E | O host do cliente nativo retorna esse cookie PRT para o navegador, que o inclui como parte do cabeçalho de solicitação chamado x-ms-RefreshTokenCredential e solicita tokens da ID do Microsoft Entra. |

| F | O Microsoft Entra ID valida a assinatura da Chave da sessão no cookie do PRT, valida o nonce, verifica se o dispositivo é válido no locatário e emite um token de ID para a página da Web e um cookie de sessão criptografado para o navegador. |

Observação

O fluxo SSO do navegador descrito nas etapas anteriores não se aplica a sessões em modos privados, como InPrivate no Microsoft Edge, Incognito no Google Chrome (ao usar a extensão Contas da Microsoft) ou em modo privado no Mozilla Firefox v91+

Próximas etapas

Para obter mais informações sobre como solucionar problemas relacionados ao PRT, confira o artigo Solucionar problemas de dispositivos híbridos Windows 10 ou posteriores e Windows Server 2016 ingressados no Microsoft Entra.