Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você usa o Centro de administração do Microsoft Entra para habilitar o SSO (logon único) para um aplicativo empresarial que depende de um STS (serviço de token de segurança de terceira parte confiável). O STS de terceiros confiável é compatível com o Security Assertion Markup Language (SAML) e pode ser integrado ao Microsoft Entra como um aplicativo empresarial. Depois de configurar o SSO, os usuários poderão entrar no aplicativo usando suas credenciais do Microsoft Entra.

Se seu aplicativo se integrar diretamente ao Microsoft Entra para logon único e não exigir um STS (Serviço de Token de Segurança) de terceira parte confiável, consulte o artigo Habilitar logon único para um aplicativo empresarial.

Recomendamos que você use um ambiente de não produção para testar as etapas deste artigo, antes de configurar um aplicativo em um locatário de produção.

Prerequisites

Para configurar o SSO, é necessário:

- Um STS de terceiros confiável, como os Serviços de Federação do Active Directory (AD FS) ou o PingFederate, com pontos de extremidade HTTPS

- Você precisará do identificador de entidade (ID da entidade) do STS de terceiros confiável. Ele deve ser único entre todos os aplicativos e serviços STS de terceiros confiáveis configurados em um locatário do Microsoft Entra. Não pode haver dois aplicativos em um único locatário do Microsoft Entra com o mesmo identificador de entidade. Por exemplo, se os Serviços de Federação do Active Directory (AD FS) forem o STS de terceiros confiável, o identificador deverá ser uma URL no formato

http://{hostname.___domain}/adfs/services/trust. - Também será necessária a URL do serviço do consumidor de declaração ou URL de resposta do STS de terceiros confiável. Essa URL deve ser uma URL

HTTPSpara transferir com segurança tokens SAML do Microsoft Entra ao STS de terceiros confiável como parte do logon único em um aplicativo. Por exemplo, se AD FS for o STS de terceiros confiável, a URL deverá seguir o formatohttps://{hostname.___domain}/adfs/ls/.

- Você precisará do identificador de entidade (ID da entidade) do STS de terceiros confiável. Ele deve ser único entre todos os aplicativos e serviços STS de terceiros confiáveis configurados em um locatário do Microsoft Entra. Não pode haver dois aplicativos em um único locatário do Microsoft Entra com o mesmo identificador de entidade. Por exemplo, se os Serviços de Federação do Active Directory (AD FS) forem o STS de terceiros confiável, o identificador deverá ser uma URL no formato

- Um aplicativo que já tenha sido integrado ao STS de terceiros confiável

- Uma das seguintes funções no Microsoft Entra: Administrador de Aplicativos na Nuvem, Administrador de Aplicativos

- Um usuário de teste no Microsoft Entra que pode entrar no aplicativo

Note

Este tutorial considera que há um locatário do Microsoft Entra, um STS de terceiros confiável e um aplicativo conectado ao STS de terceiros confiável. Este tutorial mostra como configurar o Microsoft Entra para usar o identificador de entidade fornecido pela parte confiável STS para determinar o aplicativo empresarial apropriado e enviar um token SAML como resposta. Se você tivesse mais de um aplicativo conectado a um STS de terceira parte confiável, o Microsoft Entra não seria capaz de distinguir entre esses dois aplicativos ao emitir tokens SAML. A configuração de diferentes identificadores de entidade está fora do escopo deste tutorial.

Criar um aplicativo no Microsoft Entra

Primeiro, crie um aplicativo empresarial no Microsoft Entra, que permite que o Microsoft Entra gere tokens SAML que serão fornecidos pelo STS de terceiros confiável ao aplicativo.

- Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos na Nuvem.

- Browse to Entra ID>Enterprise apps>All applications.

- Caso já tenha configurado um aplicativo para representar o STS de terceiros confiável, insira o nome do aplicativo existente na caixa de pesquisa, selecione o aplicativo nos resultados e passe para a próxima seção.

- Select New application.

- Selecione Criar seu próprio aplicativo.

- Digite o nome do novo aplicativo na caixa de nome de entrada, selecione Integrar qualquer outro aplicativo que você não encontrar na galeria (não galeria) e selecione Criar.

Configurar o logon único no aplicativo

In the Manage section of the left menu, select Single sign-on to open the Single sign-on pane for editing.

Select SAML to open the SSO configuration page.

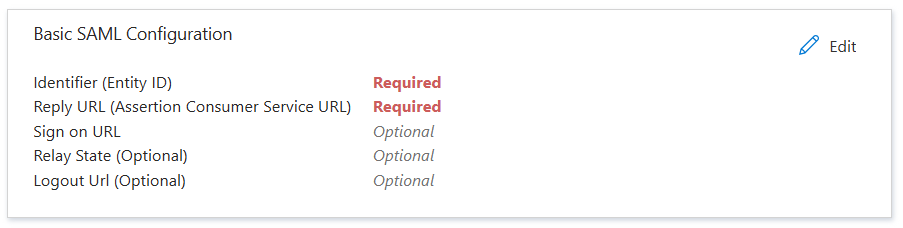

Na caixa de configuração básica do SAML , selecione Editar. O identificador e a URL de resposta devem ser definidos antes que novas alterações de configuração do SAML possam ser feitas.

Na página de configuração básica do SAML, em Identificador (ID da Entidade), se não houver nenhum identificador listado, selecione Adicionar identificador. Digite o identificador do aplicativo conforme fornecido pelo STS de terceiros confiável. Por exemplo, o identificador pode ser uma URL do formulário

http://{hostname.___domain}/adfs/services/trust.Na página de configuração básica do SAML, em URL de Resposta (URL do Serviço do Consumidor de Declaração), selecione Adicionar URL de resposta. Digite a URL HTTPS do serviço do consumidor de declaração do STS de terceiros confiável. Por exemplo, a URL pode ser do formulário

https://{hostname.___domain}/adfs/ls/.Optionally, configure the sign on, relay state, or logout URLs, if required by the relying party STS.

Select Save.

Baixar metadados e certificados do Microsoft Entra

O STS de terceiros confiável pode exigir os metadados de federação do Microsoft Entra como provedor de identidade para concluir a configuração. The federation metadata and associated certificates are provided in the SAML Certificates section of the Basic SAML configuration page. For more information, see federation metadata.

- Se o STS de terceiros confiável puder baixar os metadados de federação de um ponto de extremidade da Internet, copie o valor ao lado de URL de metadados de federação do aplicativo.

- If your relying party STS requires a local XML file containing the federation metadata, then select Download next to Federation Metadata XML.

- If your relying party STS requires the certificate of the identity provider, then select Download next to either the Certificate (Base64) or Certificate (Raw).

- If your relying party STS does not support federation metadata, then copy the Login URL and MIcrosoft Entra Identifier to configure your relying party STS.

Configurar declarações emitidas pelo Microsoft Entra

Por padrão, apenas alguns atributos de usuários do Microsoft Entra são incluídos no token SAML que o Microsoft Entra envia ao STS de terceiros confiável. Você pode adicionar declarações adicionais que seus aplicativos exigem e alterar o atributo fornecido no identificador de nome SAML. Para saber mais sobre declarações padrão, confira Referência de declarações de token SAML.

- Na caixa Atributos & Declarações , selecione Editar.

- Para alterar qual atributo de ID do Entra é enviado como o valor do identificador de nome, selecione a linha Identificador de Usuário Exclusivo (ID do Nome). Você pode alterar o atributo de origem para outro atributo interno ou de extensão do Microsoft Entra. Then select Save.

- To change which Entra ID attribute is sent as the value of a claim already configured, select the row in the Additional claims section.

- Para adicionar uma nova declaração, selecione Adicionar nova declaração.

- When complete, select SAML-based Sign-on to close this screen.

Configurar quem pode entrar no aplicativo

Ao testar a configuração, atribua um usuário de teste designado ao aplicativo no Microsoft Entra para confirmar que o usuário pode se conectar ao aplicativo usando o Microsoft Entra e o STS de terceiros confiável.

- In the Manage section of the left menu, select Properties.

- Verifique se o valor de Habilitado para os usuários entrarem está definido como Sim.

- Ensure that the value of Assignment required is set to Yes.

- If you made any changes, select Save.

- In the Manage section of the left menu, select Users and groups.

- Select Add user/group.

- Select None selected.

- In the search box, type the name of the test user, then pick the user and select Select.

- Select Assign to assign the user to the default User role of the application.

- In the Security section of the left menu, select Conditional Access.

- Select What if.

- Selecione Nenhum usuário ou entidade de serviço selecionado, selecione Nenhum usuário selecionado e selecione o usuário atribuído anteriormente ao aplicativo.

- Selecione Qualquer aplicativo de nuvem e selecione o aplicativo empresarial.

- Select What if. Valide se todas as políticas que serão aplicadas permitem que o usuário entre no aplicativo.

Configurar o Microsoft Entra como um provedor de identidade no STS de terceiros confiável

Em seguida, importe os metadados de federação ao STS de terceiros confiável. As etapas a seguir são mostradas usando o AD FS, mas outro STS de terceiros confiável pode ser usado.

- Na lista de confiança do provedor de declarações do STS de terceiros confiável, selecione Adicionar Confiança do Provedor de Declarações e escolha Iniciar.

- Dependendo se você baixou os metadados de federação do Microsoft Entra, selecione Importar dados sobre o provedor de declarações publicados online ou em uma rede local ou importar dados sobre o provedor de declarações de um arquivo.

- Pode ser necessário fornecer também o certificado do Microsoft Entra para o STS de terceiros confiável.

- Quando a configuração do Microsoft Entra como provedor de identidade for concluída, confirme se:

- O identificador do provedor de declarações é um URI do formulário

https://sts.windows.net/{tenantid}. - Ao usar o serviço global do Microsoft Entra ID, os pontos de extremidade para logon único do SAML serão a URL no formato

https://login.microsoftonline.com/{tenantid}/saml2. Para nuvens nacionais, consulte autenticação do Microsoft Entra e nuvens nacionais. - Um certificado da Microsoft Entra é reconhecido pela parte confiável STS.

- Nenhuma criptografia está configurada.

- As declarações configuradas no Microsoft Entra aparecem como disponíveis para mapeamentos de regras de declarações no STS de terceiros confiável. Caso você tenha adicionado outras declarações posteriormente, também será preciso adicioná-las à configuração do provedor de identidade no STS de terceiros confiável.

- O identificador do provedor de declarações é um URI do formulário

Configurar regras de declarações no STS de terceiros confiável

Depois que as declarações que o Microsoft Entra enviará como provedor de identidade forem conhecidas pela parte confiável do STS, você precisará mapear ou transformar essas declarações nas exigidas pelo seu aplicativo. As etapas a seguir são mostradas usando o AD FS, mas outro STS de terceiros confiável pode ser usado.

- Na lista de confiança do provedor de declarações do STS de terceiros confiável, selecione a confiança do provedor de declarações para o Microsoft Entra e escolha Editar Regras de Declarações.

- For each claim provided by Microsoft Entra and required by your application, select Add Rule. Em cada regra, selecione Passar ou Filtrar uma Declaração de Entrada ou Transformar uma Declaração de Entrada, com base nos requisitos do aplicativo.

Testar o logon único em seu aplicativo

Após configurar o aplicativo no Microsoft Entra e no STS de terceiros confiável, os usuários poderão se conectar a ele com autenticação pelo Microsoft Entra, por meio de um token fornecido pelo Microsoft Entra que é convertido pelo STS de terceiros confiável no formato e nas declarações exigidos pelo aplicativo.

Este tutorial ilustra o teste do fluxo de autenticação usando um aplicativo baseado na Web que implementa o padrão de logon único iniciado pela parte confiável. Para obter mais informações, consulte o protocolo SAML de logon único.

- Em uma sessão de navegação privada do navegador da Web, conecte-se ao aplicativo e inicie o processo de logon. O aplicativo redireciona o navegador ao STS de terceiros confiável, que por sua vez determina quais provedores de identidade podem fornecer declarações adequadas.

- Se solicitado, selecione o provedor de identidade do Microsoft Entra no STS de terceiros confiável. Se você estiver usando o serviço global do Microsoft Entra ID, o STS de terceiros confiável redirecionará o navegador para o ponto de extremidade de logon do Microsoft Entra,

https://login.microsoftonline.com. - Entre no Microsoft Entra usando a identidade do usuário de teste, configurado anteriormente na etapa para configurar quem pode entrar no aplicativo. Em seguida, o Microsoft Entra localiza o aplicativo empresarial com base no identificador de entidade e redireciona o navegador ao ponto de extremidade de URL de resposta do STS de terceiros confiável, com o token SAML sendo transportado pelo navegador.

- O STS de terceiros confiável verifica se o token SAML foi emitido pelo Microsoft Entra, extrai e transforma as declarações do token SAML e redireciona o navegador para o aplicativo. Confirme se seu aplicativo recebeu as declarações necessárias do Microsoft Entra por meio desse processo.

Complete configuration

- Depois de testar a configuração de logon inicial, você precisará garantir que o STS de terceira parte confiável permaneça atualizado à medida que novos certificados forem adicionados ao Microsoft Entra. Alguns STS de partes confiáveis podem ter um processo integrado para monitorar os metadados de federação do provedor de identidade.

- Este tutorial ilustra a configuração do logon único. O STS de terceiros confiável também pode ser compatível com o logout único do SAML. Para saber mais sobre esse recurso, confira Protocolo SAML de logout único.

- Você pode remover a atribuição do usuário de teste para o aplicativo. Você pode usar outros recursos, como grupos dinâmicos ou gerenciamento de direitos, para atribuir usuários ao aplicativo. Para obter mais informações, consulte Início Rápido: Criar e atribuir uma conta de usuário.