Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

As identidades gerenciadas para recursos do Azure eliminam a necessidade de gerenciar credenciais no código. Você pode usá-las para obter um token do Microsoft Entra para seus aplicativos. Os aplicativos podem usar o token ao acessar recursos que dão suporte à autenticação do Microsoft Entra. O Azure gerencia a identidade para que você não tenha que fazê-lo.

Há dois tipos de identidades gerenciadas: atribuídas pelo sistema e atribuídas pelo usuário. As identidades gerenciadas atribuídas pelo sistema têm seu ciclo de vida associado ao recurso que as criou. Essa identidade é restrita a apenas um recurso, e você pode conceder permissões à identidade gerenciada usando o RBAC (controle de acesso baseado em função) do Azure. As identidades gerenciadas atribuídas pelo usuário podem ser usadas em vários recursos.

Neste artigo, você aprenderá a criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando o portal do Azure.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Examine a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

Criar uma identidade gerenciada atribuída ao usuário

Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Colaborador de Identidade Gerenciada .

Entre no portal do Azure.

Na caixa de pesquisa, insira Identidades Gerenciadas. Em Serviços, selecione Identidades Gerenciadas.

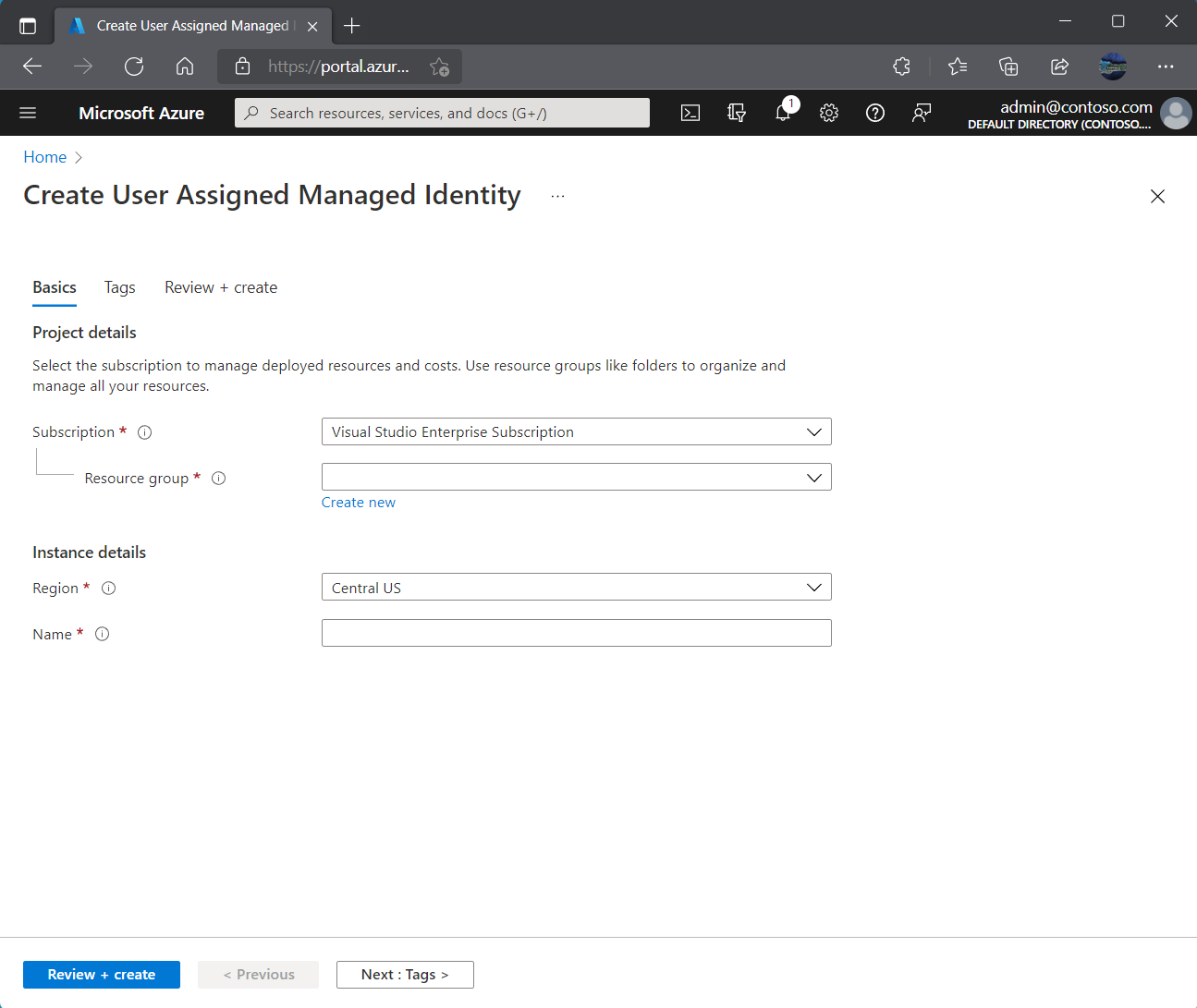

Selecione Adicionar e insira valores nas seguintes caixas no painel Criar Identidade Gerenciada Atribuída ao Usuário :

- Assinatura: escolha a assinatura sob a qual criar a identidade gerenciada atribuída pelo usuário.

- Grupo de recursos: escolha um grupo de recursos para criar a identidade gerenciada atribuída pelo usuário ou selecione Criar novo para criar um novo grupo de recursos.

- Região: escolha uma região para implantar a identidade gerenciada atribuída pelo usuário, por exemplo, Oeste dos EUA.

- Nome: insira o nome da sua identidade gerenciada atribuída pelo usuário, por exemplo, UAI1.

Importante

Ao criar identidades gerenciadas atribuídas pelo usuário, o nome deve começar com uma letra ou número e pode incluir uma combinação de caracteres alfanuméricos, hifens (-) e sublinhados (_). Para que a atribuição a uma máquina virtual ou um conjunto de dimensionamento de máquinas virtuais funcione corretamente, o nome é limitado a 24 caracteres. Para obter mais informações, consulte perguntas frequentes e problemas conhecidos.

Selecione Examinar + criar para examinar as alterações.

Selecione Criar.

Listar identidades gerenciadas atribuídas ao usuário

Para listar ou ler uma identidade gerenciada atribuída pelo usuário, sua conta precisa ter atribuições de função de Operador de Identidade Gerenciada ou Colaborador de Identidade Gerenciada .

Entre no portal do Azure.

Na caixa de pesquisa, insira Identidades Gerenciadas. Em Serviços, selecione Identidades Gerenciadas.

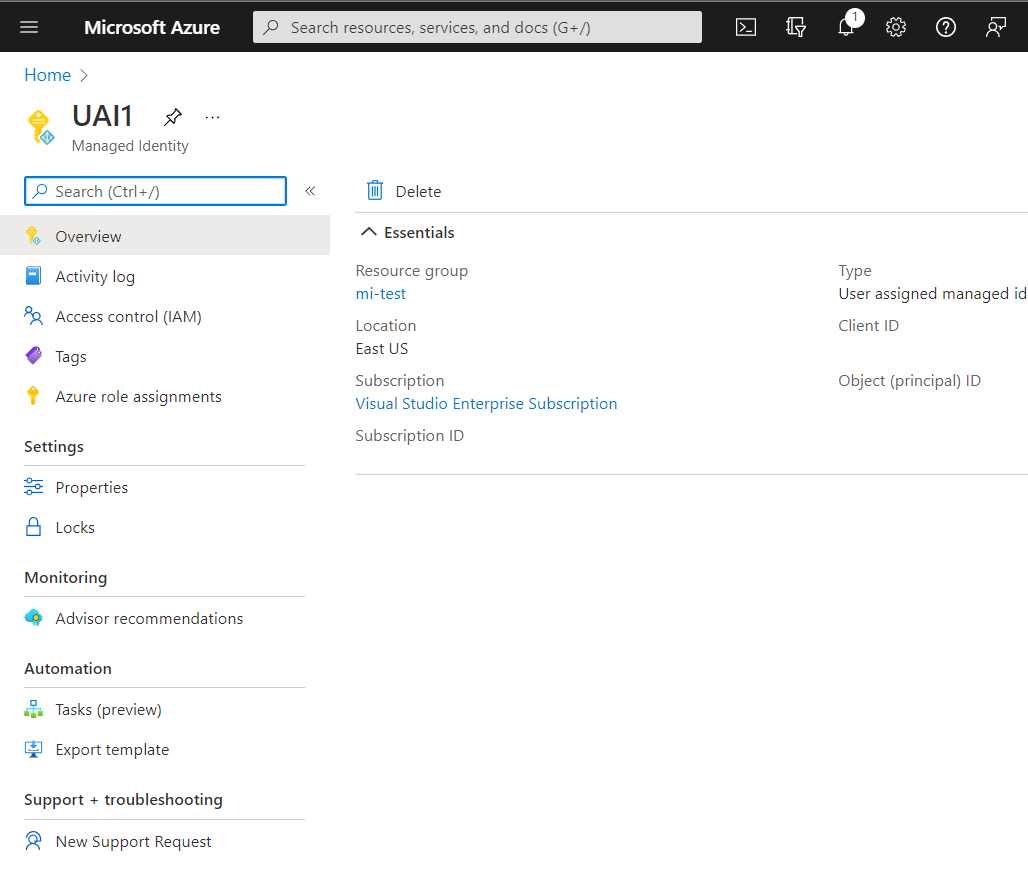

Uma lista de identidades gerenciadas atribuídas ao usuário para a sua assinatura é retornada. Para ver os detalhes de uma identidade gerenciada atribuída pelo usuário, clique no nome.

Agora você pode exibir os detalhes sobre a identidade gerenciada, conforme mostrado na imagem abaixo.

Excluir uma identidade gerenciada atribuída ao usuário

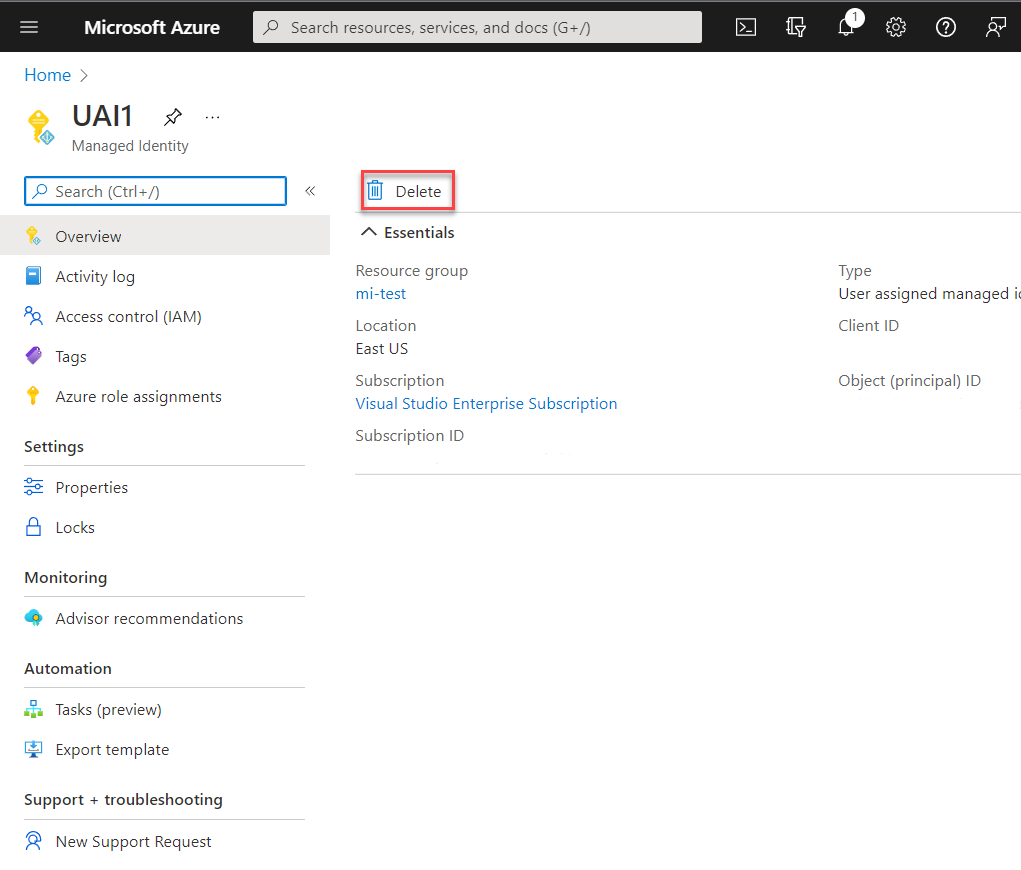

Para excluir uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função Colaborador de Identidade Gerenciada . Excluir uma identidade atribuída pelo usuário não a remove do recurso ao qual foi atribuída.

Entre no portal do Azure.

Selecione a identidade gerenciada atribuída pelo usuário e selecione Excluir.

Na caixa de confirmação, selecione Sim.

Gerenciar o acesso a identidades gerenciadas e atribuídas pelo usuário

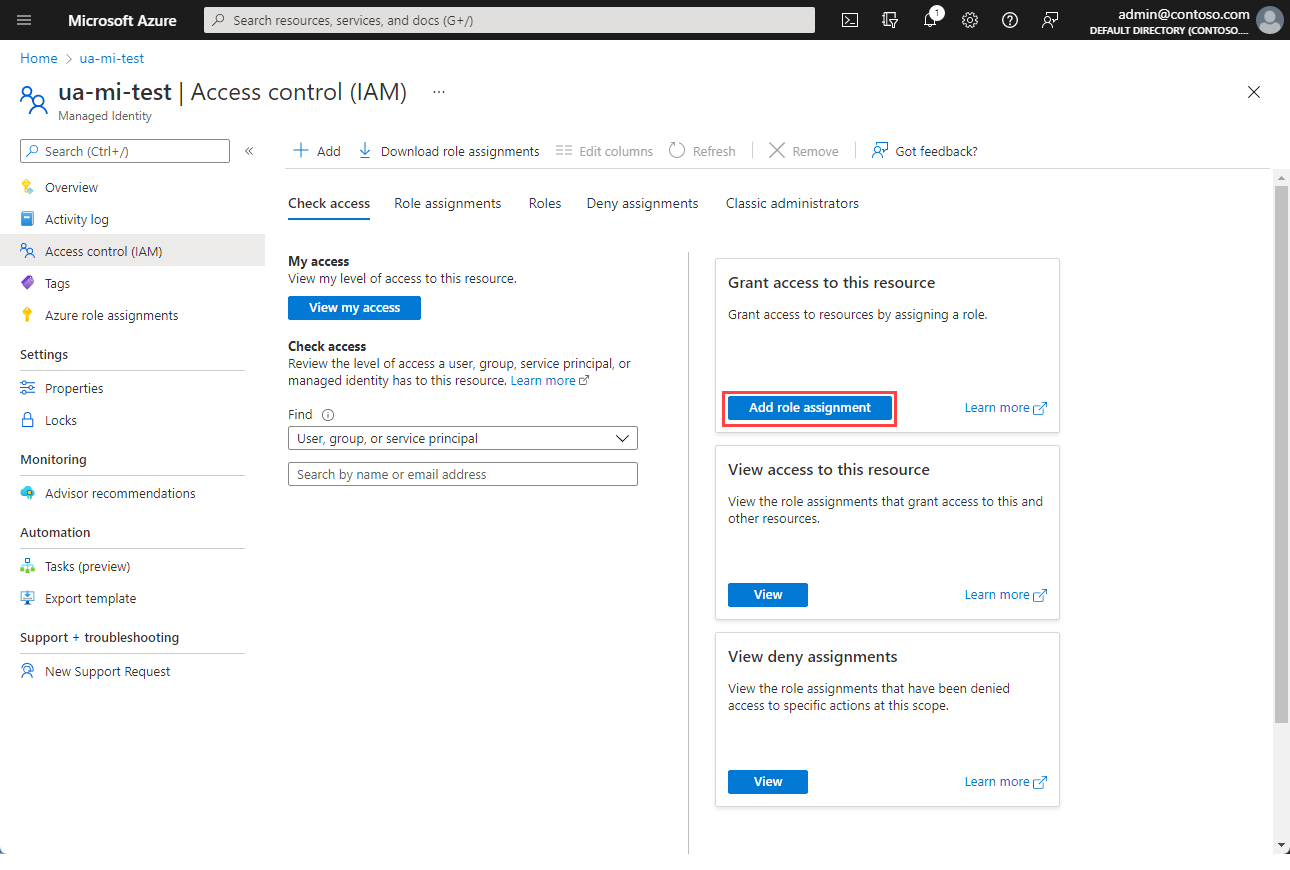

Em alguns ambientes, os administradores optam por limitar quem pode gerenciar identidades gerenciadas atribuídas pelo usuário. Os administradores podem implementar essa limitação usando funções RBAC internas . É possível usar essas funções para conceder a um usuário ou grupo em seus direitos de organização uma identidade gerenciada atribuída pelo usuário.

Entre no portal do Azure.

Na caixa de pesquisa, insira Identidades Gerenciadas. Em Serviços, selecione Identidades Gerenciadas.

Uma lista de identidades gerenciadas atribuídas ao usuário para a sua assinatura é retornada. Selecione a identidade gerenciada atribuída pelo usuário à qual você deseja gerenciar.

Selecione Controle de acesso (IAM) .

Escolha Adicionar atribuição de função.

No painel Adicionar atribuição de função , escolha a função a ser atribuída e escolha Avançar.

Escolha quem deve ter a função atribuída.

Conteúdo relacionado

Atribuir um acesso de identidade gerenciada a um recurso usando o portal do Azure